এনক্রিপশনের প্রকারগুলি: প্রতিসম বা অসমমিত? আরএসএ বা এইএস

ব্লক সাইফারগুলি হ’ল এনক্রিপশন বা ডিক্রিপশনের স্কিম যেখানে প্লেইনটেক্সটের একটি ব্লককে একক ব্লক হিসাবে বিবেচনা করা হয় এবং একই আকারের সাথে সাইফারেক্সট একটি ব্লক পেতে ব্যবহৃত হয়. আজ, এইএস (অ্যাডভান্সড এনক্রিপশন স্ট্যান্ডার্ড) ব্লক এনক্রিপশন জন্য সর্বাধিক ব্যবহৃত অ্যালগরিদমগুলির মধ্যে একটি. এটি 2001 সালে এনআইএসটি (ন্যাশনাল ইনস্টিটিউট অফ স্ট্যান্ডার্ডস অ্যান্ড টেকনোলজি) দ্বারা মানক করা হয়েছে, যাতে সেই সময়ের মধ্যে এনক্রিপশনের জন্য ব্যবহৃত ডিইএস এবং 3 ডিইএস প্রতিস্থাপনের জন্য. একটি এইএস ব্লকের আকার 128 বিট, অন্যদিকে এনক্রিপশন কীটির আকার 128, 192 বা 256 বিট হতে পারে. দয়া করে এটি নোট করুন, কীটিতে তিনটি দৈর্ঘ্য রয়েছে তবে এনক্রিপশন ব্লকের আকার সর্বদা 128 বিট. ব্লক সাইফার অ্যালগরিদমগুলি আকারের সাথে প্লেইনটেক্সটের এনক্রিপশন সক্ষম করা উচিত যা পাশাপাশি একটি ব্লকের সংজ্ঞায়িত আকারের চেয়ে পৃথক. আমরা যখন পিকেসিএস 5 বা পিকেসিএস 7 এর মতো প্লেইনটেক্সট পর্যাপ্ত ব্লক না হয় তখন আমরা প্যাডিং ব্লকের জন্য কিছু অ্যালগরিদম ব্যবহার করতে পারি, তবে আমরা যদি ইসিবি বা সিবিসি মোড ব্যবহার করি তবে এটি পিএ আক্রমণের বিরুদ্ধেও রক্ষা করতে পারে. অথবা আমরা এইএসের মোডটি ব্যবহার করতে পারি যা সিএফবি, ওএফবি, সিটিআর মোডের মতো প্লেইনটেক্সটের স্ট্রিমকে সমর্থন করে.

এইএস এনক্রিপশন অ্যালগরিদমে পাঁচটি মোডের পার্থক্য

সম্প্রতি, আমি টিডিইতে সোদা-সান এর সাথে কিছু কাজ করেছি. তাই আমি এনক্রিপশন অ্যালগরিদমে অধ্যয়ন করেছি. এখনও অবধি, আমি এইএসে পাঁচটি মোড অধ্যয়ন করি. এই নথিতে, আমি পাঁচ ধরণের মোডে পার্থক্যটি প্রবর্তন করব.

সাধারণ

ব্লক সাইফারগুলি হ’ল এনক্রিপশন বা ডিক্রিপশনের স্কিম যেখানে প্লেইনটেক্সটের একটি ব্লককে একক ব্লক হিসাবে বিবেচনা করা হয় এবং একই আকারের সাথে সাইফারেক্সট একটি ব্লক পেতে ব্যবহৃত হয়. আজ, এইএস (অ্যাডভান্সড এনক্রিপশন স্ট্যান্ডার্ড) ব্লক এনক্রিপশন জন্য সর্বাধিক ব্যবহৃত অ্যালগরিদমগুলির মধ্যে একটি. এটি 2001 সালে এনআইএসটি (ন্যাশনাল ইনস্টিটিউট অফ স্ট্যান্ডার্ডস অ্যান্ড টেকনোলজি) দ্বারা মানক করা হয়েছে, যাতে সেই সময়ের মধ্যে এনক্রিপশনের জন্য ব্যবহৃত ডিইএস এবং 3 ডিইএস প্রতিস্থাপনের জন্য. একটি এইএস ব্লকের আকার 128 বিট, অন্যদিকে এনক্রিপশন কীটির আকার 128, 192 বা 256 বিট হতে পারে. দয়া করে এটি নোট করুন, কীটিতে তিনটি দৈর্ঘ্য রয়েছে তবে এনক্রিপশন ব্লকের আকার সর্বদা 128 বিট. ব্লক সাইফার অ্যালগরিদমগুলি আকারের সাথে প্লেইনটেক্সটের এনক্রিপশন সক্ষম করা উচিত যা পাশাপাশি একটি ব্লকের সংজ্ঞায়িত আকারের চেয়ে পৃথক. আমরা যখন পিকেসিএস 5 বা পিকেসিএস 7 এর মতো প্লেইনটেক্সট পর্যাপ্ত ব্লক না হয় তখন আমরা প্যাডিং ব্লকের জন্য কিছু অ্যালগরিদম ব্যবহার করতে পারি, তবে আমরা যদি ইসিবি বা সিবিসি মোড ব্যবহার করি তবে এটি পিএ আক্রমণের বিরুদ্ধেও রক্ষা করতে পারে. অথবা আমরা এইএসের মোডটি ব্যবহার করতে পারি যা সিএফবি, ওএফবি, সিটিআর মোডের মতো প্লেইনটেক্সটের স্ট্রিমকে সমর্থন করে.

এখন আসুন এই পাঁচটি মোডের পরিচয় করিয়ে দিন.

- ইসিবি মোড: বৈদ্যুতিন কোড বই মোড

- সিবিসি মোড: সাইফার ব্লক চেইন মোড

- সিএফবি মোড: সাইফার প্রতিক্রিয়া মোড

- অফবি মোড: আউটপুট প্রতিক্রিয়া মোড

- সিটিআর মোড: কাউন্টার মোড

আক্রমণ মোড:

- পিএ: প্যাডিং আক্রমণ

- সিপিএ: নির্বাচিত প্লেইনটেক্সট আক্রমণ

- সিসিএ: নির্বাচিত সিআই

ইসিবি মোড

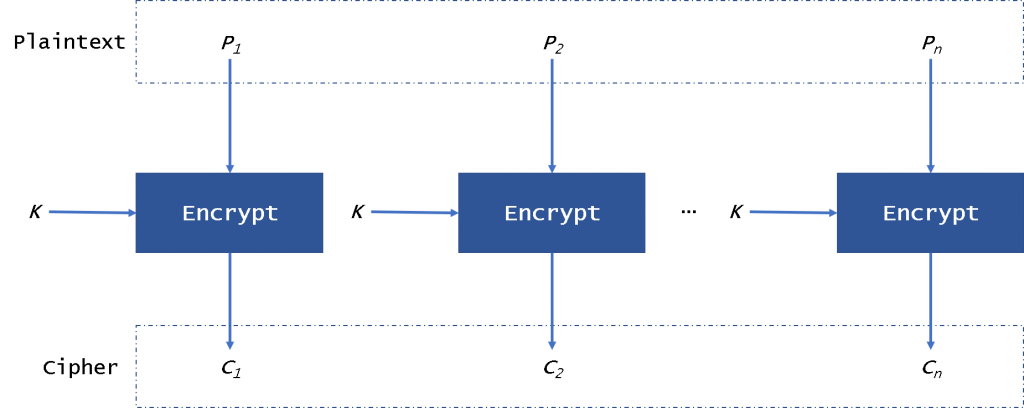

ইসিবি (বৈদ্যুতিন কোড বুক) মোডটি সবার মধ্যে সহজ. সুস্পষ্ট দুর্বলতার কারণে, এটি সাধারণত প্রস্তাবিত হয় না. এই মোডের একটি ব্লক স্কিম এফআইজি -তে উপস্থাপন করা হয়েছে. 1.

আমরা এটি ডুমুর মধ্যে দেখতে পারি. 1, প্লেইনটেক্সটটি এইএসের ব্লকের দৈর্ঘ্য হিসাবে ব্লকগুলিতে বিভক্ত, 128. সুতরাং ইসিবি মোডের ব্লকের দৈর্ঘ্যের মতো না হওয়া পর্যন্ত ডেটা প্যাড করা দরকার. তারপরে প্রতিটি ব্লক একই কী এবং একই অ্যালগরিদম দিয়ে এনক্রিপ্ট করা হবে. সুতরাং যদি আমরা একই প্লেইনটেক্সট এনক্রিপ্ট করি তবে আমরা একই সাইফারেক্সটটি পাব. সুতরাং এই মোডে একটি উচ্চ ঝুঁকি রয়েছে. এবং প্লেইনটেক্সট এবং সাইফারেক্সট ব্লকগুলি এক-এক-একের চিঠিপত্র. কারণ এনক্রিপশন/ ডিক্রিপশনটি স্বাধীন, তাই আমরা সমান্তরালে ডেটা এনক্রিপ্ট/ ডিক্রিপ্ট করতে পারি. এবং যদি প্লেইনটেক্সট বা সাইফারটেক্সটের একটি ব্লক ভেঙে যায় তবে এটি অন্যান্য ব্লকগুলিকে প্রভাবিত করবে না.

ইসিবির বৈশিষ্ট্যের কারণে, ম্যালোরি প্লেইনটেক্সট না পেলেও আক্রমণ করতে পারে. উদাহরণস্বরূপ, যদি আমরা আমাদের ব্যাংক অ্যাকাউন্ট সম্পর্কে ডেটা এনক্রিপ্ট করি, এর মতো: সাইফারটেক্সট: সি 1: 21 33 4 ই 5 এ 35 44 90 4 বি (অ্যাকাউন্ট) সি 2: 67 78 45 22 এএ সিবি ডি 1 ই 5 (পাসওয়ার্ড) তারপরে ম্যালোরি সি 1 -তে ডেটা সি 2 এ অনুলিপি করতে পারেন. তারপরে তিনি অ্যাকাউন্টটি দিয়ে সিস্টেমটি লগ ইন করতে পারেন যা পাসওয়ার্ড হিসাবে পাওয়া যায়.

ডাটাবেস এনক্রিপশনে, আমরা টেবিল, সূচকগুলি, ওয়াল, টেম্প ফাইল এবং সিস্টেম ক্যাটালগগুলি এনক্রিপ্ট করতে ইসিবি ব্যবহার করতে পারি. তবে সুরক্ষার বিষয়গুলি নিয়ে আমরা এই মোডটি ব্যবহার করার পরামর্শ দিই না.

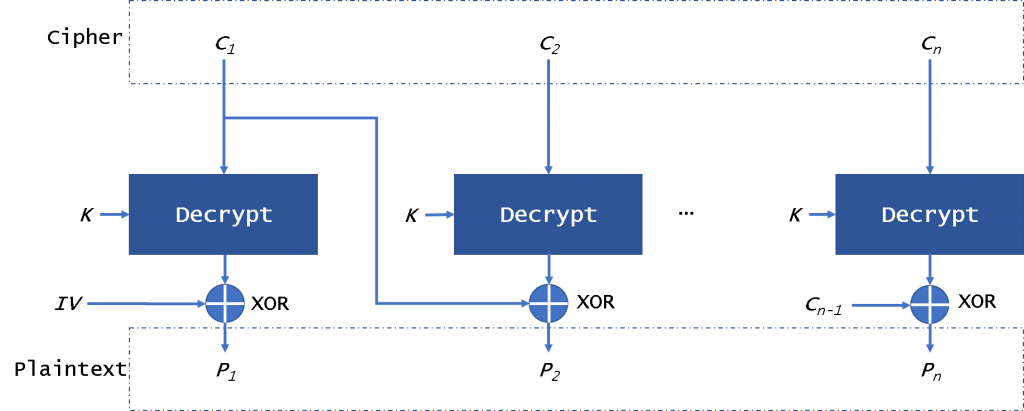

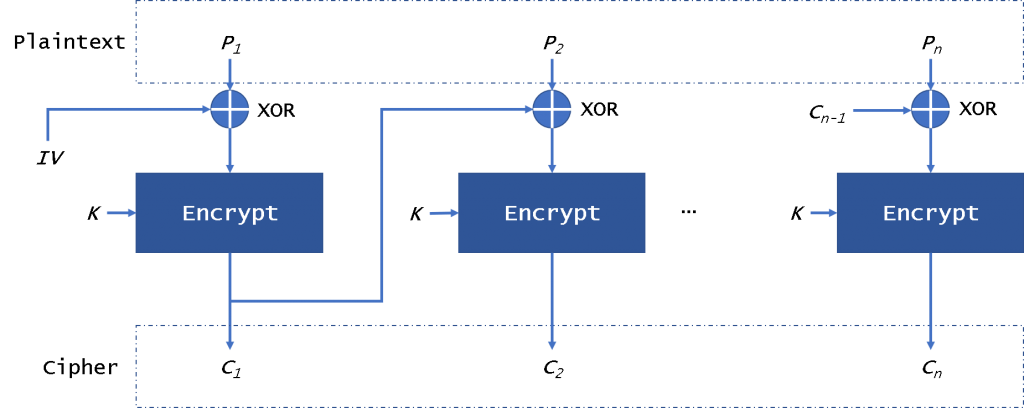

সিবিসি মোড

সিবিসি (সাইফার ব্লক চেইনিং) মোড (ডুমুর. 2) একটি সূচনা ভেক্টর ব্যবহার করে এটি সরবরাহ করে – iv. চতুর্থটি এনক্রিপ্ট করা ব্লকের মতো একই আকার রয়েছে. সাধারণভাবে, চতুর্থটি সাধারণত একটি এলোমেলো সংখ্যা, একটি ননস নয়.

আমরা এটি চিত্র 2 এ দেখতে পাচ্ছি, প্লেইনেক্সটটি ব্লকগুলিতে বিভক্ত এবং প্যাডিং ডেটা যুক্ত করতে হবে. প্রথমত, আমরা IV এর সাথে প্লেইনটেক্সট ব্লক XOR ব্যবহার করব. তারপরে সিবিসি ফলাফলটি সাইফারটেক্সট ব্লকে এনক্রিপ্ট করবে. পরবর্তী ব্লকে, আমরা শেষ ব্লক না হওয়া পর্যন্ত প্লেটেক্সট ব্লকের সাথে এক্সওআর -এ এনক্রিপশন ফলাফলটি ব্যবহার করব. এই মোডে, এমনকি যদি আমরা একই প্লেইনটেক্সট ব্লকটি এনক্রিপ্ট করি তবে আমরা একটি আলাদা সাইফারেক্সট ব্লক পাব. আমরা সমান্তরালভাবে ডেটা ডিক্রিপ্ট করতে পারি, তবে ডেটা এনক্রিপ্ট করার সময় এটি সম্ভব নয়. যদি কোনও প্লেইনটেক্সট বা সাইফারেক্সট ব্লকটি ভেঙে যায় তবে এটি নিম্নলিখিত সমস্ত ব্লককে প্রভাবিত করবে.

একটি ম্যালরি সিস্টেম আক্রমণ করতে চতুর্থ পরিবর্তন করতে পারে. এমনকি যদি চতুর্থটিতে কিছুটা ভুল হয় তবে সমস্ত ডেটা ভেঙে গেছে. ম্যালোরিও একটি প্যাডিং ওরাকল আক্রমণ করতে পারে. তারা সাইফারেক্সট ব্লকটি প্যাড করতে সাইফারেক্সটের একটি অংশ ব্যবহার করতে পারে. এটি প্লেইনটেক্সট সম্পর্কে কিছু বার্তা ফিরিয়ে দেবে. এটি সিপিএ থেকে নিরাপদ, তবে এটি সহজেই সিসিএ এবং পিএ -র কাছে সিস্টেম.

সুরক্ষা নিশ্চিত করতে, আমরা যখন 2^((n+1)/2) এনক্রিপ্ট করার সময় আমাদের কীটি পরিবর্তন করতে হবে (n একটি ব্লকের দৈর্ঘ্য).

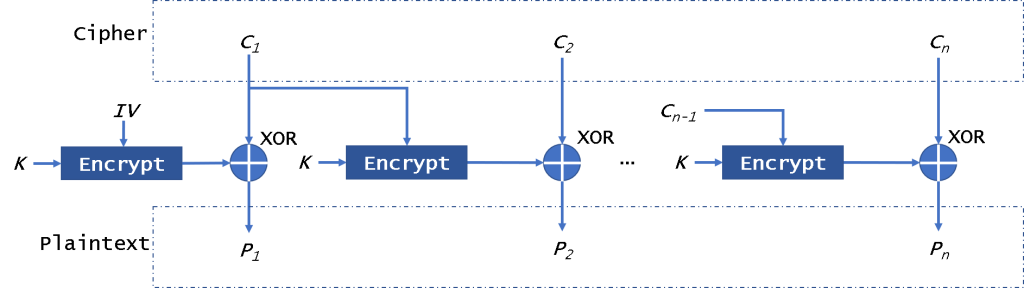

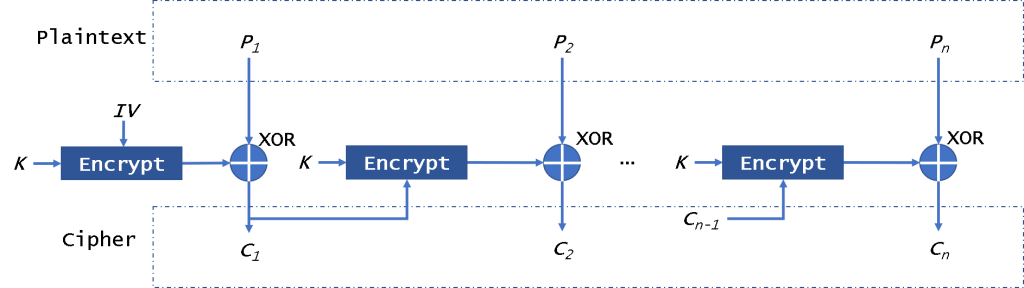

সিএফবি মোড

অপারেশনের সিএফবি (সিফার ফিডব্যাক) মোড ব্লক এনক্রিপ্টরটিকে স্ট্রিম সাইফার হিসাবে ব্যবহার করার অনুমতি দেয়. এটি একটি iv প্রয়োজন.

প্রথমত, সিএফবি চতুর্থটি এনক্রিপ্ট করবে, তারপরে এটি সাইফারেক্সট পেতে প্লেটেক্সট ব্লক দিয়ে xor হবে. তারপরে আমরা প্লেইনটেক্সটে xor এ এনক্রিপশন ফলাফলটি এনক্রিপ্ট করব. যেহেতু এই মোডটি সরাসরি প্লেইনটেক্সট এনক্রিপ্ট করবে না, এটি কেবল সাইফারটেক্সট পেতে প্লেইনেক্সট দিয়ে সাইফারেক্সটটি এক্সওআর ব্যবহার করে. সুতরাং এই মোডে এটি ডেটা প্যাড করার দরকার নেই.

এবং এটি সমান্তরালভাবে ডেটা ডিক্রিপ্ট করতে পারে, এনক্রিপশন নয়. এই মোডটি সিবিসির মতো, সুতরাং যদি কোনও ভাঙা ব্লক থাকে তবে এটি নিম্নলিখিত সমস্ত ব্লককে প্রভাবিত করবে.

এই মোডটি রিপ্লে আক্রমণ দ্বারা আক্রমণ করা যেতে পারে. উদাহরণস্বরূপ, আপনি যদি নতুন সাইফারেক্সটটি প্রতিস্থাপন করতে অন্য সাইফারেক্সট ব্যবহার করেন তবে ব্যবহারকারী ভুল ডেটা পাবেন. তবে তিনি জানবেন না ডেটা ভুল. এটি সিপিএ থেকে নিরাপদ, তবে এটি সহজেই সিসিএর কাছে সিস্পসযোগ্য.

সুরক্ষা নিশ্চিত করতে, এই মোডের কীটি প্রতি 2^((এন+1)/2) এনক্রিপশন ব্লকগুলির জন্য পরিবর্তন করা দরকার.

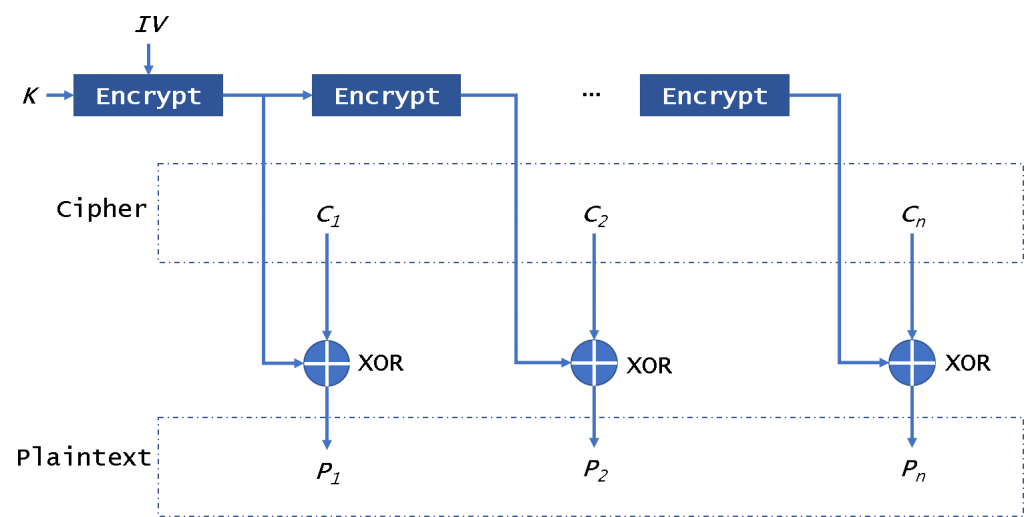

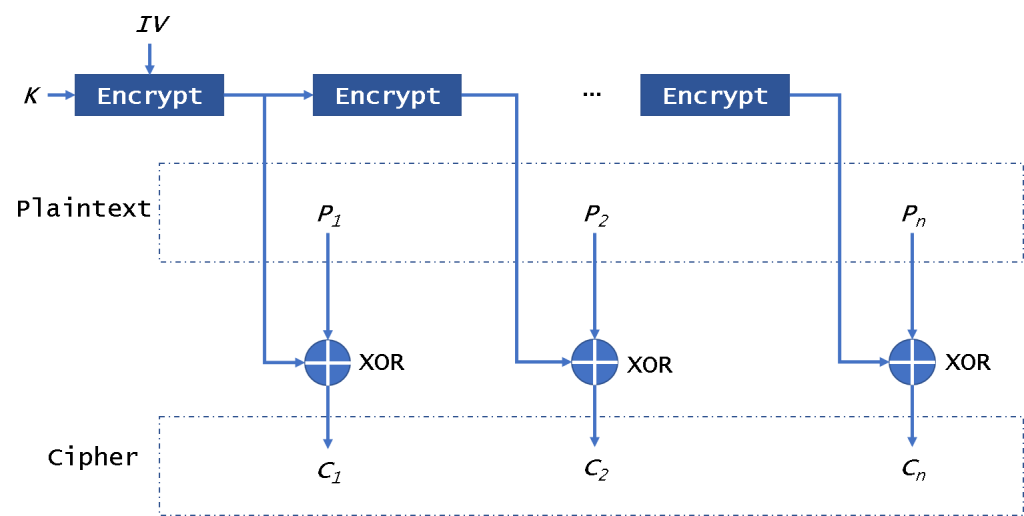

Ofb মোড

অপারেশনের অফবি (আউটপুট প্রতিক্রিয়া) মোড (ডুমুর. 4) এছাড়াও একটি ব্লক এনক্রিপ্টরকে স্ট্রিম এনক্রিপ্টর হিসাবে ব্যবহার করতে সক্ষম করে. এটি প্যাডিং ডেটাও প্রয়োজন হয় না.

এই মোডে, এটি প্রথমবারের মতো চতুর্থ এনক্রিপ্ট করবে এবং প্রতি-ফলাফল এনক্রিপ্ট করবে. তারপরে এটি সিফারটেক্সট পেতে প্লেটেক্সট এক্সওআর -এ এনক্রিপশন ফলাফলগুলি ব্যবহার করবে. এটি সিএফবি থেকে আলাদা, এটি সর্বদা আইভি এনক্রিপ্ট করে. এটি সমান্তরালভাবে চতুর্থটি এনক্রিপ্ট/ডিক্রিপ্ট করতে পারে না. দয়া করে মনে রাখবেন যে আমরা ডেটা ডিক্রিপ্টে আইভি এনক্রিপশন ফলাফলগুলি ডিক্রিপ্ট করব না. এটি ভাঙা ব্লক দ্বারা প্রভাবিত হবে না. এটি সিপিএ থেকে নিরাপদ, তবে এটি সহজেই সিসিএ এবং পিএ -র কাছে সিস্টেম.

একটি ম্যালরি প্লেইনটেক্সট ক্ষতি করতে কিছু বিট সাইফারেক্সট পরিবর্তন করতে পারে.

সুরক্ষা নিশ্চিত করতে, এই মোডের কীটি প্রতি 2^(এন/2) এনক্রিপশন ব্লকের জন্য পরিবর্তন করা দরকার.

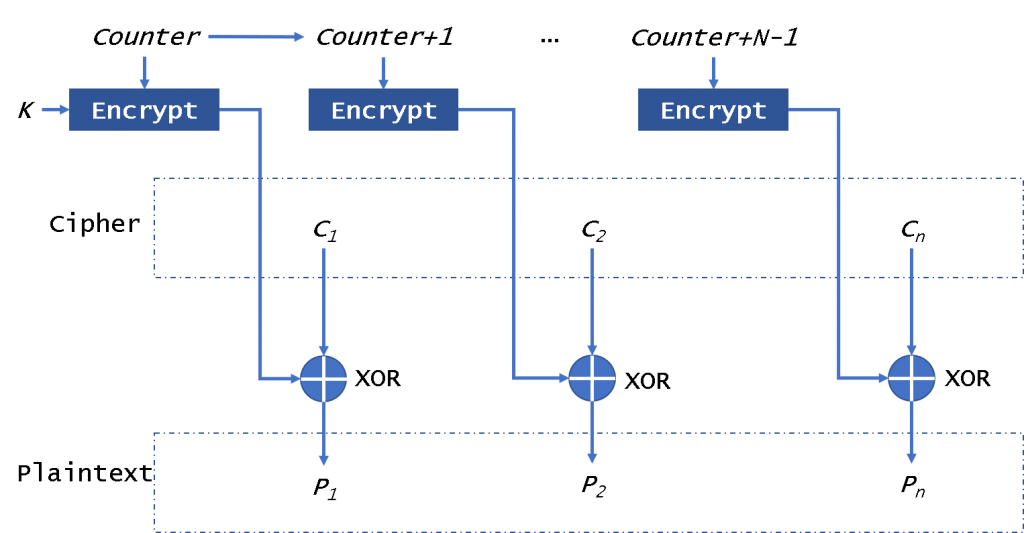

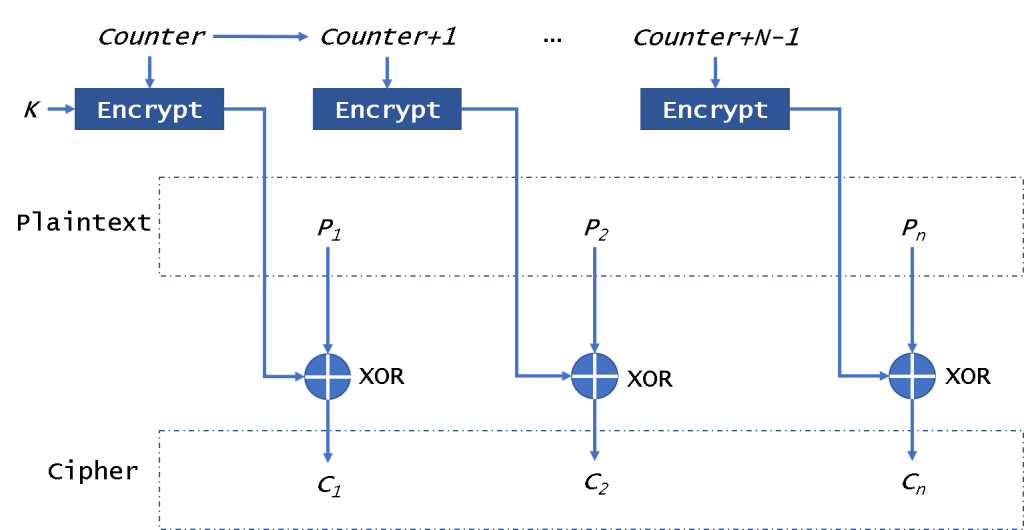

সিটিআর মোড

অপারেশনের সিটিআর (কাউন্টার) মোডে, এফআইজি -তে দেখানো হয়েছে. 5, এনক্রিপ্টর (এনক্রিপ্ট) এর ইনপুট ব্লক হিসাবে, i.ই. চতুর্থ হিসাবে, একটি কাউন্টার (কাউন্টার, কাউন্টার + 1,…, কাউন্টার + এন – 1) এর মান ব্যবহৃত হয়. এটি একটি স্ট্রিম এনক্রিপ্টরও.

কাউন্টারটির ব্যবহৃত ব্লকের মতো একই আকার রয়েছে. ডুমুর হিসাবে দেখানো হয়েছে. 5, সাধারণ পাঠ্যের ব্লক সহ এক্সওআর অপারেশনটি এনক্রিপ্টর থেকে আউটপুট ব্লকে সঞ্চালিত হয়. সমস্ত এনক্রিপশন ব্লক একই এনক্রিপশন কী ব্যবহার করে. এই মোড হিসাবে, এটি ভাঙা ব্লক দ্বারা প্রভাবিত হবে না. এটা খুব অফ বি এর মতো. তবে সিটিআর কাউন্টারটি IV এর পরিবর্তে প্রতিবার এনক্রিপ্ট করার জন্য ব্যবহার করবে. সুতরাং আপনি যদি সরাসরি কাউন্টার পেতে পারেন তবে আপনি সমান্তরালে ডেটা এনক্রিপ্ট/ডিক্রিপ্ট করতে পারেন.

একটি ম্যালরি প্লেইনটেক্সটটি ভাঙ্গতে কিছু বিট সাইফারেক্সট পরিবর্তন করতে পারে. ডাটাবেস এনক্রিপশনে, আমরা সমস্ত ফাইল এনক্রিপ্ট করতে সিবিসি ব্যবহার করতে পারি.

সুরক্ষা নিশ্চিত করতে, এই মোডের কীটি প্রতি 2^(এন/2) এনক্রিপশন ব্লকের জন্য পরিবর্তন করা দরকার.

সারসংক্ষেপ

যা ডাটাবেস প্রয়োজন?

| অবজেক্টের নাম | প্রান্তিককরণ | সমান্তরাল লেখা | সমান্তরাল পড়া | এনক্রিপশন মোড |

|---|---|---|---|---|

| সূচকগুলি | হ্যাঁ | হ্যাঁ | হ্যাঁ | সিটিআর |

| ওয়াল | না | না | না | সিএফবি, অফবি, সিটিআর |

| সিস্টেম ক্যাটালগ | না | না | হ্যাঁ | সিবিসি, সিটিআর, সিএফবি |

| অস্থায়ী ফাইল | হ্যাঁ | না | না | সিবিসি, সিটিআর, সিএফবি, অফবি |

| টেবিল | হ্যাঁ | না | হ্যাঁ | সিবিসি, সিটিআর, সিএফবি |

শেষ পর্যন্ত, আমি মনে করি সিটিআর মোডটি পোস্টগ্রিসকিউএল এর জন্য সেরা মোড.

শন ওয়াং পোস্টগ্রেসকিউএল ডাটাবেস কোরের বিকাশকারী. তিনি প্রায় আট বছর ধরে হাইগো সফটওয়্যারটিতে কাজ করছেন.

তিনি পুরো ডাটাবেস এনক্রিপশন, ওরাকল সামঞ্জস্যপূর্ণ ফাংশন, পোস্টগ্রিসকিউএল -এর জন্য মনিটর সরঞ্জামের জন্য কিছু কাজ করেছিলেন.

এখন তিনি হাইগো কমিউনিটি দলে যোগদান করেছেন এবং ভবিষ্যতে সম্প্রদায়ের আরও অবদান রাখার আশা করছেন.

এনক্রিপশনের প্রকারগুলি: প্রতিসম বা অসমমিত? আরএসএ বা এইএস?

আপনি যদি এটি সুরক্ষার জন্য ডেটা এনক্রিপ্ট করতে চাইছেন তবে আপনি দেখতে পাবেন যে বিভিন্ন এনক্রিপশন পদ্ধতি এবং এনক্রিপশন অ্যালগরিদমগুলি বেছে নিতে. আরএসএ থেকে এইএস পর্যন্ত আপনার বাছাইটি প্রসঙ্গে অবহিত করা উচিত.

15 ই জুন, 2021

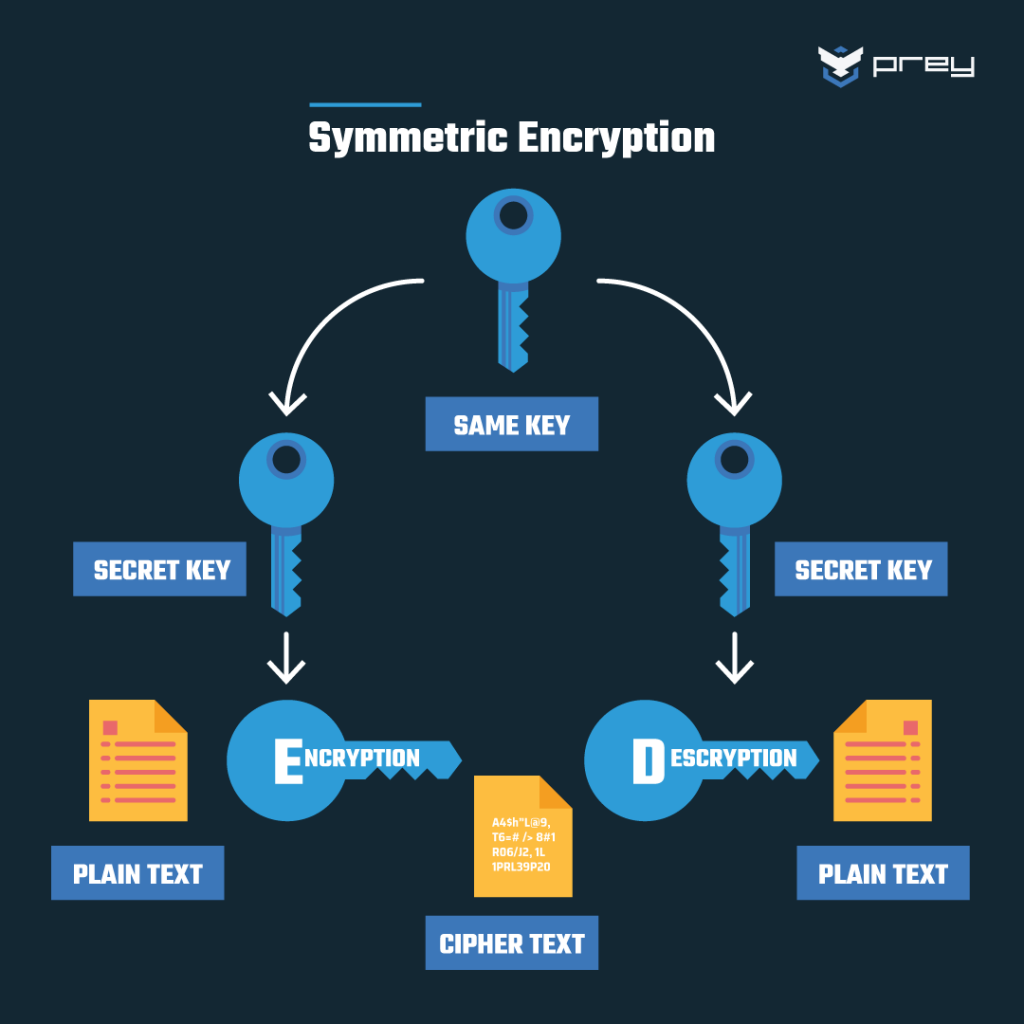

প্রতিসম বনাম অসমমিতিক একটি তুলনা যা প্রায়শই ক্রিপ্টোগ্রাফি এবং কম্পিউটার সুরক্ষার জগতে ব্যবহৃত হয়. সিমমেট্রিক এনক্রিপশনটিতে এনক্রিপ্ট এবং ডিক্রিপ্ট ডেটা ডিক্রিপ্ট করার জন্য একটি একক কী ব্যবহার করা জড়িত, যখন অসম্পূর্ণ এনক্রিপশন দুটি কী ব্যবহার করে – একটি সরকারী এবং একটি ব্যক্তিগত – ডেটা এনক্রিপ্ট এবং ডিক্রিপ্ট করতে ডেটা ব্যবহার করে. প্রতিটি ধরণের এনক্রিপশন এর নিজস্ব শক্তি এবং দুর্বলতা রয়েছে এবং উভয়ের মধ্যে পছন্দটি ব্যবহারকারীর নির্দিষ্ট প্রয়োজনের উপর নির্ভর করে.

জনপ্রিয় সংস্কৃতিতে, প্রতিসম বনাম অসম্পূর্ণ এনক্রিপশন ধারণাটি প্রায়শই সিনেমা এবং টিভি শোতে অন্বেষণ করা হয় যা হ্যাকিং এবং গুপ্তচরবৃত্তি জড়িত. উদাহরণস্বরূপ, টিভি শোতে “মি।. রোবট, “নায়ক এলিয়ট হ্যাকার এবং অন্যান্য বিরোধীদের কাছ থেকে তার ডেটা সুরক্ষার জন্য অসম্পূর্ণ এনক্রিপশন ব্যবহার করে.

ডেটা এনক্রিপশন কি?

ডেটা এনক্রিপশন এমন একটি প্রক্রিয়া যা আপনি কী অর্জন করতে চাইছেন তা যদি আপনি জানেন তবে স্যুইচটিতে উল্টানোর মতো সহজ হতে পারে. আসুন এই ডেটা সুরক্ষা সম্পত্তির বেসিকগুলি পুনরুদ্ধার করা যাক. ডেটা এনক্রিপ্ট করা হ’ল এক টুকরো তথ্য নেওয়া এবং এটিকে অন্য একটি অজানা তথ্যের অন্য টুকরোতে অনুবাদ করা. এই শেষ পণ্য একটি বলা হয় একটি সাইফারেক্সট.

একটি সাইফারেক্সট পেতে, আপনি একটি এনক্রিপশন অ্যালগরিদমের মাধ্যমে এনক্রিপ্ট করা উচিত এমন তথ্য চালান. এই অ্যালগরিদমটি মূল তথ্য গ্রহণ করে এবং এলোমেলোভাবে নিয়মের ভিত্তিতে তথ্যটিকে একটি নতুন, অজ্ঞাতসারে ডেটাতে রূপান্তরিত করে. এটিকে একটি ‘অনুবাদ’ হিসাবে ভাবেন.

এনক্রিপশন অ্যালগরিদম কী করে একটি নতুন ভাষা তৈরি করুন, এবং সংবেদনশীল ডেটা এটিকে এই গোপন কোডে রূপান্তর করে লুকান, যা আপনি কেবল ডিক্রিপ্ট করতে পারেন এবং নিয়মগুলি জানেন তবে প্লেইনটেক্সটে ফিরে যেতে পারেন, বা যাকে বলা হয় চাবি. কীটি আপনার পাঠ্যটিকে “হ্যালো ওয়ার্ল্ড” থেকে “এক্সজেটিজি 920 কেএল#এজেএফজে”%*¨*এফকে “তে রূপান্তর করতে অ্যালগরিদমটি যে গাণিতিক পদক্ষেপ নিয়েছিল তা উপস্থাপন করে. এটি ছাড়া আপনি ডেটা ডিক্রিপ্ট করতে পারবেন না এবং এইভাবে এটি অননুমোদিত অ্যাক্সেস থেকে সুরক্ষিত.

এনক্রিপশন সিস্টেমের প্রকার

বিভিন্ন ধরণের এনক্রিপশন অ্যালগরিদম এবং পদ্ধতিগুলি বেছে নেওয়ার পদ্ধতি রয়েছে, সুতরাং আপনি কীভাবে জানবেন যে আপনার সাইবারসিকিউরিটির প্রয়োজনের জন্য কোনটি সবচেয়ে নিরাপদ বাছাই? আসুন সর্বাধিক সাধারণ ধরণের এনক্রিপশন সিস্টেম দিয়ে শুরু করা যাক: প্রতিসম বনাম অসমমিত এনক্রিপশন.

প্রতিসম এনক্রিপশন

এই ধরণের এনক্রিপশনগুলিতে, কেবলমাত্র একটি কী রয়েছে এবং জড়িত সমস্ত পক্ষই তথ্য এনক্রিপ্ট এবং ডিক্রিপ্ট করতে একই কী ব্যবহার করে. একটি একক কী ব্যবহার করে, প্রক্রিয়াটি সোজা, নিম্নলিখিত উদাহরণ অনুসারে: আপনি একটি অনন্য কী সহ একটি ইমেল এনক্রিপ্ট করুন, সেই ইমেলটি আপনার বন্ধু টমকে প্রেরণ করুন এবং তিনি ব্যবহার করবেন একই প্রতিসম কী ইমেলটি আনলক/ডিক্রিপ্ট করতে.

একটি প্রতিসম কী কি?

একটি প্রতিসম কীটি এমন একটি যা ডেটা এনক্রিপ্ট এবং ডিকোড করতে ব্যবহৃত হতে পারে. এটি বোঝায় যে তথ্য ডিক্রিপ্ট করার জন্য, এটি এনক্রিপ্ট করার জন্য ব্যবহৃত একই কীটি অবশ্যই ব্যবহার করা উচিত. অনুশীলনে, কীগুলি দুটি বা ততোধিক লোকের দ্বারা ভাগ করা একটি ভাগ করা গোপনীয়তা উপস্থাপন করে যা একটি গোপনীয় তথ্য লিঙ্ক বজায় রাখতে ব্যবহার করা যেতে পারে.

প্রতিদিনের প্রযুক্তিতে প্রতিসম এনক্রিপশন উদাহরণগুলি অন্বেষণ করা

গোপনীয়তা এবং অখণ্ডতা সরবরাহ করে বিভিন্ন অ্যাপ্লিকেশন জুড়ে ডেটা সুরক্ষার জন্য প্রতিসম এনক্রিপশন একটি বহুল ব্যবহৃত পদ্ধতি. এনক্রিপশন এবং ডিক্রিপশন উভয়ের জন্য একটি একক কী ব্যবহার করে, প্রতিসম এনক্রিপশন উদাহরণগুলি সংবেদনশীল তথ্য সুরক্ষায় কৌশলটির গতি এবং দক্ষতা প্রদর্শন করে. অনলাইন যোগাযোগগুলি সুরক্ষিত করা থেকে শুরু করে সংবেদনশীল ফাইলগুলি এনক্রিপ্ট করা পর্যন্ত, প্রতিসম এনক্রিপশন আধুনিক সাইবারসিকিউরিটির একটি গুরুত্বপূর্ণ উপাদান হিসাবে রয়ে গেছে.

তিনটি ব্যবহারিক প্রতিসাম্য এনক্রিপশন উদাহরণ:

- সুরক্ষিত মেসেজিং অ্যাপস (ই.ছ., হোয়াটসঅ্যাপ, সিগন্যাল): এই বার্তাপ্রেরণ প্ল্যাটফর্মগুলি বার্তাগুলি এনক্রিপ্ট করা হয়েছে তা নিশ্চিত করার জন্য সিগন্যাল প্রোটোকলের মতো প্রতিসম এনক্রিপশন ব্যবহার করে, কেবলমাত্র উদ্দেশ্যপ্রাপ্ত প্রাপকদের সামগ্রীটি পড়তে দেয়.

- ফাইল এনক্রিপশন সফ্টওয়্যার (ই.ছ., ভেরাক্রিপ্ট, অ্যাক্সক্রিপ্ট): ডিভাইসগুলিতে সঞ্চিত সংবেদনশীল ডেটা সুরক্ষার জন্য এইএসের মতো প্রতিসাম্য এনক্রিপশন অ্যালগরিদমগুলি ফাইল এনক্রিপশন সফ্টওয়্যার দ্বারা নিযুক্ত করা হয়, ডিভাইসটি হারিয়ে গেলেও ডেটা সুরক্ষিত থাকে তা নিশ্চিত করে বা চুরি করা হয়.

- বিটলকার: আপনি যখন সমস্ত হার্ড ড্রাইভগুলি এনক্রিপ্ট করতে উইন্ডোজ কম্পিউটারে বিটলকারকে সক্রিয় করেন. তার পাসকোড দিয়ে পিসি আনলক করে, ব্যবহারকারী তার গোপন এনক্রিপশন কীটি প্রকাশের ঝুঁকি ছাড়াই ডেটা ডিক্রিপ্ট করবে.

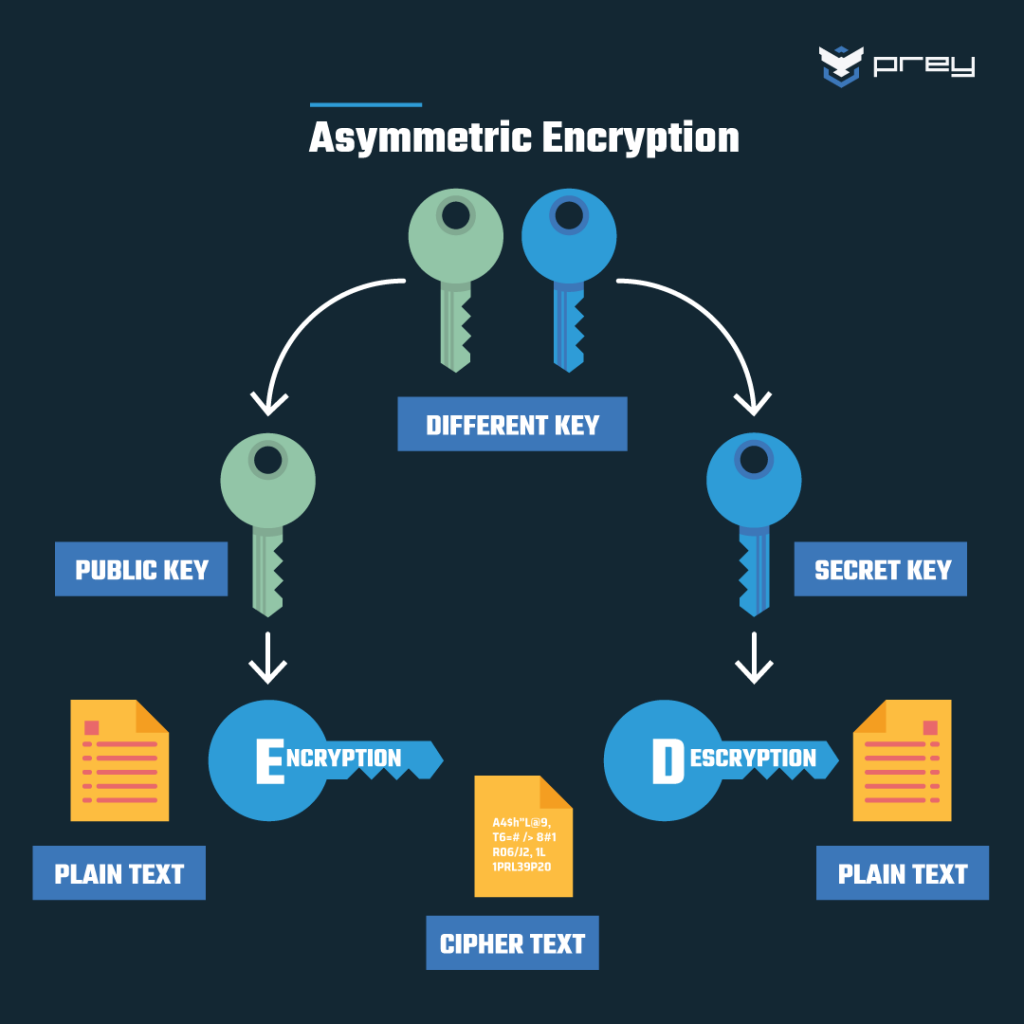

অসমমিত এনক্রিপশন

অন্যদিকে, অসম্পূর্ণ এনক্রিপশন, প্রতিসম এনক্রিপশনের অন্তর্নিহিত সমস্যাটি সমাধান করার জন্য তৈরি করা হয়েছিল: একটি একক এনক্রিপশন কী ভাগ করে নেওয়ার প্রয়োজন যা এনক্রিপ্টিং এবং ডিক্রিপ্ট করার জন্য উভয়ই ব্যবহৃত হয়.

একটি অসমমিত কী কী?

অসম্পূর্ণ কীগুলি হ’ল পাবলিক কী ইনফ্রাস্ট্রাকচার (পিকেআই) এর ভিত্তি, একটি এনক্রিপশন কৌশল যার জন্য দুটি কী প্রয়োজন, একটি প্লেটেক্সটটি লক বা এনক্রিপ্ট করতে এবং অন্যটি সাইফেরটেক্সট আনলক বা ডিক্রিপ্ট করতে এনক্রিপ্ট করতে. উভয় কী উভয় ফাংশন সম্পাদন করে না.

এই নতুন এবং নিরাপদ ধরণের এনক্রিপশন পদ্ধতিটি ব্যবহার করে দুটি কী এর এনক্রিপশন প্রক্রিয়াটির জন্য, এনক্রিপশনের জন্য ব্যবহৃত পাবলিক কী এবং ডিক্রিপশন জন্য ব্যবহৃত ব্যক্তিগত কী. এই কীগুলি সম্পর্কিত, সংযুক্ত এবং নিম্নলিখিত উপায়ে কাজ করে:

যে কোনও ব্যক্তির জন্য একটি পাবলিক কী পাওয়া যায় যার জন্য একটি টুকরো তথ্য এনক্রিপ্ট করতে হবে. এই কীটি ডিক্রিপশন প্রক্রিয়াটির জন্য কাজ করে না. এই তথ্যটি ডিক্রিপ্ট করতে একজন ব্যবহারকারীর একটি গৌণ কী, ব্যক্তিগত কী থাকা দরকার. এইভাবে, ব্যক্তিগত কীটি কেবল সেই অভিনেতা দ্বারা ধারণ করা হয় যিনি সুরক্ষা ত্যাগ না করেই তথ্য ডিক্রিপ্ট করেন.

দৈনন্দিন প্রযুক্তিতে অসম্পূর্ণ এনক্রিপশন উদাহরণগুলি অন্বেষণ করা

বিভিন্ন অ্যাপ্লিকেশনগুলিতে গোপনীয়তা, অখণ্ডতা এবং প্রমাণীকরণ সরবরাহ করে আধুনিক কালের সাইবারসিকিউরিটিতে অসম্পূর্ণ এনক্রিপশন একটি গুরুত্বপূর্ণ ভূমিকা পালন করে. সরকারী এবং বেসরকারী কী জোড়া ব্যবহার করে, অ্যাসিমেট্রিক এনক্রিপশন উদাহরণগুলি বিভিন্ন শিল্প এবং প্রযুক্তিগুলিতে পাওয়া যায়, ডিজিটাল তথ্য সুরক্ষায় এর গুরুত্ব প্রদর্শন করে. সংবেদনশীল ডেটা সুরক্ষার জন্য এবং সুরক্ষিত যোগাযোগগুলি নিশ্চিত করার জন্য এই বহুমুখী এনক্রিপশন পদ্ধতিটি একটি প্রয়োজনীয় সরঞ্জাম হয়ে উঠেছে.

তিনটি ব্যবহারিক অসম্পূর্ণ এনক্রিপশন উদাহরণ:

- সুরক্ষিত ইমেল যোগাযোগ (ই.ছ., পিজিপি, এস/মাইম): অসম্পূর্ণ এনক্রিপশন সুরক্ষিত ইমেল যোগাযোগ প্রোটোকল যেমন বেশ ভাল গোপনীয়তা (পিজিপি) এবং সুরক্ষিত/বহুমুখী ইন্টারনেট মেল এক্সটেনশন (এস/এমআইএম) ব্যবহার করা হয়. এই প্রোটোকলগুলি ইমেল বিষয়বস্তু এনক্রিপ্ট করার জন্য সরকারী এবং ব্যক্তিগত কীগুলি লাভ করে, কেবলমাত্র সঠিক প্রাইভেট কী সহ উদ্দেশ্যপ্রাপ্ত প্রাপককে ডিক্রিপ্ট এবং বার্তাটি পড়তে পারে তা নিশ্চিত করে. এই পদ্ধতিটি গোপনীয়তা সরবরাহ করে এবং বার্তার অখণ্ডতা বজায় রাখে.

- ডকুমেন্টের সত্যতা এবং অখণ্ডতার জন্য ডিজিটাল স্বাক্ষর (ই.ছ., অ্যাডোব সাইন, ডকুসাইন): অ্যাসিমেট্রিক এনক্রিপশন অ্যাডোব সাইন এবং ডকুসিগনের মতো ডিজিটাল স্বাক্ষর পরিষেবাগুলিতেও ব্যবহৃত হয়. যখন কোনও ব্যবহারকারী ডিজিটালি কোনও নথিতে স্বাক্ষর করেন, তখন তাদের ব্যক্তিগত কীটি একটি অনন্য স্বাক্ষর তৈরি করতে ব্যবহৃত হয়. প্রাপক তারপরে প্রেরকের পাবলিক কী ব্যবহার করে নথির সত্যতা এবং অখণ্ডতা যাচাই করতে পারেন. এই প্রক্রিয়াটি নিশ্চিত করে যে দস্তাবেজটি টেম্পার করা হয়নি এবং স্বাক্ষরকারীর পরিচয় নিশ্চিত করে.

- সুরক্ষিত ওয়েবসাইটগুলির জন্য এসএসএল/টিএলএস প্রোটোকলে কী এক্সচেঞ্জ এবং স্থাপনা সুরক্ষিত করুন: অসম্পূর্ণ এনক্রিপশন সিকিউর সকেটস লেয়ার (এসএসএল) এবং ট্রান্সপোর্ট লেয়ার সিকিউরিটি (টিএলএস) প্রোটোকলগুলিতে গুরুত্বপূর্ণ ভূমিকা পালন করে, যা কোনও ব্যবহারকারীর ব্রাউজার এবং একটি ওয়েবসাইটের মধ্যে ডেটা সংক্রমণ সুরক্ষিত করতে ব্যবহৃত হয়. প্রাথমিক হ্যান্ডশেক প্রক্রিয়া চলাকালীন, অসম্পূর্ণ এনক্রিপশন একটি প্রতিসাম্য এনক্রিপশন কীটির সুরক্ষিত বিনিময় জন্য ব্যবহৃত হয়, যা পরে সেশনের অবশিষ্ট অংশের জন্য ডেটা এনক্রিপ্ট এবং ডিক্রিপ্ট করতে ব্যবহৃত হয়. এই পদ্ধতির দক্ষ এবং সুরক্ষিত যোগাযোগের জন্য প্রতিসম এনক্রিপশনের গতির সাথে অসমমিত এনক্রিপশনের সুরক্ষা সুবিধাগুলি একত্রিত করে.

প্রতিসম বনাম অসম্পূর্ণ এনক্রিপশন

অসম্পূর্ণ এবং প্রতিসম এনক্রিপশন দুটি প্রাথমিক কৌশল যা ডেটা সুরক্ষিত করতে ব্যবহৃত হয়. সিমমেট্রিক এনক্রিপশন এনক্রিপশন এবং ডিক্রিপশন উভয়ের জন্য একই কী ব্যবহার করে, যখন অসমমিত এনক্রিপশন একজোড়া কী ব্যবহার করে: এনক্রিপশনের জন্য একটি পাবলিক কী এবং ডিক্রিপশন এর জন্য একটি ব্যক্তিগত কী. ELI5: প্রতিসম এনক্রিপশনকে একক কী হিসাবে কল্পনা করুন যা একটি ধন বুককে লক করে এবং আনলক করে, যখন অসমমিত এনক্রিপশন দুটি কী ব্যবহার করে – লক করার জন্য একটি কী (পাবলিক) এবং আনলক করার জন্য একটি আলাদা কী (ব্যক্তিগত).

অসম্পূর্ণ বনাম প্রতিসম এনক্রিপশনের মধ্যে নির্বাচন করা একটি কঠিন পছন্দ হতে পারে, সুতরাং এখানে কিছু মূল পার্থক্য রয়েছে:

- গতি: প্রতিসম এনক্রিপশন সাধারণত অসম্পূর্ণ এনক্রিপশনের চেয়ে দ্রুততর হয়, কারণ এটির জন্য কম গণনামূলক শক্তি প্রয়োজন, এটি প্রচুর পরিমাণে ডেটা এনক্রিপ্ট করার জন্য উপযুক্ত করে তোলে.

- মূল বিতরণ: প্রতিসম এনক্রিপশনে, সুরক্ষিত কী বিতরণ অত্যন্ত গুরুত্বপূর্ণ, কারণ একই কীটি এনক্রিপশন এবং ডিক্রিপশন উভয়ের জন্য ব্যবহৃত হয়. অসম্পূর্ণ এনক্রিপশন কী বিতরণকে সহজতর করে, কারণ কেবলমাত্র পাবলিক কীটি ভাগ করা দরকার, যখন ব্যক্তিগত কীটি গোপনীয় থাকে.

- মূল ব্যবহার: প্রতিসম এনক্রিপশন উভয় এনক্রিপশন এবং ডিক্রিপশন উভয়ের জন্য একটি একক ভাগ করা কী ব্যবহার করে, যখন অসমমিত এনক্রিপশন একজোড়া কী নিয়োগ করে: এনক্রিপশনের জন্য একটি পাবলিক কী এবং ডিক্রিপশনের জন্য একটি ব্যক্তিগত কী.

- ব্যবহারের ক্ষেত্রে: প্রতিসম এনক্রিপশনটি বদ্ধ সিস্টেমগুলির মধ্যে বাল্ক ডেটা এনক্রিপশন এবং সুরক্ষিত যোগাযোগের জন্য আদর্শ, যেখানে অসমমিত এনক্রিপশন প্রায়শই সুরক্ষিত কী এক্সচেঞ্জ, ডিজিটাল স্বাক্ষর এবং ওপেন সিস্টেমে প্রমাণীকরণের জন্য ব্যবহৃত হয়.

- সুরক্ষা: দুটি পৃথক কী ব্যবহারের কারণে অসম্পূর্ণ এনক্রিপশন আরও সুরক্ষিত হিসাবে বিবেচিত হয়, এটি আক্রমণকারীদের সিস্টেমে আপস করা আরও কঠিন করে তোলে. তবে শক্তিশালী কী পরিচালনার অনুশীলনগুলির সাথে সঠিকভাবে প্রয়োগ করা হলেও প্রতিসম এনক্রিপশন এখনও শক্তিশালী সুরক্ষা সরবরাহ করতে পারে.

আপনার প্রয়োজনের জন্য সঠিক এনক্রিপশন পদ্ধতি নির্বাচন করা

প্রতিসম এবং অসমমিত এনক্রিপশনগুলির মধ্যে নির্বাচন করা নির্দিষ্ট সুরক্ষা প্রয়োজনীয়তা এবং ব্যবহারের ক্ষেত্রে নির্ভর করে. সুরক্ষিত যোগাযোগ বজায় রাখতে এবং সংবেদনশীল ডেটা সুরক্ষার জন্য প্রতিসম বনাম অসম্পূর্ণ এনক্রিপশন কখন ব্যবহার করবেন তা বোঝা গুরুত্বপূর্ণ. কোন এনক্রিপশন পদ্ধতিটি কোনও নির্দিষ্ট দৃশ্যের পক্ষে উপযুক্ত করে তা সিদ্ধান্ত নেওয়ার সময় কী পরিচালনা, গণনা দক্ষতা এবং কাঙ্ক্ষিত কার্যকারিতা হিসাবে বিবেচনা করা উচিত.

প্রতিসম বনাম অ্যাসিমেট্রিক এনক্রিপশন কখন ব্যবহার করতে হবে তার তিনটি ব্যবহারিক উদাহরণ:

- ফাইল এনক্রিপশন: এর গতি এবং গণনার দক্ষতার কারণে ফাইলগুলি এনক্রিপ্ট করার জন্য প্রতিসম এনক্রিপশন পছন্দ করা হয়, এটি বৃহত পরিমাণে ডেটা পরিচালনা করার জন্য এটি আদর্শ করে তোলে.

- সুরক্ষিত কী এক্সচেঞ্জ: অ্যাসিমেট্রিক এনক্রিপশন সাধারণত এসএসএল/টিএলএসের মতো প্রোটোকলগুলিতে সুরক্ষিত কী এক্সচেঞ্জের জন্য ব্যবহৃত হয়, এটি নিশ্চিত করে যে প্রতিসম কীগুলি বাধা না দিয়ে পক্ষের মধ্যে নিরাপদে ভাগ করা যায়.

- ডিজিটাল স্বাক্ষর: অ্যাসিমেট্রিক এনক্রিপশন ডিজিটাল স্বাক্ষর তৈরির জন্য উপযুক্ত, ব্যবহারকারীদের নথিগুলি প্রমাণীকরণ করতে এবং সরকারী এবং ব্যক্তিগত কী জোড় ব্যবহার করে তাদের সততা যাচাই করার অনুমতি দেয়.

সাধারণ প্রতিসম এনক্রিপশন অ্যালগরিদম

সাধারণ প্রতিসাম্য এনক্রিপশন অ্যালগরিদমগুলি ডেটা এবং যোগাযোগ সুরক্ষায় ব্যাপকভাবে ব্যবহৃত হয়. এই অ্যালগরিদমের উদাহরণগুলির মধ্যে রয়েছে উন্নত এনক্রিপশন স্ট্যান্ডার্ড (এইএস), ডেটা এনক্রিপশন স্ট্যান্ডার্ড (ডিইএস), ট্রিপল ডেটা এনক্রিপশন স্ট্যান্ডার্ড (3 ডিই) এবং ব্লোফিশ.

এইএস এনক্রিপশন বা উন্নত এনক্রিপশন সিস্টেম

এই ২০০৫ সালে সুরক্ষা গবেষকদের দ্বারা ক্র্যাক করা পুরানো ডিইএস (ডেটা এনক্রিপশন স্ট্যান্ডার্ড) এর প্রতিস্থাপন হিসাবে বিকশিত আজ ব্যবহৃত সবচেয়ে সাধারণ প্রতিসাম্য এনক্রিপশন অ্যালগরিদমগুলির মধ্যে একটি,. এই নতুন অ্যালগরিদম তার পূর্বসূরীর প্রধান দুর্বলতা সমাধান করার চেষ্টা করেছিল, একটি সংক্ষিপ্ত এনক্রিপশন কী দৈর্ঘ্য নিষ্ঠুর শক্তির জন্য ঝুঁকিপূর্ণ.

এইএস একটি একক ব্লকে তথ্য এনক্রিপ্ট করে (ব্লক সাইফার), এবং একবারে এটি একটি ব্লক করে যা ‘রাউন্ডস’ বলা হয়. ডেটা প্রাথমিকভাবে ব্লকগুলিতে রূপান্তরিত হয় এবং তারপরে এগুলি মূল আকারের উপর নির্ভর করে বিভিন্ন রাউন্ডে কী দিয়ে এনক্রিপ্ট করা হয়: 256-বিটের জন্য 14 রাউন্ড, 192-বিটগুলির জন্য 12 রাউন্ড এবং 128-বিটের জন্য 10 রাউন্ড. প্রক্রিয়াটিতে প্রতিটি রাউন্ডে করা ডেটা ম্যানিপুলেশন এবং মিশ্রণ পদক্ষেপের একটি সিরিজ জড়িত: প্রতিস্থাপন, স্থানান্তর, মিশ্রণ, কলাম মিশ্রণ এবং উপ-বাইটগুলি.

ব্লোফিশ এবং দ্বিগুণ

ব্লোফিশ ডিইএস -এর আরেকটি প্রতিসম উত্তরসূরি ছিলেন, এটি এইএসের মতো ব্লক সাইফার হিসাবে ডিজাইন করা হয়েছিল তবে একটি মূল দৈর্ঘ্যের সাথে যা 32 বিট থেকে 448 বিট পর্যন্ত যায়. এটি লাইসেন্সযুক্ত এবং নিখরচায় নয়, একটি পাবলিক সরঞ্জাম হিসাবে ডিজাইন করা হয়েছিল. এই প্রাথমিক সংস্করণটি আপগ্রেড করা হয়েছিল দুটি মাছ, পরবর্তীকালের একটি উন্নত সংস্করণ, যা 128-বিটগুলির একটি ব্লক আকার ব্যবহার করে, 256-বিট পর্যন্ত প্রসারিত.

অন্যান্য এনক্রিপশন অ্যালগরিদমের সাথে প্রধান পার্থক্য হ’ল এটি কী বা ডেটা আকারের স্বাধীনভাবে 16 টি রাউন্ড এনক্রিপশন ব্যবহার করে.

দ্বিগুণ কেন শীর্ষ প্রতিসাম্য অ্যালগরিদম হিসাবে বিবেচিত হয় না তার মূল কারণ হ’ল এইএস স্বীকৃতি অর্জন করেছিল এবং দ্রুত নির্মাতারা একটি মান হিসাবে গৃহীত হয়েছিল, যার অর্থ এটি উচ্চ প্রযুক্তিগত প্রান্ত ছিল.

3 ডিএস বা ট্রিপল ডেটা এনক্রিপশন স্ট্যান্ডার্ড

অবশেষে, সরাসরি উত্তরসূরি ডেস 3 ডিএস বা ট্রিপল ডেস. এই প্রতিসম অ্যালগরিদম হ’ল অবনমিত ডেস অ্যালগরিদমের একটি উন্নত ফর্ম যা ডেটাগুলির ব্লকগুলি এনক্রিপ্ট করতে একটি 56-বিট কী ব্যবহার করে. এর ধারণাটি সহজ: এটি প্রতিটি ব্লকের তথ্যের জন্য তিনবার ডেস প্রযোজ্য, 56-বিট কীটিকে 168-বিট একটিতে ট্রিপল করে.

একই প্রক্রিয়া তিনবার প্রয়োগ করার কারণে, 3 ডিএস এর আরও আধুনিক অংশগুলির চেয়ে ধীর. তদুপরি, ছোট ছোট ডেটা ব্যবহার করে, ব্রুট ফোর্স দ্বারা ডিক্রিপশন হওয়ার ঝুঁকি বেশি.

সাধারণ অসম্পূর্ণ এনক্রিপশন অ্যালগরিদম

সাধারণ অসম্পূর্ণ এনক্রিপশন অ্যালগরিদমগুলি সুরক্ষিত যোগাযোগ এবং ডেটা সংক্রমণে প্রয়োজনীয়. এই অ্যালগরিদমের উদাহরণগুলির মধ্যে রয়েছে আরএসএ, ডিফি-হেলম্যান এবং উপবৃত্তাকার কার্ভ ক্রিপ্টোগ্রাফি (ইসিসি).

আরএসএ বা রিভেস্ট – শামির – অ্যাডলম্যান

অসম্পূর্ণ এনক্রিপশন একটি প্রধান হিসাবে বিবেচিত. 1977 সালে এটির নাম দিয়েছেন এমন ইঞ্জিনিয়ারদের দ্বারা ডিজাইন করা, আরএসএ 1024-বিটগুলির এনক্রিপশন সরবরাহ করতে এবং 2048-বিট কী দৈর্ঘ্য পর্যন্ত দুটি মূল সংখ্যার পণ্যটির ফ্যাক্টরাইজেশন ব্যবহার করে. ২০১০ সালে পরিচালিত গবেষণা অনুসারে, এর ছোট 768-বিট সংস্করণটি ক্র্যাক করার জন্য আপনার 1500 বছরের গণনামূলক শক্তি প্রয়োজন!

তবে এর অর্থ এটি একটি ধীর এনক্রিপশন অ্যালগরিদম. যেহেতু এটির জন্য অবিশ্বাস্য দৈর্ঘ্যের দুটি পৃথক কী প্রয়োজন, এনক্রিপশন এবং ডিক্রিপশন প্রক্রিয়াটি ধীর হয় তবে সংবেদনশীল তথ্যের জন্য এটি যে সুরক্ষা সরবরাহ করে তা অতুলনীয়.

ইসিসি বা উপবৃত্তাকার কার্ভ ক্রিপ্টোগ্রাফি

এই পদ্ধতিটি মূলত 1985 সালে নীল কোব্লিটজ এবং ভিক্টর এস দ্বারা তৈরি হয়েছিল. মিলার, কেবল 2004 সালে বছর পরে বাস্তবায়িত হবে. ইসিসি একটি সীমাবদ্ধ ক্ষেত্রের উপবৃত্তাকার বক্ররেখার উপর ভিত্তি করে মোটামুটি কঠিন গাণিতিক অপারেশন ব্যবহার করে, যাকে উপবৃত্তাকার-কার্ভ ডিফি-হেলম্যান বলা হয়.

ইসিসির সাহায্যে আপনার একটি বক্ররেখা রয়েছে, একটি গণিত ফাংশন, একটি সূচনা পয়েন্ট (ক) এবং বক্ররেখায় একটি শেষ পয়েন্ট (জেড) দ্বারা সংজ্ঞায়িত. মূলটি হ’ল জেডে পৌঁছানোর জন্য, আপনি “হপস” বা জেডের ফলস্বরূপ গুণগুলির একটি সিরিজ করেছেন. এই পরিমাণ হপগুলি ব্যক্তিগত কী.

এমনকি যদি আপনার কাছে শুরু এবং শেষের পয়েন্ট (পাবলিক কী) এবং বক্ররেখা থাকে তবে প্রাইভেট কীটি ক্র্যাক করা প্রায় অসম্ভব. এটি কারণ ইসিসি যাকে “ট্র্যাপডোর” বলা হয়, বা একটি গাণিতিক অপারেশন যা সম্পূর্ণ করা সহজ এবং দ্রুত, তবে বিপরীত করা অত্যন্ত কঠিন.

ইসিসি, বা ইসিডিএইচ, একটি গাণিতিক সূত্র এমন শক্তি যে এটি 164-বিট কী সহ সুরক্ষার সাথে একটি 1024-বিট কী সিস্টেমের সাথে মেলে. এর সর্বোচ্চ সেটিংয়ে, 512-বিটস, ইসিসি 15360-বিট আরএসএ কী এর তুলনামূলক স্তর সুরক্ষার অর্জন করতে পারে!

একটি ছবি আঁকার জন্য, আরএসএ 2048-বিট কীগুলি ব্যাংকিং স্ট্যান্ডার্ড, তবুও 521-বিট ইসিসি 15360-বিট আরএসএ কী এর সমতুল্য সরবরাহ করে.

পূর্বোক্ত তথ্যগুলি বিবেচনা করে, ইসিসি এনক্রিপশন এর ভবিষ্যত হিসাবে বিবেচিত হয়. এটি অসম্পূর্ণ, তবুও এটি 521 বিটগুলির সর্বাধিক কী দৈর্ঘ্যে 256 বিটের সুরক্ষা স্তর সরবরাহ করতে সক্ষম, যা সংবেদনশীল ডেটা নিরাপদ থাকার বিষয়টি নিশ্চিত করতে ডিক্রিপশনটির একটি উচ্চ জটিলতার সাথে দ্রুত এনক্রিপশন গতি নিশ্চিত করে.

ইসিসি মোবাইলের জন্যও অত্যন্ত আকর্ষণীয়, যেখানে প্রক্রিয়াকরণ শক্তি কম এবং ডেটা স্থানান্তর বেশি.

এইএস বনাম. আরএসএ: মূল পার্থক্যগুলি বোঝা

এইএস বনাম তুলনা করার সময়. আরএসএ এনক্রিপশন পদ্ধতি, তাদের অনন্য শক্তি এবং অ্যাপ্লিকেশনগুলি বোঝা অপরিহার্য. যদিও এইএস দ্রুত ডেটা এনক্রিপশন এবং ডিক্রিপশন জন্য ডিজাইন করা একটি প্রতিসম অ্যালগরিদম, আরএসএ হ’ল একটি অসম্পূর্ণ পদ্ধতি যা মূলত সুরক্ষিত কী এক্সচেঞ্জ এবং ডিজিটাল স্বাক্ষরগুলির জন্য ব্যবহৃত হয়. নির্দিষ্ট পরিস্থিতিতে, একজন অন্যটিকে ছাড়িয়ে যেতে পারে, সর্বোত্তম সুরক্ষা এবং দক্ষতার জন্য এইএস এবং আরএসএর মধ্যে পছন্দকে গুরুত্বপূর্ণ করে তুলতে পারে.

- ফাইল স্টোরেজ সুরক্ষিত: এইগুলি দ্রুত এনক্রিপশন এবং ডিক্রিপশন গতির কারণে এইগুলি পছন্দনীয়, এটি প্রচুর পরিমাণে ডেটা এনক্রিপ্ট করার জন্য উপযুক্ত করে তোলে.

- সুরক্ষিত যোগাযোগ: আরএসএ সাধারণত এসএসএল/টিএলএস প্রোটোকলগুলিতে কী এক্সচেঞ্জের জন্য ব্যবহৃত হয়, ক্লায়েন্ট এবং সার্ভারগুলির মধ্যে ডেটা সংক্রমণের জন্য একটি সুরক্ষিত চ্যানেল নিশ্চিত করে.

- ডিজিটাল স্বাক্ষর: আরএসএর অসম্পূর্ণ বৈশিষ্ট্যগুলি ডেটা অখণ্ডতা এবং প্রমাণীকরণ নিশ্চিত করে ডিজিটাল স্বাক্ষর তৈরি এবং যাচাই করার জন্য এটি একটি আদর্শ পছন্দ করে তোলে.

- স্ট্রিমিং পরিষেবা: রিয়েল-টাইম এনক্রিপশন এবং ডিক্রিপশন পরিচালনা করার দক্ষতার কারণে এইগুলি সাধারণত স্ট্রিমিং সামগ্রী সুরক্ষার জন্য ব্যবহৃত হয়.

- ইমেল এনক্রিপশন: আরএসএ প্রায়শই ইমেলগুলি এনক্রিপ্ট করার জন্য ব্যবহৃত হয়, কারণ এটি সুরক্ষিত কী এক্সচেঞ্জের জন্য অনুমতি দেয়, কেবলমাত্র উদ্দেশ্যপ্রাপ্ত প্রাপককে বার্তাটি ডিক্রিপ্ট করতে পারে তা নিশ্চিত করে.

কোন ডেটা এনক্রিপশন অ্যালগরিদম সেরা?

ঠিক আছে, আপনি উপরের তুলনায় দেখতে পারেন, এটি নির্ভর করে. কিছু লোকের জন্য, সর্বোত্তম অর্থ সবচেয়ে জনপ্রিয় হতে পারে তবে অন্যদের কাছে এটি সবচেয়ে সস্তা হতে পারে. সুতরাং, কোনটি সবচেয়ে বেশি ব্যবহৃত হয় বা গ্রহণের সর্বনিম্ন মূল্য রয়েছে তা বলার পরিবর্তে, পাছে সমস্ত অ্যালগরিদম এবং তাদের সেরা গুণাবলীর দ্রুত পুনরুদ্ধার না করে:

এইএস (প্রতিসম)

এইএস সর্বাধিক ঘন ঘন ব্যবহৃত অ্যালগরিদমগুলির মধ্যে একটি. এটি দ্রুত, একটি পরিবর্তনশীল কী দৈর্ঘ্যের বিকল্প সহ যা এটিকে অতিরিক্ত সুরক্ষা দেয়. প্রচুর পরিমাণে এনক্রিপ্ট করা ডেটা পরিচালনা করার সময় এটি আদর্শ.

দ্বিগুণ (প্রতিসম – পূর্বে ব্লোফিশ)

দ্বিগুণের প্রধান আকর্ষণ হ’ল পারফরম্যান্সে এর নমনীয়তা, আপনাকে এনক্রিপশন গতির সম্পূর্ণ নিয়ন্ত্রণ দেয়.

3 ডিএস (প্রতিসম)

এইএসের সাথে তুলনা করার সময় এর ধীর গতি এবং সাধারণত পুরানো স্থিতি সত্ত্বেও, এটি এখনও এটিএম পিন এবং ইউনিক্স পাসওয়ার্ডগুলি এনক্রিপ্ট করতে আর্থিক পরিষেবাগুলিতে ব্যাপকভাবে ব্যবহার করা হয়.

আরএসএ (অসমমিত)

যেহেতু এর গতি প্রচুর পরিমাণে ডেটা প্রক্রিয়াকরণের জন্য সুবিধাজনক নয়, তাই আরএসএ এনক্রিপশন বেশিরভাগ ডিজিটাল স্বাক্ষর, ইমেল এনক্রিপশন, এসএসএল/টিএলএস শংসাপত্র এবং ব্রাউজারগুলিতে ব্যবহৃত হয়.

ইসিসি (অসমমিত)

স্বল্প ব্যয়, স্বল্প-প্রভাব, উচ্চ-সুরক্ষা সংমিশ্রণ এটি সংবেদনশীল মোবাইল এবং অ্যাপ্লিকেশনগুলি সুরক্ষার জন্য আদর্শ মান হিসাবে তৈরি করে. এটি সম্ভবত ভবিষ্যতের অ্যালগরিদম হতে পারে.

টেকওয়েস

এনক্রিপশন, আধুনিক সাইবারসিকিউরিটির একটি গুরুত্বপূর্ণ দিক, এর বহুমুখী প্রকৃতির কারণে ভয়ঙ্কর দেখা দিতে পারে. ট্রানজিটের বিশ্রামের ডেটা এবং ডেটা সহ বিভিন্ন রাজ্য এবং পরিস্থিতি জুড়ে ডেটার সর্বব্যাপী তার সুরক্ষা প্রয়োজন. উপযুক্ত এনক্রিপশন ব্যবস্থাগুলি প্রয়োগ করা হয়েছে তা নিশ্চিত করার জন্য সংবেদনশীল তথ্যের সাথে জড়িত ইন্টারঅ্যাকশনগুলির প্রকৃতির সাবধানতার সাথে অবশ্যই মূল্যায়ন করতে হবে, এইভাবে ডেটার গোপনীয়তা এবং অখণ্ডতা রক্ষা করে.

আপনি আপনার এন্টারপ্রাইজের যোগাযোগ, ওয়েব ব্রাউজারের তথ্য, ই-বাণিজ্য লেনদেন, আপনার সংস্থার ডাটাবেস, হার্ড ড্রাইভ, বা গ্রাহক এবং ব্যবহারকারী ডেটা এনক্রিপ্ট করতে পারেন. প্রথম পদক্ষেপ নেওয়া কঠিন বলে মনে হতে পারে তবে সমস্ত ডেটা ইন্টারঅ্যাকশন ডকুমেন্ট করা এবং একটি পরিকল্পনা করা প্রয়োজন. এইভাবে, আপনি বুঝতে পারবেন আপনার কী ধরণের এনক্রিপশন প্রয়োজন.

ভাগ্যক্রমে, আপনার ডেটা সুরক্ষা প্রোটোকলগুলির পরিমাণ নির্ধারণ করার সাথে সাথে অনেকগুলি সোজা এনক্রিপশন সরঞ্জাম রয়েছে যা ইতিমধ্যে আপনার নিষ্পত্তি হয়েছে, দ্রুত সক্রিয় হওয়ার জন্য প্রস্তুত. ম্যাকোসে ফাইলভাল্ট ইন্টিগ্রেটেড এবং আপনার ম্যাক কম্পিউটারগুলিকে এইএসের সাথে এনক্রিপ্ট করার জন্য প্রস্তুত আসে. আপনার ডিভাইসগুলিতে ডিস্ক এনক্রিপশন সরবরাহ করতে বিটলকার এবং এইএস ব্যবহার করে মাইক্রোসফ্ট কম্পিউটারগুলিতে সহায়তা করতে পারে. আপনার যদি দূরবর্তী কর্মশক্তি থাকে তবে এটি আদর্শ. ডেটা দূরবর্তীভাবে এনক্রিপ্ট করা হয়েছে, সুতরাং আপনাকে ঝামেলা সম্পর্কে চিন্তা করতে হবে না, তবে আপনার সংস্থাটি সুরক্ষিত রাখতে পারেন.