ক্রিপ্টোগ্রাফি কি? একটি সম্পূর্ণ ওভারভিউ

আপনি যদি বিটকয়েন কীভাবে কাজ করে সে সম্পর্কে আরও গভীরতা পড়তে আগ্রহী হন তবে আপনি বিটকয়েনে এটি করতে পারেন.org.

5. ক্রিপ্টোগ্রাফির পরিচিতি

এই শ্রেণিতে, আমরা আপনাকে ক্রিপ্টোগ্রাফির প্রাথমিক বিল্ডিং ব্লকগুলি শিখিয়ে দেব এবং বিশেষত, তারা কীভাবে একটি ধারণাগত স্তরে কাজ করে তার জন্য অনুভূতি পেতে যথেষ্ট. একটি ধারণাগত স্তরে ক্রিপ্টোগ্রাফি বোঝা আপনাকে কীভাবে শিল্প সিস্টেমগুলি অনুশীলনে ক্রিপ্টোগ্রাফি ব্যবহার করে তার জন্য ভাল অন্তর্দৃষ্টি দেবে. তবে অনুশীলনে ক্রিপ্টোগ্রাফি সঠিক হওয়া খুব জটিল. প্রকৃত বাস্তব-জগতের ক্রিপ্টোগ্রাফিক বাস্তবায়নের জন্য বিশদে দুর্দান্ত মনোযোগ প্রয়োজন এবং শত শত সম্ভাব্য সমস্যা রয়েছে. উদাহরণস্বরূপ, ব্যক্তিগত তথ্য বিভিন্ন সাইড-চ্যানেলগুলির মাধ্যমে ফাঁস হতে পারে, এলোমেলো সংখ্যা জেনারেটরগুলি ভুল হতে পারে এবং ক্রিপ্টোগ্রাফিক আদিমগুলি আপনি যদি ভুল উপায়ে ব্যবহার করেন তবে সমস্ত সুরক্ষা হারাতে পারে. সিএস 161 এ আপনাকে এই সমস্ত বিবরণ এবং সমস্যাগুলি শেখানোর সময় আমাদের নেই, সুতরাং আমরা আপনাকে এই শ্রেণিতে যে অ্যালগরিদমগুলি শিখিয়েছি তা ব্যবহার করে আপনার নিজের ক্রিপ্টোগ্রাফি প্রয়োগ করা উচিত নয়. পরিবর্তে, আমরা আপনাকে এই শ্রেণিতে যে ক্রিপ্টোগ্রাফি দেখিয়েছি তা আপনাকে একজন ইঞ্জিনিয়ার হিসাবে শিক্ষিত করার মতো গ্রাহক হিসাবে শিক্ষিত করার বিষয়ে অনেক বেশি. যদি আপনি নিজেকে দুটি কম্পিউটারের মধ্যে একটি এনক্রিপ্টড সংযোগের প্রয়োজন বলে মনে করেন বা আপনার যদি অন্য কোনও ব্যক্তির কাছে এনক্রিপ্ট করা বার্তা প্রেরণের প্রয়োজন হয় তবে আপনার বিদ্যমান ভাল-ভেটেড ক্রিপ্টোগ্রাফিক সরঞ্জামগুলি ব্যবহার করা উচিত. যাইহোক, আপনি প্রায়শই কিছু কীভাবে কাজ করার কথা বলে তা বোঝার সমস্যার মুখোমুখি হবেন. আপনাকে বিকল্পগুলির মধ্যে পার্থক্যটি মূল্যায়ন করতেও বলা হতে পারে. তার জন্য, আপনাকে জড়িত অন্তর্নিহিত ক্রিপ্টোগ্রাফিক ইঞ্জিনিয়ারিং বুঝতে হবে. একইভাবে, কখনও কখনও এমন অ্যাপ্লিকেশনগুলি থাকে যা ক্রিপ্টোগ্রাফিক আদিমদের অ-ক্রিপ্টোগ্রাফিক উপায়ে সুবিধা গ্রহণ করে, তাই আদিমগুলি জানা কার্যকর. আপনি কখনই জানেন না কখন আপনার কোনও হ্যাশ, একটি এইচএমএসি বা একটি ব্লক সাইফার প্রয়োজন হতে পারে যা তাদের এলোমেলো বৈশিষ্ট্যগুলির সুবিধা গ্রহণ করে. সংক্ষেপে, জেনে রাখুন যে আমরা আপনাকে কেবল পর্যাপ্ত ক্রিপ্টোগ্রাফি বিপজ্জনক হতে শেখাব, তবে অনুশীলনে শিল্প-শক্তি ক্রিপ্টোগ্রাফি বাস্তবায়নের পক্ষে যথেষ্ট নয়.

5.2. ক্রিপ্টোগ্রাফির সংক্ষিপ্ত ইতিহাস

“ক্রিপ্টোগ্রাফি” শব্দটি লাতিন শিকড় থেকে এসেছে ক্রিপ্ট, অর্থ গোপন, এবং গ্রাফিয়া, অর্থ লেখা. সুতরাং ক্রিপ্টোগ্রাফি হ’ল আক্ষরিক অর্থে কীভাবে গোপন বার্তা লিখতে হয় তার অধ্যয়ন. গোপন বার্তা প্রেরণের জন্য স্কিমগুলি প্রাচীনতায় ফিরে যায়. ২,০০০ বছর আগে, জুলিয়াস সিজারকে আজকে “সিজার সাইফার” হিসাবে উল্লেখ করা হয়েছে, যা প্রতিটি চিঠি একটি নির্দিষ্ট পরিমাণ দ্বারা এগিয়ে নিয়ে যাওয়ার মাধ্যমে বর্ণমালার অনুমতি নিয়ে গঠিত. উদাহরণস্বরূপ, যদি সিজার \ (3 \) দ্বারা একটি শিফট ব্যবহার করে তবে “ক্রিপ্টোগ্রাফি” বার্তাটি “ফুবসউজরজডস্কিবি” হিসাবে এনকোড করা হবে. 1800 এর দশকে টেলিগ্রাফের (বৈদ্যুতিন যোগাযোগ) বিকাশের সাথে, সামরিক এবং কূটনৈতিক যোগাযোগের ক্ষেত্রে এনক্রিপশনের প্রয়োজনীয়তা বিশেষভাবে গুরুত্বপূর্ণ হয়ে ওঠে. এই “কলম এবং কালি” সময়কালে ব্যবহৃত কোডগুলি তুলনামূলকভাবে সহজ ছিল যেহেতু বার্তাগুলি হাতে ডিকোড করতে হয়েছিল. আধুনিক মান অনুসারে কোডগুলিও খুব সুরক্ষিত ছিল না. ক্রিপ্টোগ্রাফির দ্বিতীয় ধাপ, “যান্ত্রিক যুগ” একটি জার্মান প্রকল্পের ফলাফল ছিল একটি অবিচ্ছেদ্য কোডে বার্তাগুলি এনক্রিপ্ট করার জন্য একটি যান্ত্রিক ডিভাইস তৈরি করার জন্য. ফলে এনিগমা মেশিন ছিল ইঞ্জিনিয়ারিংয়ের একটি উল্লেখযোগ্য কীর্তি. কোডটি ভাঙার দ্বিতীয় বিশ্বযুদ্ধের সময় আরও উল্লেখযোগ্য ব্রিটিশ প্রচেষ্টা ছিল আরও লক্ষণীয়. বেশিরভাগ বিশেষজ্ঞের মতে, এনিগমা কোড ভাঙার ক্ষেত্রে ব্রিটিশ সাফল্য যুদ্ধের গতিপথকে প্রভাবিত করতে সহায়তা করেছিল, প্রায় এক বছরের মধ্যে এটি সংক্ষিপ্ত করে. এনিগমা কোড ভাঙার তিনটি গুরুত্বপূর্ণ কারণ ছিল. প্রথমত, ব্রিটিশরা পোল্যান্ড থেকে একটি কার্যকরী এনিগমা মেশিনের একটি প্রতিলিপি অর্জন করতে সক্ষম হয়েছিল, যা কোডের একটি সহজ সংস্করণটি ক্র্যাক করেছিল. দ্বিতীয়ত, মিত্ররা প্রথমে পোলসের সাথে প্রচুর মস্তিষ্কের শক্তি অর্জন করেছিল, যিনি কাঠামোটি ক্র্যাক করার জন্য গণিতবিদদের একটি বিশাল দলকে নিযুক্ত করেছিলেন এবং তারপরে ব্রিটিশদের কাছ থেকে, যার প্রকল্পে কম্পিউটার বিজ্ঞানের অন্যতম প্রতিষ্ঠাতা পিতৃগণ অ্যালান টুরিং অন্তর্ভুক্ত ছিল. তৃতীয় ফ্যাক্টরটি ছিল কোড-ব্রেকিং প্রচেষ্টার নিখুঁত স্কেল. জার্মানরা বুঝতে পেরেছিল যে এনিগমাটি খুব নিকৃষ্ট ছিল না, তবে তারা যা বুঝতে পারেনি তা হ’ল ব্রিটিশরা এটি ভেঙে ফেলার জন্য অভূতপূর্ব প্রতিশ্রুতি ছিল, একবার কোডব্রেকাররা সাফল্যের সম্ভাবনা দেখানোর জন্য যথেষ্ট প্রাথমিক অগ্রগতি করেছিল. এর শীর্ষে, ব্রিটিশ কোডব্রেকিং সংস্থা 10,000 টিরও বেশি লোককে নিযুক্ত করেছে, এমন একটি প্রচেষ্টা যা জার্মানরা প্রত্যাশিত কিছু ছাড়িয়ে গেছে. তারা ইলেক্ট্রোমেকানিকাল সিস্টেমগুলিও বিকাশ করেছিল যা সমান্তরালে, ডানদিকে না পাওয়া পর্যন্ত অবিশ্বাস্য সংখ্যক সম্ভাব্য কীগুলি অনুসন্ধান করতে পারে. আধুনিক ক্রিপ্টোগ্রাফি গণিত এবং বৈদ্যুতিন কম্পিউটারগুলির উপর নির্ভরতা দ্বারা পৃথক করা হয়. দ্বিতীয় বিশ্বযুদ্ধের পরে ক্লড শ্যাননের কাজে এটির প্রাথমিক শিকড় রয়েছে. বিশ্লেষণ এককালীন প্যাড (পরবর্তী অধ্যায়ে আলোচিত) শ্যাননের কারণে. ১৯ 1970০ এর দশকের গোড়ার দিকে ন্যাশনাল ইনস্টিটিউট ফর স্ট্যান্ডার্ডস ইন টেকনোলজির (এনআইএসটি) দ্বারা একটি স্ট্যান্ডার্ডাইজড ক্রিপ্টোসিস্টেম, ডিইএসের প্রবর্তন দেখেছিল. ডেস ব্যাংকিং এবং অন্যান্য ব্যবসায়গুলিতে ডিজিটাল এনক্রিপশন মানগুলির ক্রমবর্ধমান প্রয়োজনের উত্তর দিয়েছে. ১৯ 1970০ এর দশকের শেষের দিকে শুরু হওয়া দশকটি তখন ক্রিপ্টোগ্রাফির একটি গণনামূলক তত্ত্বের কাজের একটি বিস্ফোরণ দেখেছিল.

5.3. সংজ্ঞা

স্বজ্ঞাতভাবে, আমরা দেখতে পাচ্ছি যে সিজার সাইফারটি সুরক্ষিত নয় (সমস্ত 26 টি সম্ভাব্য শিফট ব্যবহার করে দেখুন এবং আপনি মূল বার্তাটি ফিরে পাবেন), তবে আমরা কীভাবে প্রমাণ করতে পারি যে এটি বাস্তবে অনিরাপদ? আনুষ্ঠানিকভাবে ক্রিপ্টোগ্রাফি অধ্যয়ন করতে, আমাদের একটি গাণিতিকভাবে কঠোর কাঠামো সংজ্ঞায়িত করতে হবে যা আমাদের বিভিন্ন ক্রিপ্টোগ্রাফিক স্কিমগুলির সুরক্ষা বিশ্লেষণ করতে দেয়. এই বিভাগের বাকি অংশগুলি কিছু গুরুত্বপূর্ণ শর্তাদি সংজ্ঞায়িত করে যা ইউনিট জুড়ে প্রদর্শিত হবে.

5.4. সংজ্ঞা: অ্যালিস, বব, ইভ এবং ম্যালোরি

ক্রিপ্টোগ্রাফির সর্বাধিক প্রাথমিক সমস্যা হ’ল একটি অনিরাপদ মাধ্যম জুড়ে যোগাযোগের সুরক্ষা নিশ্চিত করার একটি. ক্রিপ্টোগ্রাফিতে চরিত্রের কাস্টের দুটি পুনরাবৃত্ত সদস্য হলেন অ্যালিস এবং বব, যারা সুরক্ষিতভাবে যোগাযোগ করতে চান যেন তারা একই ঘরে ছিল বা একটি উত্সর্গীকৃত, অপ্রয়োজনীয় লাইন সরবরাহ করা হয়েছিল. তবে, তাদের কাছে কেবল একটি টেলিফোন লাইন বা একটি ইন্টারনেট সংযোগ একটি শ্রুতিমধুর বিরোধীদের দ্বারা আলতো চাপার সাপেক্ষে উপলব্ধ রয়েছে, ইভ. কিছু সেটিংসে, ইভটি একটি সক্রিয় বিরোধী দ্বারা প্রতিস্থাপন করা যেতে পারে ম্যালরি, কে তাদের উপর শ্রুতিমধুরতা ছাড়াও যোগাযোগের সাথে টেম্পার করতে পারে. লক্ষ্যটি হ’ল অ্যালিস এবং ববের মধ্যে বার্তাগুলি এমনভাবে ছড়িয়ে দেওয়ার জন্য একটি স্কিম ডিজাইন করা যাতে ইভের তাদের বিনিময়গুলির বিষয়বস্তু সম্পর্কে কোনও ধারণা নেই, এবং ম্যালরি সনাক্ত না করে তাদের বিনিময় বিষয়বস্তুগুলির সাথে টেম্পার করতে অক্ষম. অন্য কথায়, আমরা কেবলমাত্র উপলভ্য অনিরাপদ চ্যানেল ব্যবহার করে আদর্শ যোগাযোগ চ্যানেলটি অনুকরণ করতে চাই.

5.5. সংজ্ঞা: কী

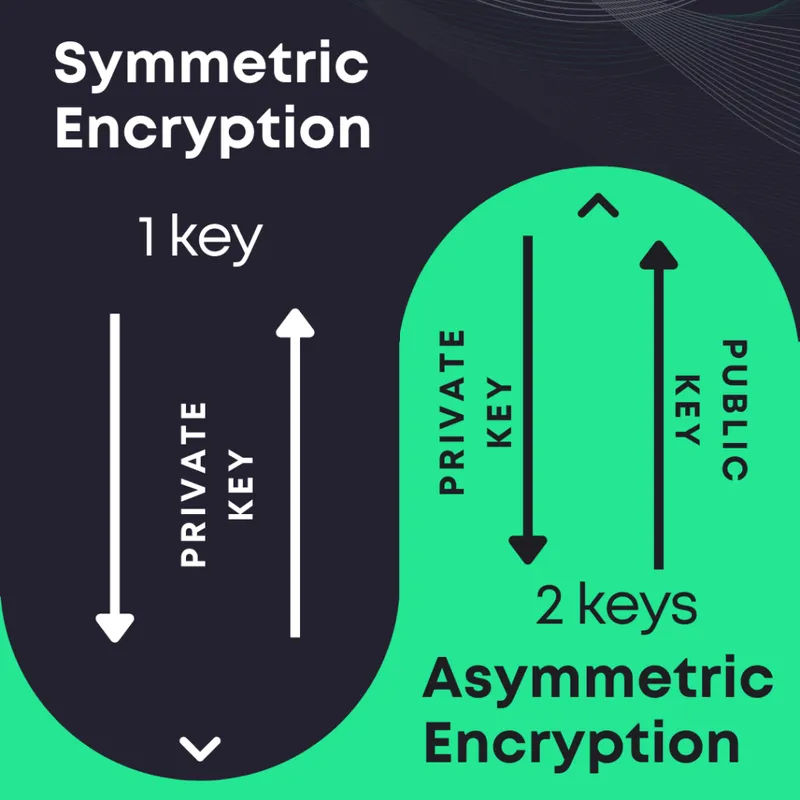

যে কোনও ক্রিপ্টোগ্রাফিক সিস্টেমের সর্বাধিক প্রাথমিক বিল্ডিং ব্লক (বা ক্রিপ্টোসিস্টেম) হয় চাবি. কীটি একটি গোপন মান যা আমাদের বার্তাগুলি সুরক্ষিত করতে সহায়তা করে. অনেক ক্রিপ্টোগ্রাফিক অ্যালগরিদম এবং ফাংশনগুলির জন্য কিছু গোপন মান লক বা আনলক করতে ইনপুট হিসাবে একটি কী প্রয়োজন. আধুনিক ক্রিপ্টোগ্রাফিতে দুটি মূল কী মডেল রয়েছে. মধ্যে প্রতিসম কী মডেল, অ্যালিস এবং বব উভয়ই একটি গোপন কীটির মান জানেন এবং এই ভাগ করা গোপন মানটি ব্যবহার করে তাদের যোগাযোগগুলি অবশ্যই সুরক্ষিত করতে হবে. মধ্যে অসমমিত কী মডেল, প্রতিটি ব্যক্তির একটি গোপন কী এবং একটি সম্পর্কিত থাকে পাবলিক কী. আপনি সিএস 70 থেকে আরএসএ এনক্রিপশন মনে করতে পারেন, এটি একটি অসমমিত-কী এনক্রিপশন স্কিম.

5.6. সংজ্ঞা: গোপনীয়তা, অখণ্ডতা, সত্যতা

ক্রিপ্টোগ্রাফিতে, তিনটি প্রধান সুরক্ষা সম্পত্তি রয়েছে যা আমরা অর্জন করতে চাই. গোপনীয়তা এমন সম্পত্তি যা বিরোধীদের আমাদের ব্যক্তিগত ডেটা পড়তে বাধা দেয়. যদি কোনও বার্তা গোপনীয় হয় তবে আক্রমণকারী এর বিষয়বস্তুগুলি জানেন না. আপনি একটি লকবক্সে কোনও বার্তা লক করা এবং আনলক করার মতো গোপনীয়তা সম্পর্কে ভাবতে পারেন. অ্যালিস একটি বাক্সে বার্তাটি লক করার জন্য একটি কী ব্যবহার করে এবং তারপরে ববকে অনিরাপদ চ্যানেলের উপরে বার্তাটি (লক বাক্সে) প্রেরণ করে. ইভটি লক করা বাক্সটি দেখতে পারে তবে বাক্সটি খোলার জন্য তার কাছে কী নেই বলে তার ভিতরে বার্তাটি অ্যাক্সেস করতে পারে না. বব যখন বাক্সটি গ্রহণ করে, তখন তিনি কীটি ব্যবহার করে এটি আনলক করতে সক্ষম হন এবং বার্তাটি পুনরুদ্ধার করতে সক্ষম হন. বেশিরভাগ ক্রিপ্টোগ্রাফিক অ্যালগরিদম যা গোপনীয়তার কাজের গ্যারান্টি দেয়: অ্যালিস একটি কী ব্যবহার করে এনক্রিপ্ট আক্রমণকারী পড়তে পারে না এমন একটি স্ক্র্যাম্বলড ফর্মে এটি পরিবর্তন করে একটি বার্তা. তারপরে তিনি এই এনক্রিপ্ট করা বার্তাটি ববকে নিরাপত্তাহীন চ্যানেলের উপরে প্রেরণ করেন. বব যখন এনক্রিপ্ট করা বার্তা গ্রহণ করে, তখন সে কীটি ব্যবহার করে ডিক্রিপ্ট বার্তাটি এটিকে আবার তার মূল আকারে পরিবর্তন করে. আমরা মাঝে মাঝে বার্তাটি কল করি প্লেইনটেক্সট যখন এটি এনক্রিপ্ট করা হয় এবং সাইফারেক্সট যখন এটি এনক্রিপ্ট করা হয়. এমনকি যদি আক্রমণকারী এনক্রিপ্ট করা সাইফারেক্সটটি দেখতে পারে তবে তারা এটিকে সংশ্লিষ্ট প্লেইনটেক্সটে আবার ডিক্রিপ্ট করতে সক্ষম হবে না – কেবলমাত্র উদ্দেশ্যপ্রাপ্ত প্রাপক, বব, বার্তাটি ডিক্রিপ্ট করতে সক্ষম হওয়া উচিত. অখণ্ডতা এমন সম্পত্তি যা আমাদের ব্যক্তিগত ডেটা দিয়ে বিরোধীদের টেম্পারিং থেকে বাধা দেয়. যদি কোনও বার্তায় অখণ্ডতা থাকে তবে কোনও আক্রমণকারী সনাক্ত না করে তার সামগ্রীগুলি পরিবর্তন করতে পারে না. সত্যতা সেই সম্পত্তি যা আমাদের নির্ধারণ করতে দেয় যে একটি প্রদত্ত বার্তা কে তৈরি করেছে. যদি কোনও বার্তার সত্যতা থাকে, তবে আমরা নিশ্চিত হতে পারি যে বার্তাটি যে ব্যক্তি এটি লিখেছেন বলে দাবি করেছেন তিনি লিখেছিলেন. আপনি হয়ত ভাবছেন যে সত্যতা এবং অখণ্ডতা খুব ঘনিষ্ঠভাবে সম্পর্কিত বলে মনে হচ্ছে এবং আপনি সঠিক হবেন; এটি বোঝা যায় যে আপনি কোনও নির্দিষ্ট ব্যক্তির কাছ থেকে কোনও বার্তা এসেছে তা প্রমাণ করার আগে আপনাকে প্রথমে প্রমাণ করতে হবে যে বার্তাটি পরিবর্তন হয়নি. অন্য কথায়, আপনি সত্যতা প্রমাণ করার আগে, আপনাকে প্রথমে অখণ্ডতা প্রমাণ করতে সক্ষম হতে হবে. যাইহোক, এগুলি অভিন্ন বৈশিষ্ট্য নয় এবং আমরা ক্রিপ্টোগ্রাফিক ইউনিটে আরও আবিষ্কার করার সাথে সাথে আমরা কিছু প্রান্তের কেসগুলি একবার দেখে নেব. আপনি ক্রিপ্টোগ্রাফিক অ্যালগরিদমগুলি সম্পর্কে ভাবতে পারেন যা প্রেরণ করা হচ্ছে এমন বার্তায় একটি সিল যুক্ত করার মতো অখণ্ডতা এবং সত্যতা নিশ্চিত করে. অ্যালিস বার্তায় খামে টেপের টুকরোগুলির মতো একটি বিশেষ সিল যুক্ত করতে কীটি ব্যবহার করে. তারপরে তিনি সিলড বার্তাটি অনিরাপদ চ্যানেলের উপরে প্রেরণ করেন. যদি ম্যালরি বার্তাটি দিয়ে ট্যাম্পার করে তবে সে খামে টেপটি ভেঙে দেবে এবং সেইজন্য সিলটি ভেঙে দেবে. কী ছাড়া, ম্যালোরি তার নিজের সিল তৈরি করতে পারে না. বব যখন বার্তাটি গ্রহণ করেন, তখন তিনি পরীক্ষা করেন যে খামটি খুলে ফেলার আগে এবং বার্তাটি প্রকাশ করার আগে সিলটি অপরিবর্তিত রয়েছে. বেশিরভাগ ক্রিপ্টোগ্রাফিক অ্যালগরিদম যা নিষ্ঠুরতা এবং সত্যতার কাজের গ্যারান্টি দেয়: অ্যালিস একটি উত্পন্ন করে ট্যাগ বা ক স্বাক্ষর একটি বার্তায়. তিনি ট্যাগ সহ বার্তাটি ববকে প্রেরণ করেন. বব যখন বার্তা এবং ট্যাগটি গ্রহণ করে, তখন তিনি যাচাই করেন যে ট্যাগটি প্রেরণ করা বার্তাটির জন্য বৈধ. যদি আক্রমণকারী বার্তাটি পরিবর্তন করে তবে ট্যাগটি আর বৈধ হওয়া উচিত নয় এবং বব এর যাচাইকরণ ব্যর্থ হবে. এটি বার্তাটি পরিবর্তন করা হয়েছে কিনা এবং অ্যালিসের মূল বার্তাটি আর নেই কিনা তা ববকে সনাক্ত করতে দেবে. আক্রমণকারী তাদের দূষিত বার্তাগুলির জন্য বৈধ ট্যাগ তৈরি করতে সক্ষম হওয়া উচিত নয়. একটি সম্পর্কিত সম্পত্তি যা আমরা আমাদের ক্রিপ্টোসিস্টেমটি চাইতে চাই অস্বীকারযোগ্যতা. যদি অ্যালিস এবং বব নিরাপদে যোগাযোগ করে তবে অ্যালিস বব থেকে একটি বার্তা প্রকাশ করতে এবং এটি কোনও বিচারকের কাছে প্রদর্শন করতে চাইতে পারে, দাবি করে যে এটি বব থেকে এসেছে. যদি ক্রিপ্টোসিস্টেমের অস্বীকৃতি থাকে তবে অ্যালিসের প্রকাশিত বার্তাটি বব থেকে এসেছে এমন গ্যারান্টি দেওয়ার জন্য কোনও ক্রিপ্টোগ্রাফিক প্রমাণ পাওয়া যায় না. উদাহরণস্বরূপ, এমন একটি কেস বিবেচনা করুন যেখানে অ্যালিস এবং বব কোনও বার্তায় স্বাক্ষর তৈরি করতে একই কী ব্যবহার করেন এবং অ্যালিস একটি বৈধ স্বাক্ষর সহ একটি বার্তা প্রকাশ করেন. তাহলে বিচারক নিশ্চিত হতে পারবেন না যে বার্তাটি বব থেকে এসেছে – স্বাক্ষরটি অ্যালিস দ্বারা প্রশংসনীয়ভাবে তৈরি করা যেতে পারে.

5.7: স্কিমগুলির ওভারভিউ

আমরা ক্রিপ্টোগ্রাফিক আদিমদের দিকে নজর দেব যা প্রতিসাম্য-কী এবং অসমমিত-কী সেটিংস উভয় ক্ষেত্রেই গোপনীয়তা, অখণ্ডতা এবং প্রমাণীকরণ সরবরাহ করে.

| প্রতিসম-কী | অসম্পূর্ণ-কী | |

|---|---|---|

| গোপনীয়তা | চেইন মোড সহ সিফারদের ব্লক করুন (ই.ছ., এইএস-সিবিসি) | পাবলিক-কী এনক্রিপশন (ই.ছ., এল গামাল, আরএসএ এনক্রিপশন) |

| সততা এবং প্রমাণীকরণ | ম্যাকস (ই.ছ., এইএস-সিবিসি-ম্যাক) | ডিজিটাল স্বাক্ষর (ই.ছ., আরএসএ স্বাক্ষর) |

- ক্রিপ্টোগ্রাফিক হ্যাশ একটি ওয়ান ওয়ে ডাইজেস্ট সরবরাহ করুন: তারা কাউকে এলোমেলো বিট বলে মনে হচ্ছে তার একটি সংক্ষিপ্ত অনুক্রমের মধ্যে একটি দীর্ঘ বার্তা ঘনীভূত করতে সক্ষম করে. ক্রিপ্টোগ্রাফিক হ্যাশগুলি অপরিবর্তনীয়, সুতরাং আপনি ফলস্বরূপ হ্যাশ থেকে মূল বার্তায় ফিরে যেতে পারবেন না তবে আপনি দ্রুত যাচাই করতে পারেন যে একটি বার্তায় একটি প্রদত্ত হ্যাশ রয়েছে.

- অনেক ক্রিপ্টোগ্রাফিক সিস্টেম এবং সমস্যাগুলির জন্য প্রচুর এলোমেলো বিট প্রয়োজন. এগুলি উত্পন্ন করতে আমরা একটি ব্যবহার করি সিউডো এলোমেলো নম্বর জেনারেটর, এমন একটি প্রক্রিয়া যা অল্প পরিমাণে সত্য এলোমেলোতা নেয় এবং এটিকে একটি দীর্ঘ ক্রমের মধ্যে প্রসারিত করে যা প্রকৃত এলোমেলো ডেটা থেকে পৃথক হওয়া উচিত.

- কী এক্সচেঞ্জ স্কিমস (ই.ছ. ডিফি-হেলম্যান কী এক্সচেঞ্জ) অ্যালিস এবং ববকে একটি অনিরাপদ যোগাযোগ চ্যানেল ব্যবহার করার অনুমতি দিন যা একটি ভাগ করা এলোমেলো গোপন কীতে সম্মত হতে পারে যা পরবর্তীকালে প্রতিসাম্য-কী এনক্রিপশনের জন্য ব্যবহৃত হয়.

5.8. সংজ্ঞা: কেরখফের নীতি

আসুন এখন হুমকি মডেলটি পরীক্ষা করা যাক, যা এই সেটিংয়ে প্রশ্নের উত্তর দেওয়া জড়িত: আক্রমণকারীদের ইভ এবং ম্যালোরি কতটা শক্তিশালী?

এই প্রশ্নটি বিবেচনা করার জন্য, স্মরণ করুন কেরখফের নীতি সুরক্ষা নীতিগুলি সম্পর্কে আগের নোটগুলি থেকে:

আক্রমণকারী সিস্টেমের সমস্ত অভ্যন্তরীণ বিবরণ জানলেও ক্রিপ্টোসিস্টেমগুলি সুরক্ষিত থাকা উচিত. কীটি কেবলমাত্র গোপন রাখতে হবে যা অবশ্যই গোপন রাখতে হবে এবং সিস্টেমটি ফাঁস হওয়া কীগুলি পরিবর্তন করা সহজ করার জন্য ডিজাইন করা উচিত (বা ফাঁস হওয়ার সন্দেহ করা হয়েছে). যদি আপনার গোপনীয়তাগুলি ফাঁস হয়ে যায় তবে চলমান সফ্টওয়্যারটির প্রতিটি উদাহরণ প্রতিস্থাপনের চেয়ে কীটি পরিবর্তন করা সাধারণত অনেক সহজ. (এই নীতিটি ঘনিষ্ঠভাবে সম্পর্কিত শ্যাননের ম্যাক্সিম: অস্পষ্টতার মাধ্যমে সুরক্ষার উপর নির্ভর করবেন না.)

কেরখফের নীতির সাথে সামঞ্জস্যপূর্ণ, আমরা ধরে নেব যে আক্রমণকারী এনক্রিপশন এবং ডিক্রিপশন অ্যালগরিদমগুলি জানে. 1 আক্রমণকারী যে একমাত্র তথ্য অনুপস্থিত তা হ’ল সিক্রেট কী (গুলি).

5.9. সংজ্ঞা: হুমকি মডেল

একটি এনক্রিপশন স্কিমের গোপনীয়তা বিশ্লেষণ করার সময়, একটি শ্রুতিমধুর আক্রমণকারী ইভটি অনিরাপদ চ্যানেলে কতটা অ্যাক্সেস রয়েছে সে সম্পর্কে বেশ কয়েকটি সম্ভাবনা রয়েছে:

- ইভটি একটি একক এনক্রিপ্ট করা বার্তা বাধা দিতে সক্ষম হয়েছে এবং প্লেইনটেক্সটটি পুনরুদ্ধার করতে ইচ্ছুক (মূল বার্তা). এটি একটি হিসাবে পরিচিত সাইফারটেক্সট-কেবল আক্রমণ.

- ইভ একটি এনক্রিপ্ট করা বার্তা বাধা দিয়েছে এবং ইতিমধ্যে প্লেইনটেক্সট সম্পর্কে কিছু আংশিক তথ্য রয়েছে, যা এনক্রিপশনটির প্রকৃতি হ্রাস করতে সহায়তা করে. এই কেস একটি পরিচিত প্লেইনটেক্সট আক্রমণ. এক্ষেত্রে ইভের প্লেইনটেক্সট সম্পর্কে জ্ঞান আংশিক, তবে প্রায়শই আমরা পরিবর্তে প্লেইনটেক্সটের একটি উদাহরণের সম্পূর্ণ জ্ঞান বিবেচনা করি.

- ইভটি অ্যালিস থেকে ববকে একটি এনক্রিপ্ট করা বার্তা ক্যাপচার করতে পারে এবং আবার এনক্রিপ্ট করা বার্তাটি ববকে পুনরায় প্রেরণ করতে পারে. এটি একটি হিসাবে পরিচিত আক্রমণ আক্রমণ. উদাহরণস্বরূপ, ইভটি “আরে ববের স্বয়ংক্রিয় পেমেন্ট সিস্টেম: প্রাক্কালে ve 100 $” বার্তার এনক্রিপশনটি ক্যাপচার করে এবং বারবার ববকে প্রেরণ করে তাই ইভটি একাধিকবার অর্থ প্রদান করে. ইভটি সম্ভবত বার্তার ডিক্রিপশনটি জানেন না, তবে তিনি আক্রমণ চালানোর জন্য বারবার এনক্রিপশন পাঠাতে পারেন.

- ইভটি অ্যালিসকে প্রাক্কালে পছন্দের স্বেচ্ছাসেবী বার্তাগুলি এনক্রিপ্ট করতে চালিত করতে পারে, যার জন্য ইভটি তখন ফলাফলের সাইফারটেক্সটগুলি পর্যবেক্ষণ করতে পারে. (যদি ইভের এনক্রিপশন সিস্টেমে অ্যাক্সেস থাকে বা বাহ্যিক ঘটনা তৈরি করতে পারে যা অ্যালিসকে প্রতিক্রিয়াতে অনুমানযোগ্য বার্তা প্রেরণে পরিচালিত করতে পারে তবে এটি ঘটতে পারে.) সময়ে অন্য কোনও সময়ে, অ্যালিস একটি বার্তা এনক্রিপ্ট করে যা ইভের অজানা; ইভটি অ্যালিসের বার্তার এনক্রিপশনকে বাধা দেয় এবং পূর্ববর্তী এনক্রিপশনগুলি সম্পর্কে ইভটি যা পর্যবেক্ষণ করেছে তা প্রদত্ত বার্তাটি পুনরুদ্ধার করা লক্ষ্য করে. এই কেস একটি হিসাবে পরিচিত নির্বাচিত-প্লেইনটেক্সট আক্রমণ.

- ইভটি কিছু সাইফারটেক্সট ডিক্রিপ্টে ববকে কৌশল করতে পারে. ইভটি অন্য কোনও সাইফারেক্সটেক্সের ডিক্রিপশন শিখতে এটি ব্যবহার করতে চাই (সাইফারটেক্সটস থেকে আলাদা ইভিটি ববকে ডিক্রিপ্টিংয়ে চালিত করে). এই কেস একটি হিসাবে পরিচিত নির্বাচিত-সাইফারেক্সট আক্রমণ.

- পূর্ববর্তী দুটি মামলার সংমিশ্রণ: ইভটি অ্যালিসকে প্রাক্কালে পছন্দের কিছু বার্তা এনক্রিপ্ট করার জন্য চালিত করতে পারে এবং ববকে প্রাক্কালে পছন্দের কিছু সাইফারেক্সটস ডিক্রিপ্টে চালিত করতে পারে. ইভটি অ্যালিস দ্বারা প্রেরিত অন্য কিছু সাইফারেক্সট ডিক্রিপশন শিখতে চাই. (এই কেসটিকে তুচ্ছ করা এড়াতে, ইভটিকে অ্যালিসের দ্বারা প্রেরিত সাইফারটেক্সট ডিক্রিপ্ট করার জন্য ববকে চালিত করার অনুমতি দেওয়া হয় না.) এই কেস একটি হিসাবে পরিচিত নির্বাচিত-প্লেইনটেক্সট/সাইফারেক্সট আক্রমণ, এবং সবচেয়ে গুরুতর হুমকি মডেল.

আজ, আমরা সাধারণত জোর দিয়েছি যে আমাদের এনক্রিপশন অ্যালগরিদমগুলি নির্বাচিত-প্লেইনটেক্সট/সাইফারেক্সটেক্স আক্রমণগুলির বিরুদ্ধে সুরক্ষা সরবরাহ করে, উভয়ই কারণ এই আক্রমণগুলি কিছু সেটিংসে ব্যবহারিক, এবং কারণ বাস্তবে এই খুব শক্তিশালী আক্রমণ মডেলের বিরুদ্ধে এমনকি ভাল সুরক্ষা সরবরাহ করা সম্ভব।.

যাইহোক, সরলতার জন্য, এই শ্রেণিটি মূলত নির্বাচিত-প্লেইনটেক্সট আক্রমণগুলির বিরুদ্ধে সুরক্ষার দিকে মনোনিবেশ করবে.

- এনিগমার গল্পটি এই অনুমানের জন্য একটি সম্ভাব্য ন্যায়সঙ্গততা দেয়: এনিগমাটি কতটা ব্যাপকভাবে ব্যবহৃত হয়েছিল তা প্রদত্ত, এটি অনিবার্য ছিল যে খুব শীঘ্রই বা পরে মিত্ররা একটি এনিগমা মেশিনে তাদের হাত পাবে এবং প্রকৃতপক্ষে তারা তা করেছিল. ↩

ক্রিপ্টোগ্রাফি কি? একটি সম্পূর্ণ ওভারভিউ

কিউরেটেড ব্যাকএন্ড পডকাস্ট, ভিডিও এবং নিবন্ধগুলি. সব বিনামূল্যে.

আপনি যদি ব্যাকএন্ড বিকাশকারী হয়ে উঠছেন, বা সর্বশেষতম ব্যাকএন্ড প্রযুক্তি এবং প্রবণতাগুলির সাথে আপ টু ডেট থাকুন তবে আপনি সঠিক জায়গাটি পেয়েছেন. আমাদের নিউজলেটার, বুটের একটি অনুলিপি পেতে নীচে সাবস্ক্রাইব করুন.দেব বীট, আপনার ইনবক্সে প্রতি মাসে. কোনও স্প্যাম নেই, স্পনসর নেই, সম্পূর্ণ বিনামূল্যে.

�� ক্রিপ্টোগ্রাফি কি?

সহজ কথায় বলতে গেলে, ক্রিপ্টোগ্রাফি সুরক্ষিত যোগাযোগের জন্য একটি পদ্ধতি সরবরাহ করে. এটি অননুমোদিত দলগুলিকে সাধারণত বিরোধিতা বা হ্যাকার হিসাবে উল্লেখ করা হয়, অনুমোদিত পক্ষগুলির মধ্যে যোগাযোগ করা গোপন বার্তাগুলিতে অ্যাক্সেস অর্জন থেকে শুরু করে. ক্রিপ্টোগ্রাফি যে পদ্ধতিটি সরবরাহ করে তাকে বলা হয় জোড়া লাগানো.

এনক্রিপশন একটি কী এবং ইনপুট রূপান্তর করে, প্লেইনটেক্সট, একটি এনক্রিপ্টড আউটপুট মধ্যে, সাইফারেক্সট. এনক্রিপশন অ্যালগরিদমগুলি কেবল তখনই সুরক্ষিত হিসাবে বিবেচিত হয় যদি আক্রমণকারীরা কেবল সাইফারটেক্সট দিয়ে উপস্থাপিত হয় যখন প্লেইনটেক্সট বা কীটির কোনও বৈশিষ্ট্য নির্ধারণ করতে না পারে. একজন আক্রমণকারী খুঁজে পেতে সক্ষম হওয়া উচিত নয় কিছু একটি কী সম্পর্কে, এমনকি যদি তাদের অনেকগুলি প্লেইনটেক্সট/সাইফারেক্সট সংমিশ্রণ থাকে যা সেই কীটি ব্যবহার করে.

একটি বাস্তব-বিশ্বের উদাহরণ হ’ল ক্রেডিট কার্ডের তথ্য যা আপনি অ্যামাজন বা অন্যান্য ই-কমার্স সাইটগুলিতে ক্রয়ের জন্য ব্যবহার করেন. আপনার ওয়েব ব্রাউজারের কোডটি সাইফারটেক্সটে প্লেইনটেক্সট, আপনার কার্ড নম্বরটি এনক্রিপ্ট করে, যা কীগুলি ছাড়াই কারও কাছে অযৌক্তিক, এলোমেলো পাঠ্যের মতো দেখায়. যাইহোক, একবার আপনার কার্ড নম্বরটি তার উদ্দেশ্যপ্রাপ্ত প্রাপক, অনলাইন স্টোরে পৌঁছে গেলে তাদের সফ্টওয়্যার এটিকে আবার প্লেইনটেক্সটে ডিক্রিপ্ট করবে যাতে তারা আপনার ক্রয়ের জন্য আপনাকে চার্জ করতে পারে.

�� ক্রিপ্টোগ্রাফির নীতি

আধুনিক সময়ের ক্রিপ্টোগ্রাফির মূল নীতিগুলির মধ্যে রয়েছে:

- গোপনীয়তা

- অখণ্ডতা

- অ-প্রতিশোধ

- প্রমাণীকরণ

আসুন একে একে একে একে একে বলা যাক.

�� গোপনীয়তা

ডেটা গোপনীয়তা নিশ্চিত করে যে ডেটাগুলি এটি দেখার জন্য অনুমোদিত তাদের মধ্যে সীমাবদ্ধ. উদাহরণস্বরূপ ডিক্রিপশন কী এর মতো কিছু সমালোচনামূলক তথ্য রয়েছে তাদের কাছে ডেটা কেবল দৃশ্যমান হওয়া উচিত.

�� সততা

ডেটা অখণ্ডতা একটি সিস্টেমে তথ্যের যথার্থতা, বৈধতা এবং ধারাবাহিকতা বোঝায়. যখন কোনও বার্তা প্রেরণ করা হয়, বিশেষত ইন্টারনেটের মতো অবিশ্বস্ত মাধ্যম ব্যবহার করে, ডেটা অখণ্ডতা আমাদের নিশ্চিত করে যে কোনও বার্তা টেম্পার করা হয়নি বা দুর্ঘটনাক্রমে পরিবর্তিত হয়নি.

আসুন সামরিক আদেশের উদাহরণ ব্যবহার করা যাক. আমরা যুদ্ধে আছি এবং একটি সেনা জেনারেলকে সমুদ্রের ওপারে তাঁর সৈন্যদের পশ্চাদপসরণের আদেশ পাঠাতে হবে. ডেটা অখণ্ডতার গ্যারান্টি ছাড়াই, একজন হ্যাকার বার্তাটি বাধা দিতে পারে, অর্ডার পরিবর্তন করতে পারে এবং এটি তার পথে প্রেরণ করতে পারে. সেনাবাহিনী জেনারেল জানত এমন একটি ফাঁদে ডানদিকে এগিয়ে যাওয়ার এবং চলার আদেশ পেতে পারে.

�� অ-প্রতিশোধ

অ-প্রতিশোধের আশ্বাস দেয় যে কেউ প্রশ্নে থাকা তথ্যের বৈধতা অস্বীকার করতে পারে না এবং এটি আসলে সাইবার সুরক্ষায় ব্যবহৃত একটি আইনী শব্দ. অ-প্রতিশোধ সাধারণত এমন একটি পরিষেবা ব্যবহার করে সম্পন্ন হয় যা তথ্যের উত্স এবং অখণ্ডতার প্রমাণ সরবরাহ করে. কে বা কোথা থেকে এসেছে তা সফলভাবে অস্বীকার করা প্রায় অসম্ভব করে তোলে.

অ-প্রত্যাখ্যান ডেটা অখণ্ডতার সাথে সমান, তবে এটি জানার সাথে আরও কিছু করার আছে WHO তথ্য পাঠিয়েছে, এবং এটি ছিল কি না পরিবর্তিত এ পথ ধরে. উপরের দিক থেকে সামরিক উদাহরণে, এমনকি যদি আমরা গ্যারান্টি দিতে পারি যে পশ্চাদপসরণ আদেশটি কখনই কোনও হস্তক্ষেপ করা হয়নি, তবে অ-প্রতিশোধটি হ’ল এটি নিশ্চিত করার একটি উপায় হবে যে এটি সাধারণ ছিল যিনি প্রথমে এই আদেশটি দিয়েছিলেন, এবং কোনও শত্রু গুপ্তচর নয়.

�� প্রমাণীকরণ

ক্রিপ্টোগ্রাফিতে সাধারণত দুটি ধরণের প্রমাণীকরণ ব্যবহৃত হয়.

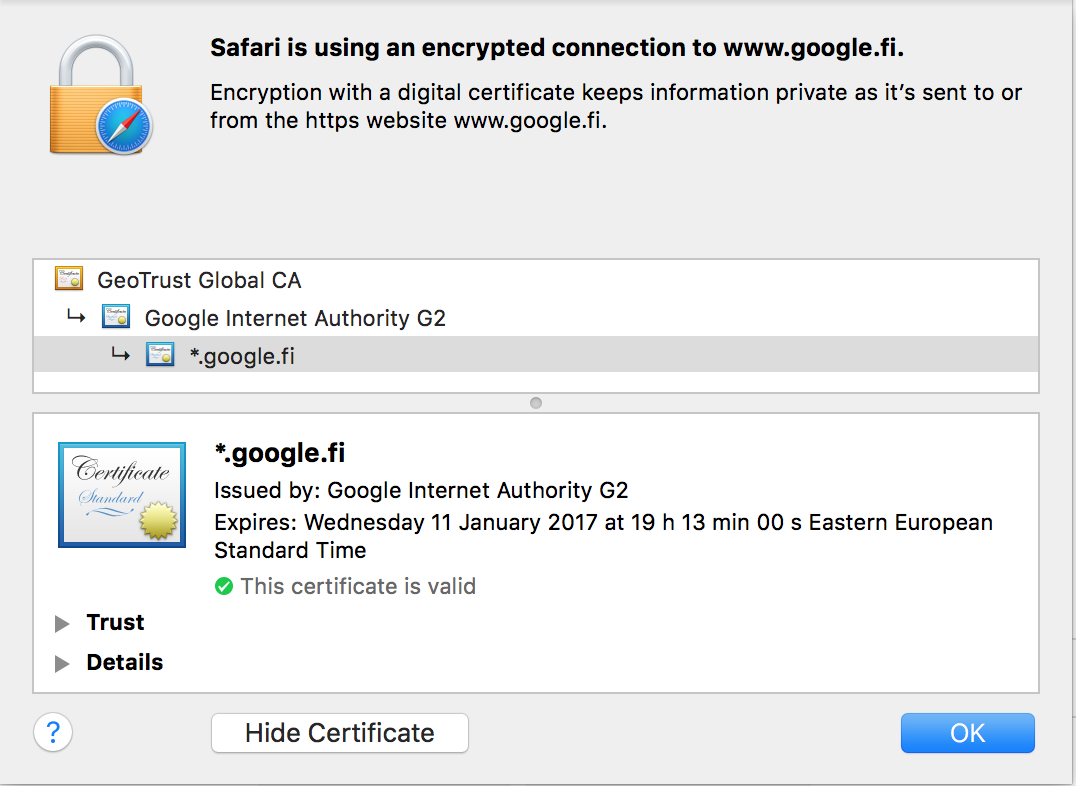

- ম্যাক বা এইচএমএসি এর মতো অখণ্ডতা প্রমাণীকরণ নিশ্চিত করে যে ডেটা দিয়ে টেম্পার করা হয়নি.

- এসএসএল শংসাপত্রের মতো উত্স প্রমাণীকরণ, তথ্যটি কে তৈরি করেছে তার পরিচয় যাচাই করতে ব্যবহার করা যেতে পারে. প্রতিবার আপনি যখন এইচটিটিপিএসের মাধ্যমে কোনও ওয়েবসাইটের সাথে সংযুক্ত হন, আপনার ব্রাউজারটি নিশ্চিত করে যে আপনি এসএসএল শংসাপত্রটি পরীক্ষা করে আপনি যে সাইটের সাথে সংযুক্ত আছেন বলে মনে করেন.

C ক্রিপ্টোগ্রাফারদের জন্য নির্দেশিকা

আপনার নিজের ক্রিপ্টোসিস্টেম ডিজাইন করার চেষ্টা করবেন না. বিশ্বের সেরা ক্রিপ্টোগ্রাফাররা নিয়মিতভাবে গুরুতর সুরক্ষা ত্রুটিযুক্ত ক্রিপ্টোসিস্টেমগুলি ডিজাইন করেন. দেখা যাচ্ছে, এটি সত্যিই একটি সুরক্ষিত সিস্টেম তৈরি করা শক্ত. বিবেচনা করার জন্য কেবলমাত্র অনেকগুলি আক্রমণকারী ভেক্টর রয়েছে.

কোনও ক্রিপ্টোসিস্টেমকে “যথেষ্ট সুরক্ষিত” হিসাবে বিবেচনা করার জন্য এটি সুরক্ষা সম্প্রদায়ের তীব্র তদন্তের মধ্য দিয়ে যেতে হবে. “অস্পষ্টতার মাধ্যমে সুরক্ষা”, বা আক্রমণকারীরা আপনার সিস্টেম সম্পর্কে জ্ঞান নাও থাকতে পারে এমন একটি বিষয় যা কখনই নির্ভর করা উচিত নয়. আসলে, ভাল সিস্টেমগুলি আক্রমণকারীদের কীভাবে তারা কাজ করে তা প্রকাশ করে. শুধুমাত্র ব্যক্তিগত কীগুলি গোপন রাখা উচিত.

শত্রু সিস্টেম জানে. শত্রু তাদের সাথে সম্পূর্ণ পরিচিতি অর্জন করবে এই ধারণার অধীনে সিস্টেমগুলি ডিজাইন করা উচিত.

কেরখফসের নীতি অনুসারে

আপনার সফ্টওয়্যার সিস্টেমগুলি যে কোনও কীগুলি ব্যবহার করে তা সুরক্ষার জন্য সর্বদা যুক্তিসঙ্গত পদক্ষেপ গ্রহণ করুন.

কখনও না তারা সুরক্ষিত ডেটা সহ সরল পাঠ্যে এনক্রিপশন কীগুলি সংরক্ষণ করুন. এটি আপনার সামনের দরজাটি লক করা এবং ফ্রেমে কীটি রেখে ভার্চুয়াল সমতুল্য. আক্রমণকারী এটি প্রথম স্থান.

আসুন সুরক্ষিত কীগুলি সংরক্ষণের জন্য থাম্বের কয়েকটি বিধিগুলি একবার দেখে নেওয়া যাক.

- শক্তিশালী অ্যাক্সেস নিয়ন্ত্রণ তালিকা সহ আপনার ব্যক্তিগত কীগুলি রক্ষা করুন, বা ACLS. সর্বনিম্ন সুযোগ -সুবিধার নীতিটি অনুসরণ করুন, এটি কেবলমাত্র আপনার সত্যিকারের কীগুলি তাদের অ্যাক্সেস পেতে কী প্রয়োজন তাদের অনুমতি দিন.

- একটি সুরক্ষিত পাসওয়ার্ড বা সিক্রেট ম্যানেজার ব্যবহার করুন আপনার কীগুলি ট্র্যাক রাখতে. গুড সিক্রেট ম্যানেজাররা বিসি্রিপ্ট বা স্ক্রিপ্টের মতো শক্তিশালী কী-ডেরিভেশন ফাংশন ব্যবহার করে আপনার কীগুলি এনক্রিপ্ট করবেন.

- চরম ক্ষেত্রে, একটি হার্ডওয়্যার সুরক্ষা মডিউল এমন একটি শারীরিক ডিভাইস যা কীগুলি অফলাইন নিরাপদে সংরক্ষণ করতে ব্যবহার করা যেতে পারে. সফ্টওয়্যার অ্যাপ্লিকেশনগুলি তারপরে একই মেশিনের সাথে সংযুক্ত এইচএসএমগুলিতে অ্যাক্সেস করতে পারে. এইচএসএম বাস্তবতা এইচএসএম নিজেই ডিক্রিপশন সম্পাদন করে, তাই কীগুলি ডিভাইসটি কখনই ছাড়েনি.

শেষ অবধি, নিশ্চিত করুন যে আপনি কেবলমাত্র মূল শক্তি এবং অপারেটিং মোডগুলি ব্যবহার করেন যা সর্বশেষতম শিল্পের সেরা অনুশীলনগুলির সাথে মেনে চলে. উদাহরণস্বরূপ, এইএস -256 সাধারণত এইএস -128 এর উপরে ব্যবহার করা উচিত, যদি এর বৃহত্তর কী আকার ব্যতীত অন্য কোনও কারণে কোয়ান্টাম অ্যালগরিদমের বিরুদ্ধে যাওয়ার সময় আরও বেশি এনট্রপি সরবরাহ করে.

�� ক্রিপ্টোগ্রাফি সমাধান কী ব্যবহারিক সমস্যা?

একটি সুরক্ষিত সিস্টেম বাস্তব বিশ্বের সিস্টেমগুলিতে ক্রিপ্টোগ্রাফির চারটি নীতি সরবরাহ করে. গোপনীয়তা, অখণ্ডতা, প্রমাণীকরণ এবং অ-প্রত্যাখ্যান আধুনিক সফ্টওয়্যারগুলিতে প্রয়োজনীয় বৈশিষ্ট্য এবং এগুলি ক্রিপ্টোগ্রাফি ছাড়া সম্ভব হবে না.

সফ্টওয়্যার সিস্টেমগুলি, বিশেষত ওয়েবে বিদ্যমান তাদের প্রায়শই অনেকগুলি শেষ পয়েন্ট, ক্লায়েন্ট, নির্ভরতা, নেটওয়ার্ক এবং সার্ভার থাকে. আপনার ক্রসওয়ার্ড অ্যাপকে কাজ করার জন্য প্রয়োজনীয় সমস্ত শারীরিক মেশিনগুলি এমন নেটওয়ার্কগুলিতে যোগাযোগ করা দরকার যা বিশ্বাসযোগ্য নয়. ইন্টারনেট যোগাযোগ উন্মুক্ত, পাবলিক নেটওয়ার্কগুলির উপরে স্থান নেয় যা বাহ্যিক আক্রমণকারীদের দ্বারা তুচ্ছভাবে আপোস করা যেতে পারে.

খোলা নেটওয়ার্কগুলিতে দুটি প্রধান ধরণের আক্রমণ রয়েছে:

- একটি প্যাসিভ আক্রমণে: হ্যাকার একটি নেটওয়ার্ক সংযোগ শোনায় এবং সংবেদনশীল তথ্যটি সংক্রমণ হওয়ার সাথে সাথে পড়ে.

- একটি সক্রিয় আক্রমণে: আক্রমণকারী কোনও ক্লায়েন্ট বা সার্ভারকে ছদ্মবেশ দেয়, ট্রানজিটে এটির জন্য উত্সাহিত যোগাযোগগুলিকে বাধা দেয় এবং তথ্যটিকে তার মূল গন্তব্যে ফরোয়ার্ড করার আগে সংশোধন করে.

এসএসএল/টিএলএসের মতো ক্রিপ্টোগ্রাফিক প্রোটোকল দ্বারা সরবরাহিত গোপনীয়তা এবং সততা সুরক্ষা যোগাযোগগুলি দূষিত শ্রুতিমধুরতা এবং টেম্পারিং থেকে রক্ষা করতে পারে. প্রমাণীকরণ সুরক্ষা নিশ্চিত করে যে আপনি যে ডেটা পেয়েছেন তা সত্যই কার কাছ থেকে এসেছে তা থেকে এসেছে. উদাহরণস্বরূপ, আপনি কি আপনার সামাজিক সুরক্ষা নম্বরটি আপনার ব্যাঙ্কে বা কোনও নাইজেরিয়ান রাজপুত্রে প্রেরণ করছেন??

ক্রিপ্টোগ্রাফি কেবল ট্রানজিটের ডেটার জন্যই কার্যকর নয়, এটি বিশ্রামে ডেটা সুরক্ষার জন্যও ব্যবহার করা যেতে পারে. ভবিষ্যতে অ্যাক্সেসগুলি এটি পড়া থেকে রোধ করতে কেবল কোনও ডাটাবেসে ডিস্কে সঞ্চিত ডেটা এনক্রিপ্ট করা যেতে পারে. আপনি যখন আপনার ফোন বা কম্পিউটার লক করেন এবং আপনার ডিভাইসগুলি চুরি হয়ে গেলে আপনার তথ্য সুরক্ষিত রাখেন তখন এই ধরণের এনক্রিপশন ঘটে.

�� ক্রিপ্টোগ্রাফির প্রকার

তিনটি মূল ধরণের ক্রিপ্টোগ্রাফি রয়েছে:

- প্রতিসম কী এনক্রিপশন

- অসম্পূর্ণ কী এনক্রিপশন

- হ্যাশ ফাংশন

�� প্রতিসম কী ক্রিপ্টোগ্রাফি

প্রতিসম এনক্রিপশন ব্যবহার করে একই কী এনক্রিপশন এবং ডিক্রিপশন জন্য. বার্তার প্রেরক এবং রিসিভার এনক্রিপ্ট এবং ডিক্রিপ্ট বার্তাগুলির জন্য একটি একক ভাগ করা কী ব্যবহার করুন. প্রতিসম কী সিস্টেমগুলি দ্রুত এবং সহজ, তবে কীগুলি ভাগ করা কঠিন. আপনার যদি কোনও অনিরাপদ মাধ্যম নিয়ে যোগাযোগ করার প্রয়োজন হয় তবে আপনি কীভাবে প্রাপকের কাছে প্রথম স্থানে কী পাবেন?

উত্তরটি হ’ল অন্য পক্ষের সাথে যোগাযোগের জন্য, আপনি সম্ভবত অসম্পূর্ণ এনক্রিপশন ব্যবহার করতে চাইবেন, যা আমরা শীঘ্রই কভার করব. আপনি যখন বিশ্রামে তথ্য এনক্রিপ্ট করছেন তখন প্রতিসম এনক্রিপশনগুলি এক্সেল করে. উদাহরণস্বরূপ, আপনার পাসওয়ার্ড ম্যানেজার আপনার পাসওয়ার্ডগুলি এনক্রিপ্ট করে তবে সেগুলি কারও কাছে প্রেরণ করা হচ্ছে না. আপনার কেবল একটি কী দরকার, কারণ আপনিই এটি ব্যবহার করছেন.

সাধারণ প্রতিসম এনক্রিপশন অ্যালগরিদমে এইএস এবং ডেস অন্তর্ভুক্ত.

�� অসম্পূর্ণ কী ক্রিপ্টোগ্রাফি

অ্যাসিমেট্রিক এনক্রিপশন ব্যবহার করে বিভিন্ন কী এনক্রিপশন এবং ডিক্রিপশন জন্য. ক্রিপ্টোগ্রাফিকভাবে সম্পর্কিত এক জোড়া কীগুলি তথ্য এনক্রিপ্ট এবং ডিক্রিপ্ট করতে ব্যবহৃত হয়. একটি পাবলিক কী এনক্রিপশনের জন্য ব্যবহৃত হয় যখন এর ব্যক্তিগত কীটি ডিক্রিপশনের জন্য ব্যবহৃত হয়.

আমি যদি আমার স্ত্রীর কাছ থেকে কোনও বার্তা পেতে চাই তবে আমি তাকে আমার পাবলিক কীটি পাঠাতাম. পাবলিক কীটি কেবল, পাবলিক. যদি কেউ কীটি বাধা দেয় তবে এটি কোনও সমস্যা নয়, তারা কোনও কিছু ডিক্রিপ্ট করতে এটি ব্যবহার করতে সক্ষম হবে না.

আমার স্ত্রী তখন আমার জন্য একটি বার্তা এনক্রিপ্ট করতে আমার পাবলিক কী ব্যবহার করবেন. এখন, যেহেতু আমি কেবলমাত্র সেই ব্যক্তি যা সংশ্লিষ্ট ব্যক্তিগত কীটির মালিক, তাই আমি একবার বার্তাটি পেয়ে গেলে আমি সেই বার্তাটি ডিক্রিপ্ট করতে সক্ষম হব.

সাধারণ অসম্পূর্ণ এনক্রিপশন অ্যালগরিদম ইসিসি এবং আরএসএ.

| সম্পত্তি | প্রতিসম | অসমমিত |

|---|---|---|

| কী | একটি একক কী | একটি ব্যক্তিগত এবং পাবলিক কী |

| গতি | দ্রুত, সহজ | ধীর, আরও জটিল |

| ব্যবহারের ক্ষেত্রে | বিশ্রামে ডেটা বাল্ক এনক্রিপশন | দুটি পক্ষের মধ্যে ট্রানজিটে ডেটা এনক্রিপশন |

| নীতি সরবরাহ করা | গোপনীয়তা | গোপনীয়তা, প্রমাণীকরণ, অ-প্রতিশোধ |

�� হ্যাশ ফাংশন

তৃতীয় সর্বাধিক সাধারণ ধরণের ক্রিপ্টোগ্রাফি হ্যাশ ফাংশন জড়িত. এই অ্যালগরিদমে কোনও কী ব্যবহার করা হয় না. একটি স্থির দৈর্ঘ্যের মান প্লেইনটেক্সট থেকে গণনা করা হয়, যা প্লেইনটেক্সটের সামগ্রীগুলি পুনরুদ্ধার করা অসম্ভব করে তোলে.

তবে, কারণ একই প্লেইনেক্সট সর্বদা একই আউটপুটে হ্যাশ করবে, এটি ব্যবহার করা যেতে পারে, উদাহরণস্বরূপ, পাসওয়ার্ডগুলি কখনও সংরক্ষণ না করে তুলনা করুন.

জনপ্রিয় হ্যাশিং ফাংশনগুলির মধ্যে রয়েছে SHA-256, বিসি্রিপ্ট এবং স্ক্রিপ্ট.

�� ক্রিপ্টোলজি বনাম ক্রিপ্টোগ্রাফি বনাম ক্রিপ্টানালাইসিস

�� ক্রিপ্টোলজি

ক্রিপ্টোলজি হ’ল গোপন বার্তাগুলির বিজ্ঞান. কোডগুলি তৈরি বা ভাঙার সাথে যা কিছু করতে হবে তা ক্রিপ্টোলজির ডোমেনে পড়ে. ক্রিপ্টোলজি এনক্রিপশন এবং ডিক্রিপশন অধ্যয়ন হিসাবেও ভাবা যেতে পারে. সংক্ষেপে, ক্রিপ্টোগ্রাফি এবং ক্রিপ্টানালাইসিস হ’ল ক্রিপ্টোলজির ছত্রছায়ায় দুটি শাখা.

- ক্রিপ্টোগ্রাফি: বিল্ডিং সিকিউর সিকিউর ক্রিপ্টোসিস্টেমস অধ্যয়ন.

- ক্রিপ্টানালাইসিস: ব্রেকিং ক্রিপ্টোসিস্টেমগুলির অধ্যয়ন.

- ক্রিপ্টোলজি: ক্রিপ্টোগ্রাফি এবং ক্রিপ্টানালাইসিস উভয়ের অধ্যয়ন.

ক্রিপ্টোলজি গণিতে অত্যন্ত ভারী, যেমন সংখ্যা তত্ত্ব এবং সূত্র এবং অ্যালগরিদমের প্রয়োগ. একটি আকর্ষণীয় উপাখ্যানটি হ’ল ক্রিপ্টোলজি ছিল প্রথম কম্পিউটার বিজ্ঞানীদের অধ্যয়নের মূল ক্ষেত্র, যার মধ্যে রয়েছে অ্যালান টুরিং নিজেই.

�� ক্রিপ্টোগ্রাফি

লোকেরা প্রায়শই অলসভাবে “ক্রিপ্টোলজি” শব্দের জায়গায় “ক্রিপ্টোগ্রাফি” ব্যবহার করে তবে বাস্তবে ক্রিপ্টোগ্রাফি কেবল ক্রিপ্টোসিস্টেমস তৈরির দিকে মনোনিবেশ করে.

উদাহরণস্বরূপ, এইএস -256 এর নকশা, সিস্টেম যা আমাদের ফোন এবং ল্যাপটপে ব্যক্তিগত তথ্য এনক্রিপ্ট করতে দেয়, এটি প্রাথমিকভাবে হত ক্রিপ্টোগ্রাফি কাজ.

�� ক্রিপ্টানালাইসিস

ক্রিপ্টানালাইসিস হ’ল ক্রিপ্টোগ্রাফির বিপরীত. এটি কীভাবে গোপন কোডগুলি ভাঙতে হবে, সেগুলি তৈরি করবেন না তা অধ্যয়ন. ক্রিপ্টানালাইসিস সম্পর্কে দৃ understanding ় বোঝাপড়া থাকা ক্রিপ্টোগ্রাফিতে মৌলিক, তবে, তাদের অবশ্যই তাদের শত্রুকে জানতে হবে.

কল্পনা করুন যে এফবিআই আপনার ব্যক্তিগত মোবাইল ফোনের সন্ধান পেয়েছে এবং আপনি কী করেছেন তা দেখতে তারা চারপাশে স্নুপ করতে চান. কোডগুলি “ক্র্যাক” করতে এবং আপনার ফোনের বিষয়বস্তুগুলি ডিক্রিপ্ট করার জন্য তারা যে পদ্ধতিগুলি নিয়োগ করবে সেগুলি হ’ল ক্রিপ্টানালাইসিস কৌশলগুলি.

আরও তথ্যের জন্য, আমাদের ক্রিপ্টোলজি বনাম ক্রিপ্টোগ্রাফিতে একটি সম্পূর্ণ পোস্ট রয়েছে

�� কোয়ান্টাম কম্পিউটিং কী, এবং কোয়ান্টাম কম্পিউটিং ব্রেক ক্রিপ্টোগ্রাফি হবে?

যেখানে একটি ধ্রুপদী বিট 0 বা 1 এর মতো একক বাইনারি মান ধারণ করে, সেখানে একটি কুইট উভয় মান একই সাথে ধরে রাখতে পারে. এর অর্থ একটি একক কুইট একটি ধ্রুপদী বিটের চেয়ে অনেক বেশি তথ্য ধরে রাখতে পারে এবং সুপারপজিশনের ঘটনাটি দ্বারা এগুলি সম্ভব করা হয়েছে. এই অনন্য সম্পত্তি তাদের সম্ভাব্য লোগারিদমিক সময়ে বা অন্য কথায় তথ্য প্রক্রিয়া করতে দেয়, ধ্রুপদী কম্পিউটারের চেয়ে তাত্পর্যপূর্ণভাবে দ্রুত.

অনেকগুলি অ্যাসিমেট্রিক এনক্রিপশন অ্যালগরিদমগুলি গাণিতিকভাবে শোরের অ্যালগরিদম ব্যবহার করে কোয়ান্টাম কম্পিউটারগুলি ভেঙে প্রমাণিত হয়েছে. যেহেতু আরএসএর মতো অ্যালগরিদমগুলি সাধারণ কম্পিউটারগুলি দ্রুত মূল কারণগুলি দ্রুত খুঁজে পেতে পারে না তার উপর প্রচুর নির্ভর করে, তারা বছরের পর বছর ধরে সুরক্ষিত থাকে. কোয়ান্টাম কম্পিউটারগুলি সেই অনুমানটি ভেঙে ফেলার সাথে সাথে নতুন মানগুলি খুঁজে পাওয়ার সময় হতে পারে.

অন্যদিকে, প্রতিসম এনক্রিপশন, বা আরও বিশেষত এইএস -256, কোয়ান্টাম-প্রতিরোধী বলে মনে করা হয়. এর অর্থ হ’ল কোয়ান্টাম কম্পিউটারগুলি কী আকারগুলি যথেষ্ট পরিমাণে বড় হলে কার্যকর হওয়ার জন্য যথেষ্ট পরিমাণে আক্রমণ করার সময় হ্রাস করতে সক্ষম হবে বলে আশা করা যায় না.

আরও তথ্যের জন্য, এইএস -256 কোয়ান্টাম প্রতিরোধী কিনা তা নিয়ে আমাদের পোস্টটি পড়ুন

�� কীভাবে বিটকয়েন, ক্রিপ্টোকারেন্সি এবং অন্যান্য ব্লকচেইনগুলি ক্রিপ্টোগ্রাফি ব্যবহার করে?

বিটকয়েন এবং অন্যান্য ক্রিপ্টোকারেন্সিগুলি কাজ করার জন্য ক্রিপ্টোগ্রাফিক অ্যালগরিদমের উপর নির্ভর করে, তাই নামে “ক্রিপ্টো”. বিটকয়েন দুটি প্রাথমিক ক্রিপ্টোগ্রাফিক পদ্ধতি ব্যবহার করে. প্রথমটি হ’ল অসম্পূর্ণ এনক্রিপশন. একটি বিটকয়েন ওয়ালেট, এর মূল অংশে, ব্যক্তিগত কীগুলির একটি সংগ্রহ যা নেটওয়ার্কে লেনদেনগুলিতে স্বাক্ষর করতে ব্যবহার করা যেতে পারে. বিটকয়েন এবং অন্যান্য ব্লকচেইন প্রযুক্তিগুলি ক্রিপ্টোগ্রাফিক স্বাক্ষরগুলি ব্যবহার করে, যা অসম্পূর্ণ এনক্রিপশনের একটি রূপ, গ্যারান্টি দেওয়ার জন্য যে আপনি যখন আপনার বন্ধুকে বিটকয়েন প্রেরণ করেন, আসলে আপনিই এটি প্রেরণ করেছিলেন.

দ্বিতীয়টি হ্যাশিং. বিটকয়েন মাইনিং নেটওয়ার্কে প্রুফ-অফ-ওয়ার্ক হিসাবে কাজ করতে SHA-256 অ্যালগরিদম ব্যবহার করে. যেহেতু হ্যাশ ফাংশনগুলির আউটপুট সহজেই অনুমান করা যায় না, নেটওয়ার্কটি বিশ্বাস করতে পারে যে নেটওয়ার্কের একজন অভিনেতা একটি গণনার ফলাফলের জন্য শক্তি কম্পিউটিংয়ের একটি ভাল চুক্তি ব্যয় করেছেন.

ব্লকচেইনে একটি নতুন ব্লক যুক্ত করতে কাউকে প্রচুর কাজ লেগেছিল সে কারণেই এটি আরও সুরক্ষিত করা. প্রতিটি খনিজকে একটি নতুন ব্লক যুক্ত করতে একটি কঠিন “হ্যাশিং লটারি” সমাধান করতে হবে, তবে এটি যদি খুব সহজ হয় তবে যে কেউ তাদের সুবিধার জন্য ব্লকচেইনটি পুনরায় লেখার জন্য নতুন ব্লকগুলি দ্রুত যুক্ত করতে পারে. প্রুফ-অফ-ওয়ার্ক কনসেন্টাস হ’ল বিটকয়েনকে মানব ইতিহাসে তৈরি করা সবচেয়ে সুরক্ষিত পাবলিক নেটওয়ার্ক তৈরি করে.

আপনি যদি বিটকয়েন কীভাবে কাজ করে সে সম্পর্কে আরও গভীরতা পড়তে আগ্রহী হন তবে আপনি বিটকয়েনে এটি করতে পারেন.org.

C ক্রিপ্টোগ্রাফির ইতিহাস – গুরুত্বপূর্ণ ইভেন্টগুলির একটি টাইমলাইন

ক্রিপ্টোলজি হ’ল ক খুব তরুণ বিজ্ঞান. যদিও মানুষের হাজার হাজার বছর ধরে ক্রিপ্টোগ্রাফির প্রাথমিক রূপ রয়েছে, তবে বিজ্ঞান হিসাবে ক্রিপ্টোলজির পদ্ধতিগত অধ্যয়ন প্রায় একশো বছর আগে শুরু হয়েছিল. কম্পিউটারের আবির্ভাব ক্রিপ্টোগ্রাফিকে আগের চেয়ে অনেক বেশি জটিলতার অনেক অর্ডার দিয়েছে.

- 1900 বিসি – মিশরে খ্নুমহোটেপ II এর সমাধিতে পাওয়া পাঠ্যে পরিবর্তিত প্রতীকগুলির প্রথম প্রমাণ. লেখাগুলি গোপন হওয়া বোঝানো হয়নি, তবে এনকোডিং প্রতীকগুলি পরিবর্তন করার ক্ষেত্রে আমাদের প্রথম প্রমাণ রয়েছে.

- 100 বিসি – সিসার সাইফার. জুলিয়াস সিজার যুদ্ধের ফ্রন্টে পোস্ট করা তাঁর সেনাবাহিনীর জেনারেলদের গোপন বার্তা দেওয়ার জন্য এনক্রিপশনগুলির একটি ফর্ম ব্যবহার করার জন্য পরিচিত ছিলেন. এই প্রতিস্থাপন সাইফার, যা সিজার সাইফার হিসাবে পরিচিত, সম্ভবত একাডেমিক সাহিত্যে সর্বাধিক উল্লিখিত historic তিহাসিক সাইফার (এনক্রিপশন বা ডিক্রিপশন জন্য ব্যবহৃত একটি অ্যালগরিদম). এটি একটি সাধারণ সাইফার যেখানে সরল পাঠ্যের প্রতিটি চরিত্র কেবল অন্য চরিত্রের দ্বারা প্রতিস্থাপন করা হয় সাইফারেক্সটটি তৈরি করতে. উদাহরণস্বরূপ, “এ” হয়ে ওঠে “ডি”, “বি” “ই” হয়ে যায় এবং আরও অনেক কিছু.

- 500 বিজ্ঞাপন – ভিগেনিরের সাইফার. ভিগেনার একটি সাইফার ডিজাইন করেছিলেন যা বলা হয় যে কোনও গোপন কী ব্যবহার করার জন্য প্রথম সাইফার ছিলেন.

- 1800হেবার্ন রটার মেশিন. 1800 এর দশকের গোড়ার দিকে, যখন সবকিছু বৈদ্যুতিক হয়ে ওঠে, হেবার্ন একটি বৈদ্যুতিনেকানিক্যাল ডিভাইস ডিজাইন করেছিলেন যা একটি একক রটার ব্যবহার করেছিল যাতে সিক্রেট কীটি একটি ঘোরানো ডিস্কে এম্বেড থাকে. কীটি একটি প্রতিস্থাপন বাক্স এনকোড করেছে এবং কীবোর্ডের প্রতিটি কীস্ট্রোকের ফলে সাইফারেক্সটেক্সের আউটপুট তৈরি হয়েছিল. সিজার এবং ভিগেনির সিফারদের মতো হেবার্নের মেশিনটি লেটার ফ্রিকোয়েন্সি ব্যবহার করে ভেঙে গেছে.

- 1918 – এনিগমা মেশিন. এনগিমা মেশিনটি প্রথম বিশ্বযুদ্ধের শেষে জার্মান প্রকৌশলী আর্থার শেরবিয়াস আবিষ্কার করেছিলেন এবং দ্বিতীয় বিশ্বযুদ্ধের সময় জার্মান বাহিনী খুব বেশি ব্যবহার করেছিলেন. এনিগমা মেশিনটি 3 বা ততোধিক রোটার ব্যবহার করেছে যা আপনি কীবোর্ডে টাইপ করার সাথে সাথে বিভিন্ন গতিতে স্পিন করে এবং সিফারটেক্সটের সাথে সম্পর্কিত অক্ষরগুলি আউটপুট. এনিগমার ক্ষেত্রে, কীটি ছিল রোটারগুলির প্রাথমিক সেটিং.

- 1943 অ্যালান টুরিং এবং ব্লেচলে পার্কে তাঁর দলের অন্যরা, সাইফার-ব্রেকিংয়ের জন্য একটি বিশেষায়িত মেশিন “হিথ রবিনসন” সম্পূর্ণ করুন. এই দলটি দ্বিতীয় বিশ্বযুদ্ধের সময় এনিগমা মেশিনটি ক্র্যাক করার জন্যও দায়বদ্ধ ছিল.

- 1948 – ক্লড শ্যানন একটি কাগজ লিখেছেন যা আমাদের আধুনিক তথ্য তত্ত্বের আধুনিক গাণিতিক ভিত্তি প্রতিষ্ঠার জন্য দায়ী.

- 1970 – লুসিফার সাইফার. ১৯ 1970০ এর দশকের গোড়ার দিকে, আইবিএমের একটি দল লুসিফার নামে একটি সাইফার ডিজাইন করেছিল. ইউএন -তে নেশন ব্যুরো অফ স্ট্যান্ডার্ডস (বর্তমানে এনআইএসটি).এস. একটি ব্লক সাইফারের প্রস্তাবগুলির জন্য একটি অনুরোধ রাখুন যা একটি জাতীয় মান হয়ে উঠবে. লুসিফার শেষ পর্যন্ত গৃহীত হয়েছিল এবং ডিইএস হয় (ডেটা এনক্রিপশন স্ট্যান্ডার্ড).

- 1977 – আরএসএ পাবলিক কী এনক্রিপশন রন রিভেস্ট, আদি শামির এবং লিওনার্ড অ্যাডলম্যান আবিষ্কার করেছেন.

- 1991 – ফিল জিম্মারম্যান পিজিপি প্রকাশ করেছেন.

- 1994 – নেটস্কেপ দ্বারা প্রকাশিত সকেট সকেটস লেয়ার (এসএসএল) এনক্রিপশন প্রোটোকল, যা এখন আধুনিক ওয়েবের বেশিরভাগ অংশকে সুরক্ষিত করে.

- 1994 – পিটার শোর একটি অ্যালগরিদম তৈরি করে যা কোয়ান্টাম কম্পিউটারগুলি দ্রুত বড় পূর্ণসংখ্যার ফ্যাক্টরাইজেশন নির্ধারণ করতে দেয়.

- 1997 – ডেস বিস্তৃত অনুসন্ধান দ্বারা ভাঙ্গা. 1997 এবং নিম্নলিখিত বছরগুলিতে, ডেস একটি সম্পূর্ণ অনুসন্ধান আক্রমণ দ্বারা ভেঙে গেছে. ডিইএসের মূল সমস্যাটি ছিল এনক্রিপশন কীটির ছোট আকার. কম্পিউটিং শক্তি বাড়ার সাথে সাথে একটি সম্ভাব্য প্লেইনটেক্সট বার্তা পাওয়ার জন্য কীটির সমস্ত বিভিন্ন সংমিশ্রণকে জোর করা সহজ হয়ে উঠেছে.

- 2000 – এইএস ডেস প্রতিস্থাপন হিসাবে গৃহীত. 1997 সালে, এনআইএসটি আবার একটি নতুন ব্লক সাইফারের প্রস্তাবের জন্য একটি অনুরোধ জানিয়েছিল. এটি 50 টি জমা দিয়েছে. 2000 সালে, এটি রিজেন্ডেলকে গ্রহণ করেছিল এবং এটিকে এইএস বা অ্যাডভান্সড এনক্রিপশন স্ট্যান্ডার্ড হিসাবে নামকরণ করেছে.

- 2004 – MD5 সংঘর্ষের ঝুঁকিপূর্ণ বলে দেখানো হয়েছে

- 2009 – বিটকয়েন নেটওয়ার্ক লঞ্চ

Further আরও অধ্যয়নের জন্য

নতুনদের জন্য: আপনি যদি কোডিং এবং কম্পিউটার বিজ্ঞানের শিক্ষানবিস হিসাবে ক্রিপ্টোগ্রাফি শিখতে অনুপ্রাণিত হয়ে থাকেন তবে সম্পূর্ণ শিক্ষানবিশ থেকে স্নাতক স্তরে আপনাকে নিয়ে যাওয়ার জন্য আমাদের কাছে একটি সম্পূর্ণ কম্পিউটার সায়েন্স কোর্স পাঠ্যক্রম রয়েছে. যেহেতু ক্রিপ্টোগ্রাফি আরও উন্নত বিষয়, আমরা আপনাকে আমাদের শিখার পাইথন দিয়ে শুরু করার পরামর্শ দিই.

অভিজ্ঞ কোডারদের জন্য: আমরা আমাদের লার্ন ক্রিপ্টোগ্রাফি কোর্সের প্রস্তাব দিই যা এনক্রিপশন এবং ব্রুট ফোর্স আক্রমণগুলির মূল বিষয়গুলি থেকে সিফার, ব্লক সিফার এবং হ্যাশ ফাংশনগুলি স্ট্রিম করার জন্য সমস্ত কিছু কভার করে.

ক্রিপ্টোগ্রাফি ব্যাখ্যা

ক্রিপ্টোগ্রাফি হ’ল গোপন লেখার শিল্প ও বিজ্ঞান. এটি অনলাইন পরিচয়, গোপনীয়তা এবং সুরক্ষার ভিত্তি. ক্রিপ্টোগ্রাফির কেবল সাবধানতা অবলম্বন এবং কার্যকরভাবে প্রয়োগ করা প্রয়োগের ফলে ব্যক্তিগত তথ্যগুলি প্রাইং চোখ এবং কান থেকে লুকিয়ে রাখার অনুমতি দেবে. ‘ক্রিপ্টোগ্রাফি’ শব্দটির উত্স নিজেই গ্রীক ভাষার দুটি শব্দ থেকে উদ্ভূত – κρυπτό (ক্রিপটস) যার অর্থ গোপন বা লুকানো, এবং γράφειν (গ্রাফাইন) যার অর্থ লেখা.

আমাদের আধুনিক বিশ্ব তথ্য তৈরি, সংরক্ষণ এবং স্থানান্তর করার জন্য বৈদ্যুতিন উপায়ের উপর নির্ভর করে. এই ডিজিটাল জীবনের সুরক্ষা ক্রিপ্টোগ্রাফির কাছে অনেক .ণী. ক্রিপ্টোগ্রাফি আমাদের দৈনন্দিন জীবনকে আরও বেশি উপায়ে দেখায় যে লোকেরা সাধারণত উপলব্ধি করে.

ব্যবহারিক প্রতিদিনের অ্যাপ্লিকেশন

আমাদের মোবাইল ফোন, কম্পিউটার, অনলাইন পরিষেবাদি এবং প্রায় সমস্ত ব্যক্তিগত অনলাইন যোগাযোগ জড়িত পরিচয় এবং ডেটার গোপনীয়তা এবং অখণ্ডতার সুরক্ষার জন্য বিভিন্ন ক্রিপ্টোগ্রাফিক অ্যালগরিদম এবং পদ্ধতির উপর নির্ভর করে.

একটি সাধারণ দিন চলাকালীন, আমরা অনেকগুলি, কখনও কখনও বরং উন্নত, ক্রিপ্টোগ্রাফিক ডিভাইসগুলি ব্যবহার করি – আমাদের ওয়ালেটে স্মার্টকার্ড রয়েছে, আমাদের ডেস্কে ল্যাপটপ, আমাদের পকেটে মোবাইল ফোন, আমাদের গাড়িতে যানবাহনের তথ্য সিস্টেম, আমাদের দরজায় বৈদ্যুতিন লক, এবং তাই.

অ্যালগরিদম – ডেটা রূপান্তরকারী

ক্রিপ্টোগ্রাফিক অ্যালগরিদমগুলি এই বাণিজ্যের প্রাথমিক সরঞ্জাম. একটি অ্যালগরিদম একটি পদ্ধতি বা একটি কৌশল যা ডেটাতে প্রয়োগ করা হয়. যখন কোনও অ্যালগরিদম ডেটা এনক্রিপ্ট করতে (লুকান) ব্যবহার করা হয়, তখন পঠনযোগ্য তথ্য (প্রায়শই “প্লেইনটেক্সট” হিসাবে পরিচিত) একটি অপঠনযোগ্য (এনক্রিপ্ট করা) আকারে রূপান্তরিত হয়. যখন কোনও এনক্রিপ্ট করা ডেটা (বা “সাইফারেক্সট”) এর পঠনযোগ্য আকারে ফিরে আসে তখন প্রক্রিয়াটিকে ডিক্রিপশন বলা হয়.

কিছু অ্যালগরিদম দ্বি-দিকনির্দেশক (বা প্রতিসাম্য) যার অর্থ একই অ্যালগরিদম (এবং কী) এনক্রিপশন এবং ডিক্রিপশন উভয়ের জন্য ব্যবহৃত হয়. বিপরীতে, একটি এক-দিকনির্দেশক অ্যালগরিদম কেবল একটি উপায়ে কাজ করে (যেমন). অপারেশনটি বিপরীত হতে পারে না). এক -দিকনির্দেশক ক্রিপ্টোগ্রাফিক অ্যালগরিদমের উদাহরণ হ’ল একটি হ্যাশ অ্যালগরিদম যা একটি হ্যাশ তৈরি করে – প্রক্রিয়াজাত ডেটার একটি ডিজিটাল “ফিঙ্গারপ্রিন্ট”. হ্যাশ নির্ভরযোগ্যভাবে অরিজিনা ডেটা সনাক্ত করে এবং কোনও দুটি ডেটা সেট একই হ্যাশ উত্পাদন করে না, তবুও এই ডিজিটাল ফিঙ্গারপ্রিন্টটি মূল ডেটাতে ফিরে যেতে পারে না.

এই অ্যালগরিদমের তিনটি প্রধান বিভাগ রয়েছে:

- পাবলিক কী ক্রিপ্টোগ্রাফি অ্যালগরিদম

- ডেটা সততা সুরক্ষা অ্যালগরিদম

- প্রতিসম সাইফার অ্যালগরিদম.

প্রায় এই তিনটি বিভাগের অ্যালগরিদম তিনটি পৃথক মৌলিক প্রয়োজনের জন্য পূরণ করে:

- নির্ভরযোগ্য প্রমাণীকরণ (ব্যবহারকারী এবং অন্যান্য সত্তার)

- ডেটা সততা সুরক্ষা

- ডেটা সুরক্ষা গোপনীয়তা.

এই বিভাগটি কিছুটা সরলকরণ, তবে এই নিবন্ধটির জন্য পরিবেশন করবে. আরও পুঙ্খানুপুঙ্খ বিশ্লেষণের জন্য, মিঃ ব্রুস স্নিয়ারের প্রয়োগকৃত ক্রিপ্টোগ্রাফির মতো একটি অনুমোদনমূলক উত্স দেখুন .

পাবলিক কী সহ প্রমাণীকরণ

যদিও পাবলিক কী ক্রিপ্টোগ্রাফি গোপনীয়তা সুরক্ষার জন্য ডেটা এনক্রিপশনের অনুমতি দেয় (এবং এর জন্য পিজিপি ইমেল সুরক্ষা স্কিমের মতো কিছু ক্ষেত্রে ব্যবহৃত হয়), এটি বাল্ক ডেটা সুরক্ষার জন্য ব্যবহার করা জটিল এবং গণনামূলকভাবে ব্যয়বহুল. পরিবর্তে, এটি সাধারণত শক্তিশালী অনলাইন প্রমাণীকরণ বাস্তবায়নের জন্য ব্যবহৃত হয়.

শক্তিশালী প্রমাণীকরণ হ’ল পাবলিক কী ক্রিপ্টোগ্রাফির সর্বাধিক বিশিষ্ট ব্যবহারের ক্ষেত্রে এবং এই ভূমিকায় আমরা (প্রায়শই অজান্তেই) এটি প্রতিদিন ব্যবহার করি.

পাবলিক কী ক্রিপ্টোসিস্টেমগুলিতে গুরুত্বপূর্ণ ধারণাগুলি হ’ল:

- মূল জোড়গুলি যা একটি পাবলিক কী এবং একটি ব্যক্তিগত কী নিয়ে গঠিত

- আরএসএ, ডিএসএ এবং ইসিডিএসএর মতো পাবলিক কী ক্রিপ্টোগ্রাফি অ্যালগরিদম

- মূল দৈর্ঘ্য. আরও তথ্যের জন্য, কী আকারের নির্দেশিকা দেখুন

অসমমিত ক্রিপ্টোর ব্যবহারিক ব্যবহার

অ্যাসিমেট্রিক ক্রিপ্টোগ্রাফি এবং বেসরকারী/পাবলিক কী জোড়গুলি স্মার্ট কার্ড প্রমাণীকরণ, এসএসএইচ পাবলিক কী প্রমাণীকরণ এবং এইচটিটিপিএস-সুরক্ষিত অনলাইন পরিষেবাদির সার্ভারগুলিকে প্রমাণীকরণে ব্যাপকভাবে ব্যবহৃত হয়.

অসম্পূর্ণ ক্রিপ্টোগ্রাফি হ’ল পাবলিক কী অবকাঠামো (পিকেআই) এর পিছনে কেন্দ্রীয় প্রযুক্তি যা স্কেলযোগ্য জারি, প্রত্যাহার এবং ডিজিটাল শংসাপত্রগুলির পরিচালনার অনুমতি দেয়. শংসাপত্রগুলি শক্তিশালী প্রমাণীকরণ এবং ডিজিটাল স্বাক্ষরগুলির জন্য ব্যবহৃত হয় এবং এগুলি এসএসএল/টিএলএসের মতো অন্যান্য সুরক্ষা পদ্ধতি এবং প্রোটোকলের জন্য আস্থার ভিত্তি তৈরি করে. পিকেআইকে মাঝে মাঝে ইন্টারনেটের আইডি কার্ড অফিস বলা হয়, কারণ পিকেআই নির্ভরযোগ্য, তৃতীয় পক্ষের সমবয়সীদের পরিচয় যাচাইয়ের জন্য অনুরোধ করেছিল যা এর আগে একে অপরের মুখোমুখি হয়নি.

সততা সুরক্ষা

আমাদের দৈনন্দিন জীবন প্রতিদিন আশ্চর্যজনক পরিমাণে ডেটা ভেঙে যায় – আমাদের স্বাস্থ্য রেকর্ড, আর্থিক তথ্য, কর্মসংস্থান রেকর্ড, পরিষেবা সাবস্ক্রিপশন এবং আমাদের দৈনন্দিন জীবনের অন্যান্য অংশগুলি রেকর্ড করা হয় এবং বিভিন্ন অনলাইন সিস্টেমের মধ্যে সংক্রমণিত হয়. আমাদের জীবনের ফ্যাব্রিকটি সেই বিস্ময়কর ডেটাগুলির অখণ্ডতার উপর নির্ভরশীল – এই তথ্যের প্রতিটি বিট অবশ্যই ঠিক তেমনই থাকতে হবে. তথ্যের অখণ্ডতা আমাদের বাঁচিয়ে রাখে – কিছু ক্ষেত্রে বেশ আক্ষরিক অর্থে.

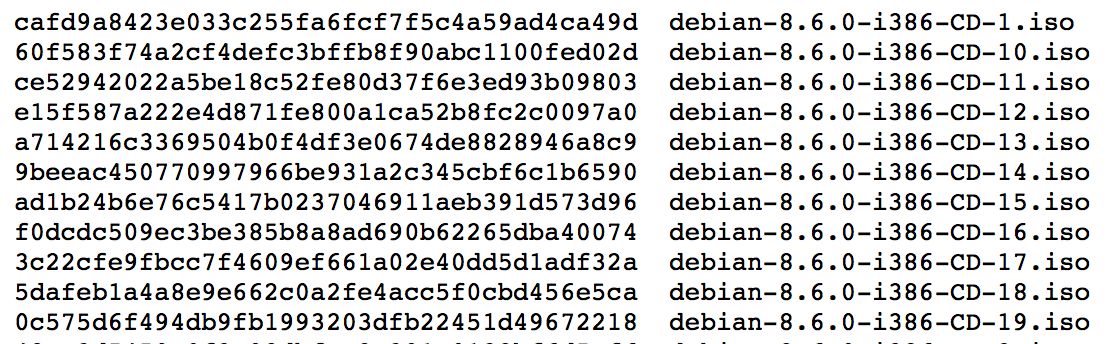

ক্রিপ্টোগ্রাফি হ্যাশিং এবং বার্তা ডাইজেস্ট অ্যালগরিদম আকারে ডিজিটাল ডেটার অখণ্ডতা রক্ষা এবং পরিদর্শন করার জন্য পদ্ধতি সরবরাহ করে. এই একমুখী ফাংশনগুলি স্বেচ্ছাসেবী আকারের একটি প্রদত্ত ডেটা নিতে পারে এবং সেই ডেটার একটি অনন্য, ছোট আঙুলের ছাপ গণনা করতে পারে. এই ফিঙ্গারপ্রিন্ট, হ্যাশ, সেই নির্দিষ্ট উপাত্তের টুকরোটির জন্য অনন্য এবং এমনকি ডেটাতে একটি ক্ষুদ্র পরিবর্তনের ফলে সম্পূর্ণ ভিন্ন হ্যাশের ফলস্বরূপ. এই হ্যাশগুলি ডেটাগুলিতে পরিবর্তনগুলি সনাক্তকরণের অনুমতি দেয় এবং যে কোনও ক্রিপ্টোসিস্টেমের একটি প্রয়োজনীয় উপাদান যা ডেটা অখণ্ডতার সুরক্ষা প্রয়োজন.

SHA-1 এবং SHA-2 সাধারণ হ্যাশ অ্যালগরিদম .

হ্যাশ অ্যালগরিদমের ব্যবহারিক ব্যবহার

অনলাইন উত্স থেকে প্রাপ্ত তথ্যের অখণ্ডতা নিশ্চিত করা হ্যাশ অ্যালগরিদমের অন্যতম সাধারণ ব্যবহারিক অ্যাপ্লিকেশন. হ্যাশ ব্যবহারের একটি বরং সহজ এবং ম্যানুয়াল উদাহরণ হ’ল বিভিন্ন ফাইল ডাউনলোডের পরিস্থিতি, যেখানে প্রকাশিত হ্যাশগুলি ডাউনলোডারদের প্রাপ্ত ফাইলটির অখণ্ডতা যাচাই করতে দেয়.

আরও উন্নত এবং স্বয়ংক্রিয় উপায়ে, বিভিন্ন হ্যাশ অ্যালগরিদমগুলি সুরক্ষিত যোগাযোগ প্রোটোকল, ভাইরাস স্ক্যানার, কন্টেন্ট ম্যানেজমেন্ট সিস্টেম এবং ই-কমার্স প্ল্যাটফর্মগুলিতে সংহত করা হয়েছে. এই ব্যবহারিক অ্যাপ্লিকেশনগুলিতে, ক্রিপ্টোগ্রাফিক হ্যাশ এবং বার্তা হজমগুলি ডেটাগুলির অখণ্ডতা নিশ্চিত করতে ব্যবহৃত হচ্ছে কারণ এটি সিস্টেম এবং নেটওয়ার্কগুলির মধ্যে অতিক্রম করে.

ডেটা গোপনীয়তা সুরক্ষা

ক্রিপ্টোগ্রাফির সর্বাধিক সাধারণ এবং সম্ভবত সবচেয়ে সহজ বোঝা ব্যবহার হ’ল প্রতিসম সাইফার . একটি প্রতিসম এনক্রিপশন অ্যালগরিদম এমন একটি পদ্ধতি যা ডেটা “লুকানো” রেন্ডার করে যখন একদিকে প্রয়োগ করা হয় এবং অন্য দিকে ব্যবহৃত হলে ডেটা পঠনযোগ্য ফেরত দেয়. সুরক্ষিত ডেটার জন্য পাসওয়ার্ডের মতো প্রতিসাম্য (সিক্রেট) কী ফাংশন. এই অ্যালগরিদমগুলি সাধারণত কার্যকর করার জন্য দ্রুত দ্রুত হয় এবং এগুলি নেটওয়ার্ক যোগাযোগ, ডাটাবেস/হার্ড ড্রাইভ এবং অন্যান্য অ্যাপ্লিকেশনগুলিতে ডেটা গোপনীয়তার গ্যারান্টি দেওয়ার জন্য ব্যাপকভাবে ব্যবহৃত হয় যেখানে তুলনামূলকভাবে বড় পরিমাণে ডেটা রিয়েল টাইমে ক্রিপ্টোগ্রাফিকভাবে প্রক্রিয়াজাত করা প্রয়োজন (বা কাছাকাছি প্রকৃত সময়).

যেহেতু ডেটা এনক্রিপশন এবং ডিক্রিপশন জন্য ব্যবহৃত কীটি এনক্রিপ্ট করা সংযোগের প্রতিটি শেষ পয়েন্টের সাথে বা এনক্রিপ্ট করা ডেটার প্রতিটি প্রাপকের সাথে ভাগ করা দরকার, তাই মূল প্রজন্ম এবং এক্সচেঞ্জ ক্রিপ্টোসিস্টেমগুলির একটি গুরুত্বপূর্ণ বৈশিষ্ট্য যা প্রতিসম সাইফার ব্যবহার করে. সুরক্ষা প্রোটোকলগুলিতে একটি সাধারণ কী এক্সচেঞ্জ প্রক্রিয়া হ’ল ডিফি-হেলম্যান কী এক্সচেঞ্জ .

সাধারণ প্রতিসম সাইফারগুলি উদাহরণস্বরূপ:

প্রতিসম সাইফারগুলির ব্যবহারিক ব্যবহার

প্রতিসম সাইফারগুলি অগণিত উপায়ে সুরক্ষিত অনলাইন যোগাযোগগুলিতে ব্যবহৃত হয়. ভার্চুয়াল প্রাইভেট নেটওয়ার্কগুলি (ভিপিএন) যা দূরবর্তী শাখাগুলিকে একক কর্পোরেট নেটওয়ার্কের সাথে সংযুক্ত করে প্রোটোকলগুলির সাথে ডেটা যোগাযোগগুলি সুরক্ষা দেয় যা প্রতিসম সাইফার ব্যবহার করে – এনক্রিপশন হ’ল এসএসএল, আইপিএসইসি, এসএসএইচ এবং অন্যান্য নেটওয়ার্ক সুরক্ষা প্রোটোকলের পিছনে যাদু. প্রতিসম সাইফাররা মোবাইল টেলিফোনি, বেশিরভাগ ওয়াইফাই নেটওয়ার্ক এবং কার্যত প্রতিটি অনলাইন ব্যাংকিং এবং ই-কমার্স পরিষেবাতে ডেটা গোপনীয়তা রক্ষা করে.

বিশ্রাম সমাধানগুলিতে ডেটা অবৈধ ব্যবহারের বিরুদ্ধে ডিস্ক সামগ্রীগুলি এনক্রিপ্ট করার জন্য দ্রুত প্রতিসাম্য এনক্রিপশন অ্যালগরিদমগুলি ব্যবহার করে. এই ব্যবহারের ক্ষেত্রে একটি সাধারণ এনক্রিপশন অ্যালগরিদম হ’ল এইএস-এক্সটিএস .

ক্রিপ্টোগ্রাফিক কী এবং কী পরিচালনা

একটি ক্রিপ্টোসিস্টেম এর অংশগুলির একাধিক – যে কোনও সিস্টেমের উপর একটি প্রয়োজনীয় সুরক্ষা উদ্বেগ হ’ল এনক্রিপশন কীগুলি পরিচালনা করার উপায়. এমনকি সবচেয়ে শক্তিশালী এনক্রিপশন অ্যালগরিদম যদি আক্রমণকারী এনক্রিপশন কীগুলিতে অ্যাক্সেস পেতে পারে তবে কোনও সুরক্ষা দেয় না .

সাধারণভাবে এন্টারপ্রাইজ নেটওয়ার্কগুলি পরিচয় এবং অ্যাক্সেস ম্যানেজমেন্টের জন্য যত্ন সহকারে বিবেচনার সাথে ডিজাইন করা হয়েছে. কোনও ব্যক্তির ভূমিকার উপর ভিত্তি করে সংস্থানগুলিতে অ্যাক্সেস সরবরাহের গাইড নীতিগুলি (এটি ব্যবহারকারী বা প্রক্রিয়া হোক) বা দায়িত্ব পৃথকীকরণের একটি সু-নকশাকৃত অ্যাক্সেস নিয়ন্ত্রণ বাস্তবায়নের জন্য একটি সূচনা পয়েন্ট সরবরাহ করে. এন্টারপ্রাইজ অ্যাক্সেসের সমস্ত ক্ষেত্রে অনুশীলনের জন্য এই নীতিগুলি প্রয়োগ করা দরকার. এখনও অবধি ব্যবহারকারী-স্তরের অ্যাক্সেস নিয়ন্ত্রণ আইএএম এর স্পটলাইটে রয়েছে, তবে সাম্প্রতিক সময়ে ফোকাসটি এখন পর্যন্ত বিশ্বস্ত অ্যাক্সেসের অবিচ্ছিন্ন ইস্যুগুলির দিকে সরে যাচ্ছে.

আমরা সিস্টেম, স্বয়ংক্রিয় অ্যাপ্লিকেশন এবং লোকের মধ্যে এসএসএইচ সুরক্ষিত যোগাযোগে. আমরা ব্যবসা এবং সংস্থাগুলির জন্য ডিজিটাল বিশ্বে নিরাপদে বৃদ্ধির জন্য ভবিষ্যত-প্রমাণ এবং নিরাপদ যোগাযোগগুলি তৈরি করার চেষ্টা করি.

- সমাধান

- জিরো ট্রাস্ট স্যুট

- কোয়ান্টাম-সেফ ক্রিপ্টোগ্রাফি (কিউএসসি)

- সুরক্ষিত সহযোগিতা 2024

- সুরক্ষা ঝুঁকি প্রশমন

- ওটি সুরক্ষা

- এমএসপি সুরক্ষা

- অ্যাক্টিভ ডিরেক্টরি সুরক্ষিত

- শুধু-সময় অ্যাক্সেস

- সুরক্ষিত বিক্রেতার অ্যাক্সেস

- হাইব্রিড ক্লাউড সুরক্ষা

- শংসাপত্র এবং সিক্রেটস ম্যানেজমেন্ট

- এটি নিরীক্ষণ এবং সম্মতি

- প্রাইভেক্স ™ হাইব্রিড পাম

- ইউকেএম জিরো ট্রাস্ট ™

- টেটিয়া এসএসএইচ ক্লায়েন্ট/সার্ভার ™

- টেটিয়া ™ জেড/ওএস

- এসএসএইচ সুরক্ষিত সহযোগিতা 2024

- সুরক্ষিত মেল 2024

- সুরক্ষিত সাইন

- এনকিউএক্স ™ কোয়ান্টাম-সেফ

- এসএসএইচ ঝুঁকি মূল্যায়ন ™

- পেশাদারী সেবা

- সমর্থন

- ক্যারিয়ার

- রেফারেন্স

- ডাউনলোড

- ম্যানুয়াল

- ইভেন্ট এবং ওয়েবিনার

- ব্লগ

- আমাদের সম্পর্কে

- যোগাযোগ

- বিনিয়োগকারীরা

- অংশীদার

- টিপুন

সাইবারসিকিউরিটির সর্বশেষতম শীর্ষে থাকুন

এসএসএইচ এর নতুন সমাধান, পণ্য সম্পর্কে প্রথম জানুন

আপডেট, নতুন বৈশিষ্ট্য এবং অন্যান্য এসএসএইচ নিউজ!