এনক্রিপশন অ্যালগরিদম উদাহরণগুলির সাথে ব্যাখ্যা করা হয়েছে

এনক্রিপশন কেবলমাত্র উদ্দেশ্যপ্রাপ্ত প্রাপককে বার্তার অর্থ বোঝার অনুমতি দেওয়ার অভিপ্রায় সহ বার্তাগুলি এনকোডিং করছে. এটি একটি দ্বিপথের ফাংশন (আপনি বার্তায় যা কিছু করেছেন তা আপনাকে পূর্বাবস্থায় ফিরিয়ে আনতে সক্ষম হওয়া দরকার). এটি ট্রানজিটে ডেটা সুরক্ষার জন্য ডিজাইন করা হয়েছে.

সাধারণ এনক্রিপশন অ্যালগরিদম

আমি কেবল মজাদার জন্য একটি লিফট প্রকল্পে কাজ করছি, এটি আসলে হার্ডওয়্যার. তবে আমি মনে করি এটি আরও একটি সফ্টওয়্যার প্রশ্ন. আমার এই বৈশিষ্ট্যটি থাকার দরকার নেই, বাস্তবে এটি সম্পূর্ণ অপ্রয়োজনীয়, তবে আমি কৌতূহলী ছিলাম তাই আমি এটি যেভাবেই যুক্ত করছি তাই আমি শিখতে পারি: পি আমার কাছে একটি 8 বিট ঠিকানা, 8 বিট ডেটা বাস এবং একটি 8 বিট এনক্রিপশন রয়েছে কোড. আমার একটি মাস্টার এবং অনেক স্লেভ ডিভাইস রয়েছে. মাস্টার দাসদের ঠিকানা জানেন এবং এনক্রিপশন কোডটি জানেন. দাসরা তাদের ঠিকানা এবং এনক্রিপশন কোডটিও জানে. আমি সত্যিই একটি সাধারণ অ্যালগরিদম চাই যে: মাস্টার “ওয়াই” প্রেরণ করে যেখানে, ওয়াই = ফাংশন (ডেটা, এনক্রিপশন কোড) দাস “ওয়াই” গ্রহণ করে এবং ডেটা = ফাংশন 2 (ওয়াই, এনক্রিপশন কোড) এর মাধ্যমে ডেটা বের করতে পারে আমি চারপাশে খেলতে চেষ্টা করেছি সাথে এবং, এক্সওআর, বা ইত্যাদি. এবং তাদের সংমিশ্রণ, কিন্তু এটি খুঁজে পেতে পারেনি. আবার আমি সহজ অ্যালগরিদম খুঁজছি. আপনি যদি আপত্তি না করেন তবে আপনি আমাকে আরও বড় অনুগ্রহ করতে পারেন এবং আমি কীভাবে এই জাতীয় সমাধান/কার্যক্রমে আসতে পারি সে সম্পর্কে কিছু তত্ত্ব ব্যাখ্যা করতে পারেন. অনেক ধন্যবাদ!

এপ্রিল 25, 2013 এ 15:46 এ জিজ্ঞাসা করা হয়েছে

441 1 1 সোনার ব্যাজ 5 5 সিলভার ব্যাজ 12 12 12 ব্রোঞ্জ ব্যাজ

সহজ এবং কার্যকর এনক্রিপশন একটি লাইব্রেরির আকারে আসতে চলেছে, আপনি নিজেকে লেখেন এমন কিছু নয়. নিছক সহজ এনক্রিপশন রোট 13 হতে পারে.

এপ্রিল 25, 2013 এ 15:48 এ

এক্সটিইএ তুলনামূলকভাবে সহজ, আরসি 4 পাশাপাশি, তবে এটি সঠিকভাবে ব্যবহার করা কিছুটা কঠিন.

এপ্রিল 25, 2013 এ 15:50 এ

একটি খুব সহজ পদ্ধতির – y = x xor কী প্রেরণ করুন, তারপরে x = y xor কী অন্যদিকে, তবে সেখানে খুব বেশি সুরক্ষা থাকবে না.

এনক্রিপশন অ্যালগরিদম উদাহরণগুলির সাথে ব্যাখ্যা করা হয়েছে

মেগান ক্যাকজানভস্কি

ক্রিপ্টোগ্রাফি, এর সবচেয়ে বেসিক, বার্তাগুলি সুরক্ষার জন্য কোড এবং সিফার ব্যবহার করার বিজ্ঞান.

এনক্রিপশন কেবলমাত্র উদ্দেশ্যপ্রাপ্ত প্রাপককে বার্তার অর্থ বোঝার অনুমতি দেওয়ার অভিপ্রায় সহ বার্তাগুলি এনকোডিং করছে. এটি একটি দ্বিপথের ফাংশন (আপনি বার্তায় যা কিছু করেছেন তা আপনাকে পূর্বাবস্থায় ফিরিয়ে আনতে সক্ষম হওয়া দরকার). এটি ট্রানজিটে ডেটা সুরক্ষার জন্য ডিজাইন করা হয়েছে.

আপনি যদি প্রতিসাম্য এবং অসমমিত অ্যালগরিদমগুলির মধ্যে পার্থক্য এবং এনক্রিপশন কী তা একটি সাধারণ ওভারভিউয়ের মধ্যে পার্থক্য সম্পর্কে একটি সাধারণ পটভূমি খুঁজছেন তবে এখানে শুরু করুন. এই নিবন্ধটি প্রাথমিকভাবে সর্বাধিক ব্যবহৃত দুটি এনক্রিপশন অ্যালগরিদমকে কভার করবে.

একটি সাধারণ ওভারভিউ হিসাবে, যখন প্রথম তৈরি করা হয়েছিল তখন প্রতিসম অ্যালগরিদমগুলির সাথে একটি বড় সমস্যা ছিল – তারা কেবল তখনই কার্যকরভাবে কাজ করে যদি উভয় পক্ষ ইতিমধ্যে ভাগ করা গোপন কথা জানত. যদি তারা না করে থাকে তবে তৃতীয় পক্ষের ইভস-ড্রপিং ছাড়াই নিরাপদে কোনও কী বিনিময় করা অত্যন্ত কঠিন ছিল.

এবং যদি কোনও তৃতীয় পক্ষ কীটি অর্জন করে তবে সুরক্ষিত যোগাযোগের উদ্দেশ্যকে পরাস্ত করে তাদের পক্ষে এনক্রিপশনটি ভেঙে দেওয়া খুব সহজ ছিল.

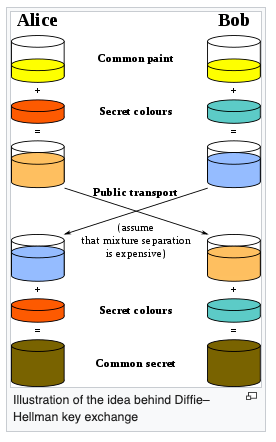

ডিফি-হেলম্যান অপরিচিতদের পাবলিক চ্যানেলগুলির উপর তথ্য বিনিময় করার অনুমতি দিয়ে এই সমস্যার সমাধান করেছেন যা একটি ভাগ করা কী গঠন করতে ব্যবহার করা যেতে পারে. একটি ভাগ করা কী ক্র্যাক করা কঠিন, এমনকি যদি সমস্ত যোগাযোগ পর্যবেক্ষণ করা হয় তবে.

ডিফি-হেলম্যান কীভাবে কাজ করে?

ডিফি-হেলম্যান হ’ল কী এক্সচেঞ্জ প্রোটোকল বলা হয়. এটি ডিফি-হেলম্যানের জন্য প্রাথমিক ব্যবহার, যদিও এটি এনক্রিপশনের জন্যও ব্যবহার করা যেতে পারে (এটি সাধারণত নয়, কারণ এটি এক্সচেঞ্জ কীগুলি বিনিময় করতে ডি-এইচ ব্যবহার করা আরও দক্ষ, তারপরে ডেটা ট্রান্সমিশনের জন্য একটি (উল্লেখযোগ্যভাবে দ্রুত) প্রতিসম এনক্রিপশনটিতে স্যুইচ করুন ).

এটি যেভাবে কাজ করে তা নিম্নরূপ:

মূলত, দুটি দল রয়েছে, অ্যালিস এবং বব, যা একটি প্রারম্ভিক রঙের সাথে একমত (স্বেচ্ছাসেবী তবে প্রতিবার আলাদা হতে হবে). তাদের নিজের কাছে রাখে এমন একটি গোপন রঙও রয়েছে. তারপরে তারা এই রঙটি ভাগ করা রঙের সাথে মিশ্রিত করে, যার ফলে দুটি ভিন্ন রঙের ফলস্বরূপ. তারপরে তারা এই রঙটি অন্য পক্ষের কাছে পৌঁছে দেয়, যারা এটি তাদের গোপন রঙের সাথে মিশ্রিত করে, ফলস্বরূপ একই গোপনীয় রঙের ফলস্বরূপ.

এটি এই ধারণার উপর নির্ভর করে যে দুটি রঙ একসাথে মিশ্রিত করা তুলনামূলকভাবে সহজ, তবে গোপন রঙটি খুঁজে পেতে তাদের আলাদা করা খুব কঠিন. অনুশীলনে, এটি গণিতের সাথে করা হয়.

- বব এবং অ্যালিস দুটি সংখ্যার সাথে একমত, একটি বৃহত প্রাইম, পি = 29, এবং বেস জি = 5

- এখন বব একটি গোপন নম্বর বাছাই করে, এক্স (এক্স = 4) এবং নিম্নলিখিতগুলি করে: x = g^x % p (এই ক্ষেত্রে % বাকী অংশগুলি নির্দেশ করে. উদাহরণস্বরূপ 3%2 3/2 হয়, যেখানে বাকীটি 1). X = 5 ^4 % 29 = 625 % 29 = 16

- অ্যালিস একটি গোপন নম্বরও বাছাই করে, y (y = 8) এবং নিম্নলিখিতগুলি করে: y = g^y % p. Y = 5 ^ 8 % 29 = 390,625 % 29 = 24

- বব এক্সকে অ্যালিসকে প্রেরণ করে এবং অ্যালিস ববকে ওয়াই প্রেরণ করে.

- তারপরে বব নিম্নলিখিতগুলি করে: কে = ওয়াই ^ এক্স % পি, কে = 24 ^ 4 % 29 = 331,776 % 29 = 16

- অ্যালিস তারপরে নিম্নলিখিতগুলি করে: কে = এক্স ^ ওয়াই % পি, কে = 16 ^ 8 % 29 = 4,294,967,296 % 29 = 16

এই সম্পর্কে দুর্দান্ত (*সম্ভবত যাদু*) জিনিসটি হ’ল বব এবং অ্যালিসের উভয়েরই একই সংখ্যা রয়েছে, কে, এবং এখন এটি গোপনে কথা বলার জন্য ব্যবহার করতে পারে, কারণ অন্য কেউ কে জানে না কে কে জানেন.

এই প্রোটোকলের সুরক্ষা কয়েকটি বিষয়ে পূর্বাভাস দেওয়া হয়েছে:

- (সত্য) এটি প্রাইম নম্বরগুলি তৈরি করা তুলনামূলকভাবে সহজ, এমনকি বড় বড় সংখ্যাও (পি এর মতো).

- (সত্য) মডুলার এক্সপেনশনেশন সহজ. অন্য কথায়, এক্স = জি ^ এক্স % পি গণনা করা তুলনামূলকভাবে সহজ.

- (বর্তমান কম্পিউটিং শক্তি এবং গণিতের উপর ভিত্তি করে অনুমান) মূল কারণগুলি ছাড়াই মডুলার রুট নিষ্কাশন খুব কঠিন. মূলত, এক্স এবং ওয়াই না জেনে কে খুঁজে পাওয়া খুব কঠিন, এমনকি যদি আপনি ট্র্যাফিকটিতে স্নোপড হয়ে গেছেন এবং পি, জি, এক্স এবং ওয়াই দেখতে পাচ্ছেন.

সুতরাং, এটি সঠিকভাবে প্রয়োগ করা হয়েছে বলে ধরে নেওয়া, কীটি তৈরি করার জন্য প্রয়োজনীয় গণিতটি করা তুলনামূলকভাবে সহজ, তবে ব্রুট জোর করে কীটি ভাঙ্গার চেষ্টা করার জন্য প্রয়োজনীয় গণিতটি করার জন্য অত্যন্ত কঠিন এবং সময় সাপেক্ষ.

এমনকি যদি কোনও আক্রমণকারী এই কীটির সাথে আপস করতে পারে তবে ডিফি-হেলম্যান নিখুঁত ফরোয়ার্ড গোপনীয়তার জন্য অনুমতি দেয়.

কি নিখুঁত ফরোয়ার্ড গোপনীয়তা?

এটি এই ধারণাটি যে আপনি যদি সার্ভারটি এখনই যোগাযোগের জন্য ব্যবহার করছেন এমন এনক্রিপশনটি ক্র্যাক করেন তবে এর অর্থ এই নয় যে সার্ভারটি যে সমস্ত যোগাযোগ সম্পাদন করেছে তা পড়তে সক্ষম হয়.

অন্য কথায়, এটি কেবল আপনাকে এখন যে যোগাযোগগুলি ব্যবহার করা হচ্ছে তা দেখার অনুমতি দেয় (অর্থাত্ এই গোপন কী সহ). যেহেতু প্রতিটি যোগাযোগের সেটগুলির একটি আলাদা গোপন কী রয়েছে, তাই আপনাকে সেগুলি পৃথকভাবে ক্র্যাক করতে হবে.

প্রতিটি সেশনের প্রতিটি সেশনের জন্য আলাদা, সাময়িক কী থাকে তবে এটি সম্ভব. যেহেতু ডিফি-হেলম্যান সর্বদা প্রতিটি সেশনের জন্য নতুন এলোমেলো মান ব্যবহার করে, (সুতরাং প্রতিটি সেশনের জন্য নতুন কী তৈরি করা) একে একে ইফেমেরাল ডিফি হেলম্যান (ইডিএইচ বা ডিএইচই) বলা হয়. অনেক সাইফার স্যুট নিখুঁত ফরোয়ার্ড গোপনীয়তা অর্জনের জন্য এটি ব্যবহার করে.

যেহেতু ডিফি-হেলম্যান আপনাকে ভাগ করে নেওয়া গোপনীয়তার সাথে আপস করার বিষয়ে চিন্তা না করে প্লেইনটেক্সটে মূল উপাদানগুলি বিনিময় করতে দেয় এবং আক্রমণকারীকে ব্রুট ফোর্স করার জন্য গণিতটি খুব জটিল, আক্রমণকারী সেশন কীটি অর্জন করতে পারে না (এবং এমনকি যদি তারা পারত তবে ব্যবহার করে, প্রতিটি সেশনের জন্য বিভিন্ন, সাময়িক, কীগুলির অর্থ হ’ল তারা কেবল এই অধিবেশনটিতে স্নুপ করতে পারে – অতীত বা ভবিষ্যতে কোনও নয়).

ফরোয়ার্ড সিক্রেসি যে কোনও ডিফি-হেলম্যান কী এক্সচেঞ্জের সাথে সক্ষম করা হয়েছে, তবে কেবলমাত্র সাময়িক কী এক্সচেঞ্জ (প্রতিটি সেশনের জন্য একটি আলাদা কী) নিখুঁত ফরোয়ার্ড সিক্রেসি সরবরাহ করে.

স্কট হেলমের একটি পোস্ট এখানে আরও গভীরতার সাথে এই বিষয়ে কথা বলছেন এবং আপনার সার্ভারগুলিতে কীভাবে এটি সক্ষম করবেন তা ব্যাখ্যা করার জন্য.

ডিফি-হেলম্যানের সীমাবদ্ধতাগুলি কী?

ডি-এইচ এর বৃহত্তম সীমাবদ্ধতা হ’ল পরিচয় যাচাই করে না. অন্য কথায়, যে কেউ অ্যালিস বা বব বলে দাবি করতে পারে এবং তাদের বক্তব্যটি সত্য কিনা তা যাচাই করার জন্য কোনও অন্তর্নির্মিত ব্যবস্থা নেই.

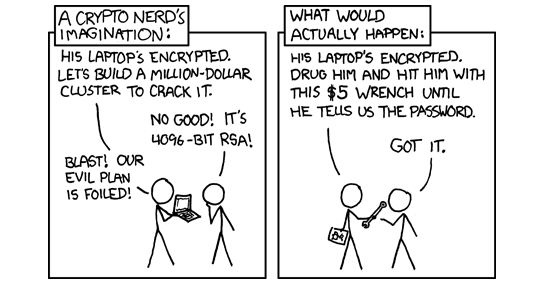

তদতিরিক্ত, যদি বাস্তবায়নটি কোনও সুরক্ষিত পদ্ধতিতে পরিচালিত না হয় তবে অ্যালগরিদমটি পর্যাপ্ত উত্সর্গীকৃত সংস্থানগুলির সাথে ক্র্যাক করা যেতে পারে (অসম্ভব, তবে একাডেমিক দল বা জাতি-রাষ্ট্র অভিনেতাদের পক্ষে সম্ভব).

উদাহরণস্বরূপ, এটি ঘটতে পারে যদি এলোমেলো নম্বর জেনারেটরটি কাঙ্ক্ষিত শক্তি সমর্থন করার জন্য পর্যাপ্ত এনট্রপি সরবরাহ না করা হয় – অন্য কথায়, কারণ কম্পিউটার উত্পাদিত সংখ্যাগুলি কখনই সত্যই এলোমেলো হয় না, আপনি যে ডিগ্রীতে কৃত্রিমভাবে অনিশ্চয়তা ইনজেকশন দিয়েছিলেন তা শক্তিটিকে গুরুত্বপূর্ণভাবে ইনজেকশন দেয় আপনার বাস্তবায়ন.

অধিকন্তু, ২০১৫ সালে একটি আক্রমণ প্রদর্শিত হয়েছিল যা দেখিয়েছিল যে যখন একই প্রাইম সংখ্যাগুলি অনেক সার্ভার কী এক্সচেঞ্জের সূচনা হিসাবে ব্যবহার করেছিল, তখন ডিফি-হেলম্যানের সামগ্রিক সুরক্ষা প্রত্যাশার চেয়ে কম ছিল.

মূলত কোনও আক্রমণকারী কেবল সেই প্রাইমের বিরুদ্ধে আক্রমণটিকে পূর্বনির্ধারিত করতে পারে, যে কোনও সার্ভারের জন্য সেশনের সাথে আপস করা সহজ করে তোলে যা সেই প্রাথমিক সংখ্যাটি ব্যবহার করেছে.

এটি ঘটেছে কারণ লক্ষ লক্ষ সার্ভার কী এক্সচেঞ্জগুলির জন্য একই প্রাইম নম্বরগুলি ব্যবহার করছিল. এই ধরণের আক্রমণকে পূর্বেপনের জন্য এখনও একাডেমিক বা জাতি-রাষ্ট্রীয় স্তরের সংস্থানগুলির প্রয়োজন হয় এবং বিপুল সংখ্যাগরিষ্ঠ লোককে প্রভাবিত করার সম্ভাবনা কম.

তবে ভাগ্যক্রমে যারা জাতি-রাষ্ট্র আক্রমণকারীদের নিয়ে চিন্তা করতে হবে তাদের জন্য, উপবৃত্তাকার কার্ভ ক্রিপ্টোগ্রাফি (ইসিডিএইচই) ব্যবহার করে ডিএইচ কী এক্সচেঞ্জ অর্জনের আলাদা উপায় রয়েছে. এটি এই নিবন্ধের সুযোগের বাইরে, তবে আপনি যদি এই বিনিময়টির পিছনে গণিত সম্পর্কে আরও জানতে আগ্রহী হন তবে এই নিবন্ধটি দেখুন.

ডিএইচ এর দুর্বলতাগুলি আরও বিশদভাবে দেখার জন্য, এই হোয়াইটপেপার এবং এই ওয়েবসাইটটি দেখুন.

আরএসএ

আরএসএর নামকরণ করা হয়েছে স্রষ্টাদের জন্য – রিভেস্ট, শামির, অ্যাডলম্যান – এবং এটি সরকারী এবং বেসরকারী কী তৈরির একটি পদ্ধতি.

প্রযুক্তিগতভাবে দুটি আরএসএ অ্যালগরিদম রয়েছে (একটি ডিজিটাল স্বাক্ষরগুলির জন্য ব্যবহৃত হয় এবং একটি অসম্পূর্ণ এনক্রিপশনের জন্য ব্যবহৃত হয়.) – এই নিবন্ধটি অসমমিত এনক্রিপশন অ্যালগরিদমকে কভার করে.

এটি কী এক্সচেঞ্জের জন্য অনুমতি দেয় – আপনি প্রথমে প্রতিটি পক্ষকে লেনদেনের পাবলিক/প্রাইভেট কীগুলিতে বরাদ্দ করেন, তারপরে আপনি একটি প্রতিসম কী তৈরি করেন এবং শেষ পর্যন্ত, আপনি ভাগ করা প্রতিসাম্য কীটি নিরাপদে যোগাযোগ করতে সরকারী/ব্যক্তিগত কী জোড়া ব্যবহার করেন.

কারণ অসম্পূর্ণ এনক্রিপশন সাধারণত প্রতিসম এনক্রিপশনের চেয়ে ধীর হয় এবং পাশাপাশি স্কেলও হয় না, নিরাপদে প্রতিসম কীগুলি বিনিময় করতে অসম্পূর্ণ এনক্রিপশন ব্যবহার করা খুব সাধারণ.

সুতরাং কিভাবে এটি কাজ করে?

- এক্স এবং ওয়াই (এই সংখ্যাগুলি গোপন এবং এলোমেলোভাবে বেছে নেওয়া দরকার) 2 টি খুব বড় প্রাইম নম্বর (কমপক্ষে 512 বিট, বা প্রতিটি 155 দশমিক সংখ্যা) চয়ন করুন

- পণ্যটি সন্ধান করুন, অর্থাত্ z = x*y

- 3 এবং এন – 1 এর মধ্যে একটি বিজোড় পাবলিক পূর্ণসংখ্যা, ই নির্বাচন করুন এবং (এক্স -1) (ওয়াই -1) সহ কোনও সাধারণ কারণ (1 ব্যতীত) নেই (সুতরাং এটি এক্স – 1 এবং ওয়াই – 1 এর তুলনামূলকভাবে প্রধান ).

- এক্স – 1 এবং ওয়াই – 1 এর সর্বনিম্ন সাধারণ একাধিক সন্ধান করুন এবং এটিকে এল কল করুন.

- এক্স, ওয়াই এবং ই থেকে ব্যক্তিগত এক্সপোনেন্ট, ডি, গণনা করুন. ডি = 1 % এল. ডি ই % এল এর বিপরীত (আপনি জানেন যে একটি বিপরীত উপস্থিত রয়েছে কারণ ই z – 1 এবং y – 1 এর তুলনায় তুলনামূলকভাবে প্রধান). এই সিস্টেমটি কাজ করে কারণ পি = (পি ^ ই) ^ ডি % জেড.

- আউটপুট (জেড, ই) পাবলিক কী হিসাবে এবং (জেড, ডি) ব্যক্তিগত কী হিসাবে.

এখন, বব যদি অ্যালিসকে কোনও বার্তা পাঠাতে চান তবে তিনি এই সূত্রটি ব্যবহার করে প্লেইন টেক্সট (পি) থেকে সাইফারেক্সট (সি) উত্পন্ন করেন:

এই বার্তাটি ডিক্রিপ্ট করার জন্য, অ্যালিস নিম্নলিখিতগুলি গণনা করে:

ডি এবং ই এর মধ্যে সম্পর্ক নিশ্চিত করে যে এনক্রিপশন এবং ডিক্রিপশন ফাংশনগুলি বিপরীত হয়. এর অর্থ হ’ল ডিক্রিপশন ফাংশনটি মূল বার্তাটি সফলভাবে পুনরুদ্ধার করতে সক্ষম এবং ব্যক্তিগত কী (জেড, ডি) (বা প্রাইম ফ্যাক্টর এক্স এবং ওয়াই) ছাড়াই মূল বার্তাটি পুনরুদ্ধার করা বেশ কঠিন.

এর অর্থ হ’ল আপনি সিস্টেমের সুরক্ষার সাথে আপস না করে জেড এবং ইকে সর্বজনীন করতে পারেন, যার সাথে আপনার ইতিমধ্যে একটি ভাগ করা গোপন কী নেই তাদের সাথে যোগাযোগ করা সহজ করে তোলে.

বার্তার ডিজিটাল স্বাক্ষর পেতে আপনি বিপরীতে অপারেশনগুলিও ব্যবহার করতে পারেন. প্রথমত, আপনি প্লেইনটেক্সটে ডিক্রিপশন অপারেশন ব্যবহার করেন. উদাহরণস্বরূপ, এস = স্বাক্ষর (পি) = পি ^ ডি % জেড.

তারপরে, প্রাপক এনক্রিপশন ফাংশন প্রয়োগ করে এবং বার্তার সাথে ফলাফলের তুলনা করে ডিজিটাল স্বাক্ষরটি যাচাই করতে পারেন. উদাহরণস্বরূপ, এম = যাচাই (গুলি) = এস ^ ই % জেড.

প্রায়শই এটি হয়ে গেলে, প্লেইনটেক্সটটি বার্তার একটি হ্যাশ হয়, যার অর্থ আপনি কেবল একটি এক্সপেনশনিয়েশন সহ বার্তাটি (দৈর্ঘ্য নির্বিশেষে) স্বাক্ষর করতে পারেন.

সিস্টেমের সুরক্ষা কয়েকটি জিনিসের উপর ভিত্তি করে:

- (সত্য) এটি প্রাইম নম্বরগুলি তৈরি করা তুলনামূলকভাবে সহজ, এমনকি বৃহত্তর প্রাইম নম্বরগুলিও (এক্স এবং ওয়াইয়ের মতো).

- (ঘটনা) গুণটি সহজ. জেড খুঁজে পাওয়া খুব সহজ.

- (বর্তমান গণিতের উপর ভিত্তি করে অনুমান) ফ্যাক্টরিং শক্ত. জেড দেওয়া, এক্স এবং ওয়াই পুনরুদ্ধার করা তুলনামূলকভাবে শক্ত. এটি সক্ষম, তবে এটি কিছুটা সময় নেয় এবং এটি ব্যয়বহুল.

একটি অনুমান বলে যে একটি 1024-বিট সংখ্যার প্রধান কারণগুলি পুনরুদ্ধার করতে একটি মেশিনে এক বছর সময় লাগবে যার জন্য 10 মিলিয়ন ডলার ব্যয় হবে. আকার দ্বিগুণ করা দ্রুত প্রয়োজনীয় কাজের পরিমাণ বাড়িয়ে তুলবে (আরও কয়েক বিলিয়ন গুণ বেশি কাজ).

প্রযুক্তি যেমন অগ্রসর হতে থাকে, এই ব্যয়গুলি (এবং প্রয়োজনীয় কাজ) হ্রাস পাবে, তবে এই মুহুর্তে, এই ধরণের এনক্রিপশন, সঠিকভাবে প্রয়োগ করা হয়েছে, সমঝোতার একটি অসম্ভব উত্স.

সাধারণত এই ধরণের অর্থ এবং একক লক্ষ্যে উত্সর্গের একমাত্র হ্যাকাররা হলেন দেশ-রাষ্ট্র. এছাড়াও, যদি কোনও সিস্টেমের সাথে আপস করার সহজ উপায় থাকে (নীচে দেখুন), এটি সম্ভবত আরও ভাল বিকল্প.

4. (সত্য) মডুলার এক্সপেনশনেশন সহজ. অন্য কথায়, সি = পি ^ ই % জেড গণনা করা তুলনামূলকভাবে সহজ.

5. (ফ্যাক্ট) মডুলার রুট এক্সট্রাকশন – উপরের প্রক্রিয়াটিকে বিপরীত করা – আপনার যদি প্রধান কারণগুলি থাকে (যদি আপনার জেড, সি, ই, এবং প্রধান কারণগুলি x এবং y থাকে তবে পি খুঁজে পাওয়া সহজ যে সি = পি ^ ই পাওয়া সহজ % z).

6. (বর্তমান কম্পিউটিং শক্তি এবং গণিতের উপর ভিত্তি করে অনুমান) মূল কারণগুলি ছাড়াই মডুলার রুট নিষ্কাশন খুব কঠিন (যদি আপনার জেড, সি, ই থাকে তবে এক্স এবং ওয়াই না থাকে তবে পি খুঁজে পাওয়া তুলনামূলকভাবে শক্ত যে সি = পি ^ ই % জেড, বিশেষত যদি এ পর্যাপ্ত পরিমাণে বড় হয়).

অনেক স্মার্ট লোকের কাছ থেকে গণিত সম্পর্কে আরও জানতে চান? এই নিবন্ধটি দেখুন.

দুর্দান্ত, যা ভাল?

এটি আপনার ব্যবহারের ক্ষেত্রে নির্ভর করে. দুটি অ্যালগরিদমের মধ্যে কয়েকটি পার্থক্য রয়েছে – প্রথম, নিখুঁত ফরোয়ার্ড সিক্রেসি (পিএফএস), যা আমরা বিগত -হেলম্যানের প্রসঙ্গে এর আগে কথা বলেছিলাম. প্রযুক্তিগতভাবে আপনি যখন পারে ইফেমেরাল আরএসএ কী জোড় তৈরি করুন এবং আরএসএর সাথে নিখুঁত ফরোয়ার্ড গোপনীয়তা সরবরাহ করুন, গণনা ব্যয়টি ডিফি-হেলম্যানের তুলনায় অনেক বেশি-যার অর্থ এসএসএল/টিএলএস বাস্তবায়নের জন্য ডিফি-হেলম্যান একটি ভাল পছন্দ যেখানে আপনি নিখুঁত ফরোয়ার্ড সিক্রেসি চান.

যদিও দুটি অ্যালগরিদমের মধ্যে কিছু পারফরম্যান্সের পার্থক্য রয়েছে (সার্ভার থেকে প্রয়োজনীয় কাজের ক্ষেত্রে), অন্যটির উপর একটি বেছে নেওয়ার সময় পারফরম্যান্সের পার্থক্যগুলি সাধারণত কোনও পার্থক্য করার পক্ষে যথেষ্ট বড় নয়.

পরিবর্তে, সাধারণভাবে, কোনটি আপনার ব্যবহারের ক্ষেত্রে আরও বেশি সমর্থিত তার উপর আরও ভাল নির্ভর করে তা নির্ধারণ করার সময় প্রাথমিক বিবেচনা (উদাহরণস্বরূপ, এসএসএল বাস্তবায়ন করার সময় আপনি নিখুঁত ফরোয়ার্ড গোপনীয়তার কারণে ডিফি হেলম্যান চাইবেন) বা কোনটি আরও জনপ্রিয় বা স্বীকৃত শিল্পের মান হিসাবে.

উদাহরণস্বরূপ, যখন ডিফি -হেলম্যান মার্কিন সরকার অনুমোদিত ছিলেন এবং একটি প্রাতিষ্ঠানিক সংস্থা দ্বারা সমর্থিত ছিলেন, মানটি প্রকাশিত হয়নি – যেখানে আরএসএ (একটি বেসরকারী সংস্থা দ্বারা মানক) একটি নিখরচায় মান সরবরাহ করেছিল, যার অর্থ বেসরকারী সংস্থাগুলির মধ্যে আরএসএ খুব জনপ্রিয় হয়ে ওঠে.

আপনি যদি আরও পড়তে আগ্রহী হন তবে পার্থক্যগুলি এখানে একটি দুর্দান্ত থ্রেড রয়েছে.

হ্যাকাররা কীভাবে ক্রিপ্টোগ্রাফিক আক্রমণগুলি ব্যবহার করবেন তা শিখতে আগ্রহী? ক্রিপ্টোপালগুলি থেকে এই চ্যালেঞ্জগুলির সেটটি ব্যবহার করে দেখুন.

ক্রিপ্টোগ্রাফি সম্পর্কে আমি যত বেশি শিখি, ততই আমি মনে করি অ্যালিস এবং বব সম্ভবত ব্যক্তিগতভাবে কথা বলা উচিত.

– পল রেইনহেইমার (@প্রিনহাইমার) 13 মার্চ, 2017