WEBRTC -lækage -test

Derfor, hvis lækagechecker -værktøjet viser din faktiske offentlige IP, selv når du bruger en VPN, betyder det, at din rigtige IP udsættes.

WEBRTC -lækage -test

Nyd private, anonyme og sikrede webbrowsing fri for WebRTC -lækager!

- Hvorfor WebRTC (Web Real-Time Communication) lækager sker

- Hvordan vores WebRTC -lækage -test kontrollerer din browser for sårbarheder

- Sådan forhindres sådanne lækager ved hjælp af VPN -ubegrænset eller ved at deaktivere WebRTC i din browser!

Hvad er en WebRTC -lækage, og hvorfor sker det?

Populære webbrowsere som Firefox, Google Chrome, Safari og Opera bruger en open source-teknologi kaldet WebRTC. Dette værktøj giver dem mulighed for at danne peer-to-peer-forbindelser med websteder i realtid. Med WebRTC kan din browser kommunikere information med websteder frem og tilbage uden at downloade yderligere plug-ins eller software.

For at gøre det etablerer WebRTC specielle browser-website-kommunikationskanaler mellem dig og andre online modtagere. For eksempel, så du kunne udveksle videofeeds og live lyd med andre deltagere. Disse kommunikationskanaler udveksler oplysninger med det websted, du besøger. Bortset fra andre typer data sender de også din IP -adresse.

Det er her problemet med WebRTC ligger. I nogle tilfælde kan disse kommunikationskanaler omgå den krypterede tunnel, som din VPN opretter for at sikre dine data. Hvis dette sker, kan websteder, tjenester og netværk, du besøger, få adgang til din sande IP -adresse, selv med en VPN på. Hvis dette sker, er det det, der kaldes en “WebRTC -lækage”.

Som du kan forestille dig, er en WebRTC -lækage en vigtig sikkerhedsrisiko. At udsætte din reelle IP -adresse kan resultere i alle slags uønskede konsekvenser for dig – ned til at bringe dit privatliv i fare og dekorymisere dig. Og da “det ikke er en fejl, det er en funktion”, vil denne sårbarhed aldrig blive løst, så det er op til dig at beskytte dig selv og forhindre WebRTC -lækager.

Sådan testeres for WebRTC -lækager

Du kan nemt kontrollere din browser for alle WebRTC -lækager:

- Start vores WebRTC -lækage -test ved at klikke på den store blå knap ovenfor

- Tjek WebRTC Sektion af testrapporten

- Hvis du får beskeden WebRTC er deaktiveret Så er du sikker – WebRTC lækker ikke din IP

- At dobbeltkontrol:

- Start VPN -ubegrænset og opret forbindelse til en VPN -server

- Opdater denne WebRTC -lækage -test og kør testen igen

- Tjek Ip og Land Sektioner af rapporten – Der skal du se resultater, der svarer til den VPN -server, du er forbundet til. Hvis dette ikke er tilfældet, og du ser din rigtige IP -adresse og placering, skal du sørge for at kontakte os og rapportere dette problem.

VPN Unlimited er også tilgængelig som en del af Monodefense®. Sikkerhedsbundt.

WebRTC -lækage forhindrer funktion

Brug af en VPN -ubegrænset browserforlængelse er den enkleste måde at forhindre WebRTC -lækager. Det har en speciel funktion, der passende kaldes WebRTC -lækage forhindrer – Prøv at gætte hvad det gør! VPN Unlimited blokerer for uønsket WebRTC IP -lækager og holder dit privatliv og anonymitet intakt. Sådan aktiverer du det:

- Installer VPN ubegrænset udvidelse i din browser og lancering

- Opret et nyt Keepsolid ID (et login,

- Du får automatisk 7 dages gratis abonnement, hvis det er din første gang at bruge VPN Unlimited. Alternativt kan du tjekke abonnementsmulighederne

- Når du er logget ind, skal du åbne indstillingerne ved at klikke på knappen i øverste venstre hjørne

- Skift WebRTC -lækagen forhindrer funktion på

Forebyggelse af browserlækager ved at deaktivere WebRTC

En anden måde at forhindre WebRTC -lækager på er ved at deaktivere teknologien i din browser helt. Dog bliver informeret om, at denne mulighed bestemt er mindre at foretrække for de fleste brugere, da det teknisk set er mere kompliceret. Desuden tillader ikke alle OS ‘dette – for eksempel på nogle browsere er det kun muligt at deaktivere WebRTC i desktopversioner. Se din browsers manualer for at lære flere detaljer.

Deaktiver WebRTC lækker på Firefox

Firefox er sandsynligvis den nemmeste med hensyn til at deaktivere WebRTC-det giver mulighed for at gøre dette uden for boksen. Men det er vanskeligt at finde, medmindre du ved, hvor du skal se:

- Skriv “Om: Config” i browserbjælken og tryk på Enter

- Klik på skærmbillede på en garantiadvarselsskærm Accepter risikoen og fortsæt

- Klik Vis alt

- I den lange liste over indstillinger, der er præsenteret for dig, skal du skrive “Medier.Peerconnection.aktiveret ”ind i søgefeltet øverst

- Tryk på Skift knappen til højre for præferencen til at ændre værdien til falsk

Dette skal deaktivere WebRTC i din Firefox -browser. Husk, det vil også deaktivere alle aktuelt kørende websteder, der bruger WebRTC.

Deaktiver WebRTC lækager på safari

Det er lidt vanskeligere at deaktivere WebRTC på Safari end på Firefox. Safari har først for nylig implementeret denne teknologi, så Apple vil gerne have, at brugerne tester den, og kun udviklere for at være i stand til at passe med den. Det er dog stadig muligt:

- Start Safari, og klik på Safari knap i øverste venstre hjørne

- Vælg i rullemenuen Præferencer

- Klik på Fremskreden Fanen og check Showet udvikler menuen i menuen Søjleboks.

- Klik på Udvikle Fanen og vælg Eksperimentelle funktioner

- Rulle til bunden og fjerne markeringen WebRTC MDNS ICE -kandidater

Det er det! Din safari er nu fri for WebRTC -lækager. Husk dog, at deaktivering af WebRTC i din browser kan forhindre tjenester, der er baseret på denne teknologi i at arbejde.

Deaktiver WebRTC lækager på krom

Nu har Chrome uden tvivl den vanskeligste proces med at deaktivere WebRTC. Så medmindre du er en udvikler, anbefaler vi stærkt, at du bruger VPN -ubegrænset browserforlængelse snarere end at prøve at deaktivere WebRTC manuelt. Det er bare for let at gøre noget forkert, hvilket resulterer i, at din krombrowser fungerer.

Andre typer privatlivslækager

IP -check

Hver enhed, der er tilsluttet Internettet, har et unikt nummer – IP -adresse – tildelt af internetudbydere eller private netværksadministratorer. IP står for internetprotokol, og funktionelt ligner det slags din fysiske adresse. En IP -adresse identificerer dig og giver dig mulighed for at etablere forbindelser inden for netværket ved hjælp af dine enheder.

Problemet er, hvis en IP -lækage sker, kan det afsløre nogle ret følsomme oplysninger om dig for uautoriserede tredjeparter. De lærer din fysiske placering, postkode, internetudbyder og så videre. Ved at kombinere dette med andre data, de indsamler, kan hackere afsløre meget om din identitet, aktiviteter, vaner osv. Derfor vender sikkerheds-concerned brugere til VPN ubegrænset for at skjule deres IP-adresser.

Stadig bedre sikkert end undskyld – nogle IP -lækager kan forekomme, selv med en VPN på. Du skal være opmærksom på dem og vide, hvordan du forhindrer IP -lækager. Og det første logiske trin til at gøre det er at kontrollere for IP -lækager.

DNS -lækage -test

Domænenavnssystem, a.k.-en. DNS, er en teknologi, der forvandler domænenavne på websteder til IP -adresser, så din browser ved, hvor du skal dirigere dine forespørgsler. Den når en DNS -server og har den return IP -adressen på et websted, du har anmodet om. Uden en VPN på plads sender din browser DNS -anmodninger direkte til DNS -servere på din internetudbyder, så det sidste (sammen med enhver, der snooper på din trafik) for at se, hvilke websteder du besøger.

Denne DNS -lækage kan forhindres med en VPN. Men under specifikke omstændigheder kan din browser muligvis sende DNS -anmodninger i omgåelse af VPN -ubegrænset krypteret tunnel. I sådanne tilfælde vil vores VPN ikke være i stand til at beskytte dine DNS -forespørgsler, hvilket resulterer i en DNS -lækage.

Tag denne DNS -lækage -test og se, om dine DNS -forespørgsler er synlige online.

Få VPN -ubegrænset og forhindrer WebRTC -lækager!

Nyd private, anonyme og sikrede webbrowsing fri for WebRTC -lækager!

WEBRTC -lækage -test

Din browser udsætter disse IP’er for websteder, du besøger:

Ingen tilgængelig data.

Din browser understøtter ikke WebRTC eller WebRTC er blevet deaktiveret.

| IP-ADRESSE | TYPE | Status |

|---|

- WEBRTC -lækage -test

- DNS -lækage -test

- IPv6 lækage -test

- Hvad er min IP

Hvad er WebRTC lækage?

WEBRTC er en af de grundlæggende teknologier, der giver dig mulighed for at udføre peer-to-peer-funktionaliteter på dine browsere. Det er det, der giver dig mulighed for at udføre videochat, lydopkald og mere.

Grundlæggende bruger teknologien Stun (session tværgående værktøjer til NAT) -protokol, der i sidste ende er afhængig af din offentlige IP til at oprette peer-to-peer-forbindelsen.

Stun-protokollen kombineret med en WebRTC-sårbarhed i nogle browsere udsætter din eksterne (offentlige) IP-adresse til tredjepart, selvom du står bag en VPN-server.

Brug vores WebRTC -lækage -testværktøj til at finde ud af, om din rigtige IP er udsat eller ej.

Sådan bruges WebRTC -lækagens checker?

Som navnet antyder, er værktøjet bygget til at hjælpe brugerne med at registrere eventuelle IP -lækager. Desuden er værktøjet temmelig let at bruge.

Du vil bemærke to IP -adresser, når du bruger værktøjet: offentlig IP og lokal IP.

Husk, at den offentlige IP -adresse tildeles af din internetudbyder, og den lokale IP bruges på det lokale netværk, da routeren tildeler den. Alligevel er det den offentlige IP -adresse, du skal være bekymret for, når du bruger WebRTC -lækage -testværktøjet.

Offentlige IP’er kan betragtes som din virtuelle identitet på Internettet. Det er den samme IP, der viser sig at være nyttig, når det kommer til at udtrække mange følsomme detaljer vedrørende brugeren. For eksempel kan offentlig IP bruges til at spore brugerens nøjagtige placering.

Derfor, hvis lækagechecker -værktøjet viser din faktiske offentlige IP, selv når du bruger en VPN, betyder det, at din rigtige IP udsættes.

5 trin til test af WebRTC -lækage (med og uden VPN)

Forskellige ting kunne gå galt, hvis nogen tredjepart, såsom en hacker, får deres hånd på din faktiske IP-adresse. Derfor tilrådes det, at du bruger en lækagechecker for at sikre, at din VPN holder din IP skjult fra nysgerrige øjne.

Følg disse enkle trin for at kontrollere din VPN for eventuelle WebRTC -lækage:

- Frakobl og afslut din VPN -klient

- Gå til hvad er min IP og tjek din IP -adresse

- Bemærk den viste IP -adresse og afslut websiden

- Start VPN -klienten og opret forbindelse til ethvert sted

- Brug nu vores WebRTC -lækage -testværktøj til at kontrollere status

Hvis værktøjet viser din offentlige IP -adresse, betyder det, at din VPN lækker din IP. Ligeledes, hvis værktøjet ikke viser nogen IP, betyder det, at din IP er skjult.

Hvad er WebRTC & hvordan fungerer det?

WEBRTC er en realtidskommunikationsteknologi, der giver brugerne mulighed for at kommunikere via deres webbrowsere såsom lyd/videoopkald osv. Den bruger en ikke-proprietær protokol, der ikke kræver nogen yderligere plug-in eller tilføjelse for at oprette forbindelsen.

Derudover er der mange komponenter, der arbejder bag teknologien, såsom stun/turn -servere, UDP/TCP, JSEP, signalering osv. Teknologien bruger disse komponenter til at etablere en forbindelse mellem to browsere og tillader derfor problemfri kommunikation. Du kan tjekke vores komplette guide til, hvad WebRTC er.

Hvordan beskytter Purevpn dig mod WebRTC -lækager?

WebRTC -lækage er et alvorligt problem, og det kan ende med at risikere en brugers rigtige IP. Derfor er det bydende nødvendigt at bruge en VPN, der kan holde denne trussel i skak og give dig mulighed for at gennemse internettet eller kommunikere online på en sikker og fortrolig måde.

Purevpn forstår alvoret i problemet og sikrer således brugerne komplet online privatlivets fred mod IP -lækageproblemer ved. Det være sig browserudvidelsen, mobilappen eller skrivebordsklienten, din rigtige IP vil altid forblive sikker og anonym med PureVPN.

Vores WebRTC -lækagebeskyttelse kommer som en stærk funktion, der holder en stram snor på WebRTC -lækageproblemer og sørger for, at brugernes identitet er sikker på alle tidspunkter.

Er WebRTC sikker?

Faktisk er teknologien helt sikker og sikker. Faktisk bruger den ende-til-ende-kryptering til ekstra sikkerhed.

- Windows VPN

- Mac VPN

- Android VPN

- iOS VPN

- Chrome -udvidelse

- Modig udvidelse

- Firefox Extension

- Kantudvidelse

- Android TV VPN

- Firestick TV VPN

- Huawei vpn

- Chromebook VPN

- DDWRT -applet

- Router vpn

- Linux VPN

- Dedikeret IP VPN

- Gaming VPN

- Portvideresendelse

- Business VPN

- PureKeep

- Hvad er min IP

- DNS -lækage -test

- IPv6 lækage -test

- WEBRTC -lækage -test

- VPN -tilknyttet program

- Udviklere (API)

- White Label VPN

- Studerendes rabat

- VPN -forhandlerprogram

Opret forbindelse med os

© 2007 – 2023 PureVPN Alle rettigheder forbeholdt PureVPN, Brand of GZ Systems Limited Intershore Chambers P.O Boks 4342, Road Town, Tortola, Britiske Jomfruøer

Virksomhedsregistrering nr. 2039934

- Fortrolighedspolitik

- Tilbagebetalings politik

- Tilknyttet politik

- Betingelser for brug

- Sitemap

Vi bruger 1. og tredjeparts cookies på vores hjemmeside for at give dig den mest relevante oplevelse ved at huske dine præferencer og gentage besøg. Ved at klikke på “Accepter alle”, accepterer du brugen af alle cookies. Du kan dog besøge “cookie -indstillinger” for at give et kontrolleret samtykke.

Administrer samtykke

Oversigt over privatlivets fred

Dette websted bruger cookies til at forbedre din oplevelse, mens du navigerer gennem webstedet. Ud af disse gemmes de cookies, der er kategoriseret efter behov, i din browser, da de er vigtige for arbejdet med grundlæggende funktionaliteter på webstedet. Vi bruger også tredjepartscookies, der hjælper os med at analysere og forstå, hvordan du bruger dette websted. Disse cookies gemmes kun i din browser med dit samtykke. Du har også muligheden for at fravælge disse cookies. Men at fravælge nogle af disse cookies kan påvirke din browsingoplevelse.

Altid aktiveret

Nødvendige cookies er absolut vigtige for, at webstedet fungerer korrekt. Disse cookies sikrer grundlæggende funktionaliteter og sikkerhedsfunktioner på webstedet, anonymt.

| Cookie | Varighed | Beskrivelse |

|---|---|---|

| __stripe_mid | 1 år | Denne cookie er indstillet af Stripe Payment Gateway. Denne cookie bruges til at aktivere betaling på webstedet uden at gemme nogen patmentoplysninger på en server. |

| __stripe_sid | 30 minutter | Denne cookie er indstillet af Stripe Payment Gateway. Denne cookie bruges til at aktivere betaling på webstedet uden at gemme nogen patmentoplysninger på en server. |

| Affiliate ID | 3 måneder | Tilknyttet ID -cookie |

| Cookielawinfo-Checbox-Analytics | 11 måneder | Denne cookie er indstillet af GDPR Cookie Consent Plugin. Cookien bruges til at gemme brugerens samtykke til cookies i kategorien “Analytics”. |

| Cookielawinfo-Checbox-funktionel | 11 måneder | Cookien er indstillet af GDPR Cookie -samtykke til at registrere brugerens samtykke til cookies i kategorien “funktionel”. |

| Cookielawinfo-Checbox-mødre | 11 måneder | Denne cookie er indstillet af GDPR Cookie Consent Plugin. Cookien bruges til at gemme brugerens samtykke til cookies i kategorien “Andet. |

| Cookielawinfo-Checkbox-Neatusary | 11 måneder | Denne cookie er indstillet af GDPR Cookie Consent Plugin. Cookies bruges til at gemme brugerens samtykke til cookies i kategorien “nødvendig”. |

| Cookielawinfo-checkbox-performance | 11 måneder | Denne cookie er indstillet af GDPR Cookie Consent Plugin. Cookien bruges til at gemme brugerens samtykke til cookies i kategorien “ydelse”. |

| Data 1 | 3 måneder | |

| Data 2 | 3 måneder | Data 2 |

| JSESSIONID | session | Brugt af websteder skrevet i JSP. Generelle formål platform session cookies, der bruges til at vedligeholde brugernes tilstand på tværs af sideanmodninger. |

| Phpsessid | session | Denne cookie er hjemmehørende i PHP -applikationer. Cookien bruges til at gemme og identificere en brugers unikke session -ID med det formål at administrere brugersession på webstedet. Cookien er en session cookies og slettes, når alle browservinduer er lukket. |

| WOOCOMMERMANCE_CART_HASH | session | Denne cookie er indstillet af WooCommerce. Cookien hjælper WooCommerce med at bestemme, hvornår CART -indhold/data ændres. |

| XSRF-TOKEN | session | Cookien er indstillet af Wix Website Building Platform på WIX -webstedet. Cookien bruges til sikkerhedsformål. |

funktionel

Funktionelle cookies hjælper med at udføre visse funktionaliteter som at dele indholdet af webstedet på sociale medieplatforme, indsamle feedbacks og andre tredjepartsfunktioner.

| Cookie | Varighed | Beskrivelse |

|---|---|---|

| __lc_cid | 2 år | Dette er en vigtig cookie til webstedet Live Chat Box til at fungere korrekt. |

| __lc_cst | 2 år | Denne cookie bruges til webstedet live chatboks til at fungere korrekt. |

| __lc2_cid | 2 år | Denne cookie bruges til at aktivere webstedet Live Chat-box-funktion. Det bruges til at forbinde kunden igen med den sidste agent, som kunden havde chattet. |

| __lc2_cst | 2 år | Denne cookie er nødvendig for at aktivere webstedet live chat-box-funktion. Det bruges til at skelne forskellige brugere ved hjælp af live chat på forskellige tidspunkter, der er til at oprette forbindelse igen. |

| __oauth_redirect_detector | Denne cookie bruges til at genkende de besøgende, der bruger live chat på forskellige tidspunkter for at optimere chatboksfunktionaliteten. | |

| Affiliate ID | 3 måneder | Tilknyttet ID -cookie |

| Data 1 | 3 måneder | |

| Data 2 | 3 måneder | Data 2 |

| PLL_LANGUAGE | 1 år | Denne cookie er indstillet af Polylang Plugin til WordPress -drevne websteder. Cookien gemmer sprogkoden på den sidste gennemsøgte side. |

ydeevne

Performance -cookies bruges til at forstå og analysere de vigtigste ydelsesindeks på webstedet, som hjælper med at levere en bedre brugeroplevelse for de besøgende.

Analytiske cookies bruges til at forstå, hvordan besøgende interagerer med webstedet. Disse cookies hjælper med at give oplysninger om målinger Antallet af besøgende, afvisningshastighed, trafikkilde osv.

Rakuten Advertising er et tredjepartsfirma, der bruger cookies på webstedet, du kan se deres privatlivspolitik på denne adresse: https: // rakutenadvertising.com/juridisk-notics/services-privacy-policy/

| Cookie | Varighed | Beskrivelse |

|---|---|---|

| _ga | 2 år | Denne cookie er installeret af Google Analytics. Cookien bruges til at beregne besøgende, session, kampagnedata og holde styr på webstedets brug til webstedets analyserapport. Cookies gemmer information anonymt og tildeler et tilfældigt genereret nummer til at identificere unikke besøgende. |

| _ga_j2rwqbt0p2 | 2 år | Denne cookie er installeret af Google Analytics. |

| _gat_gtag_ua_12584548_1 | 1 minut | Denne cookie er indstillet af Google og bruges til at skelne brugere. |

| _gat_ua-12584548-1 | 1 minut | Dette er en mønstertype cookie indstillet af Google Analytics, hvor mønsterelementet på navnet indeholder det unikke identitetsnummer på kontoen eller webstedet, det vedrører. Det ser ud til at være en variation af _gat -cookien, der bruges til at begrænse mængden af data, der er registreret af Google på websteder med høj trafikvolumen. |

| _gcl_au | 3 måneder | Denne cookie bruges af Google Analytics til at forstå brugerinteraktion med webstedet. |

| _gid | 1 dag | Denne cookie er installeret af Google Analytics. Cookien bruges til at gemme oplysninger om, hvordan besøgende bruger et websted og hjælper med at oprette en analytisk rapport om, hvordan webstedet har det. De indsamlede data inklusive nummeret besøgende, kilden, hvor de er kommet fra, og siderne har vist i en anonym form. |

| _hjabsolutesessionInprogress | 30 minutter | Ingen beskrivelse tilgængelig. |

| _hjfirstseen | 30 minutter | Dette er indstillet af Hotjar for at identificere en ny brugers første session. Det gemmer en ægte/falsk værdi, hvilket indikerer, om dette var første gang Hotjar så denne bruger. Det bruges af optagelse af filtre til at identificere nye brugersessioner. |

| _hjid | 1 år | Denne cookie er indstillet af Hotjar. Denne cookie er indstillet, når kunden først lander på en side med Hotjar -scriptet. Det bruges til at fortsætte det tilfældige bruger -id, unikt for dette websted i browseren. Dette sikrer, at adfærd i efterfølgende besøg på det samme sted tilskrives det samme bruger -id. |

| _hjincludedInpageViewSample | 2 minutter | Ingen beskrivelse tilgængelig. |

| _hjincludedInsessionSample | 2 minutter | Ingen beskrivelse tilgængelig. |

| _hjtldtest | session | Ingen beskrivelse tilgængelig. |

| Papvisitorid | 1 år | Denne cookie er indstillet af Post Affiliate Pro.Denne cookie bruges til at gemme besøgende -ID, der hjælper med at spore tilknyttet selskab. |

reklame

Annonce cookies bruges til at give besøgende relevante annoncer og marketingkampagner. Disse cookies sporer besøgende på tværs af websteder og indsamler oplysninger for at give tilpassede annoncer.

| Cookie | Varighed | Beskrivelse |

|---|---|---|

| _fbp | 3 måneder | Denne cookie er indstillet af Facebook for at levere reklame, når de er på Facebook eller en digital platform, der er drevet af Facebook -reklame efter at have besøgt dette websted. |

| fr | 3 måneder | Cookien er indstillet af Facebook for at vise relevante reklamer for brugerne og måle og forbedre reklamerne. Cookien sporer også brugerens opførsel på tværs af nettet på websteder, der har Facebook Pixel eller Facebook Social Plugin. |

| Ide | 1 år 24 dage | Brugt af Google DoubleClick og gemmer information om, hvordan brugeren bruger webstedet og enhver anden reklame, før han besøger webstedet. Dette bruges til at præsentere brugere med annoncer, der er relevante for dem i henhold til brugerprofilen. |

| Nid | 6 måneder | Denne cookie er vant til en profil baseret på brugerens interesse og display personlige annoncer til brugerne. |

| test_cookie | 15 minutter | Denne cookie er indstillet af DoubleClick.net. Formålet med cookien er at afgøre, om brugerens browser understøtter cookies. |

| Besøgende_info1_live | 5 måneder 27 dage | Denne cookie er indstillet af YouTube. Bruges til at spore oplysningerne om de indlejrede YouTube -videoer på et websted. |

| Ysc | session | Denne cookies er indstillet af YouTube og bruges til at spore udsigten over indlejrede videoer. |

Andre ikke -kategoriserede cookies er dem, der analyseres og ikke er klassificeret i en kategori endnu.

| Cookie | Varighed | Beskrivelse |

|---|---|---|

| _app_session | 1 måned | Ingen beskrivelse tilgængelig. |

| _dc_gtm_ua-12584548-1 | 1 minut | Ingen beskrivelse |

| _gfpc | session | Ingen beskrivelse tilgængelig. |

| 71CFB2288D832330CF35A9F9060F8D69 | session | Ingen beskrivelse |

| Cli_bypass | 3 måneder | Ingen beskrivelse |

| SAMTYKKE | 16 år 6 måneder 13 dage 18 timer | Ingen beskrivelse |

| GTM-Session-Start | 2 timer | Ingen beskrivelse tilgængelig. |

| isocode | 1 måned | Ingen beskrivelse tilgængelig. |

| L-K26WU | 1 dag | Ingen beskrivelse |

| L-KVHA4 | 1 dag | Ingen beskrivelse |

| m | 2 år | Ingen beskrivelse tilgængelig. |

| NewVisitorid | 3 måneder | Ingen beskrivelse |

| ejer_token | 1 dag | Ingen beskrivelse tilgængelig. |

| PP-K26WU | 1 time | Ingen beskrivelse |

| PP-KVHA4 | 1 time | Ingen beskrivelse |

| RL-K26WU | 1 dag | Ingen beskrivelse |

| RL-KVHA4 | 1 dag | Ingen beskrivelse |

| Wisepops | 2 år | Ingen beskrivelse tilgængelig. |

| WISEPOPS_SESSION | session | Ingen beskrivelse tilgængelig. |

| WISEPOPS_VISITS | 2 år | Ingen beskrivelse tilgængelig. |

| WOOCOMMERMANCE_ITEMS_IN_CART | session | Ingen beskrivelse tilgængelig. |

| wp_woocommerce_session_1b44ba63fbc929b5c862fc58a81dbb22 | 2 dage | Ingen beskrivelse |

| YT-Remote-tilsluttede enheder | aldrig | Ingen beskrivelse tilgængelig. |

| Yt-Remote-Device-ID | aldrig | Ingen beskrivelse tilgængelig. |

WebRTC lækker: En komplet guide

Denne funktion er WebRTC, og i dag taler vi om alt, hvad der er at vide om det. Hvad er WebRTC? Hvorfor sker WebRTC -lækager? Og vigtigst af alt, hvordan kan vi beskytte os mod denne sårbarhed?

WebRTC lækker

For at sige det enkelt, kan WebRTC -lækager afsløre din enheds offentlige IP -adresse, som er den unikke identifikator, som din internetudbyder tildelt din enhed.

Det kan være problematisk, især hvis du bruger en VPN. Hele pointen med at bruge VPN’er er at skjule dine offentlige IP -adresser. Hvis dine browsere har WebRTC -lækager, kan de alligevel kompromittere dine IP -adresser.

Resultatet? Nå, der er mange ting, andre kan gøre med din IP -adresse. For eksempel:

- Din internetudbyder kan spore din online aktivitet.

- Regeringer kan spionere på dig.

- Cyberkriminelle kan få adgang til eller stjæle personlige data.

- Annoncører kan sende dig personlig spam.

Kort sagt, WebRTC -lækager udgør store sikkerhedsrisici. Ikke kun det, men hvis du bruger VPN’er til at ændre din Netflix -region og få adgang til georestreret indhold, kan WebRTC -lækager afbryde dine bingeing -sessioner. Ingen ønsker det.

Kend forskellen: To eller flere enheder kan have den samme private (lokale) IP -adresse, men offentlige (rigtige) IP -adresser er unikke. Derfor er det at skjule din offentlige IP -adresse nøglen til at opnå online privatliv.

Hvad er WebRTC?

For at forstå, hvor risikabelt WebRTC -lækager er, er vi nødt til at tage et skridt tilbage og tale om WebRTC først. WEBRTC står for Web Real-Time Communication. Det er et gratis og open source-projekt, der leverer webbrowsere og mobile apps med realtidskommunikationsfunktioner. 1

Hvis du er et websted eller appudvikler, gør WebRTC det lettere at opbygge kommunikationsløsninger. Men selvom du ikke er, WebRTC er til gavn for os, slutbrugerne.

En af funktionerne i WebRTC er, at det tillader direkte kommunikation mellem browsere eller apps uden en mellemserver. Det betyder hurtigere og mindre forsinkede overførsler af video, lyd og store filer, hvorfor WebRTC er populært blandt videochat, livestreaming og filoverførselstjenester. Nogle af de apps, der bruger WebRTC, er:

- Google Meet og Google Hangouts

- Facebook Messenger

- Uenighed

- Amazon Chime

Problemet med WebRTC

Som du kan se, er WebRTC ikke nødvendigvis en dårlig ting. Men hvis du vil skjule din IP -adresse, kan der være et lille problem. Du kan se, alle to enheder, der bruger WebRTC til at kommunikere, skal kende hinandens offentlige IP -adresser.

Det er her WebRTC -lækager kommer ind. Tredjepartsaktører kan udnytte WebRTC-kommunikationskanaler for at få de reelle IP-adresser for de involverede parter, hvilket ville være en trussel om privatlivets fred. WebRTC -lækager kan endda omgå de krypterede tunneler på nogle VPN’er.

For at gøre tingene endnu værre er udvekslingen af IP -adresser mellem to enheder en del af WebRTCs grundlæggende funktionalitet; Det er ikke noget, du kan deaktivere eller springe over. Så hvordan kan vi beskytte os mod WebRTC -lækager? Der er to muligheder:

- Find og blokerer WebRTC -lækager

- Deaktiver WebRTC i din browser helt

Sådan kontrolleres for WebRTC -lækager

Det er temmelig let at kontrollere dine browsere for WebRTC -lækager.

- Find først ud og skriv din enheds offentlige IP -adresse ned. Hvis du har brug for instruktioner om at finde din IP-adresse, skal du tjekke disse vejledninger:

- Sådan finder du din computers IP -adresse

- Sådan finder du din Mac’s IP -adresse

- Sådan finder du din iPhone’s IP -adresse

- Sådan finder du din routers IP -adresse

- Sådan finder du din Rokus IP -adresse

- Sådan finder du din printers IP -adresse

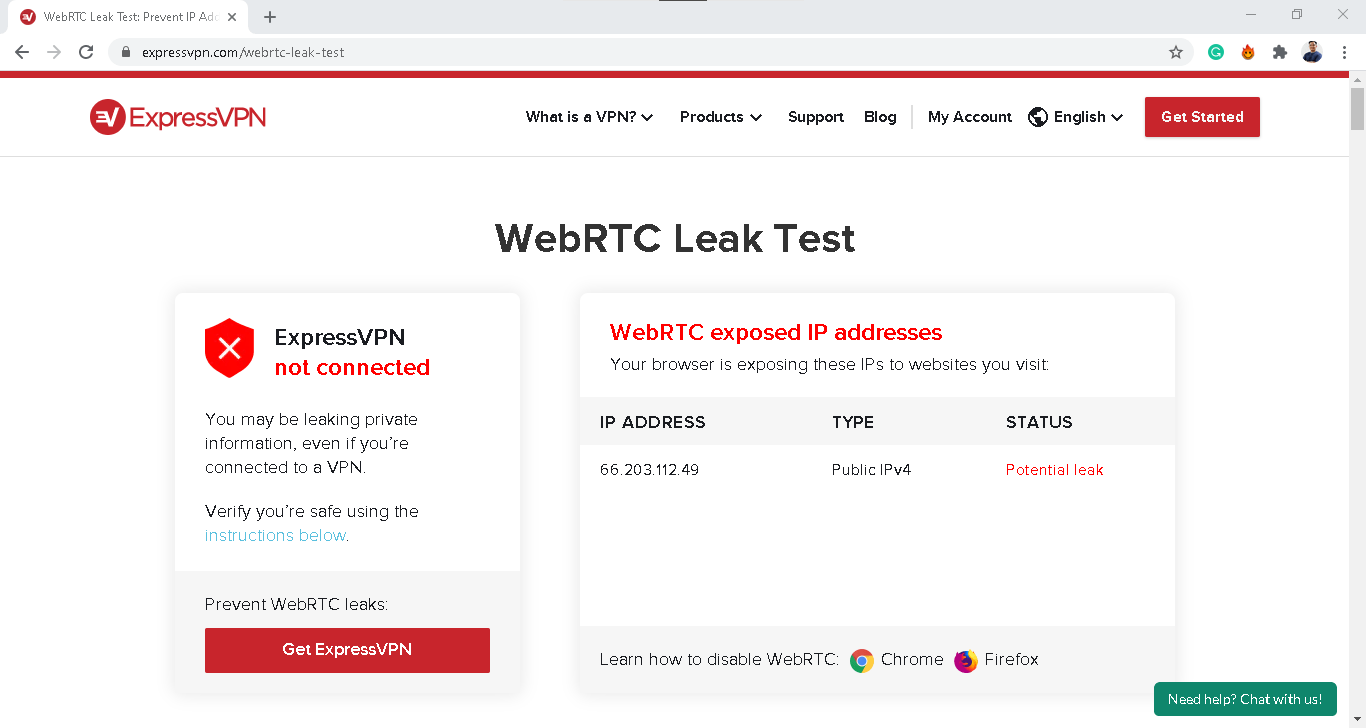

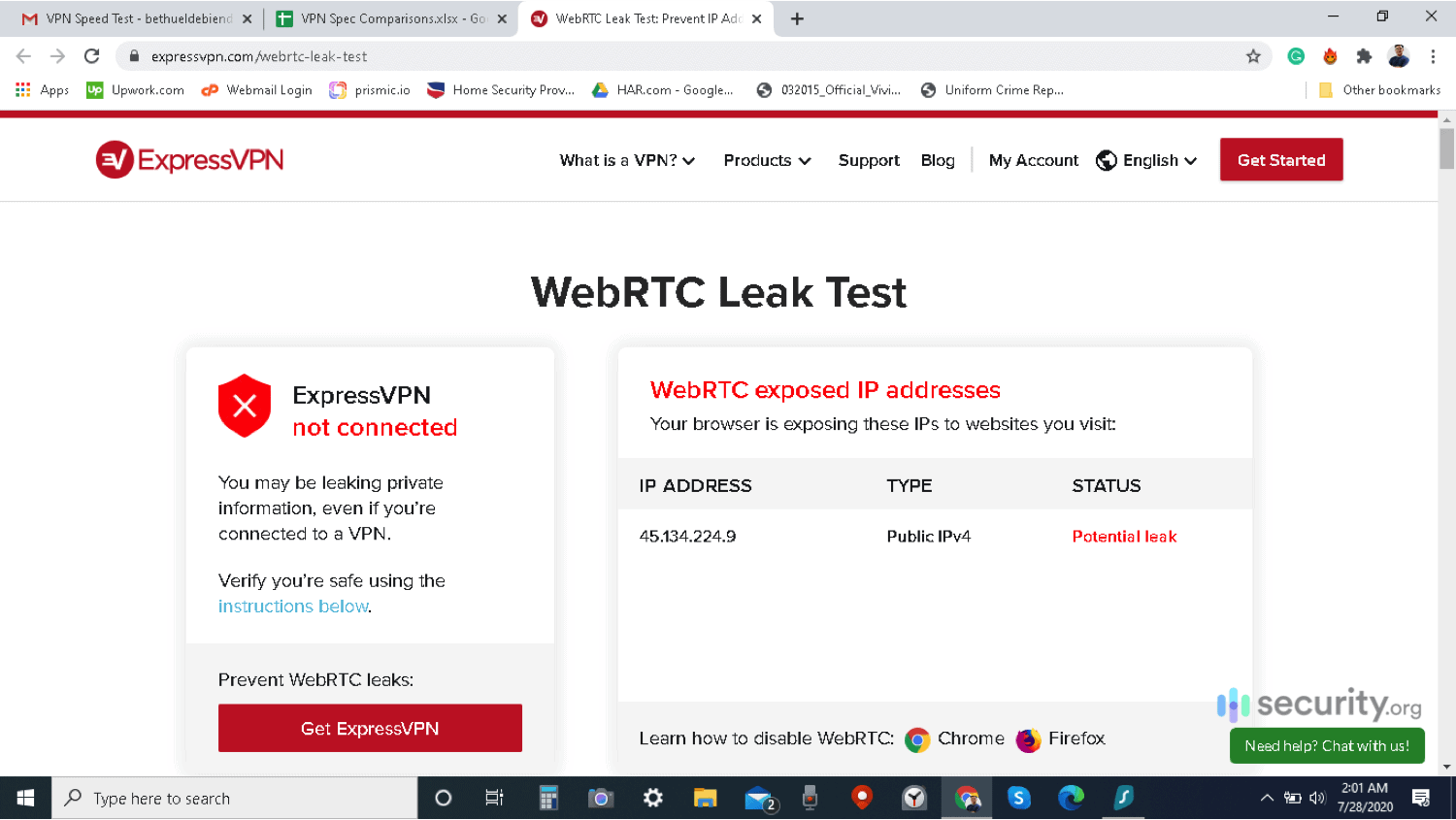

- Brug derefter WebRTC -lækage -testværktøjet på ExpressVPNs websted. 2

- Hvis IP -adressen på lækage -testværktøjet matcher din enheds IP -adresse, lækker din browser muligvis din IP -adresse via WebRTC.

Husk, at WebRTC er en browserfunktion, så hvis du bruger forskellige browsere, skal du sørge for at teste dem alle.

Bemærk: Firefox, Google Chrome, Opera og Microsoft Edge er mest sårbare over for WebRTC -lækager, fordi disse browsere er standard til WebRTC.

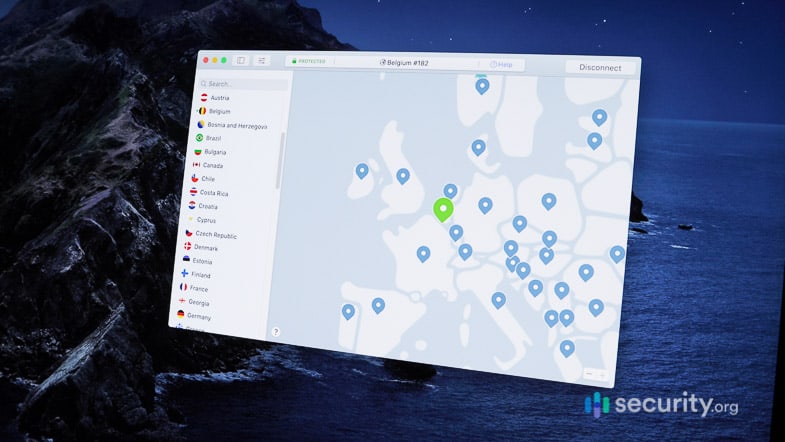

Sådan blokeres WebRTC Lækager

Hvis din browser nu lækker din IP -adresse via WebRTC, skal du straks blokere lækagen. Du kan gøre det ved at bruge VPN’er. Ja, vi ved, vi sagde tidligere, at WebRTC -lækager kan omgå nogle VPN’er, men kun fordi ikke alle VPN’er er opmærksomme på denne type lækage. Derfor, når vi tester VPN’er, udfører vi altid WebRTC -lækage -test på dem. For eksempel bestod alle de bedste VPN’er i vores bog WebRTC -lækage -testen. Det betyder, at de tillader WebRTC at fungere, men kun gennem deres krypterede tunneler. På den måde kan udenforstående og tredjeparter ikke udnytte WebRTC -kommunikationskanaler for at få IP -adresser. For at kontrollere, om din VPN er i stand til at blokere WebRTC -lækager, her er hvad du skal gøre.

Hvordan man blokerer WebRTC lækker med en VPN

- Deaktiver din VPN.

- Find og bemærk din enheds offentlige IP -adresse.

- Tænd din VPN igen.

- Åbn din browser til ExpressVPNs WebRTC -lækage -testværktøj.

- Hvis det viser din enheds rigtige IP -adresse fra trin to, er der en lækage. Hvis det viser en anden IP -adresse, fungerer din VPN.

Hvis du finder ud af, at din VPN ikke gør noget for at forhindre WebRTC -lækager, kan du kontakte din VPN -udbyder og annullere din VPN -service, skifte til en ny VPN eller fortsætte til den mest SureFire -løsning til WebRTC -lækager: Deaktivering af WebRTC.

Pro tip: WebRTC -lækager er en af de ting, vi kontrollerer, når vi tester VPN’er. Lær mere om, hvordan vi vælger VPN’er i vores VPN -guide.

Sådan deaktiveres WebRTC

Før du deaktiverer WebRTC, skal du huske, at det at gøre det forhindrer dig i at bruge de funktionaliteter, der følger med det. Derfor anbefaler vi at prøve VPN’er først. VPN’er giver dig mulighed for at bruge WebRTC -tjenester, men på en mere sikker måde. Hvis du er sikker på, at du dog vil deaktivere WebRTC, er det sådan her.

Chrome

Sjov kendsgerning: Google er en af de største tilhængere af WebRTC -projektet, og som sådan er der ingen måde at deaktivere WebRTC på Chrome permanent. Det er uheldigt; Der er dog browserudvidelser, der giver dig mulighed for at styre eller deaktivere WebRTC midlertidigt.

- WebRTC Network Limiter: Denne Google-Made-tilføjelse slukker ikke WebRTC, men det konfigurerer WebRTCs trafikrutningsindstillinger. En af de ting, det gør, er, at det kræver, at WebRTC -trafik går gennem proxyservere, hvilket gør det sværere for nogen at stjæle IP -adresser. 3 Dette ligner det, de bedste VPN’er til Chrome gør, men i stedet for krypterede tunneler bruger WebRTC Network -begrænseren proxy -servere.

- WEBRTC -kontrol: Denne enkle browserforlængelse giver dig mulighed for at tænde og slukke for at tænde og slukke. Når WebRTC -kontrol er tændt, stopper din krombrowser med at bruge WebRTC.

- WebRTC -lækage forhindrer: I lighed med WebRTC Network -begrænseren forhindrer denne udvidelse WebRTC -lækager ved at kontrollere skjulte WebRTC -privatlivsindstillinger og routingmuligheder.

- WebRTC Protect – Beskyt IP -lækage: Som standard deaktiverer denne browserforlængelse WebRTC. Du kan dog konfigurere det til at lade dig fortsætte med at bruge WebRTC. Hvis du gør det, vil det kontrollere dine WebRTC -routingindstillinger, ligesom WebRTC Network Limiter.

Safari

Safari er strengere end de fleste browsere med hensyn til at håndtere brugernes privatliv. Nogle kan endda sige, at du overhovedet ikke behøver at slukke for WebRTC, og at alt hvad du har brug for er en god VPN til Safari. Men hvis du vil have absolut ro i sindet, kan du slukke WebRTC i et par enkle trin:

- Åbn Safari.

- Klik på Safari på menulinjen.

- Klik på præferencer.

- I vinduet Indstillinger, der dukker op, skal du gå til fanen Advanced.

- Rul ned og marker afkrydsningsfeltet, der siger show Udvikle menu i menulinjen.

- Luk vinduet Indstillinger.

- Klik på knappen Udvikle på menulinjen.

- Vælg eksperimentelle funktioner.

- Klik på Fjern Legacy WebRTC API.

Vær opmærksom på, at deaktivering af WebRTC på Safari kun påvirker den aktuelle session. Når du lukker og åbner browseren igen, tændes WebRTC.

Firefox

Ligesom Google er Mozilla Firefox en tung tilhænger af WebRTC. Hvis VPN’er for Firefox ikke kan forhindre WebRTC -lækager, kan du slukke WebRTC helt ved at følge disse trin:

- Åbn Firefox.

- Skriv om: Konfigurer i adresselinjen.

- Klik på Jeg accepterer risikoen!

- Type medier.Peerconnection.aktiveret i søgefeltet.

- Dobbeltklik på resultatet for at ændre værdien fra sandt til falsk.

Kant

Til sidst er det sådan, hvordan man deaktiverer WebRTC på Microsoft Edge:

- Åben kant.

- Type Edge: // Flag i adresselinjen.

- Hit Enter.

- Se efter anonymize lokale IP’er udsat af WebRTC.

- Klik på rullemenuen ved siden af, og vælg Aktivér.

- Edge får dig til at genstarte browseren for at de nye indstillinger kan træde i kraft.

- Luk og genåbner derefter kanten.

Hvad med enheds -id’er?

Selvom det vigtigste problem med WebRTC -lækager er lækage af IP -adresser, kan tredjepart også bruge WebRTC til at få nogle oplysninger om medieenhederne på din computer. Dette er dine mikrofoner, kameraer, lydudgang, CD -afspillere og andre. Hvis du f.eks.

Heldigvis tillader browsere ikke tredjeparter at få enheds-id’er, som er unikke 16-cifrede koder, der er specifikke for medieenheder. Imidlertid kan tredjeparter stadig se, hvilke typer medieenheder du har, såvel som de hash, som din browser genererer i stedet for enheds -id’er.

Og da disse browsergenererede hash kun ændres, når du rydder dine browserdata, kunne det kun være et spørgsmål om tid, indtil nogen finder ud af en måde at bruge disse oplysninger mod dig. Den gode nyhed er, at blokering af WebRTC -lækager, enten ved at bruge VPN’er eller deaktivere WebRTC, forhindrer, at disse informationsstykker lækker.

Sammenfattende

På trods af alle de gode ting, som WebRTC bringer – hurtigere livestreaming, mindre laggy videokommunikation, glattere filoverførsler – kan vi ikke ignorere truslen om, at dens lækager udgør vores privatliv. Som vi altid siger, er privatlivets fred alt, og vi kan aldrig være for sikre online. Mens vi venter på, at WebRTC -udviklere kommer med løsninger til WebRTC -lækager, er vores bedste indsatser for nu at bruge pålidelige VPN’er eller at deaktivere WebRTC helt.

FAQS

For at opsummere alt, lad os besvare nogle ofte stillede spørgsmål om WebRTC og WebRTC lækager.

Du kan ordne WebRTC -lækager ved enten at bruge en VPN, der blokerer WebRTC -lækager eller deaktiverer WebRTC på dine browsere helt. Førstnævnte er den bedste løsning, hvis du vil nyde alle de funktionaliteter, der følger med WebRTC, men med bedre sikkerhed. VPN’er, der blokerer WebRTC -lækager, giver WebRTC mulighed for at arbejde på din browser, men kun gennem krypterede tunneler. Det forhindrer nogen i at stjæle din IP -adresse ved at udnytte WebRTC -kommunikation.

For at forhindre WebRTC i at lække i Chrome, kan du bruge en VPN, når du bruger Chrome. VPNS -rute WebRTC -kommunikation gennem krypterede tunneler, der forhindrer WebRTC -lækager. Du kan også bruge Chrome -udvidelser som WebRTC Network Limiter, der konfigurerer routingmulighederne for WebRTC for at gøre dem mere sikre, eller WebRTC -kontrol til at tænde og slukke for og slukke.

Det kommer an på. Du skal ikke slukke WebRTC i din browser, hvis du bruger websteder eller tjenester, der er afhængige af WebRTC, som Google Hangouts, Google Meets eller Facebook Messenger. Men hvis de tjenester, du bruger, ikke bruger WebRTC, forhindrer funktionen af funktionen WebRTC -lækager helt.

- Find og bemærk din enheds offentlige IP -adresse.

- Gå til ExpressVPNs WebRTC -lækketestwebsted eller ethvert online værktøj, der registrerer WebRTC -lækager.

- Hvis din offentlige IP -adresse matcher IP -adressen på webstedet, lækker din WebRTC.