使用Android設備與IPSEC一起使用移動VPN

您可以指定一個域名,最多兩個DNS服務器IP地址,以及最多兩個WINS服務器IP地址.

OpenVPN用於Android

Android的OpenVPN是基於開源OpenVPN項目的開源客戶端.

它使用Android 4的VPNService API.0+,不需要越獄也不需要在您的電話上紮根.

我可以免費獲得互聯網嗎

不,此應用程序用於連接到OpenVPN服務器.

如何連接

OpenVPN是一個可以連接到OpenVPN服務器的客戶端軟件. 這是 不是 銷售或提供任何VPN服務的應用.

它允許您自己/公司/大學/提供商OpenVPN服務器或許多商業廣告的VPN服務

VPN提供商.

所有OpenVPN應用程序之間有什麼區別?

有關PlayStore中不同OpenVPN客戶端的更多信息,請參見以下信息:http:// iCs-openvpn.眨眼.de/faq.html#faq_androids_clients_title

訪問您的照片/媒體(超過6歲的Android.0)

該應用程序實現了從SDCARD/內部內存導入OpenVPN配置文件的功能. Google將此訪問分類為“訪問您的媒體和照片”

點擊模式

只有TUN模式支持(對不起,沒有TAP,使用Android 4.0只能支持TUN).

加入Beta

beta開放,您可以使用JOIN BETA BETA BETA. 請注意,通常無法使用Beta,因為我主要使用Beta功能來預測候選者.

翻譯應用程序

如果您想幫助將OpenVPN翻譯成您的母語,請查看此項目的主頁.

錯誤報告

請通過電子郵件或代碼Google代碼項目報告錯誤/建議. 但是請在寫信給我之前閱讀常見問題解答.

使用Android設備與IPSEC一起使用移動VPN

運行Android版本4的移動設備.X或更高包括本機VPN客戶端. 在某些情況下,硬件製造商會修改本機Android VPN客戶端以添加選項,或者在設備上包括自己的VPN客戶端.

要從Android設備與IPSEC VPN連接到Firebox:

- 您的VPN客戶端必須以侵略性模式運行.

- 火箱必須配置為Android設備支持的1階段和2個變換.

本機Android VPN客戶端的最新版本使用MAIM模式,該模式與移動VPN與IPSEC不兼容. 您無法查看或更改本機Android VPN客戶端上的模式設置. 但是,如果您的Android設備的硬件製造商修改了本機VPN客戶端,則可以更改此設置.

如果您無法將設備設置更改為激進模式,我們建議您嘗試其中一種連接方法:

- 如果您的硬件製造商在您的Android設備上安裝了自己的VPN客戶端. 有關更多信息,請參閱製造商的文檔.

- 在本機Android VPN客戶端的設置中,使用IPSEC選項配置L2TP. 接下來,在火箱上啟用L2TP. firebox上的L2TP使用主要模式. 有關L2TP的更多信息,請參見有關L2TP用戶身份驗證.

- 在您的Android設備上安裝OpenVPN SSL客戶端. 您必須從firebox上的SSL門戶手動下載SSL客戶端配置文件. 有關客戶端配置文件的更多信息,請參閱手動分發並使用SSL客戶端軟件和配置文件安裝移動VPN.

身份驗證和加密設置

Android設備具有支持的VPN變換的預先配置的列表. 除非設備的硬件製造商修改了本機Android VPN客戶端,否則您無法查看此列表或指定不同的默認轉換. 最近的Android OS版本具有以下默認轉換:

階段1 – SHA2(256) – AES(256)–DH2

階段2 – SHA2(256) – AES(256)

一些較舊版本的Android OS使用以下默認轉換:

階段1 – SHA1 – AES(256)–DH2

階段2 – SHA1 – AES(256)

在某些情況下,您的Android設備的硬件製造商可能為本機Android VPN客戶端指定不同的默認變換.

為了啟動與Firebox的VPN連接,Android設備將其默認轉換設置發送到Firebox. 您必須使用Android支持的VPN連接來配置Firebox. 我們建議您在firebox上使用IPSEC設置在移動VPN中指定默認的Android變換.

如果指定FireBox的變換與默認的Android變換集不同,則Android設備將在其列表中發送下一個變換集. 此過程重複此過程,直到Android設備在其列表上找到匹配火箱設置的轉換設置,或直到Android設備達到重試限製或沒有其他轉換來測試.

配置Firebox

在與本機Android VPN客戶端連接之前,您必須在Firebox上使用IPSEC設置配置移動VPN.

- (Fireware V12.3或更高)選擇 VPN>移動VPN.

- 在裡面 ipsec 部分,選擇 配置.

帶有IPSEC頁面的移動VPN出現. - (Fireware V12.2.1或更低)選擇 VPN>帶有IPSEC的移動VPN.

帶有IPSEC頁面的移動VPN出現. - 點擊 添加.

帶有IPSEC設置頁面的移動VPN出現.

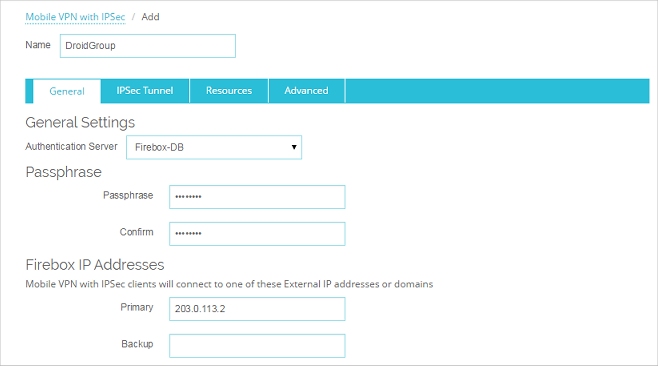

- 在裡面 姓名 文本框,鍵入身份驗證組的名稱您的Android VPN用戶屬於.

您可以輸入現有組的名稱或新移動VPN組的名稱. 確保名稱在VPN組名稱以及所有接口和VPN隧道名稱中是唯一的.

- 來自 身份驗證服務器 下拉列表,選擇一個身份驗證服務器.

確保啟用了這種身份驗證方法.

如果您創建一個對外部身份驗證服務器進行身份驗證的移動VPN用戶組,請確保在服務器上創建一個與移動VPN組中指定的同名名稱的組. 如果將Active Directory用作身份驗證服務器,則用戶必須屬於Active Directory Security Group,其名稱與您使用IPSEC配置為移動VPN的組名稱相同. 有關更多信息,請參閱配置外部身份驗證服務器.

- 輸入並確認 密碼 用於此隧道.

- 在裡面 Firebox IP地址 部分,鍵入該組移動VPN用戶可以連接的主要外部IP地址或域名.

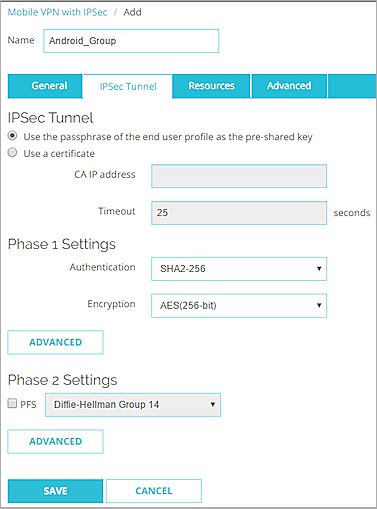

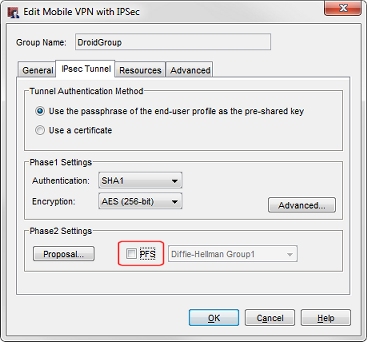

- 選擇 IPSEC隧道 標籤.

IPSEC隧道設置出現.

- 選擇 將最終用戶配置文件的密碼用作預共享密鑰.

這是默認設置. - 來自 驗證 下拉列表,選擇 SHA-2. 選擇 SHA-1 如果您的Android設備不支持SHA-2.

- 來自 加密 下拉列表,選擇 AES(256位). 這是Android設備的默認加密設置.

- 在裡面 階段1設置 部分,單擊 先進的.

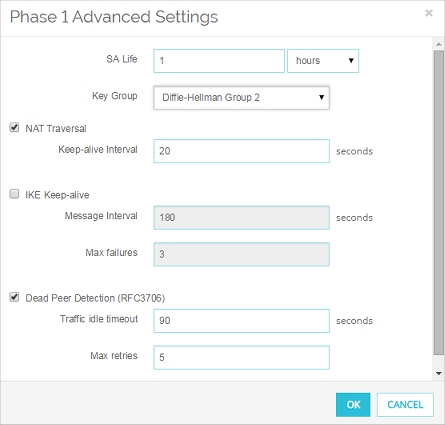

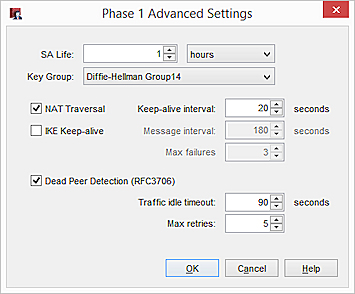

出現第1階段高級設置對話框.

- 設定 SA生活 到 1小時.

1小時後,Android VPN客戶端配置為Rekey. 如果此配置文件僅由Android VPN用於連接,請將SA壽命設置為1小時以匹配客戶端設置.

如果您打算為所有受支持的VPN客戶使用此VPN配置文件,請將SA Life設置為8小時. Android VPN客戶端仍然使用1小時的較小的Rekey值.

- 來自 關鍵組 下拉列表,選擇 Diffie-Hellman組2. 這是Android設備的默認密鑰組.

- 請勿更改其他1階段1高級設置.

- 點擊 好的.

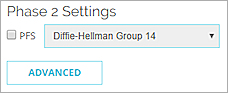

- 在裡面 第2階段設置 部分,清除 PFS 複選框.

- 在裡面 第2階段設置 部分,單擊 先進的.

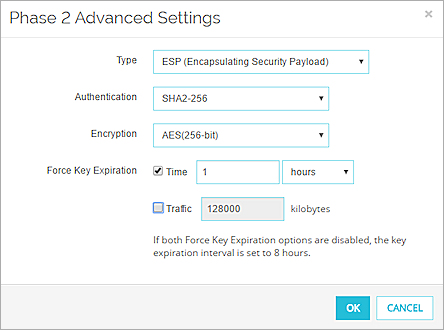

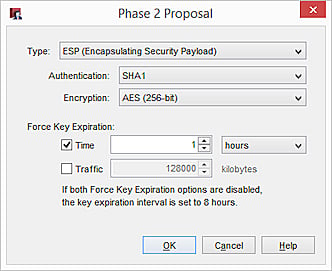

出現了2階段高級設置對話框.

- 來自 驗證 下拉列表,選擇 SHA-2. 選擇 SHA-1 如果您的Android設備不支持SHA-2.

- 來自 加密 下拉列表,選擇AES(256位),這是Android設備的默認加密設置.

- 在裡面 強制鑰匙到期 設置,設置到期 時間 到 1小時 並清除 交通 複選框.

- 點擊 好的.

- 選擇 資源 標籤.

- 選擇 允許所有通過隧道交通 複選框.

這為默認路線VPN配置了隧道. Android VPN客戶端不支持拆分隧道. - 在裡面 虛擬IP地址池 列表,添加移動VPN用戶在隧道上使用的內部IP地址.

要向虛擬IP地址池中添加IP地址或網絡IP地址,請選擇 主機IP 或者 網絡IP, 輸入地址,然後單擊 添加.

移動VPN用戶連接到您的網絡時,將從虛擬IP地址池分配一個IP地址. 虛擬IP地址池中的IP地址數量應與移動VPN用戶的數量相同. 如果配置了火,則必須為每個移動VPN用戶添加兩個虛擬IP地址.

虛擬IP地址必須與本地網絡不同. 虛擬IP地址不能用於網絡上的其他任何內容.

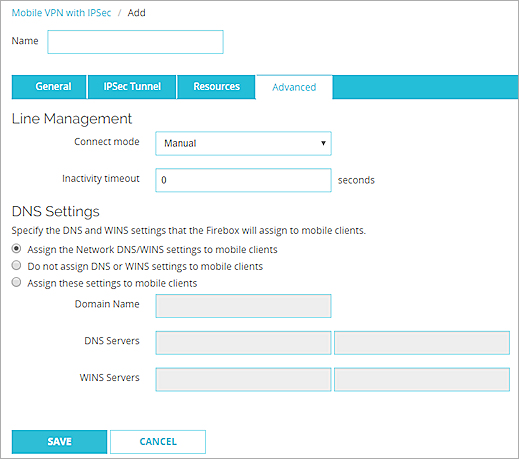

- 配置DNS設置:

將網絡DNS/WINS設置分配給移動客戶端

如果選擇此選項,則移動客戶端將接收DNS並贏得您指定的設置 網絡>接口> DNS/WINS. 例如,如果指定DNS服務器10.0.2.53在網絡DNS/WINS設置中,移動VPN客戶使用10.0.2.53作為DNS服務器.

默認情況下, 將網絡DNS/WINS服務器設置分配給移動客戶端 為新的移動VPN配置選擇了設置.

不要為移動客戶端分配DNS或贏得設置

如果您選擇此選項,客戶將不會從Firebox中接收DNS或贏得設置.

將這些設置分配給移動客戶端

如果選擇此選項,則移動客戶端將接收域名,DNS服務器,並在本節中指定您指定的服務器設置. 例如,如果指定示例.com作為域名和10.0.2.53作為DNS服務器,移動客戶端使用示例.com未合格的域名和10個.0.2.53作為DNS服務器.

您可以指定一個域名,最多兩個DNS服務器IP地址,以及最多兩個WINS服務器IP地址.

有關使用IPSEC用戶為移動VPN的DNS和WIN的更多信息.

首先,將帶有IPSEC嚮導的移動VPN配置為基本設置:

- 選擇 VPN>移動VPN> IPSEC.

出現帶有IPSEC配置對話框的移動VPN. - 點擊 添加.

帶有IPSEC嚮導的添加移動VPN出現. - 點擊 下一個.

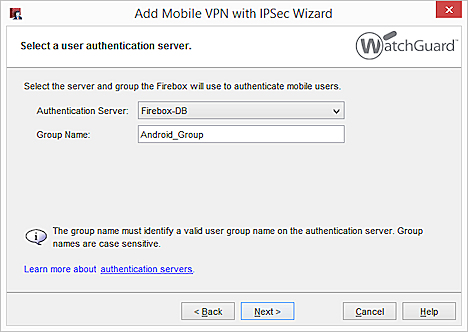

出現“選擇用戶身份驗證服務器”頁面.

- 來自 身份驗證服務器 下拉列表,選擇一個身份驗證服務器.

您可以將用戶驗證到firebox(firebox-db)或Active Directory或Radius服務器. 確保您選擇的身份驗證方法已啟用.

- 在裡面 團隊名字 文本框,輸入您的Android用戶屬於身份驗證組的名稱.

您可以輸入已經創建的移動VPN組的名稱,也可以為新移動VPN組輸入組名. 確保該名稱在VPN組名稱以及所有接口和隧道名稱中是唯一的.

如果您創建一個對外部身份驗證服務器進行身份驗證的移動VPN用戶組,請確保在服務器上創建一個與移動VPN組中指定的同名名稱的組. 如果將Active Directory用作身份驗證服務器,則用戶必須屬於Active Directory Security Group,其名稱與您使用IPSEC配置為移動VPN的組名稱相同. 有關更多信息,請參閱配置外部身份驗證服務器.

- 點擊 下一個.

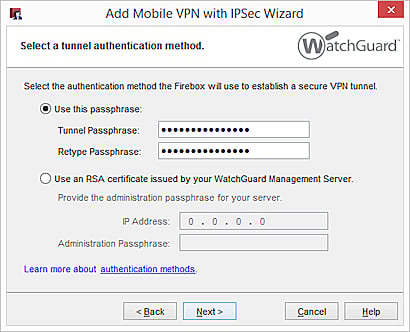

選擇隧道身份驗證方法頁面出現.

- 選擇 使用此密碼. 輸入並確認密碼.

- 點擊 下一個.

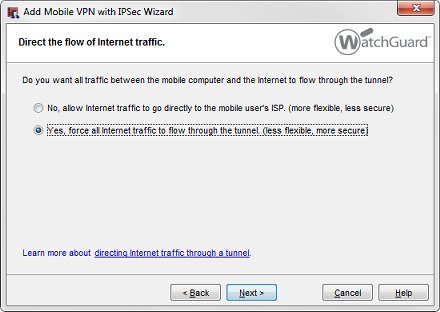

直接出現了互聯網流量的流程.

- 選擇 是的,強迫所有互聯網流量流過隧道..

這為默認路線VPN配置了隧道. Android VPN客戶端不支持拆分隧道. - 點擊 下一個.

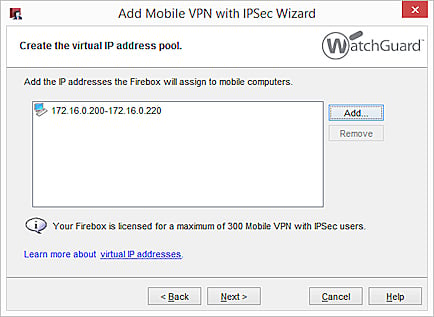

創建虛擬IP地址池頁面出現.

- 點擊 下一個 和 結束.

- 對於默認路線VPN配置,配置會自動訪問所有網絡IP地址和 任何外部 別名.

移動VPN用戶連接到您的網絡時,將從虛擬IP地址池分配一個IP地址. 虛擬IP地址池中的IP地址數量應與移動VPN用戶的數量相同. 如果配置了火,則必須為每個移動VPN用戶添加兩個虛擬IP地址.

虛擬IP地址必須與本地網絡不同. 虛擬IP地址不能用於網絡上的其他任何內容.

- 點擊 下一個.

- 要使用IPSEC組將用戶添加到新的移動VPN中,請選擇 添加用戶 複選框.

- 點擊 結束.

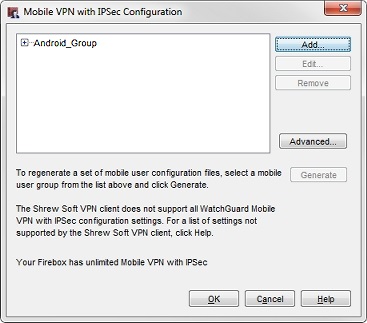

您創建的移動VPN配置出現在帶有IPSEC配置對話框的移動VPN中.

接下來,您必須編輯VPN階段1和第2階段設置以匹配Android VPN客戶端的設置.

- 在裡面 帶有IPSEC配置的移動VPN 對話框,選擇剛剛添加的配置.

- 點擊 編輯.

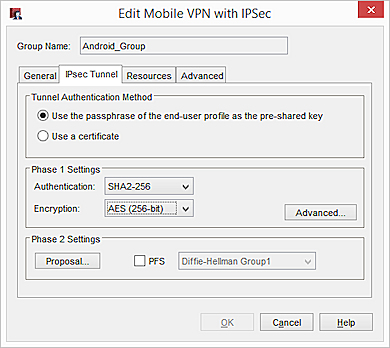

出現帶有IPSEC對話框的編輯移動VPN. - 選擇 IPSEC隧道 標籤.

- 來自 驗證 下拉列表,選擇 SHA2-256. 選擇 SHA-1 如果您的Android設備不支持SHA-2.

- 來自 加密 下拉列表,選擇 AES(256位), 這是Android設備的默認加密設置.

- 點擊 先進的.

出現第1階段高級設置對話框.

1小時後,Android VPN客戶端配置為Rekey. 如果此配置文件僅由Android VPN用於連接,請將SA壽命設置為1小時以匹配客戶端設置.

如果您想為所有受支持的VPN客戶使用此VPN配置文件,請將SA Life設置為8小時. Android VPN客戶端仍然使用1小時的較小的Rekey值.

- 來自 關鍵組 下拉列表,選擇 Diffie-Hellman組2.

- 請勿更改其他1階段1高級設置.

- 點擊 好的.

- 在裡面 使用IPSEC編輯移動VPN 對話框,單擊 提議.

- 來自 驗證 下拉列表,選擇 SHA2-256. 選擇 SHA-1 如果您的Android設備不支持SHA-2.

- 來自 加密 下拉列表,選擇 AES(256位), 這是Android設備的默認加密設置.

- 在裡面 強制鑰匙到期 設置,設置到期 時間 到 1小時, 並清除 交通 複選框.

- 點擊 好的.

- 在裡面 使用IPSEC編輯移動VPN 對話框,清除 PFS 複選框.

Android VPN客戶不支持Perfect Forward Secrecy.

最後,配置DNS設置.

- 點擊 先進的 標籤.

- 配置DNS設置:

將網絡DNS/WINS設置分配給移動客戶端

如果選擇此選項,則移動客戶端將接收DNS並贏得您指定的設置 網絡>接口> DNS/WINS. 例如,如果指定DNS服務器10.0.2.53在網絡DNS/WINS設置中,移動VPN客戶使用10.0.2.53作為DNS服務器.

默認情況下, 將網絡DNS/WINS服務器設置分配給移動客戶端 為新的移動VPN配置選擇了設置.

不要為移動客戶端分配DNS或贏得設置

如果您選擇此選項,客戶將不會從Firebox中接收DNS或贏得設置.

將這些設置分配給移動客戶端

如果選擇此選項,則移動客戶端將接收域名,DNS服務器,並在本節中指定您指定的服務器設置. 例如,如果指定示例.com作為域名和10.0.2.53作為DNS服務器,移動客戶端使用示例.com未合格的域名和10個.0.2.53作為DNS服務器.

您可以指定一個域名,最多兩個DNS服務器IP地址,以及最多兩個WINS服務器IP地址.

有關使用IPSEC用戶為移動VPN的DNS和WIN的更多信息.

- 點擊 好的.

- 將配置文件保存到firebox.

要從Android VPN客戶端進行身份驗證,Android VPN用戶必須是您在添加移動VPN中使用IPSEC Wizard指定的身份驗證組的成員.

- 有關如何將用戶添加到FireBox用戶組的信息,請參見為FireBox身份驗證定義新用戶.

- 如果使用第三方身份驗證服務器,請使用供應商文檔中提供的說明.

配置本機Android VPN客戶端

配置firebox後,您在移動VPN中指定的身份驗證組中的用戶在Firebox上使用IPSEC配置文件可以使用本機Android VPN客戶端連接. 要使用本機Android VPN客戶端,用戶必須手動配置VPN客戶端設置以匹配Firebox上配置的設置.

WatchGuard提供互操作性說明,以幫助我們的客戶配置WatchGuard產品以與其他組織創建的產品一起使用. 如果您需要有關配置非WatchGuard產品的更多信息或技術支持,請參見該產品的文檔和支持資源.

對於具有Android版本12或更高版本的Android設備,我們建議您使用免費的strongswan應用程序配置使用IKEV2連接的移動VPN. 有關更多信息,請參閱使用IKEV2的移動VPN配置Android設備.

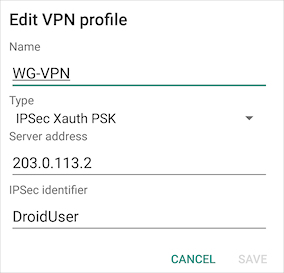

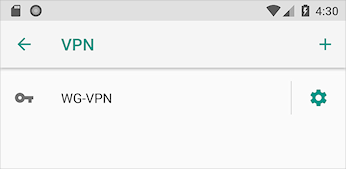

要在Android 8中手動配置Android設備上的本機VPN客戶端.0(奧利奧):

- 輕敲 設置>網絡和互聯網> VPN.

- 點擊 + 按鈕.

出現“編輯VPN配置文件”對話框. - 在裡面 姓名 文本框,鍵入VPN連接的描述名稱.

- 來自 類型 下拉列表,選擇 Ipsec Xauth PSK.

- 在裡面 服務器地址 文本框,鍵入firebox的外部IP地址.

- 在裡面 IPSEC標識符 文本框,在移動VPN中鍵入帶有IPSEC配置的組名稱.

- 向下拖動滑塊以查看更多設置.

- 在裡面 IPSEC預共享密鑰 文本框,鍵入您在移動VPN中指定的隧道密碼,並在Firebox上使用IPSEC配置.

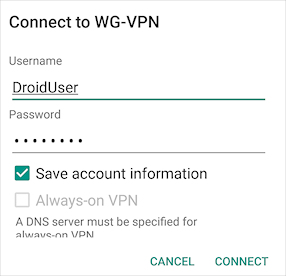

- 在裡面 使用者名稱 文本框,在指定的身份驗證組中鍵入用戶的用戶名.

僅指定用戶名. 請勿將用戶名錄製為域名,也不要指定電子郵件地址. - 在裡面 密碼 文本框,在指定的身份驗證組中輸入用戶的密碼.

- 點擊 節省.

您創建的VPN連接保存到VPN列表.

- 要連接,請單擊您創建的VPN連接.

連接到對話框出現.

要驗證您的連接成功並且VPN隧道很活躍,請瀏覽顯示您的IP地址(例如www)的網站.什麼.com. 如果您的Android設備通過VPN連接,則IP地址是FireBox的外部IP地址.

如果您的設備具有較晚版本的Android,則必須遵循的步驟配置本機VPN客戶端可能不同. 有關適用於您的Android版本的說明,請參閱設備製造商的文檔.

您可以為Android版本配置本機VPN客戶端8.0(奧利奧)到Android 11. 對於Android版本12及更高版本,我們建議您使用IKEV2 Connection配置移動VPN. 有關更多信息,請參閱使用IKEV2的移動VPN配置Android設備.

也可以看看

©2023 WatchGuard Technologies,Inc. 版權所有. WatchGuard和WatchGuard徽標是美國和其他國家 /地區的註冊商標或WatchGuard Technologies的商標. 各自的所有者持有其他各種商標.

使用Android連接到訪問服務器

OpenVPN協議不是Android設備的Android操作系統內置的協議. 因此,需要一個客戶程序,以處理您希望通過OpenVPN隧道發送的流量,並將其加密並將其傳遞到OpenVPN服務器. 當然,相反,要解密退貨流量. 因此需要一個客戶程序,這裡有一些選擇. 我們不打算限制客戶並引起供應商鎖定狀況. 儘管我們確實建議官方的OpenVPN連接客戶端,但我們嘗試保持連接性和客戶軟件的選擇開放.

官方OpenVPN Connect應用程序

在Google Play商店中,您可以免費下載和安裝的客戶端稱為 OpenVPN連接. 該程序一次僅支持一個活躍的VPN隧道. 試圖同時連接到兩個不同的服務器是我們沒有在官方OpenVPN Connect應用中構建的函數,而且也不可能,因為基礎操作系統不允許這樣做. OpenVPN Connect應用程序能夠記住多個不同的服務器,但一次只能活躍.

要獲取OpenVPN Connect應用程序,請訪問Android設備上的Google Play商店,或打開下面的鏈接到Google Play商店. 在您的設備上的Google Play商店中,查找“ OpenVPN Connect”一詞,該應用程序將顯示在搜索結果中. 您可以從那里安裝. 安裝後,將在您的主屏幕上放置一個圖標,您可以在其中找到該應用. 一旦打開它,您就可以使用 訪問服務器 開始導入過程的選項. 您可以使用該選項直接從訪問服務器的Web界面導入或使用“文件”選項導入. 如果使用Web界面導入選項,則需要在此處輸入訪問服務器的Web界面的地址,以及用戶名和密碼. 如果您的服務器在不尋常的端口上(不是默認的HTTPS端口TCP 443),請在此處指定端口. 導入完成後,您就可以使用該應用了.

- Google Play商店上的官方OpenVPN連接應用

- 經常問的問題

OpenVPN for Android應用開放源開源openVPN

Android的OpenVPN是一個開源客戶端,由Arne Schwabe開發. 它針對更高級的用戶,並提供許多設置以及從文件導入配置文件並在應用程序中配置/更改配置文件的能力. 客戶端基於OpenVPN的社區版本. 它基於OpenVPN 2.X源代碼. 該客戶可以看作是OpenVPN開源社區的半官方客戶.

其他客戶

Google Play商店中也可能還有其他OpenVPN客戶.