VPN Linux Server

Det låseknap til venstre for Hurtige indstillinger Menu giver dig mulighed for at blive sikker kerne på eller af. (Kun tilgængelig med et plus eller visionær plan.)

Sådan bruges Proton VPN på Linux

I denne vejledning diskuterer vi kort de forskellige måder, du kan bruge Proton VPN på Linux og give en guide til opsætning og bruge Proton VPN Linux -appen, som er vores anbefalede metode.

Det er enkelt at få proton VPN gratis på Linux til den distro, du vælger. Der er en række måder at bruge Proton VPN på Linux:

1. Den officielle Proton VPN Linux -app

Proton VPN Linux -appen er en fuldt udstyret desktop VPN -applikation med en grafisk brugergrænseflade. Det er den anbefalede måde for de fleste at bruge Proton VPN på deres Linux -systemer. Vi diskuterer, hvordan man installerer og bruger denne app i denne artikel.

2. Den officielle proton VPN CLI

Proton VPN CLI er et fuldt udstyret kommandolinjeværktøj, der anbefales til folk, der foretrækker at arbejde i terminal, vil have en app, der bruger minimale systemressourcer eller arbejde med Linux -servere. Bemærk, at Proton VPN CLI endnu ikke understøtter delt tunneling og ikke kører på hovedløse servere.

3. Manuel OpenVPN -opsætning

Proton VPN Linux -appen og Proton VPN CLI bruger den meget sikre OpenVPN -protokol til at sikre VPN -forbindelsen til vores servere. Du kan også konfigurere OpenVPN manuelt i Linux ved hjælp af enten NetworkManager eller kommandolinjen. Dette kan være nyttigt på enheder, der ikke understøttes af vores Proton VPN Linux -app eller Proton VPN CLI, men hvis vi går på pension, skal du muligvis downloade nye OpenVPN -konfigurationsfiler.

Sådan installeres Proton VPN Linux -appen

Den officielle Proton VPN Linux-app giver dig mulighed for at beskytte dine Linux-enheder med Proton VPN, mens du kontrollerer VPN via en intuitiv og brugervenlig grafisk grænseflade.

Denne app understøtter naturligt avancerede Proton VPN -funktioner, herunder:

- Netshield Adblocker

- Permanent kill switch

- Kill switch

- Sikker kerne

Ikke kun er Linux -appen let at bruge, men at installere den er hurtig og enkel, uanset hvilken distro du bruger. Denne artikel forklarer, hvordan man bruger vores officielle Linux -app. Vi har separate installationsguider til alle understøttede distros:

For en komplet liste over Linux -distributioner og versioner, som vi i øjeblikket understøtter, se:

Hvis du bruger den samfundsudviklede version af vores Linux-app, anbefaler vi dig at afinstallere den, før du installerer den nye app. Instruktioner til dette findes i hver distroopsætningsvejledning.

Sådan bruges Proton VPN Linux -appen

Når du har installeret Proton VPN -appen, skal du åbne den ved hjælp af applikationsstarteren og søge efter Protonvpn.

Log derefter ind ved at indtaste dine protonkontooplysninger. (Hvis du tidligere brugte Proton VPN Linux CLI og opgraderede, behøver du ikke at logge ind igen.)

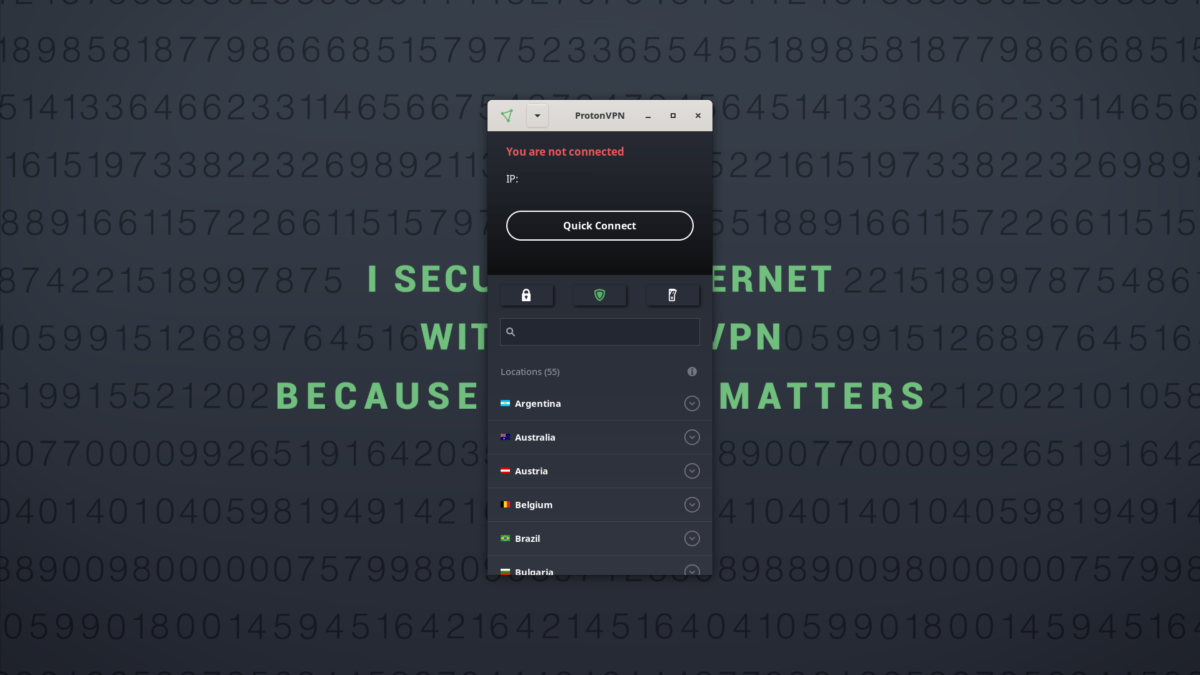

Hurtig forbindelse

Når du er logget ind på appen, kan du oprette forbindelse til den hurtigste VPN -server, der er tilgængelig (som bestemt af din geografiske placering og servertrafik) med et enkelt klik ved hjælp af Hurtig forbindelse knap.

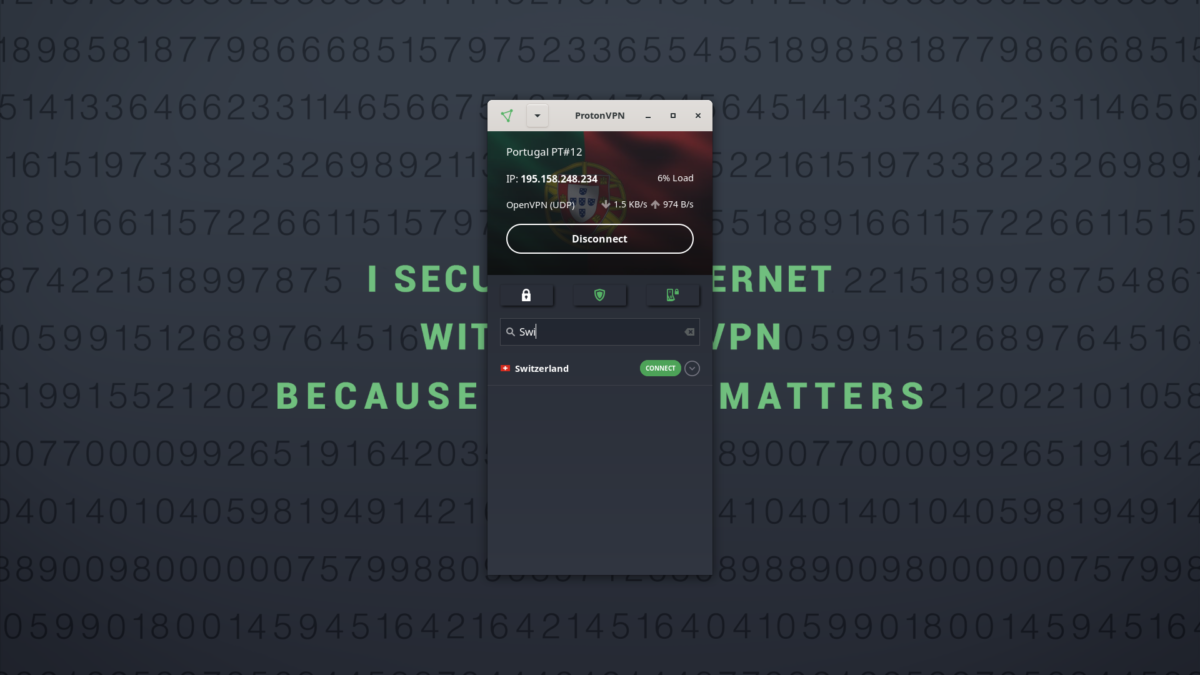

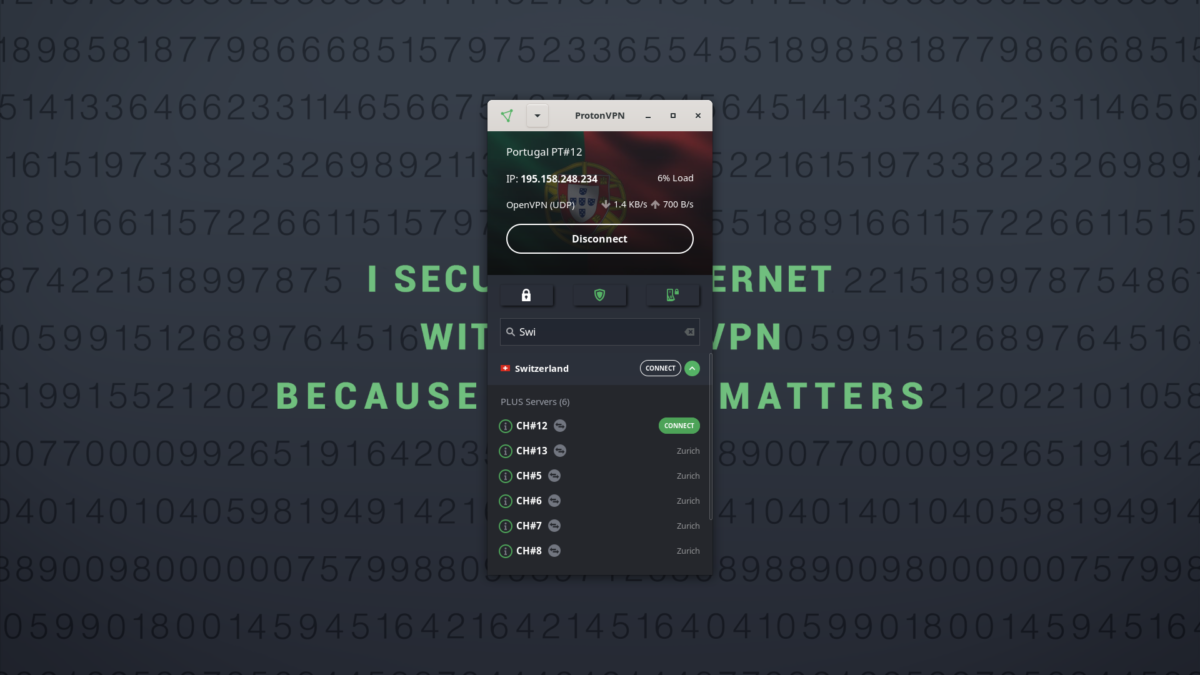

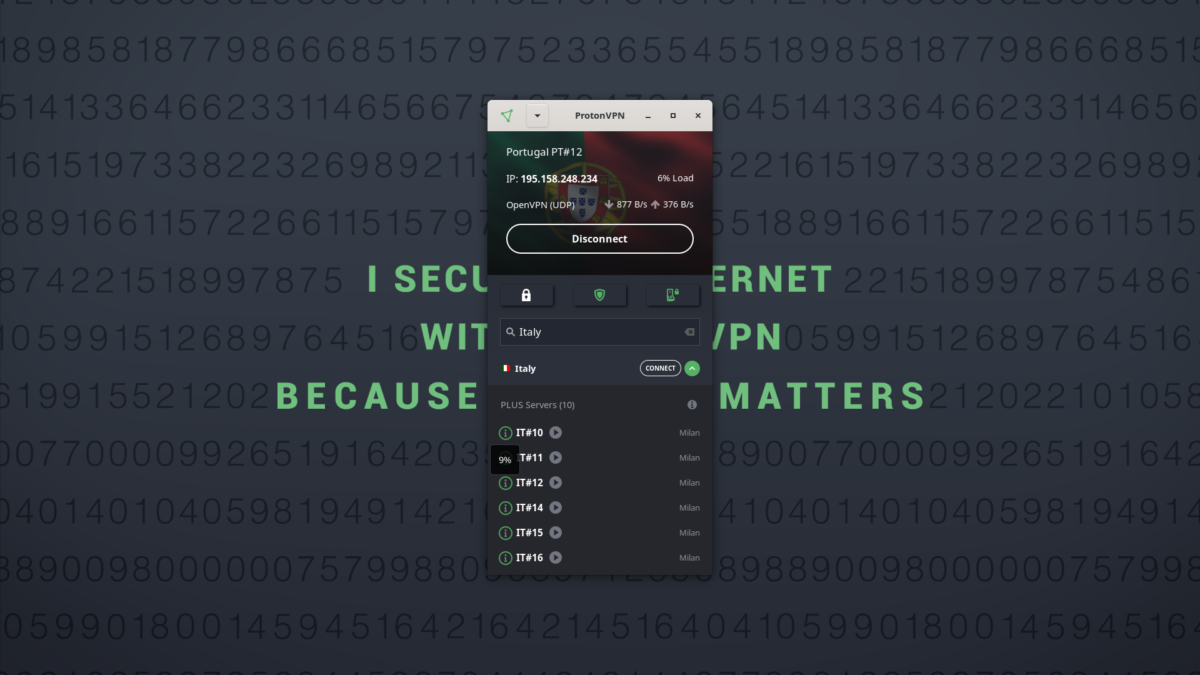

Søg efter land

Du kan søge efter VPN -servere efter land ved at rulle gennem landelisten eller skrive i søgefeltet. Du kan oprette forbindelse til den valgte server ved at klikke på det grønne FORBINDE knap.

P2P -fildeling

Du kan dele og torrent filer, mens du er tilsluttet Proton VPN-servere, der har to-vejs pilikon (på billedet herunder). P2P -fildeling er kun tilgængelig på VPN Plus, Proton Unlimited eller Visionary (kun ældre brugere) planer.

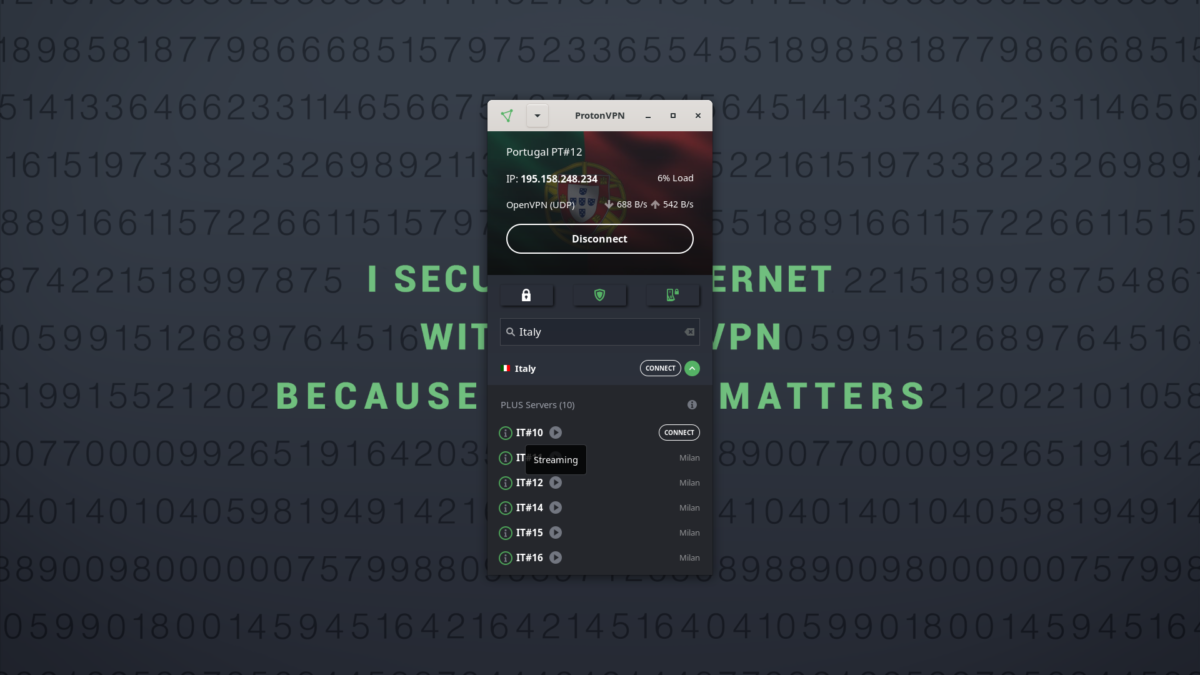

Streaming

Du kan bruge Proton VPN til at få adgang til dine foretrukne streamingplatforme. Servere, der har et spilpilikon ved siden af deres navneunderstøttestrømning. (Kun tilgængelig på plus og visionære planer.)

Du kan også kontrollere trafikbelastningen på en given server ved at svæve din markør over jeg ikon.

Det Hurtige indstillinger Menu har tre knapper, der giver dig mulighed for at kontrollere vores sikre kerne, netshield og dræb switch -funktioner.

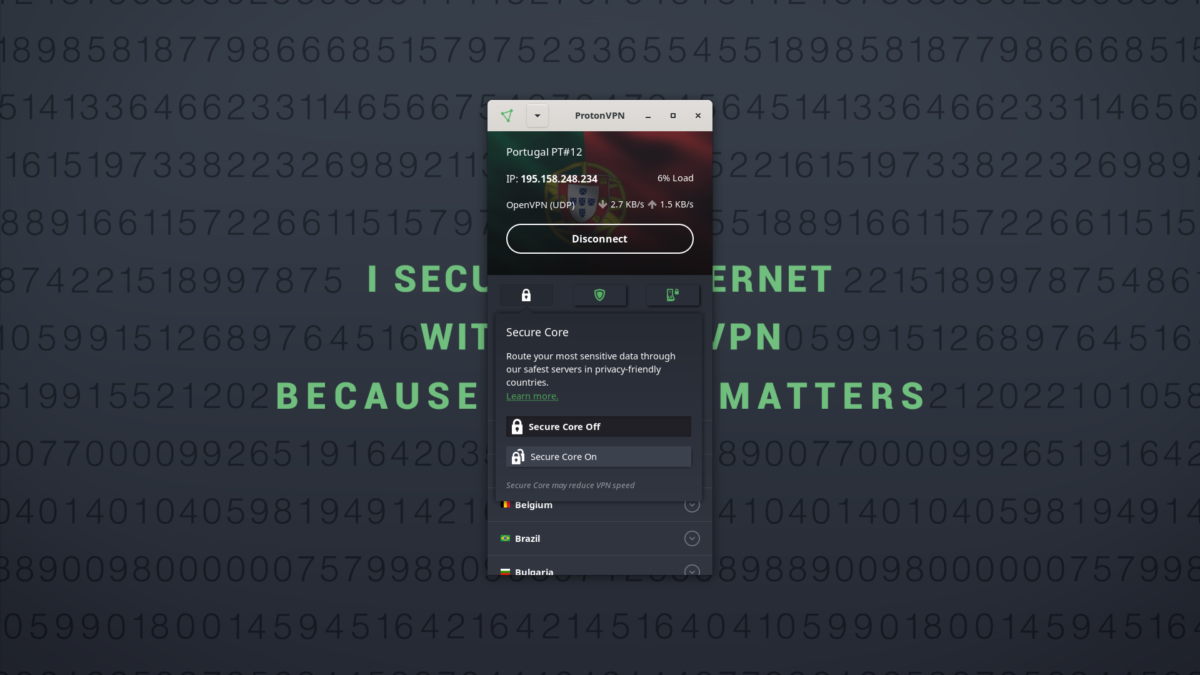

Sikker kerne

Det låseknap til venstre for Hurtige indstillinger Menu giver dig mulighed for at blive sikker kerne på eller af. (Kun tilgængelig med et plus eller visionær plan.)

Sikre kerneveje din online trafik gennem specielle, hærdede VPN-servere, der er indeholdt i lande med stærke databeskyttelseslove, inden du sender den videre til en anden VPN-server i det ønskede land.

Når du bliver sikker kerne på, Du vil se forskellige muligheder for multi-hop VPN-forbindelser.

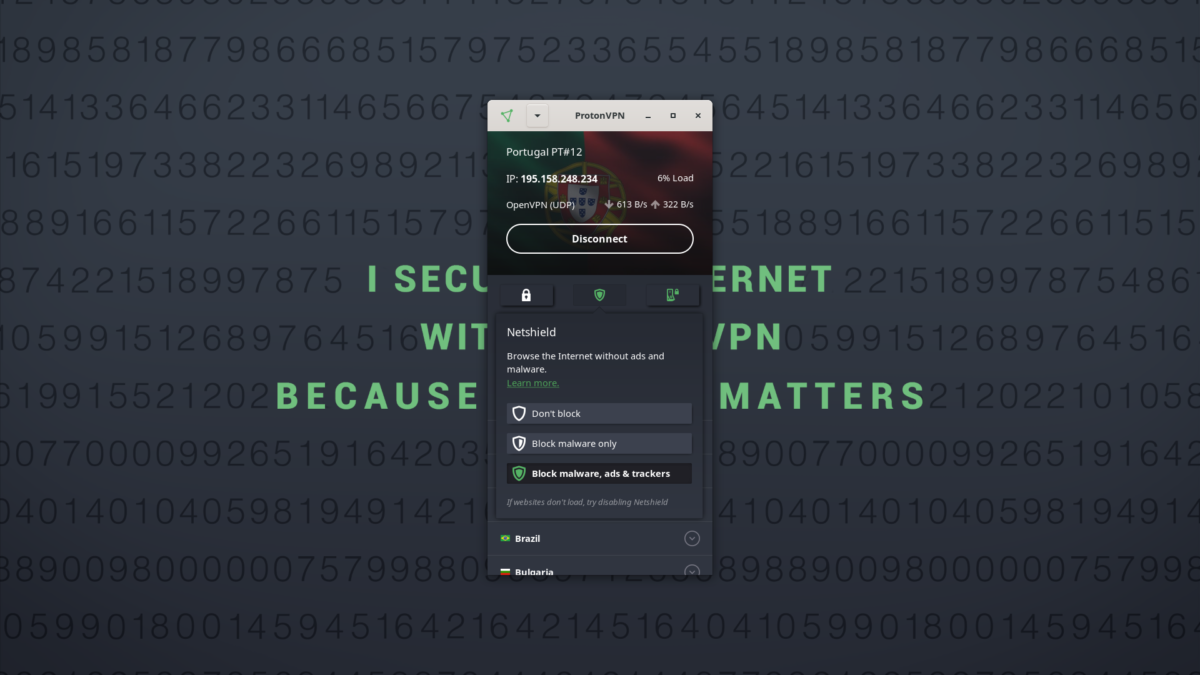

Netshield

Skjoldknappen midt i Hurtige indstillinger Menu giver dig mulighed for at vælge dit niveau af Netshield -beskyttelse. (Kun tilgængelig med et plus eller visionær plan.)

NetShield er vores AdBlocker, der bruger DNS -filtrering for at forhindre din enhed i at indlæse malware, annoncer og trackere, holde din enhed sikker og fremskynde din browsing.

Kill switch

Kontaktknappen til højre for Hurtige indstillinger Menu giver dig mulighed for at dreje dræbskontakt og permanent dræbskontakt på eller af.

- Kill switch blokerer alle eksterne forbindelser fra din enhed, hvis din VPN -forbindelse utilsigtet afbrydes. Det blokerer ikke for eksterne forbindelser, hvis du manuelt kobler VPN ud.

- Permanent kill switch blokerer alle eksterne forbindelser fra din enhed, medmindre du er tilsluttet en VPN. Det fortsætter med at blokere eksterne forbindelser, hvis du manuelt kobler VPN ud eller genstarter din computer.

Bemærk, at hvis du aktiverer permanent dræbskontakt, vil det fortsætte med at blokere eksterne forbindelser, selvom du logger ud af Proton VPN.

Logning ud

For at logge ud af Proton VPN skal du klikke på pileknappen på statuslinjen og vælge Log ud.

Systembakkeikon

Vores Linux -app kan vise en Systembakkeikon Det forbliver aktivt, når du lukker hovedproton VPN -vinduet og giver dig mulighed for nemt Hurtig forbindelse eller Frakobl VPN.

Instruktioner til installation af dette systembakkeikon findes i Linux Setup Guide til din distro..

Understøttede distros

Proton VPN Linux -appen understøttes i øjeblikket officielt på følgende distros:

- Debian

- Ubuntu

- Mynte

- MX Linux

- Kali Linux

- Elementære

- Fedora

- Archlinux / Manjaro

For en komplet liste over Linux -distributioner og versioner, som vi i øjeblikket understøtter, se:

Vi arbejder på at tilføje officiel støtte til flere distros. Debian-arkivet skal arbejde på mange Debian-baserede distros, og vi inviterer brugere til at teste vores software på deres systemer. Men vi kan ikke garantere support, hvis ting ikke fungerer på disse ikke -understøttede systemer.

Sikker

Dit internet

- Strenge ingen logs -politik

- Alle apps er open source og revideret

- Højhastighedsforbindelser (op til 10 Gbit)

- Baseret i Schweiz

- 30-dages pengene-tilbage-garanti

Konceptuel oversigt

Hvis du gerne vil have en generel konceptuel oversigt over, hvad Wireguard handler om, skal du læse videre her. Derefter kan du gå videre til installation og læsning af QuickStart -instruktionerne om, hvordan du bruger det.

Hvis du er interesseret i den interne indre arbejde, er du måske interesseret i den korte oversigt over protokollen eller går mere i dybden ved at læse den tekniske whitepaper, der går mere detaljeret om protokollen, kryptografi og grundlæggende forhold. Hvis du har til hensigt at implementere Wireguard til en ny platform, skal du læse tværplatformnoterne.

Wireguard indkapsler sikkert IP -pakker over UDP. Du tilføjer en Wireguard -grænseflade, konfigurer den med din private nøgle og dine kammeraters offentlige nøgler, og så sender du pakker over den. Alle spørgsmål om nøglefordeling og skubbe konfigurationer er ude af sigte af Wireguard; Dette er problemer,. I modsætning hertil efterligner det mere modellen af SSH og MOSH; Begge parter har hinandens offentlige nøgler, og så er de simpelthen i stand til at begynde at udveksle pakker gennem grænsefladen.

Enkel netværksgrænseflade

Wireguard fungerer ved at tilføje en netværksgrænseflade (eller flere), som Eth0 eller WLAN0, kaldet WG0 (eller WG1, WG2, WG3 osv.). Denne netværksgrænseflade kan derefter konfigureres normalt ved hjælp af IFConfig (8) eller IP-adresse (8), med ruter til det tilføjet og fjernet ved hjælp af rute (8) eller IP-Route (8), og så videre med alle de almindelige netværksværktøjer. De specifikke Wireguard -aspekter af grænsefladen er konfigureret ved hjælp af WG (8) -værktøjet. Denne grænseflade fungerer som en tunnelgrænseflade.

Wireguard Associates Tunnel IP -adresser med offentlige nøgler og fjerntliggende endepunkter. Når grænsefladen sender en pakke til en peer, gør den følgende:

- Denne pakke er beregnet til 192.168.30.8. Hvilken peer er det? Lad mig se. Okay, det er til peer abcdefgh . (Eller hvis det ikke er til nogen konfigureret peer, skal du droppe pakken.)

- Krypter hele IP -pakken ved hjælp af peer ABCDEFGHs offentlige nøgle.

- Hvad er det fjerntliggende slutpunkt for peer abcdefgh ? Lad mig se. Okay, slutpunktet er UDP -port 53133 på vært 216.58.211.110.

- Send krypterede byte fra trin 2 over internettet til 216.58.211.110: 53133 ved hjælp af UDP.

Når grænsefladen modtager en pakke, sker dette:

- Jeg har lige fået en pakke fra UDP Port 7361 på vært 98.139.183.24. Lad os dekryptere det!

- Det dekrypterede og godkendte korrekt til peer lmnopqrs . Okay, lad os huske, at peer lmnopqrs ‘seneste internet -endepunkt er 98.139.183.24: 7361 ved hjælp af UDP.

- Når den er dekrypteret, er den almindelige tekstpakke fra 192.168.43.89. Er peer lmnopqrs lov til at sende amerikanske pakker som 192.168.43.89?

- I så fald skal du acceptere pakken på grænsefladen. Hvis ikke, slip det.

Bag kulisserne sker der meget for at give ordentlig privatliv, ægthed og perfekt fremadrettet hemmeligholdelse ved hjælp af avanceret kryptografi.

Cryptokey routing

I hjertet af Wireguard er et koncept kaldet Cryptokey routing, som fungerer ved at knytte offentlige nøgler til en liste over tunnel -IP -adresser, der er tilladt inde i tunnelen. Hver netværksgrænseflade har en privat nøgle og en liste over jævnaldrende. Hver peer har en offentlig nøgle. Offentlige nøgler er korte og enkle og bruges af jævnaldrende til at autentificere hinanden. De kan overføres til brug i konfigurationsfiler ved enhver metode uden for båndet, svarende til hvordan man kan sende deres ssh offentlige nøgle til en ven for at få adgang til en shell-server.

For eksempel kan en servercomputer have denne konfiguration:

[Interface] PrivateKey = YANZ5TF+LXXJTE14TJI3ZLMNQ+HD2RYUIGJBGB3FBMK = lytport = 51820 [peer] publickey = xtiba5rbouvnh4htodjb6e697Qjlert1nab4mzqp8dg = tilladt = 10.192.122.3/32, 10.192.124.1/24 [peer] publicKey = trmvsop4jyqly6rizbgbssqqy3vxi2pi+y71lowwxx0 = tilladte = 10.192.122.4/32, 192.168.0.0/16 [peer] publicKey = Gn65bkiky1ece9pp1wdc8routkhlf2pfaqydyybz6ea = tilladtIPS = 10.10.10.230/32 Og en klientcomputer kan have denne enklere konfiguration:

[Interface] PrivateKey = gi6edusyvn8ugxot8qqd6yc+jyizxihp3ginswrfwge = lytport = 21841 [peer] publickey = higo9xnzjmwlkasshitqiybxz0u3wgliUeJ1pkf8yKw = endpoint = 192.95.5.69: 51820 tilladte = 0.0.0.0/0 I serverkonfigurationen vil hver peer (en klient) være i stand til at sende pakker til netværksgrænsefladen med en kilde -IP, der matcher hans tilsvarende liste over tilladte IP’er. For eksempel, når en pakke modtages af serveren fra peer gn65bkik. , Efter at have været dekrypteret og godkendt, hvis dens kilde IP er 10.10.10.230, derefter er det tilladt på grænsefladen; Ellers er det droppet.

I serverkonfigurationen, når netværksgrænsefladen ønsker at sende en pakke til en peer (en klient), ser den på den pakkes destinations -IP og sammenligner den med hver peer’s liste over tilladte IP’er for at se, hvilken peer der skal sende den til. For eksempel, hvis netværksgrænsefladen bliver bedt om at sende en pakke med en destinations -IP på 10.10.10.230, det krypterer det ved hjælp af den offentlige nøgle til peer gn65bkik. , Og send det derefter til den peer’s seneste internet -endepunkt.

I klientkonfigurationen vil dens enkelt peer (serveren) være i stand til at sende pakker til netværksgrænsefladen med nogen Kilde IP (siden 0.0.0.0/0 er et jokertegn). For eksempel, når en pakke modtages fra peer higo9xnz. , Hvis det dekrypterer og autentificeres korrekt med enhver kilde -IP, er det tilladt på grænsefladen; Ellers er det droppet.

I klientkonfigurationen, når netværksgrænsefladen ønsker at sende en pakke til sin enkelt peer (serveren), vil den kryptere pakker til den enkelte peer med nogen Destination IP -adresse (siden 0.0.0.0/0 er et jokertegn). Hvis netværksgrænsefladen f.eks. , Og send det derefter til den enkelte peer’s seneste internet -endepunkt.

Med andre ord, når man sender pakker, opfører listen over tilladte IPS som en slags routingtabel, og når man modtager pakker, opfører listen over tilladte IPS som en slags adgangskontrolliste.

Dette er hvad vi kalder en Cryptokey routingtabel: Den enkle tilknytning af offentlige nøgler og tilladte IP’er.

Enhver kombination af IPv4 og IPv6 kan bruges til ethvert af felterne. Wireguard er fuldt ud i stand til at indkapsle den ene inde i den anden om nødvendigt.

Fordi alle pakker, der sendes på Wireguard -grænsefladen, er krypteret og godkendt, og fordi der er en så stram kobling mellem identiteten af en peer og den tilladte IP -adresse på en peer, behøver systemadministrator af ipsec, men snarere kan de simpelthen matche “er det fra denne IP? På denne grænseflade?”, og vær sikker på, at det er en sikker og autentisk pakke. Dette forenkler meget netværksstyring og adgangskontrol og giver meget mere sikkerhed for, at dine iptables -regler faktisk gør det, du havde til hensigt for dem at gøre.

Indbygget roaming

Klientkonfigurationen indeholder en initial slutpunkt for sin enkelt peer (serveren), så den ved, hvor den skal sende krypterede data, før de har modtaget krypterede data. Serverkonfigurationen har ikke nogen indledende slutpunkter for sine kammerater (klienterne). Dette skyldes, at serveren opdager slutpunktet for sine jævnaldrende ved at undersøge, hvor der er korrekt godkendte data stammer. Hvis serveren selv ændrer sit eget slutpunkt og sender data til klienterne, vil klienterne opdage det nye serverendepunkt og opdatere konfigurationen lige det samme. Både klient og server sender krypterede data til det seneste IP -slutpunkt, som de autentisk dekrypterede data. Der er således fuld IP -strejfing i begge ender.

Klar til containere

Wireguard sender og modtager krypterede pakker ved hjælp af netværksnavneområdet, hvor Wireguard -grænsefladen oprindeligt blev oprettet. Dette betyder, at du kan oprette Wireguard -interface i dit hovednetværksnavneområde, der har adgang til Internettet, og derefter flytte det ind i et netværksnavneområde, der hører til en Docker -container som containerens kun interface. Dette sikrer, at den eneste mulige måde, container er i stand til at få adgang til netværket, er gennem en sikker krypteret Wireguard -tunnel.

At lære mere

Overvej at kigge på kommandoer og hurtig start for en god idé om, hvordan Wireguard bruges i praksis. Der er også en beskrivelse af protokollen, kryptografi og nøgleudveksling, ud over den tekniske whitepaper, der giver mest detaljer.

Om projektet

Kildekode

Wireguard er opdelt i flere depoter, der er vært i ZX2C4 Git Repository og andre steder. Konsulter projektlisterlisten.

IRC -diskussioner

Hvis du har problemer med at oprette Wireguard eller bruge det, er det bedste sted at få hjælp #Wireguard IRC -kanalen på Libera.Snak. Vi diskuterer også udviklingsopgaver der og planlægger projektets fremtid.

Postliste

Bliv involveret i Wireguard Development Diskussionen ved at deltage i mailinglisten. Det er her alle udviklingsaktiviteter forekommer. Indsend patches ved hjælp af git-send-e-mail, svarende til stilen med LKML.

E -mail -kontakt

Hvis du gerne vil kontakte os privat af en bestemt grund, kan du nå os på [email protected]. Husk dog, at “support” -anmodninger er meget bedre egnet til vores IRC -kanal.

Sikkerhedskontakt

Rapporter venligst eventuelle sikkerhedsspørgsmål til og kun til [email protected]. Send ikke ikke-sikkerhedsrelaterede problemer til dette e-mail-alias. Send ikke sikkerhedsrelaterede problemer til forskellige e-mail-adresser.

Licens

Kernekomponenterne frigives under GPLV2, ligesom selve Linux -kernen. Andre projekter er licenseret under MIT, BSD, Apache 2.0 eller GPL, afhængigt af kontekst.

© Copyright 2015-2022 Jason A. Donenfeld. Alle rettigheder forbeholdes. “Wireguard” og “Wireguard” -logoet er registrerede varemærker til Jason A. Donenfeld.

Dette projekt er fra ZX2C4 og fra Edge Security, et firma, der er afsat til ekspertise inden for informationssikkerhedsforskning.