VPN Linux服務器

這 鎖定鍵 在 快速設置 菜單讓您轉動安全核心 在 或者 離開. (僅帶有加號或有遠見的計劃.)

如何在Linux上使用質子VPN

在本指南中,我們簡要討論了您可以在Linux上使用Proton VPN的各種方式,並提供了設置和使用Proton VPN Linux應用程序的指南,這是我們推薦的方法.

在Linux上免費獲得Proton VPN以獲取您選擇的發行版很容易. 有多種在Linux上使用Proton VPN的方法:

1. 官方Proton VPN Linux應用程序

Proton VPN Linux應用程序是具有圖形用戶界面的完整特色桌面VPN應用程序. 這是大多數人在Linux系統上使用質子VPN的推薦方法. 我們討論瞭如何在本文中安裝和使用此應用.

2. 官方質子VPN CLI

Proton VPN CLI是建議使用最小系統資源或與Linux服務器一起使用的應用程序,建議使用終端工作的人使用的完全特色的命令行工具. 請注意,Proton VPN CLI尚未支持拆分隧道,並且不在無頭服務器上運行.

3. 手動OpenVPN設置

Proton VPN Linux應用程序和Proton VPN CLI使用高度安全的OpenVPN協議將VPN連接確保到我們的服務器. 您還可以使用NetworkManager或命令行在Linux中手動配置OpenVPN. 這可能在我們的Proton VPN Linux應用程序或Proton VPN CLI支持的設備上很有用,但是如果我們退休服務器,您可能需要下載新的OpenVPN配置文件.

如何安裝Proton VPN Linux應用程序

官方的Proton VPN Linux應用程序可讓您通過直觀且易於使用的圖形接口來控制VPN,以保護Linux設備.

該應用本地支持高級質子VPN功能,包括:

- NetShield Adblocker

- 永久殺死開關

- 殺死開關

- 安全核心

Linux應用程序不僅易於使用,而且安裝它是快速而簡單的,無論您使用哪種發行版. 本文將解釋如何使用我們的官方Linux應用程序. 我們為所有受支持的發行版提供了單獨的安裝指南:

有關我們當前支持的Linux發行版和版本的完整列表,請參閱:

如果您使用的是Linux應用程序的社區開發版本,建議您在安裝新應用之前卸載它. 每個發行版設置指南中提供了有關此的說明.

如何使用Proton VPN Linux應用程序

安裝質子VPN應用後,使用應用程序啟動器並蒐索 ProtonVPN.

然後,通過輸入質子帳戶憑據登錄. (如果您以前使用Proton VPN Linux CLI併升級,則無需再次登錄.)

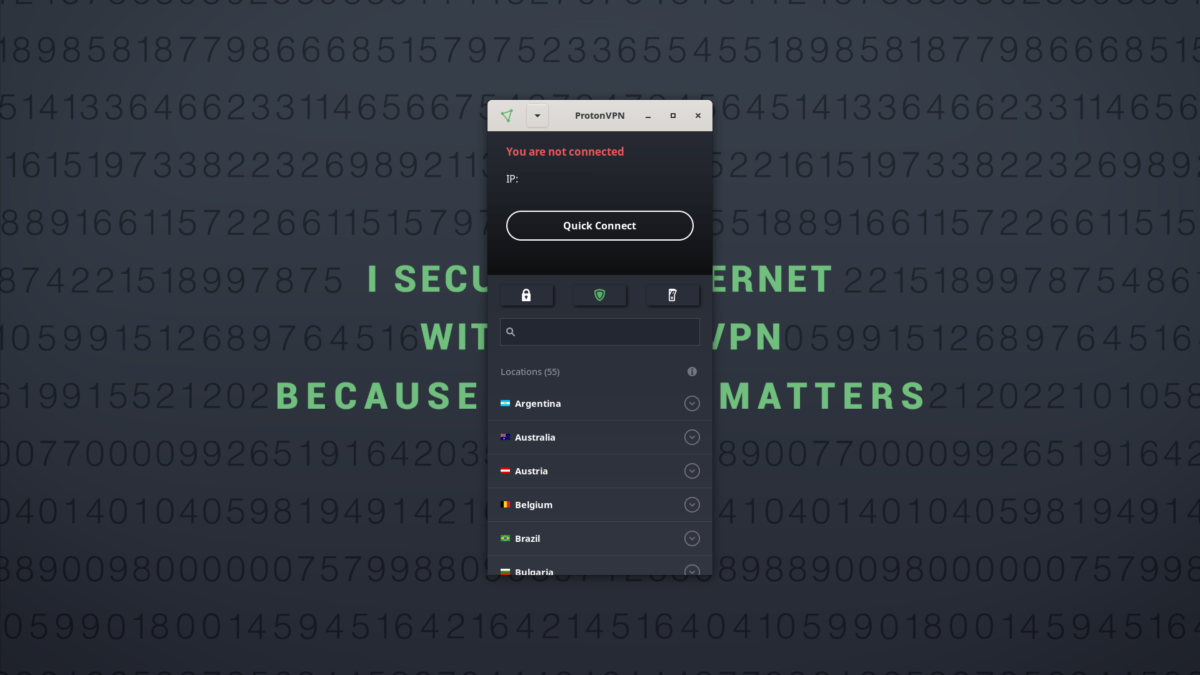

快速連接

登錄到該應用程序後,您可以通過單擊使用該應用 快速連接 按鈕.

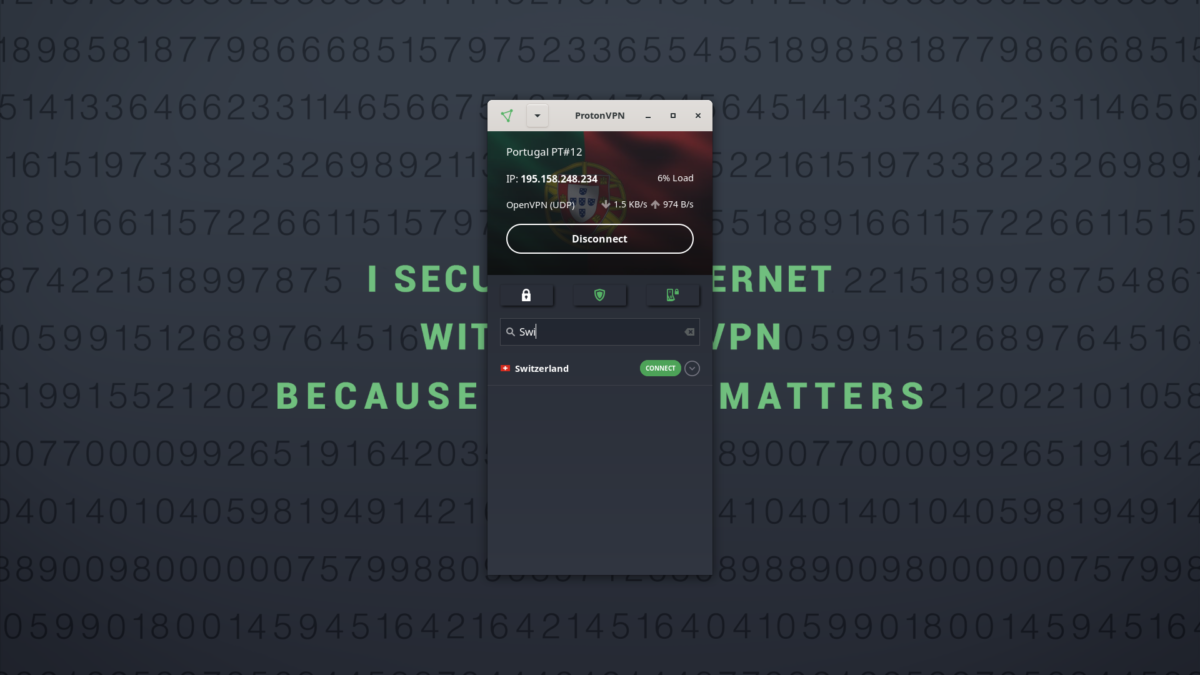

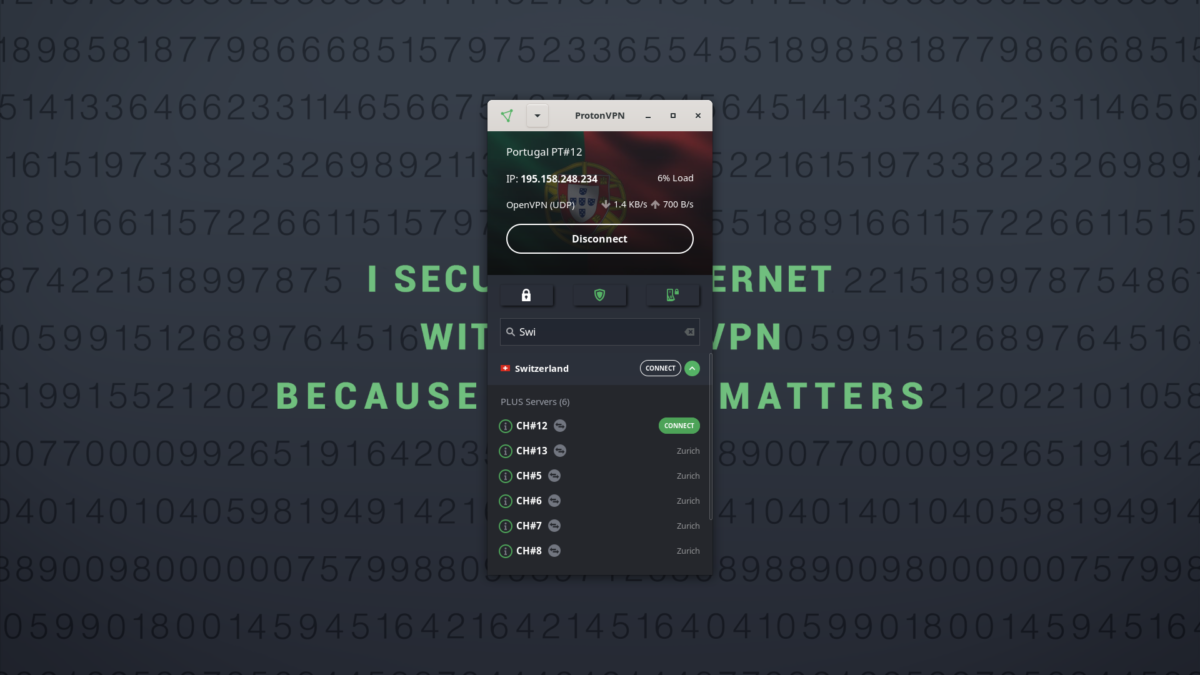

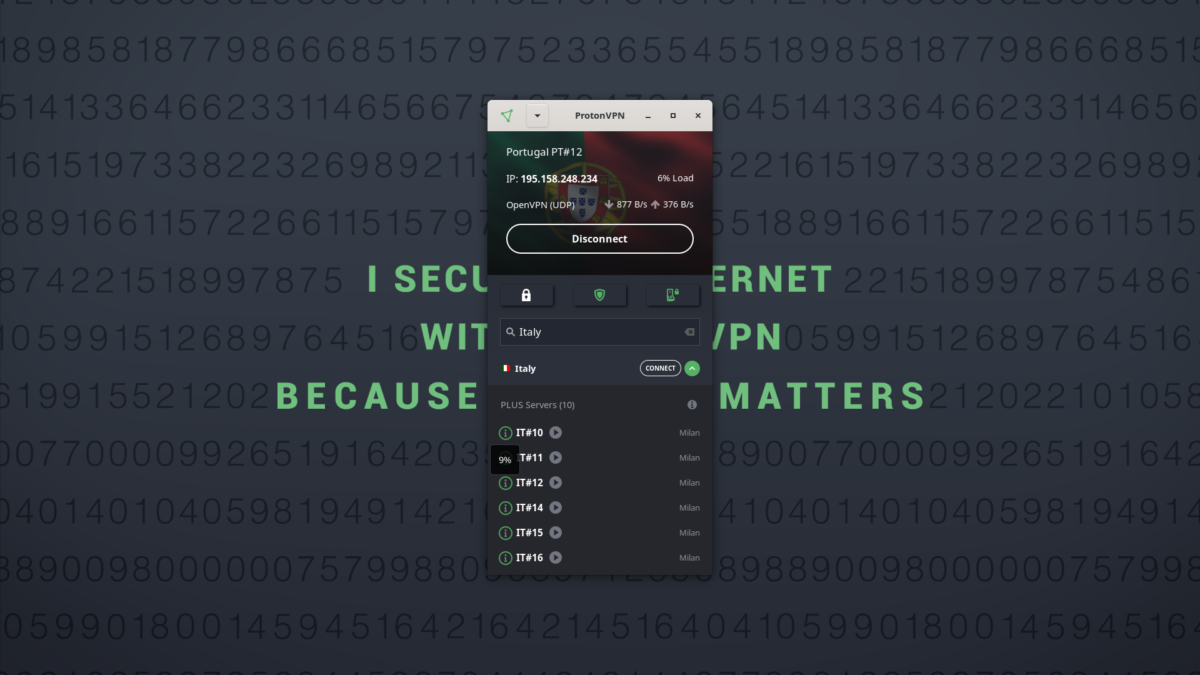

按國家搜索

您可以通過滾動瀏覽國家列表或在搜索欄中鍵入來搜索逐個國家 /地區的VPN服務器. 您可以通過單擊綠色來連接您選擇的服務器 連接 按鈕.

P2P文件共享

您可以在連接到具有雙向箭頭圖標的質子VPN服務器時共享和洪流文件(在下圖中). P2P文件共享僅在VPN Plus,Proton Unlimited或有遠見的(僅限舊用戶)計劃上可用.

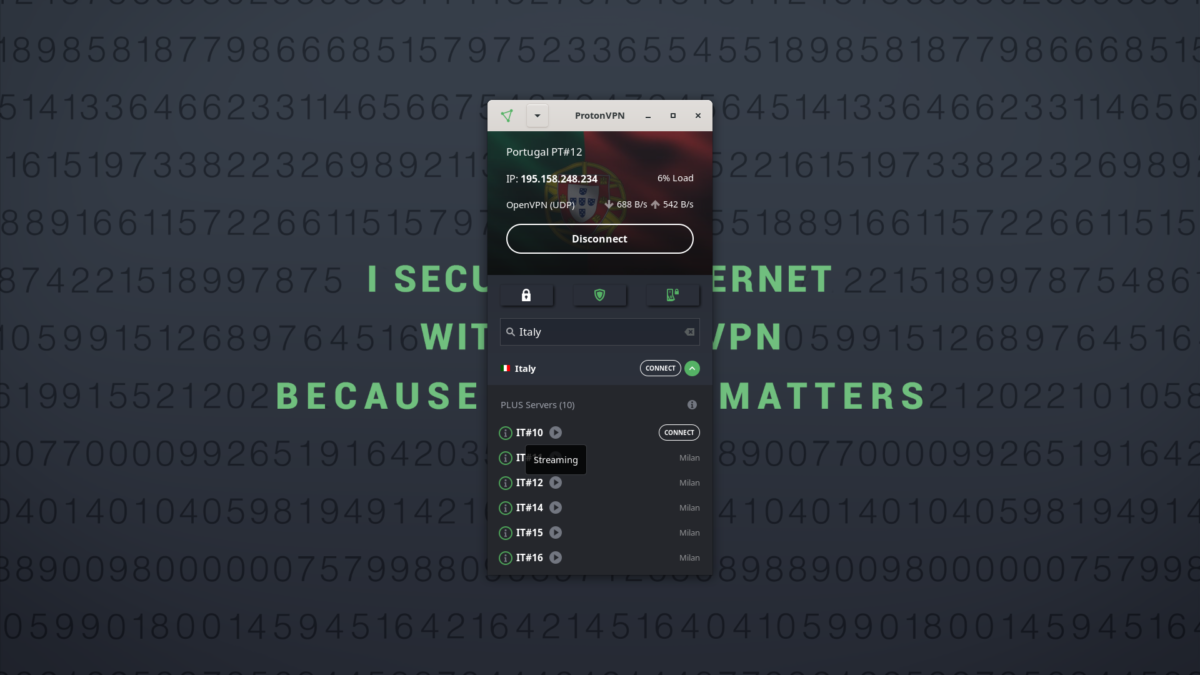

流

您可以使用Proton VPN訪問您喜歡的流媒體平台. 在其名稱支持流旁邊有播放箭頭圖標的服務器. (僅在Plus和有遠見的計劃上可用.)

您還可以通過將光標懸停在任何給定服務器上的流量負載 我 圖示.

這 快速設置 菜單具有三個按鈕,可讓您控制我們的安全核心,網狀和殺死開關功能.

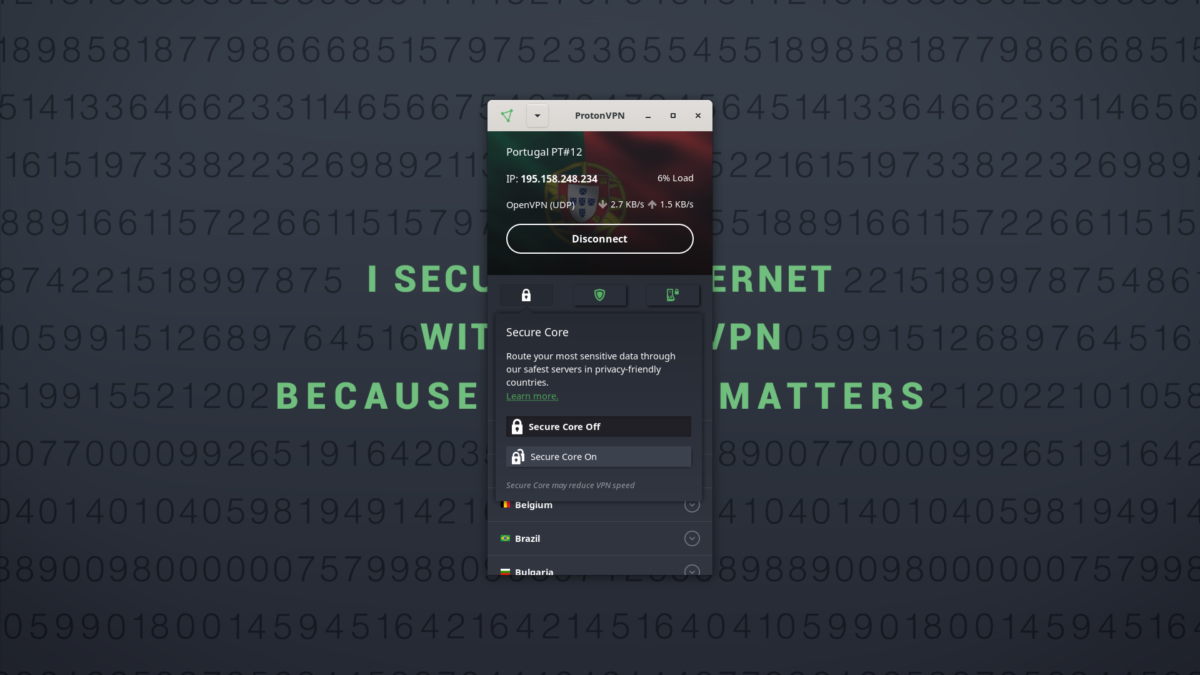

安全核心

這 鎖定鍵 在 快速設置 菜單讓您轉動安全核心 在 或者 離開. (僅帶有加號或有遠見的計劃.)

安全的核心通過在具有強大數據保護法的國家 /地區包含的特殊,硬化的VPN服務器來路由您的在線流量,然後將其發送到所需國家 /地區的第二台VPN服務器.

一旦您轉動安全核心 在, 您將看到多跳VPN連接的不同選項.

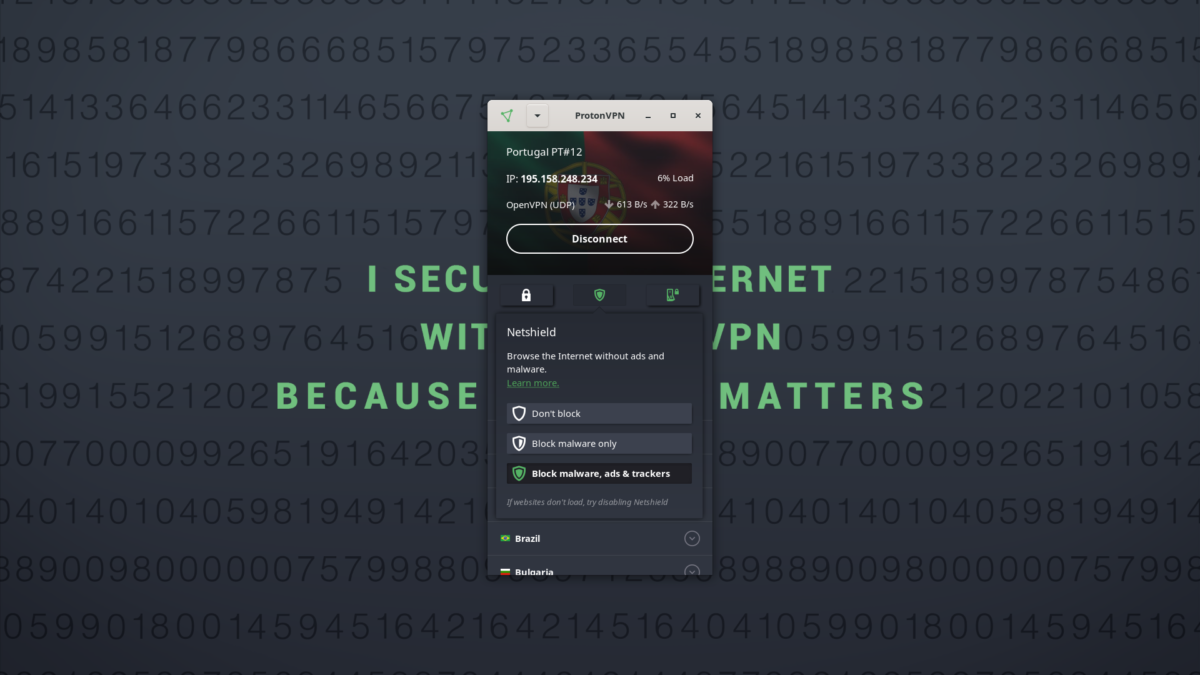

淨殼

中間的屏蔽按鈕 快速設置 菜單使您可以選擇NetShield保護的水平. (僅帶有加號或有遠見的計劃.)

NetShield是我們的Adblocker,它使用DNS過濾來防止您的設備加載惡意軟件,廣告和跟踪器,確保設備安全並加快瀏覽.

殺死開關

開關按鈕在右側 快速設置 菜單使您可以轉動殺死開關和永久殺死開關 在 或者 離開.

- 殺死開關 如果您的VPN連接無意間中斷,則會阻止設備上的所有外部連接. 如果您手動斷開VPN,它不會阻止外部連接.

- 永久殺死開關 除非您連接到VPN,否則將所有外部連接都從設備中阻止所有外部連接. 如果您手動斷開VPN或重新啟動計算機,它將繼續阻止外部連接.

請注意,如果您激活永久性殺戮開關,即使您註銷了質子VPN,它也會繼續阻止外部連接.

註銷

要註銷質子VPN,請單擊狀態欄上的箭頭按鈕,然後選擇 登出.

系統托盤圖標

我們的Linux應用程序可以顯示 系統托盤圖標 關閉主質子VPN窗口並允許您輕鬆 快速連接 或者 斷開VPN.

安裝此系統托盤圖標的說明可以在您的發行版的Linux設置指南中找到..

支持的發行版

Proton VPN Linux應用程序目前在以下發行版中得到正式支持:

- Debian

- Ubuntu

- 薄荷

- MX Linux

- Kali Linux

- 初級

- 軟呢帽

- Archlinux / Manjaro

有關我們當前支持的Linux發行版和版本的完整列表,請參閱:

我們正在努力增加對更多發行版的官方支持. Debian存儲庫應在許多基於Debian的發行版上工作,我們邀請用戶在其係統上測試我們的軟件. 但是,如果事情對這些不支持的系統不起作用,我們不能保證支持.

安全的

您的互聯網

- 嚴格無日誌策略

- 所有應用程序都是開源的,並經過審核

- 高速連接(最多10 Gbit)

- 總部位於瑞士

- 30天退款保證

概念概述

如果您想對Vireguard的一般概念概述,請在此處閱讀. 然後,您可能會發展到安裝並閱讀有關如何使用它的快速啟動說明.

如果您對內部內部工作感興趣,則可能對協議的簡要摘要感興趣,或者通過閱讀技術白皮書進行更深入的深度,該技術詳細介紹了協議,密碼學和基礎知識. 如果您打算為新平台實施Vireguard,請閱讀跨平台註釋.

鋼線固定將IP數據包牢固地封裝在UDP上. 您添加了一個線蟲接口,用私鑰和同行的公共鑰匙配置它,然後在它上發送數據包. 關鍵分佈和推送配置的所有問題是 超出範圍 線人這些問題要好得多,以免我們最終遇到ike或openVPN的膨脹. 相反,它更多地模仿了SSH和MOSH的模型;雙方都有彼此的公共鑰匙,然後他們只是能夠開始通過界面交換數據包.

簡單的網絡接口

WireGuard通過添加網絡接口(或多個)(例如ETH0或WLAN0)來工作,稱為WG0(或WG1,WG2,WG3等). 然後可以使用IFConfig(8)或IP地址(8)正常配置此網絡接口,並使用路線(8)或IP-Route(8)(8)添加和刪除路由,依此類推,依此類推. 使用WG(8)工具配置了界面的特定鋼線方面. 該界面充當隧道界面.

WireGuard協會隧道IP地址與公共鑰匙和遠程端點. 當接口將數據包發送到對等方面時,它會執行以下操作:

- 這個數據包適用於192.168.30.8. 哪個是? 讓我看看. 好吧,這是為了同行abcdefgh . (或者,如果不適合任何配置的對等,請放下數據包.)

- 使用PEER ABCDEFGH的公鑰加密整個IP數據包.

- 同行abcdefgh的遠端端點是什麼 ? 讓我看看. 好的,終點是主機216上的UDP端口53133.58.211.110.

- 從互聯網上的步驟2發送加密字節至216.58.211.110:53133使用UDP.

當接口接收到數據包時,這會發生:

- 我剛從主機98上的UDP端口7361收到了一個數據包.139.183.24. 讓我們解密!

- 它為同行LMNOPQRS解密並正確驗證 . 好吧,讓我們記住,Peer LMNOPQRS的最新互聯網終點是98.139.183.24:7361使用UDP.

- 一旦解密,普通文本包裝是192.168.43.89. 是否允許同行lmnopqrs將美國數據包發送為192.168.43.89?

- 如果是這樣,請在界面上接受數據包. 如果沒有,請放下.

在幕後,使用最先進的加密術,提供適當的隱私,真實性和完美的前瞻性保密性發生了很多事情.

加密路由

鋼線核心的核心是一個叫做的概念 加密路由, 通過將公共鑰匙與隧道內允許的隧道IP地址列表相關聯來起作用. 每個網絡接口都有一個私鑰和同行列表. 每個同行都有一個公鑰. 公共鑰匙簡短而簡單,並且被同齡人用來互相認證. 可以通過任何帶外的方法將它們傳遞到配置文件中,類似於人們如何將其SSH公共密鑰發送給朋友以訪問Shell Server.

例如,服務器計算機可能具有此配置:

[界面] privateKey = yanz5tf+lxxjte14tji3zlmnq+hd22ryuigjbgbb3fbmk = linterport = 51820 [peer = public key = XTIBA5RBOUVNH4H4HTTODJB6E697QJLERT1NAB1NAB1NAB4B4MZQP8G =允許.192.122.3/32,10.192.124.1/24 [peer] publicKey = trmvsop4jyqly6rizbgbssqqy3vxi2pi+y71lowwxxx0 =允許= 10.192.122.4/32,192.168.0.0/16 [PEER] publicKey = gn65bkiky1ece9pp1wdc8routkhlf2pfaqydyybz6ea = leserips = 10.10.10.230/32 客戶端計算機可能具有更簡單的配置:

[接口] privateKey = Gi6edusyvn8ugxot8qqd6yc+jyizxihp3ginswrfwge = listerport = 21841 [PEER] publicKey = higo9xnzjmwlkasshitqiybxz0ubxz0u3wgliuej1pkf8ykw = 192.95.5.69:51820允許= 0.0.0.0/0 在服務器配置中,每個對等(客戶端)將能夠使用源IP匹配他的允許IPS的相應列表,將數據包發送到網絡接口. 例如,當服務器從PEER GN65BKIK收到數據包時. , 被解密和認證後,如果其源IP為10.10.10.230,然後允許進入接口;否則已丟棄.

在服務器配置中,當網絡接口要將數據包發送到對等(客戶端)時,它查看該數據包的目標IP,並將其比較到每個對等的允許IP的列表,以查看將其發送到哪個對等方. 例如,如果要求網絡界面發送目標IP的數據包10.10.10.230,它將使用PEER GN65BKIK的公共密鑰對其進行加密. , 然後將其發送到該同行最近的Internet端點.

在客戶端配置中,其單個對等(服務器)將能夠將數據包發送到網絡接口 任何 源IP(自0.0.0.0/0是通配符). 例如,當收到來自peer Higo9xnz的數據包時. , 如果它通過任何源IP正確解密並正確驗證,則可以進入接口;否則已丟棄.

在客戶端配置中,當網絡接口要將數據包發送到其單個對等(服務器)時,它將使用單個peer加密數據包 任何 目標IP地址(自0.0.0.0/0是通配符). 例如,如果要求網絡接口發送帶有任何目標IP的數據包,它將使用單個對等higo9xnz的公共密鑰對其進行加密. , 然後將其發送到單個同行最近的Internet端點.

換句話說,在發送數據包時,允許IP的列表表現為一種路由表,並且在接收數據包時,允許的IPS列表表現為一種訪問控制列表.

這就是我們所說的 加密路由表:簡單的公共鑰匙協會,允許IPS.

任何字段都可以使用IPv4和IPv6的任何組合. 如果必要.

因為在VireGuard接口上發送的所有數據包都經過加密和身份驗證,並且由於對等的身份與同伴的允許的IP地址之間存在如此緊密的耦合,因此系統管理員不需要復雜的防火牆擴展,例如在情況下iPSec,而是可以簡單地匹配“這是從這個IP來看? 在此界面上?”,請放心,它是一個安全且真實的數據包. 這極大地簡化了網絡管理和訪問控制,並提供了更多的保證,即您的iptables規則實際上正在做您打算做的事情.

內置漫遊

客戶端配置包含一個 最初的 單個對等(服務器)的終點,因此它知道在收到加密數據之前將其發送到哪裡發送加密數據. 服務器配置沒有其同行(客戶端)的任何初始終點. 這是因為服務器通過檢查正確身份驗證的數據來發現同行的終點. 如果服務器本身更改自己的端點,並將數據發送給客戶端,則客戶端將發現新服務器端點並更新配置相同. 客戶端和服務器都將加密的數據發送到最新的IP端點,它們確實解密了數據. 因此,兩端都有完整的IP漫遊.

準備容納容器

Wineguard使用網絡名稱空間發送並接收加密數據包,最初創建了線蟲接口. 這意味著您可以在主要網絡名稱空間中創建有互聯網的鋼絲架接口,然後將其移至屬於Docker容器的網絡名稱空間,作為該容器的 僅有的 介面. 這樣可以確保容器能夠訪問網絡的唯一可能的方法是通過安全的加密鋼絲隧道.

了解更多

考慮瀏覽命令和快速啟動,以了解如何在實踐中使用Vilenguard. 除技術白皮書外,還有協議,密碼和密鑰交換的描述,可提供最細節.

關於該項目

原始碼

Wireguard分為ZX2C4 GIT存儲庫中託管的幾個存儲庫. 諮詢項目存儲庫列表.

IRC討論

如果您難以設置Viliregar或使用它,那麼獲得幫助的最佳場所是Libera上的#WireGuard IRC頻道.聊天. 我們還討論那裡的發展任務併計劃項目的未來.

郵件列表

通過加入郵件列表來參與Wireguard開發討論. 這是所有開發活動發生的地方. 使用git-send-email提交補丁,類似於LKML的樣式.

電子郵件聯繫人

如果您想出於特定原因私下與我們聯繫,則可以通過Team@ciarguard與我們聯繫.com. 但是請記住,“支持”請求更適合我們的IRC頻道.

安全聯繫

請向Security@vireguard報告任何安全問題,僅向安全性報告.com. 請勿將與安全性相關的問題發送到此電子郵件別名. 不要將與安全有關的問題發送到不同的電子郵件地址.

執照

內核組件在GPLV2下發布,Linux內核本身也是如此. 其他項目在MIT,BSD,Apache 2下獲得許可.0或GPL,取決於上下文.

©版權所有2015-2022 Jason A. 多嫩菲爾德. 版權所有. “ Vireguard”和“ Vireguard”徽標是Jason A的註冊商標. 多嫩菲爾德.

該項目來自ZX2C4和Edge Security,這是一家致力於信息安全研究專業知識的公司.