Brug mobil VPN med ipsec med en Android -enhed

Du kan specificere et domænenavn, op til to DNS -server IP -adresser og op til to Wins Server IP -adresser.

OpenVPN til Android

OpenVPN for Android er en open source -klient baseret på Open Source OpenVPN -projektet.

Den bruger VPNService API fra Android 4.0+ og kræver hverken jailbreak eller rod på din telefon.

Kan jeg få gratis internet

Nej, denne app er til at oprette forbindelse til en OpenVPN -server.

Hvordan man opretter forbindelse

OpenVPN er en klientsoftware til at oprette forbindelse til en OpenVPN -server. det er ikke en app, der sælger eller provinger nogen VPN -tjenester.

Det giver din egen/virksomhed/universitet/udbyder OpenVPN -server eller til VPN -tjenesten for mange af de kommercielle

VPN -udbydere.

Hvad er forskellen mellem alle OpenVPN -apps?

For mere information om de forskellige OpenVPN-klienter i playstore se dette: http: // ICS-OPENVPN.Blinkt.DE/FAQ.html#faq_androids_clients_title

Adgang til dine fotos/medier (Android ældre end 6.0)

Denne app implementerer en funktion til at importere OpenVPN -profiler fra SDCard/Intern hukommelse. Google kategoriserer denne adgang “adgang til dine medier og fotos”

Taptilstand

Kun SUN -tilstand support (undskyld ingen hanen, med Android 4.0 kun tun kan understøttes).

Deltag i Beta

Betaen er åben, du kan beta ved at bruge sammenføjningen beta beta. Bemærk, at en beta ofte ikke er tilgængelig, da jeg for det meste bruger Beta -funktionen til at forhåndsfrigse kandidater.

Oversæt appen

Hvis du vil hjælpe med at oversætte OpenVPN til dit modersmål, skal du se på hjemmesiden til dette projekt.

Bugrapporter

Rapporter fejl/forslag via e -mail eller på Code Google Code -projektet. Men læs venligst FAQ, før du skrev mig.

Brug mobil VPN med ipsec med en Android -enhed

Mobile enheder, der kører Android version 4.X eller højere inkluderer en indfødt VPN -klient. I nogle tilfælde ændrer hardwareproducenter den indfødte Android VPN -klient for at tilføje indstillinger, eller de inkluderer deres egen VPN -klient på enheden.

Sådan oprettes en IPSEC VPN -forbindelse til en Firebox fra en Android -enhed:

- Din VPN -klient skal fungere i aggressiv tilstand.

- Firebox skal konfigureres med fase 1 og 2 -transformer, der understøttes af Android -enheden.

Nylige versioner af den indfødte Android VPN -klient bruger hovedtilstand, som ikke er kompatibel med mobil VPN med ipsec. Du kan ikke se eller ændre indstillingen mode på den indfødte Android VPN -klient. Men hvis hardwareproducenten af din Android -enhed ændrede den oprindelige VPN -klient, kan du muligvis ændre denne indstilling.

Hvis du ikke kan ændre dine enhedsindstillinger til aggressiv tilstand, anbefaler vi, at du prøver en af disse forbindelsesmetoder:

- Hvis din hardwareproducent installerede sin egen VPN -klient på din Android -enhed, kan du prøve at oprette forbindelse til den klient, hvis den kan fungere i aggressiv tilstand. For mere information, se dokumentationen fra producenten.

- I indstillingerne for den indfødte Android VPN -klient skal du konfigurere L2TP med IPsec -indstillingen. Aktivér derefter L2TP på din Firebox. L2TP på ildkassen bruger hovedtilstand. For mere information om L2TP, se om L2TP -brugergodkendelse.

- Installer OpenVPN SSL -klienten på din Android -enhed. Du skal manuelt downloade SSL -klientprofilen fra SSL -portalen på din Firebox. For mere information om klientprofilen, se manuelt fordele og installere den mobile VPN med SSL -klientsoftware og konfigurationsfil.

Indstillinger for godkendelse og kryptering

Android-enheder har en forudkonfigureret liste over understøttede VPN-transformationer. Medmindre hardwareproducenten af din enhed ændret den oprindelige Android VPN -klient, kan du ikke se denne liste eller specificere forskellige standardtransformationer. Nylige Android OS -versioner har disse standardtransformationer:

Fase 1 – SHA2 (256) –AES (256) –DH2

Fase 2 – SHA2 (256) –AES (256)

Nogle ældre versioner af Android OS bruger disse standardtransformationer:

Fase 1 – SHA1 – AES (256) –DH2

Fase 2 – SHA1 – AES (256)

I nogle tilfælde kan hardwareproducenten af din Android -enhed specificere forskellige standardtransformationer for den indfødte Android VPN -klient.

For at starte en VPN -forbindelse til ildkassen sender Android -enheden sin standardtransformation til ildkassen. Du skal konfigurere ildkassen med transformationer understøttet af Android til VPN -forbindelsen for at etablere. Vi anbefaler, at du specificerer standard Android -transformation, der er indstillet i din mobile VPN med IPsec -indstillinger på Firebox.

Hvis du specificerer Firebox -transformering forskellig fra standard Android Transform Set, sender Android -enheden det næste transformation på sin liste. Denne proces gentages, indtil Android -enheden finder et transformation, der er indstillet på sin liste, der matcher Firebox -indstillingerne, eller indtil Android -enheden når en prøve på en prøve eller har ingen yderligere transformationer til at teste.

Konfigurer Firebox

Før du kan oprette forbindelse til den indfødte Android VPN -klient, skal du konfigurere den mobile VPN med IPSec -indstillinger på din Firebox.

- (Fireware V12.3 eller højere) Vælg VPN> Mobil VPN.

- I Ipsec Afsnit, vælg Konfigurer.

Den mobile VPN med ipsec -siden vises. - (Fireware V12.2.1 eller lavere) Vælg VPN> mobil VPN med ipsec.

Den mobile VPN med ipsec -siden vises. - Klik Tilføje.

Mobile VPN med IPsec -indstillinger vises.

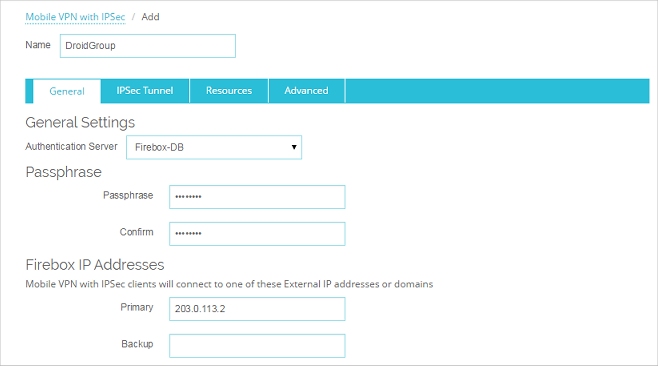

- I Navn Tekstfelt, skriv navnet på godkendelsesgruppen dine Android VPN -brugere tilhører.

Du kan skrive navnet på en eksisterende gruppe eller navnet på en ny mobil VPN -gruppe. Sørg for, at navnet er unikt blandt VPN -gruppenavne såvel som alle interface- og VPN -tunnelnavne.

- Fra Autentificeringsserver rulleliste, vælg en godkendelsesserver.

Sørg for, at denne metode til godkendelse er aktiveret.

Hvis du opretter en mobil VPN -brugergruppe, der autentificerer til en ekstern godkendelsesserver, skal du sørge for at oprette en gruppe på serveren med det samme navn, du har angivet i guiden til den mobile VPN -gruppe. Hvis du bruger Active Directory som din godkendelsesserver, skal brugerne tilhøre en Active Directory Security Group med samme navn som gruppenavnet, du konfigurerer til mobil VPN med IPSEC. For mere information, se Konfigurer den eksterne godkendelsesserver.

- Skriv og bekræft Adgangssætning at bruge til denne tunnel.

- I Firebox IP -adresser Afsnit, skriv den primære eksterne IP -adresse eller domænenavn, som mobile VPN -brugere i denne gruppe kan oprette forbindelse til.

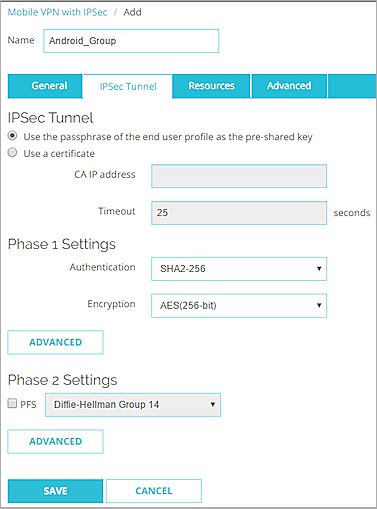

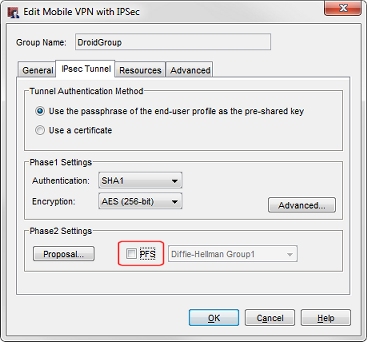

- Vælg Ipsec -tunnel Fanen.

IPSEC -tunnelindstillingerne vises.

- Vælg Brug adgangssætningen til slutbrugerprofilen som den foruddelte nøgle.

Dette er standardindstillingen. - Fra Godkendelse rulleliste, vælg SHA-2. Vælg SHA-1 Hvis din Android-enhed ikke understøtter SHA-2.

- Fra Kryptering rulleliste, vælg AES (256-bit). Dette er standardindstillingen for kryptering for Android -enheder.

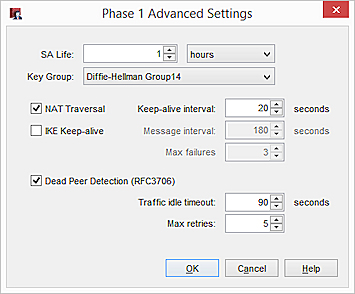

- I Fase 1 -indstillinger Afsnit, klik Fremskreden.

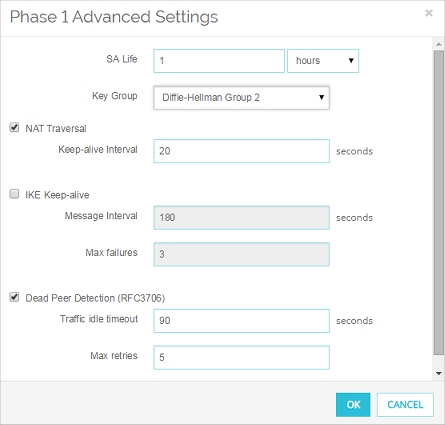

Dialogboksen Fase 1 Advanced Settings vises.

- Indstil SA LIV til 1 time.

Android VPN -klienten er konfigureret til at genindføre efter 1 time. Hvis denne profil kun bruges til forbindelser fra Android VPN, skal du indstille SA -livet til 1 time for at matche klientindstillingen.

Hvis du planlægger at bruge denne VPN -profil til alle understøttede VPN -klienter, skal du indstille SA -livet til 8 timer. Android VPN -klienten bruger stadig den mindre omlægningsværdi på 1 time.

- Fra Key Group rulleliste, vælg Diffie-Hellman Group 2. Dette er standardnøglegruppen for Android -enheder.

- Skift ikke nogen af de andre fase 1 -avancerede indstillinger.

- Klik Okay.

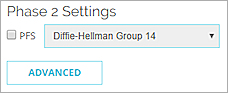

- I Fase 2 -indstillinger sektion, ryd Pfs afkrydsningsfeltet.

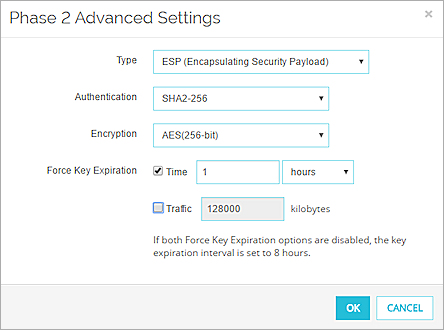

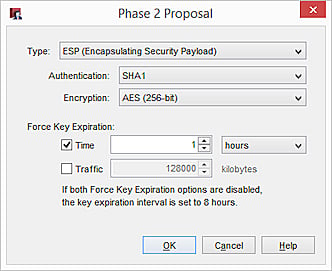

- I Fase 2 -indstillinger Afsnit, klik Fremskreden.

Dialogboksen Fase 2 Advanced Settings vises.

- Fra Godkendelse rulleliste, vælg SHA-2. Vælg SHA-1 Hvis din Android-enhed ikke understøtter SHA-2.

- Fra Kryptering rulleliste, vælg AES (256-bit), som er standardkrypteringsindstillingen for Android-enheder.

- I Tvinge nøgleudløb Indstillinger, indstil udløbet Tid til 1 timer og ryd Trafik afkrydsningsfeltet.

- Klik Okay.

- Vælg Ressourcer Fanen.

- Vælg Tillad al trafik gennem tunnel afkrydsningsfeltet.

Dette konfigurerer tunnelen til standard-Route VPN. Android VPN -klienten understøtter ikke delt tunneling. - I Virtuel IP -adressepool Liste, tilføj de interne IP -adresser, der bruges af mobile VPN -brugere over tunnelen.

For at tilføje en IP -adresse eller en netværks -IP -adresse til den virtuelle IP -adressepool, skal du vælge Vært ip eller Netværk IP, Skriv adressen, og klik på Tilføje.

Mobile VPN -brugere tildeles en IP -adresse fra den virtuelle IP -adressepool, når de opretter forbindelse til dit netværk. Antallet af IP -adresser i den virtuelle IP -adressepool skal være det samme som antallet af mobile VPN -brugere. Hvis en fyrværker er konfigureret, skal du tilføje to virtuelle IP -adresser til hver mobil VPN -bruger.

De virtuelle IP -adresser skal være på et andet undernet end de lokale netværk. De virtuelle IP -adresser kan ikke bruges til noget andet på dit netværk.

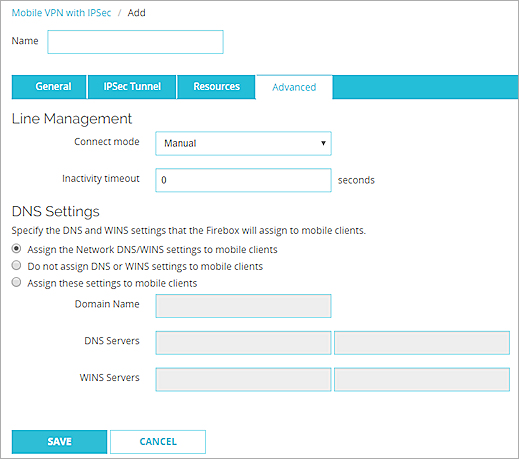

- Konfigurer DNS -indstillingerne:

Tildel netværket DNS/Wins -indstillinger til mobile klienter

Hvis du vælger denne indstilling, modtager mobile klienter de DNS- og vinderindstillinger, du specificerer på Netværk> grænseflader> DNS/sejre. For eksempel, hvis du specificerer DNS -serveren 10.0.2.53 I netværket DNS/WINS -indstillinger bruger mobile VPN -klienter 10.0.2.53 Som DNS -server.

Som standard Tildel netværket DNS/Wins -serverindstillinger til mobile klienter Indstilling er valgt til nye mobile VPN -konfigurationer.

Tildel ikke DNS eller Wins -indstillinger til mobile klienter

Hvis du vælger denne indstilling, modtager klienter ikke DNS eller vinder indstillinger fra Firebox.

Tildel disse indstillinger til mobile klienter

Hvis du vælger denne indstilling, modtager mobile klienter det domænenavn, DNS -server og vinder serverindstillinger, du angiver i dette afsnit. For eksempel, hvis du specificerer eksempel.com som domænenavn og 10.0.2.53 Som DNS -server bruger mobile klienter eksempel.com for ukvalificerede domænenavne og 10.0.2.53 Som DNS -server.

Du kan specificere et domænenavn, op til to DNS -server IP -adresser og op til to Wins Server IP -adresser.

For mere information om DNS og vinder serverindstillinger for mobil VPN med IPSEC -brugere, se Konfigurer DNS og Wins -servere til mobil VPN med IPSEC.

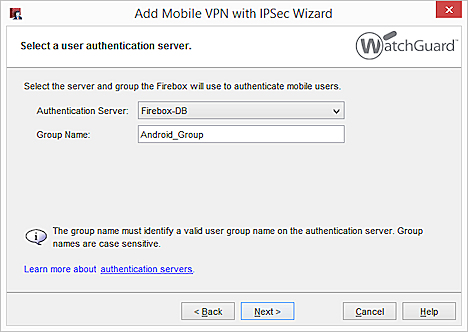

Brug først den mobile VPN med IPsec -guiden til at konfigurere de grundlæggende indstillinger:

- Vælg VPN> Mobile VPN> IPSEC.

Dialogboksen Mobile VPN med IPsec -konfiguration vises. - Klik Tilføje.

Den tilføjede mobile VPN med ipsec -guiden vises. - Klik Næste.

Vælg en brugergodkendelsesserver -side vises.

- Fra Autentificeringsserver rulleliste, vælg en godkendelsesserver.

Du kan autentificere brugere til Firebox (Firebox-DB) eller til en Active Directory eller RADIUS-server. Sørg for, at den godkendelsesmetode, du vælger, er aktiveret.

- I Gruppe navn Tekstfelt, skriv navnet på godkendelsesgruppen dine Android -brugere tilhører.

Du kan skrive navnet på en mobil VPN -gruppe, du allerede har oprettet, eller skriv et gruppenavn til en ny mobil VPN -gruppe. Sørg for, at navnet er unikt blandt VPN -gruppenavne såvel som alle interface- og tunnelnavne.

Hvis du opretter en mobil VPN -brugergruppe, der autentificerer til en ekstern godkendelsesserver, skal du sørge for at oprette en gruppe på serveren med det samme navn, du har angivet i guiden til den mobile VPN -gruppe. Hvis du bruger Active Directory som din godkendelsesserver, skal brugerne tilhøre en Active Directory Security Group med samme navn som gruppenavnet, du konfigurerer til mobil VPN med IPSEC. For mere information, se Konfigurer den eksterne godkendelsesserver.

- Klik Næste.

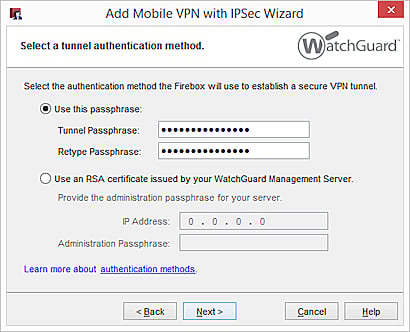

Vælg en tunnelgodkendelsesmetodeside vises.

- Vælg Brug denne adgangskode. Skriv og bekræft adgangskoden.

- Klik Næste.

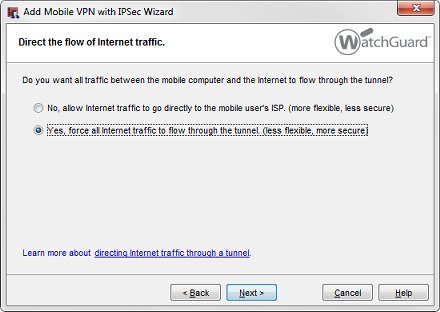

Siden direkte strømmen af internettrafikken vises.

- Vælg Ja, tvinger al internettrafik til at strømme gennem tunnelen..

Dette konfigurerer tunnelen til standard-Route VPN. Android VPN -klienten understøtter ikke delt tunneling. - Klik Næste.

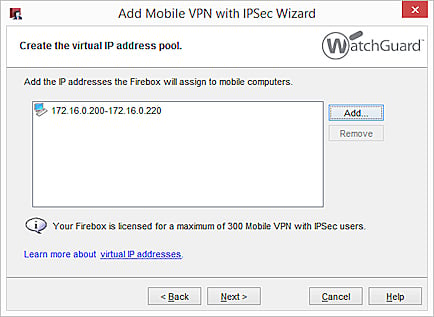

Opret den virtuelle IP -adressepoolside vises.

- Klik Næste og Afslut.

- For en standard-Route VPN-konfiguration giver konfigurationen automatisk adgang til alle netværks-IP-adresser og Enhver ekstern alias.

Mobile VPN -brugere tildeles en IP -adresse fra den virtuelle IP -adressepool, når de opretter forbindelse til dit netværk. Antallet af IP -adresser i den virtuelle IP -adressepool skal være det samme som antallet af mobile VPN -brugere. Hvis en fyrværker er konfigureret, skal du tilføje to virtuelle IP -adresser til hver mobil VPN -bruger.

De virtuelle IP -adresser skal være på et andet undernet end de lokale netværk. De virtuelle IP -adresser kan ikke bruges til noget andet på dit netværk.

- Klik Næste.

- For at tilføje brugere til den nye mobile VPN med IPsec -gruppen skal du vælge Tilføj brugere afkrydsningsfeltet.

- Klik Afslut.

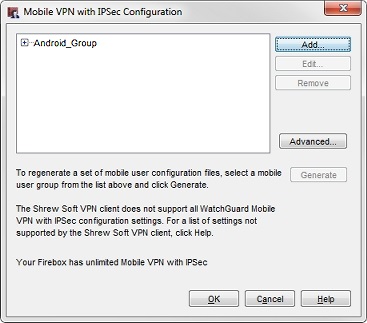

Den mobile VPN -konfiguration, du oprettede, vises i dialogboksen Mobile VPN med IPsec -konfiguration.

Dernæst skal du redigere indstillingerne for VPN -fase 1 og fase 2 for at matche indstillingerne for Android VPN -klienten.

- I Mobil VPN med IPsec -konfiguration Dialogboksen, vælg den konfiguration, du lige har tilføjet.

- Klik Redigere.

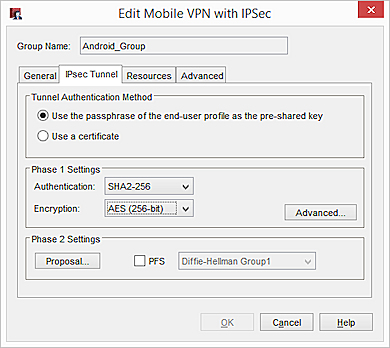

Dialogboksen Rediger mobile VPN med ipsec -dialogboksen vises. - Vælg Ipsec -tunnel Fanen.

- Fra Godkendelse rulleliste, vælg SHA2-256. Vælg SHA-1 Hvis din Android-enhed ikke understøtter SHA-2.

- Fra Kryptering rulleliste, vælg AES (256-bit), som er standardindstillingen for kryptering for Android -enheder.

- Klik Fremskreden.

Dialogboksen Fase 1 Advanced Settings vises.

Android VPN -klienten er konfigureret til at genindføre efter 1 time. Hvis denne profil kun bruges til forbindelser fra Android VPN, skal du indstille SA -livet til 1 time for at matche klientindstillingen.

Hvis du vil bruge denne VPN -profil til alle understøttede VPN -klienter, skal du indstille SA -livet til 8 timer. Android VPN -klienten bruger stadig den mindre omlægningsværdi på 1 time.

- Fra Key Group rulleliste, vælg Diffie-Hellman Group 2.

- Skift ikke nogen af de andre fase 1 -avancerede indstillinger.

- Klik Okay.

- I Rediger mobil VPN med ipsec dialogboks, klik Forslag.

- Fra Godkendelse rulleliste, vælg SHA2-256. Vælg SHA-1 Hvis din Android-enhed ikke understøtter SHA-2.

- Fra Kryptering rulleliste, vælg AES (256-bit), som er standardindstillingen for kryptering for Android -enheder.

- I Tvinge nøgleudløb Indstillinger, indstil udløbet Tid til 1 time, og ryd Trafik afkrydsningsfeltet.

- Klik Okay.

- I Rediger mobil VPN med ipsec dialogboksen, ryd Pfs afkrydsningsfeltet.

Perfekt fremadrettet hemmeligholdelse understøttes ikke af Android VPN -klienten.

Endelig skal du konfigurere DNS -indstillingerne.

- Klik på Fremskreden Fanen.

- Konfigurer DNS -indstillingerne:

Tildel netværket DNS/Wins -indstillinger til mobile klienter

Hvis du vælger denne indstilling, modtager mobile klienter de DNS- og vinderindstillinger, du specificerer på Netværk> grænseflader> DNS/sejre. For eksempel, hvis du specificerer DNS -serveren 10.0.2.53 I netværket DNS/WINS -indstillinger bruger mobile VPN -klienter 10.0.2.53 Som DNS -server.

Som standard Tildel netværket DNS/Wins -serverindstillinger til mobile klienter Indstilling er valgt til nye mobile VPN -konfigurationer.

Tildel ikke DNS eller Wins -indstillinger til mobile klienter

Hvis du vælger denne indstilling, modtager klienter ikke DNS eller vinder indstillinger fra Firebox.

Tildel disse indstillinger til mobile klienter

Hvis du vælger denne indstilling, modtager mobile klienter det domænenavn, DNS -server og vinder serverindstillinger, du angiver i dette afsnit. For eksempel, hvis du specificerer eksempel.com som domænenavn og 10.0.2.53 Som DNS -server bruger mobile klienter eksempel.com for ukvalificerede domænenavne og 10.0.2.53 Som DNS -server.

Du kan specificere et domænenavn, op til to DNS -server IP -adresser og op til to Wins Server IP -adresser.

For mere information om DNS og vinder serverindstillinger for mobil VPN med IPSEC -brugere, se Konfigurer DNS og Wins -servere til mobil VPN med IPSEC.

- Klik Okay.

- Gem konfigurationsfilen til din Firebox.

For at autentificere fra Android VPN -klienten skal Android VPN -brugere være medlemmer af den godkendelsesgruppe, du har angivet i ADD Mobile VPN med IPsec -guiden.

- For information om, hvordan du tilføjer brugere til en Firebox -brugergruppe, se Definer en ny bruger til Firebox -godkendelse.

- Hvis du bruger en tredjepartsgodkendelsesserver, skal du bruge instruktionerne i din leverandørdokumentation.

Konfigurer den indfødte Android VPN -klient

Når du har konfigureret ildkassen, kan brugere i den godkendelsesgruppe, du har angivet i den mobile VPN med IPsec -profil på Firebox, bruge den indfødte Android VPN -klient til at oprette forbindelse. For at bruge den indfødte Android VPN -klient skal brugeren manuelt konfigurere VPN -klientindstillingerne for at matche indstillingerne, der er konfigureret på Firebox.

WatchGuard giver interoperabilitetsinstruktioner til at hjælpe vores kunder med at konfigurere WatchGuard -produkter til at arbejde med produkter oprettet af andre organisationer. Hvis du har brug for mere information eller teknisk support om konfiguration af et ikke-watchguard-produkt, skal du se dokumentations- og supportressourcerne til dette produkt.

For Android -enheder med Android version 12 eller højere anbefaler vi dig at konfigurere en mobil VPN med IKEV2 -forbindelse med den gratis Strongswan -app. For mere information, se Konfigurer Android -enheder til mobil VPN med IKEV2.

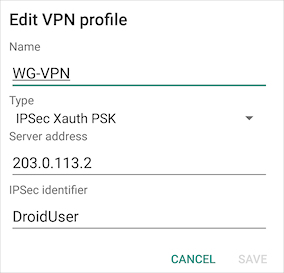

At manuelt konfigurere den oprindelige VPN -klient på Android -enheden i Android 8.0 (Oreo):

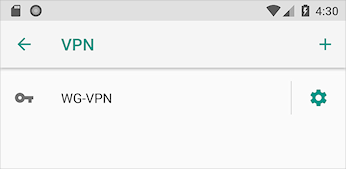

- Tryk på Indstillinger> Netværk og internet> VPN.

- Tryk på + knap.

Dialogboksen Rediger VPN -profil vises. - I Navn Tekstfelt, skriv et beskrivende navn på VPN -forbindelsen.

- Fra Type rulleliste, vælg IPsec Xauth Psk.

- I Serveradresse Tekstfelt, skriv den eksterne IP -adresse på ildkassen.

- I IPSEC -identifikator Tekstfelt, skriv gruppenavnet, du har angivet i den mobile VPN med IPsec -konfiguration på ildkassen.

- Træk skyderen ned for at se flere indstillinger.

- I IPsec Pre-Shared Key Tekstfelt, skriv den tunnelpassegrav, du har angivet i den mobile VPN med IPsec -konfiguration på Firebox.

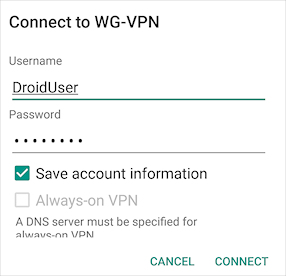

- I Brugernavn Tekstfelt, skriv brugernavnet til en bruger i den specificerede godkendelsesgruppe.

Angiv kun brugernavnet. Forord ikke brugernavnet med et domænenavn og angiv ikke en e -mail -adresse. - I Adgangskode Tekstfelt, skriv adgangskoden til en bruger i den specificerede godkendelsesgruppe.

- Klik Gemme.

VPN -forbindelsen, du oprettede, gemmes på VPN -listen.

- For at oprette forbindelse skal du klikke på den VPN -forbindelse, du oprettede.

Connect to dialogboksen vises.

For at bekræfte, at din forbindelse var vellykket, og at VPN -tunnelen er aktiv, skal du gennemse til et websted, der viser din IP -adresse, såsom www.Whatismyip.com. Hvis din Android -enhed er tilsluttet via VPN, er din IP -adresse den eksterne IP -adresse på Firebox.

Hvis din enhed har en senere version af Android, kan de trin, du skal følge for at konfigurere den oprindelige VPN -klient, være forskellige. For instruktioner, der gælder for din Android -version, se dokumentationen fra din enhedsproducent.

Du kan konfigurere den oprindelige VPN -klient til Android -versioner 8.0 (Oreo) til Android 11. For Android -versioner 12 og højere anbefaler vi, at du konfigurerer en mobil VPN med IKEV2 -forbindelse. For mere information, se Konfigurer Android -enheder til mobil VPN med IKEV2.

Se også

© 2023 WatchGuard Technologies, Inc. Alle rettigheder forbeholdes. WatchGuard og WatchGuard -logoet er registrerede varemærker eller varemærker til WatchGuard Technologies i USA og andre lande. Forskellige andre varemærker ejes af deres respektive ejere.

Tilslutning til Access -server med Android

OpenVPN -protokollen er ikke en, der er indbygget i Android -operativsystemet til Android -enheder. Derfor kræves et klientprogram, der kan håndtere at fange den trafik, du ønsker at sende gennem OpenVPN -tunnelen, og kryptere det og videregive den til OpenVPN -serveren. Og selvfølgelig omvendt for at dekryptere returtrafikken. Så et klientprogram er påkrævet, og der er nogle muligheder her. Vi har ikke til hensigt at begrænse vores kunder og forårsage en type leverandørlock-in-situation. Vi prøver at holde forbindelse og valget af klientsoftware åbent, selvom vi selvfølgelig anbefaler den officielle OpenVPN Connect Client.

Officiel OpenVPN Connect -app

I Google Play -butikken, den klient, du kan downloade og installere gratis, kaldes der OpenVPN Connect. Dette program understøtter kun en aktiv VPN -tunnel ad gangen. At prøve at oprette forbindelse til to forskellige servere på samme tid er en funktion, vi ikke byggede ind i vores officielle OpenVPN Connect -app, og det er heller ikke muligt, fordi det underliggende operativsystem ikke tillader dette. OpenVPN Connect -appen er i stand til at huske flere forskellige servere, men kun en kan være aktiv ad gangen.

For at få OpenVPN Connect -appen skal du gå til Google Play -butikken på din Android -enhed eller åbne linket nedenfor til Google Play Store. I Google Play Store på din enhed skal du kigge efter ordene “OpenVPN Connect”, og applikationen vises i søgeresultaterne. Du kan installere det derfra. Når det er installeret, placeres et ikon på din startskærm, hvor du kan finde appen. Når du har åbnet det, kan du bruge Adgangsserver mulighed for at starte importprocessen. Du kan bruge indstillingen til at importere direkte fra webgrænsefladen på Access -serveren eller bruge importen fra filindstillingen. Hvis du bruger importmuligheden for webgrænseflade, skal du indtaste adressen på din Access Server’s webgrænseflade her sammen med brugernavn og adgangskode. Hvis din server er på en usædvanlig port (ikke standard HTTPS -port TCP 443), skal du angive porten her. Når importen er afsluttet, er du klar til at bruge appen.

- Officiel OpenVPN Connect -app i Google Play Store

- Ofte stillede spørgsmål

OpenVPN Open Source OpenVPN til Android -app

OpenVPN for Android er en open source -klient og udviklet af Arne Schwabe. Det er målrettet mod mere avancerede brugere og tilbyder mange indstillinger og muligheden for at importere profiler fra filer og til at konfigurere/ændre profiler inde i appen. Klienten er baseret på samfundsversionen af OpenVPN. Det er baseret på openvpn 2.x Kildekode. Denne klient kan ses som den semi-officielle klient for OpenVPN open source-samfundet.

Andre klienter

Der kan også være andre OpenVPN -klienter tilgængelige i Google Play Store, men vi har ingen oplysninger om dem her.