Kryptografi og dens typer

Hash -funktioner bruges i mange kryptografiske algoritmer og protokoller, herunder MAC -algoritmer, digitale signaturalgoritmer og godkendelsesprotokoller. Nogle af de mest almindelige hash -algoritmer inkluderer:

Kryptografi 101: Nøgleprincipper, hovedtyper, brug af sager og algoritmer

Af Shanika Wickramasinghe 13. februar 2023

Kryptografi er grundlæggende for mange informationssikkerheds- og privatlivsmekanismer. I dag bruges en række kryptografiske algoritmer i mange forskellige applikationer.

Denne artikel forklarer kryptografi: hvordan den fungerer, centrale principper eller operationer af kryptografi, typer kryptografi, brugssager og mere!

Hvad er kryptografi?

Kryptografi kan henvise til enhver tilgang, der skjuler reelle oplysninger, ved hjælp af koder, for at forhindre læsning af uautoriserede parter. Kryptografi kan beskytte:

- Oplysninger i hvile, såsom data om harddiske

- Elektronisk kommunikation mellem flere parter

- Oplysninger i brug

Cryptography -stigning er afhængig af matematiske koncepter – et sæt krypteringsalgoritmer og hashing -algoritmer – for at omdanne information på en måde, der er vanskelig at fortolke eller “knække”.

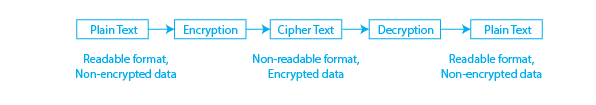

Antag for eksempel, at kommunikation mellem to parter er sikret ved hjælp af kryptografiske principper. Afsenderens meddelelse er typisk kendt som ”PLAINTEXT.”Det omdannes til et ulæseligt format kaldet Ciffertext ved hjælp af krypteringsnøglen. Når modtageren får meddelelserne, omdannes chifferteksten til genindvæsen ved hjælp af dekrypteringsnøglen.

Nøgleprincipper for kryptografi

Lad os nu henvende os til de principper, der understøtter kryptografi.

Fortrolighed

Fortrolighedsaftaler har regler og retningslinjer for at holde informationen sikre og private. Fortrolighed skal beskyttes ved hjælp af teknikker som kryptering. Det sikrer, at kun autoriserede mennesker kan få adgang til oplysningerne på bestemte steder – og det begrænser adgangen til andre uautoriserede parter.

(Fortrolighed er en komponent i CIA Security Triad.)

Godkendelse

Processen med at bekræfte, at den person, der sendte en bestemt besked, er afsenderen af denne meddelelse. Dette princip sikrer, at modtageren modtager beskeden fra en afsender, der har tilladelse til at gøre det. To almindelige godkendelsesmekanismer er:

- Adgangstokens

- Author Signatures

Kryptering

Kryptering er processen med at omdanne information til et ulæseligt format ved hjælp af en krypteringsalgoritme for at beskytte informationens privatliv. Kun modtageren kan læse dem ved hjælp af dekrypteringsnøglen.

Dataintegritet

Dataene skal være konsistente og nøjagtige uden nogen ændringer, mens de er i transit fra afsenderen til modtageren. Dataintegritet sikrer, at der ikke er gjort nogen manipulation til dataene i løbet af dens livscyklus ved hjælp af teknikker som kryptografisk hashing.

Ikke-afvisning

Princippet om ikke-afvisning sikrer, at meddelelsesafsenderen ikke kan afvise ægtheden af hans signatur ved hjælp af teknikker som digitale signaturer.

Nøglestyring

Nøglestyring er processen med at opretholde kryptografiske nøgler. Det inkluderer opgaver som nøglefordeling, generation, rotation osv. Nøglestyring er afgørende for at sikre den maksimale sikkerhed for et kryptografisystem, da dens sikkerhed stærkt er afhængig af kryptografiske nøgler.

De tre store kryptografyper

Der er tre hovedtyper af kryptografi. Lad os lære dem at kende i dette afsnit.

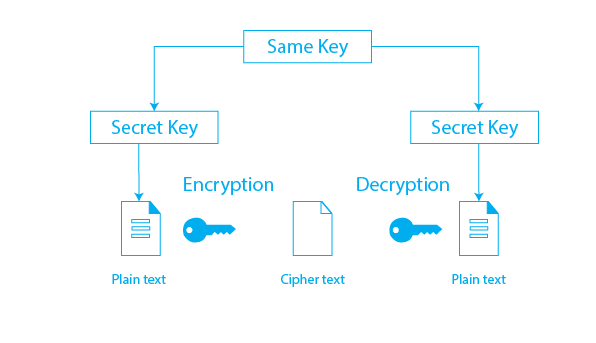

Symmetrisk kryptografi

Symmetrisk-nøgle-kryptografi involverer kryptering og dekryptering ved hjælp af de samme kryptografiske taster. Her deler afsenderen og alle modtagere en fælles hemmelig nøgle. PlaintExt -meddelelserne omdannes til ciffertekst ved hjælp af en bestemt krypteringsnøgle. Modtageren kan bruge den samme krypteringsnøgle til at dekryptere meddelelsen ved hjælp af den delte hemmelige nøgle.

Eksempler på symmetriske nøglekrypteringsalgoritmer inkluderer:

- Avanceret krypteringsstandard (AES)

- Data Kryptering Standard (DES)

- Triple Data Encryption Standard (Triple DES)

- International datakrypteringsalgoritme (idé)

- TLS/SSL -protokol

Den største ulempe ved denne symmetriske nøglekryptering deler den hemmelige nøgle. Den delte hemmelighed skal krypteres for at forhindre uautoriseret adgang. Det kan være en ekstra omkostning til kryptografiske applikationer.

Asymmetrisk kryptografi

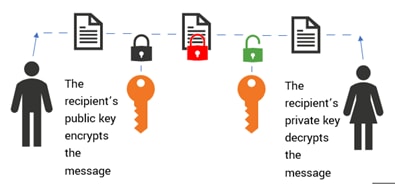

Denne type kryptografi, kendt som “public-key kryptografi”, bruger forskellige kryptografiske nøgler til krypterings- og dekrypteringsprocesser. Afsenderen og modtageren har en privat nøgle og en offentlig nøgle:

- Den offentlige nøgle deles med alle de parter, der skal kommunikere med afsenderen.

- Den private nøgle holdes hemmelig for hver part.

Selvom der er en matematisk forbindelse mellem disse private nøgle- og offentlige nøglepar, kan den offentlige nøgle ikke generere den private nøgle.

Offentlig nøglekryptografi bruges ofte i digitale underskrifter til meddelelsesgodkendelse. Afsendere bruger deres private nøgler til at underskrive deres beskeder digitalt for at bevise deres ægthed. Modtageren ved således nøjagtigt, at afsenderen er en betroet tredjepart.

Af forskellige asymmetriske (eller offentlige nøgle) kryptografiske algoritmer er her nogle eksempler:

- Elliptical Curve Cryptography (ECC)

- Rivest Shamir Adleman (RSA)

- Diffie-Hellman-udvekslingsmetoden

- TLS/SSL -protokol

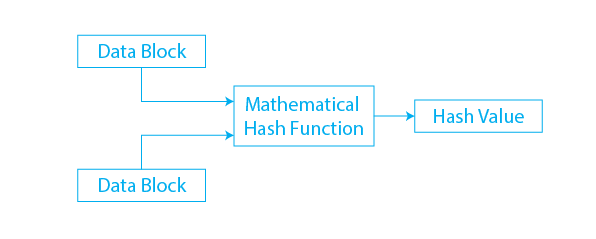

Hash fungerer

Hash-funktioner beregner en fast længde hashværdi eller et “fingeraftryk” på den almindelige tekstbesked. Disse hash er unikke for hver klagendeekst. Derfor bruger denne type kryptografi ikke en kryptografisk nøgle. Hash -funktioner hjælper med at sikre dataintegritet mellem kommunikationspartier. Hvis hash producerer den samme output, indikerer det, at oplysningerne ikke er blevet ændret, kompromitteret eller beskadiget.

Hash -funktioner bruges i mange kryptografiske algoritmer og protokoller, herunder MAC -algoritmer, digitale signaturalgoritmer og godkendelsesprotokoller. Nogle af de mest almindelige hash -algoritmer inkluderer:

Hybridkryptering

Ud over de tre store kryptografityper er hybridkryptering en anden type, der bruges til at sikre data og kommunikation.

Hybridkryptering kombinerer public-key kryptografi med symmetrisk kryptering til datakryptering. Denne kryptografiske type genererer en privat nøgle og krypterer den ved hjælp af den offentlige nøgle. Derefter krypteres den komplette meddelelse med den krypterede private nøgle med den originale symmetriske nøgle. Den kodede meddelelse kan kun dekrypteres, hvis modtageren kender den originale private nøgle.

Hybridkryptering udfører randomisering til krypteringen, så ingen to meddelelser har den samme chiffertekst. Det gør krypteringen mere sikker.

Anvendelser og anvendelser af kryptografi

Med de forklarede koncepter, lad os henvende os til de mest almindelige anvendelsessager om kryptografi – hvad bruger folk faktisk kryptografi til?

Sikkerhed af computeradgangskode

Opbevaring af adgangskoder som databaseadgangskoder i almindelig tekst er risikabelt – enhver, der kan få adgang til adgangskodelagringen, kan læse dem. I stedet er sådanne adgangskoder krypteret eller hashet ved hjælp af en hashing -algoritme som en sikkerheds bedste praksis. Hver gang systemet henviser til det, vil det blive hashed og sammenlignet med den hashede værdi.

Cryptocurrencies

Cryptocurrencies som Bitcoin og Ethereum bruger kryptografiske algoritmer såsom elliptisk kryptografi, hashfunktioner og mange flere for at bevare sikkerheden og privatlivets fred for transaktioner. Blockchain -knudepunkter er sikret med kryptografi for at lade brugerne handle sikkert med andre brugere.

Digitale underskrifter

Digitale underskrifter er en af anvendelserne af offentlig nøglekryptografi, der giver ægthed og dataintegritet. Afsenderen genererer en unik signatur ved hjælp af den private nøgle og vedhæfter den til dokumentet, som skal verificeres ved hjælp af den offentlige nøgle.

Sikre data og opbevaring af sikkerhedskopier

Organisationer genererer betydelige mængder data (op mod 2.5 Quintillion Bites Per dag). Opbevaring, der kan være en risiko. Kryptering af data på lagring gør det mere sikkert og forhindrer datalækage. De fleste cloud -løsninger i dag giver krypteringsmuligheder sammen med opbevaringsmuligheder, inklusive backup -drev.

Derudover kan automatisk kryptering aktiveres, når data er i transit til lageret, og mens de er i hvile.

Sikker web

Kryptografi har muliggjort sikker kommunikation over internettet ved at kryptere kommunikationsprotokoller. For eksempel angiver brug af HTTP’er i URL’en tilslutning til et sikkert websted, der krypterer dataene. Det er især nyttigt til betalingsgateways, hvor der skal oprettes en sikker kommunikationskanal for at undgå lækage af følsomme oplysninger.

Et andet eksempel er SSH -protokollen, som de fleste bruger til tunneling og fjernlogin.

Sikring af e -mails

De fleste organisationer bruger filkryptering til at beskytte e -mail -kommunikation, herunder følsomme samtaler og vedhæftede filer. F.eks. Derudover er PGP/MIME (temmelig godt privatliv/multifunktionsinternet -mail -udvidelser) en anden populær type e -mail -kryptering understøttet af Yahoo, AOL og Android -enheder.

Nøgle kryptografiske algoritmer

Vi har allerede navngivet disse i denne artikel, så lad os tage et kort kig på, hvordan nogle almindelige kryptografiske algoritmer fungerer.

Aes

Den avancerede krypteringsstandard (AES) er en symmetrisk krypteringsalgoritme, der bruges af mange regeringer over hele verden. Det blev oprettet af National Institute of Standards and Technology (NIST) i U.S.

De vigtigste størrelser på AES -blokchiffer kan være 128, 192 og 256 bit, og kryptering sker i blokke på 128 bit hver. Betragtes som en stærk kryptografisk algoritme, mere sikker end Des og Triple DES, AES er ubrydelig af mange angreb.

RSA

RSA (Rivest-Shamir-Adleman) -algoritmen er en asymmetrisk krypteringsalgoritme opfundet af Ron Rivest, Adi Shamir og Leonard Adleman i 1978. Det bruges til at kryptere data og kommunikation over internettet og til e -mail -kryptering.

Der er dog stadig flere udnyttelige sårbarheder i RSA. For eksempel var forskere i stand til at knække en nøgle 768-bit RSA-algoritme. Det anbefales at bruge 2048 bit som nøglelængde.

Triple des

Triple Data Encryption Standard (DES) giver mere sikkerhed end standard DES -algoritmen ved hjælp af tre pas af DES snarere end en. Sikkerheden af standard DES viste sig at være mindre sikker end AES. Den bruger 56-bit længde taster.

Elliptical Curve Cryptography (ECC)

ECC er en offentlig nøglekrypteringsteknik, der bruger den algebraiske arkitektur af elliptiske kurver med begrænsede felter og bruger kryptering, underskrifter og nøgleudveksling. ECC bruges i applikationer som online bank, e -mail -kryptering og sikre betalinger.

Fremtiden for kryptografi

Kryptografi er hjertet af sikkerheds- og privatlivsmekanismer over hele verden. Det omdanner almindelige tekstdata til chiffertekst i et uleseligt format ved hjælp af krypteringsalgoritmer. Når teknologien skrider frem, ser vi vækst i flere slags kryptografi. For eksempel er homomorfe kryptering en ny teknologi. Og så – overvej, hvad kvanteberegning kan betyde for kryptering.

Hvad er Splunk?

Dette indlæg repræsenterer ikke nødvendigvis Splunks position, strategier eller mening.

Kryptografi og dens typer

Hver menneskelig aktivitet i dag drejer sig om computersystemer. Denne computerteknologi bruges i forskellige applikationer, herunder sundhedsydelser, uddannelse, bank, software og marketing. Du undrer dig muligvis over, hvordan virksomheder beskytter deres data. “Kryptografi” er svaret på dette spørgsmål. Kryptografi har spillet en afgørende rolle i udformningen af den moderne informationsalder og er vigtig for at beskytte følsomme oplysninger i dagens forbundne verden. Lad os studere kryptografi og typer kryptografi i detaljer.

Hvad er kryptografi?

Kryptografi er praksis med sikker kommunikation i nærvær af tredjepart, kaldet modstandere. Det involverer at omdanne information, kaldet PLAINTEXT, til en form, der er ulæselig og kun kan transformeres tilbage til sin oprindelige form af en person, der har den rette nøgle eller viden, for at gøre det.

Kryptografi er blevet brugt i århundreder til at sikre kommunikation, hvor den tidligste registrerede brug er Scytale, en stang, der bruges af de gamle grækere til at kryptere meddelelser ved at indpakke en strimmel pergament omkring det. Opfindelsen af den moderne computer har gjort kryptografi vigtigere end nogensinde, da den nu bruges til at sikre ikke kun militær kommunikation, men også internettransaktioner og datalagring.

Nogle almindelige kryptografiske eksempler

Dette er kryptografiske eksempler:

- Sikker webbrowsing: Når du besøger et websted med “HTTPS” i URL’en, er kommunikationen mellem din browser og webstedet krypteret ved hjælp af SSL/TLS, som er en form for symmetrisk nøgle kryptografi.

- Online bankvirksomhed: Mange online banksystemer bruger kryptografi til at sikre følsomme finansielle transaktioner og beskytte kundernes personlige og økonomiske oplysninger.

- E -mail: Mange e -mail -tjenester bruger kryptering til at beskytte privatlivets fred og fortrolighed af e -mails under transit. For eksempel bruger tjenester som Gmail Transport Layer Security (TLS) til at kryptere e -mails.

- Mobile enheder: Mobile enheder, såsom smartphones og tablets, bruger ofte kryptografi til at sikre data, der er gemt på enheden og for at beskytte kommunikation. For eksempel bruger Apples iOS et hardwarekrypteringssystem til at sikre data om iPhones og iPads.

- Sky lagring: Kryptografi bruges til at sikre data, der er gemt i skyen. For eksempel bruger Amazon Web Services AES -krypteringsalgoritmen til at sikre data, der er gemt i sin Simple Storage Service (S3) og Amazon Elastic Block Store (EBS).

Dette er kun et par kryptografiske eksempler, der er vidt brugt i mange andre områder, herunder VPN’er, sikre instant messaging og softwareopdateringer for at nævne nogle få

Funktioner ved kryptografi

Dette er funktionerne i kryptografi:

- Fortrolighed: Skjuler indholdet af en meddelelse fra uautoriserede parter.

- Integritet: Sikrer, at en meddelelse ikke er blevet ændret under transmission.

- Godkendelse: Verificerer identiteten af afsenderen og modtageren af en meddelelse.

- Ikke-afvisning: Forhindrer afsenderen i at nægte at have sendt en besked.

- Tilgængelighed: Sikrer, at autoriserede brugere har adgang til de oplysninger, de har brug for, når de har brug for dem.

- Nøglestyring: Processen med at generere, distribuere, opbevare og udskifte kryptografiske taster.

- Algoritme: Den matematiske formel, der bruges til at kryptere og dekryptere beskeder.

- Kryptering/dekryptering: Processen med at konvertere enheden til chiffertekst og omvendt.

- Symmetrisk/asymmetrisk nøglekryptering: Brug af en enkelt delt nøgle til kryptering og dekryptering eller brugen af et offentligt og privat nøglepar.

- Hash -funktioner: En envejs matematisk transformation af en input (meddelelse) til en output i fast størrelse (meddelelsesdigest).

- Digitale underskrifter: En underskrift, der kan bruges til at autentificere afsenderens identitet og sikre integriteten af meddelelsen.

Typer kryptografi

Der er tre typer kryptografi

Symmetrisk nøgle

Den symmetriske nøgle er en typer kryptografi, der også er kendt som privat nøgle kryptografi eller hemmelig nøglekryptografi. Både informationsmodtageren og afsenderen bruger en enkelt nøgle til at kryptere og dekryptere beskeden i dette tilfælde. Det er en metode til kryptering og dekryptering, der bruger en enkelt delt nøgle til begge operationer. Den samme nøgle bruges til at kryptere plainteksten til chiffertekst og til at dekryptere chifferteksten tilbage til enheden.

AES er den mest almindeligt anvendte type kryptografi i denne metode (avanceret krypteringssystem). De tilgange, der bruges i denne type, er også helt strømlinede og hurtigere.

Symmetrisk nøglekryptografi inkluderer følgende typer:

- Blok

- Bloker chiffer

- DES (datakrypteringssystem)

- RC2

- IDE

- Blowfish

- Stream ciffer

Fordelene ved symmetrisk nøglekryptografi inkluderer:

- Fart: Kryptering og dekryptering er hurtige og effektive, hvilket gør den velegnet til store mængder data.

- Enkelhed: Den enkelt delte nøgle gør det lettere at implementere og bruge sammenlignet med asymmetrisk nøglekryptografi.

Ulemper ved symmetrisk nøglekryptografi inkluderer:

- Nøglestyring: Den sikre distribution af den delte nøgle mellem afsenderen og modtageren kan være en udfordring.

- Skalerbarhed: Med et stort antal brugere kan antallet af krævede nøgler hurtigt blive uhåndterlige.

- Sikkerhed: Hvis den delte nøgle er kompromitteret, kan fortroligheden og integriteten af dataene trues.

Asymmetrisk nøgle

Den asymmetriske nøgle er typer kryptografi, der også er kendt som public-key kryptografi. Det anvender en forskelligartet og sikker metode til transmission af information. Den mest almindelige type kryptografi, der bruges i denne metode, er RSA. En asymmetrisk nøgle henviser til en kryptografisk metode, der bruger to forskellige taster til kryptering og dekryptering. De to nøgler kaldes den offentlige nøgle og den private nøgle. Den offentlige nøgle bruges til at kryptere dataene, og den private nøgle bruges til at dekryptere dem. Sikkerheden ved denne metode er baseret på det faktum, at den er beregningsmæssigt umulig at udlede den private nøgle fra den offentlige nøgle. Asymmetrisk nøglekryptografi bruges ofte til sikker kommunikation, digitale underskrifter og offentlig nøgleinfrastruktur (PKI).

Asymmetrisk nøglekryptografi inkluderer følgende typer:

Fordelene ved asymmetrisk nøglekryptografi:

- Øget sikkerhed: Brugen af to forskellige taster gør det mere sikkert end symmetrisk nøglekryptografi.

- Ikke-afvisning: Den digitale signatur, der er oprettet ved hjælp af den private nøgle, giver bevis for ægtheden af afsenderen.

- Skalerbarhed: Asymmetrisk nøglekryptografi kan understøtte et stort antal brugere.

- Offentlig nøglefordeling: Den offentlige nøgle kan frit distribueres uden nogen sikkerhedsrisiko, hvilket muliggør let kryptering af meddelelser.

Ulemper ved asymmetrisk nøglekryptografi:

- Beregningsomkostninger: Krypterings- og dekrypteringsprocessen ved hjælp af asymmetrisk nøglekryptografi er langsommere og mere ressourceintensiv sammenlignet med symmetrisk nøgle kryptografi.

- Nøglestyring: Asymmetrisk nøglekryptografi kræver opbevaring og styring af både private og offentlige nøgler.

- Nøglelængde: Sikkerheden af asymmetrisk nøglekryptografi er direkte proportional med længden af den anvendte nøgle. Længere nøgler kræver mere behandlingskraft, hvilket gør dem mindre praktiske til nogle applikationer.

- Manglende standardisering: Asymmetrisk nøglekryptografi udvikler sig stadig, og der er en mangel på standardisering med hensyn til algoritmer og nøglelængder, hvilket gør det vanskeligt for interoperabilitet mellem forskellige systemer

Hash -funktion

Typer af kryptografi, hvor en algoritme efterfulgt af en hash -funktion tager en vilkårlig længde af meddelelsen som input og returnerer en fast længde af output. Det omtales også som en matematisk ligning, fordi den bruger numeriske værdier som input til at generere hash -meddelelsen. Denne metode kræver ikke en nøgle, fordi den fungerer i et envejs-scenarie. Hver runde med hash -operationer betragter input som en række af den seneste blok og genererer den sidste aktivitetsrunde som output.

Nogle af hashens funktioner inkluderer:

- Meddelelse Digest 5 (MD5)

- Ripemd

- Whirlpool

- SHA (Secure Hash -algoritme)

Anvendelser af kryptografi

Dette er anvendelsen af kryptografi:

- Sikker kommunikation: Kryptografi er vidt brugt til at sikre kommunikation over internettet, såsom e -mail, instant messaging og virtuelle private netværk (VPN’er).

- Data beskyttelse: Kryptografi bruges til at beskytte følsomme data, såsom økonomiske oplysninger, medicinske poster og regeringshemmeligheder, fra uautoriseret adgang, alle disse er kryptografiske eksempler.

- E-handel og online transaktioner: Kryptografi bruges til at sikre online -transaktioner, såsom online shopping og bankvirksomhed, til at beskytte følsomme oplysninger og forhindre svig.

- Godkendelse: Kryptografi bruges til at autentificere identiteten af brugere og enheder, såsom digitale certifikater, biometrisk godkendelse og smartkort.

- Skyen: Kryptografi bruges til at sikre cloud computing -tjenester, såsom datalagring og behandling, ved at kryptere data og kontrollere adgangen.

- Trådløse netværk: Kryptografi bruges til at sikre trådløse netværk, såsom Wi-Fi, fra uautoriseret adgang og datainterception.

- Diskkryptering: Kryptografi bruges til at sikre data, der er gemt på diskdrev, såsom kryptering med fuld disk og krypterede filsystemer, for at forhindre uautoriseret adgang.

- Mobile enheder: Kryptografi bruges til at sikre mobile enheder, såsom smartphones og tablets, til at beskytte følsomme data og forhindre uautoriseret adgang.

- Digital Rights Management: Kryptografi bruges til at beskytte copyright -indehavers rettigheder ved at kontrollere distributionen og brugen af digitalt indhold, såsom musik, film og software.

Konklusion

Kryptografi er praksis med at konvertere information til en kodet form for at forhindre uautoriseret adgang og sikre dets privatliv og fortrolighed. Det bruges på forskellige områder såsom computersikkerhed, kommunikation og økonomiske transaktioner for at sikre følsomme oplysninger fra nysgerrige øjne.

Nogle almindelige typer kryptografi er:

- Symmetrisk-nøgle-kryptografi

- Asymmetrisk-nøgle-kryptografi

- Hashing.

Kryptografi involverer brugen af matematiske algoritmer og protokoller til at kode, transmittere og afkode data og er ofte afhængig af hemmelige nøgler for at sikre dens sikkerhed.

Ofte stillede spørgsmål (FAQ)

Her er nogle ofte stillede spørgsmål relateret til “kryptografi og typer kryptografi”.

Spørgsmål 1: Hvad er kryptografi?

Svar: Kryptografi er praksis med at omdanne information på en måde, der gør den ulæselig for alle undtagen dem, for hvem det er beregnet til. Det bruges til sikker kommunikation og til at beskytte følsomme oplysninger mod uautoriseret adgang.

Spørgsmål 2: Hvad er forskellen mellem symmetriske og asymmetriske typer kryptografi?

Svar: Symmetrisk kryptografi bruger den samme nøgle til både kryptering og dekryptering, mens asymmetrisk kryptografi bruger to forskellige nøgler, en offentlig nøgle til kryptering og en privat nøgle til dekryptering.

Spørgsmål 3: Hvad er en digital signatur?

Svar: En digital signatur er en matematisk mekanisme, der bruges til at verificere ægtheden af digitale data. Det oprettes ved hjælp af afsenderens private nøgle og kan verificeres ved hjælp af deres offentlige nøgle.

Spørgsmål 4: Hvad er en hash -funktion?

Svar: En hashfunktion er en envejs matematisk funktion, der tager et input (eller “meddelelse”) og returnerer en fast størrelse streng med karakterer, som normalt er en “fordøjelse”, der er unik for de unikke værdier for input.

Spørgsmål 5: Hvad er formålet med en nøgle i kryptografi?

Svar: En nøgle bruges i kryptografi til at kryptere og dekryptere data. Nøglen bestemmer omdannelsen af den originale meddelelse til den krypterede meddelelse og omvendt.

Spørgsmål 6: Hvad er en chiffer?

Svar: En ciffer er en algoritme til kryptering og dekryptering af data. Det definerer reglerne for omdannelse af enheden til chiffertekst og tilbage.

Spørgsmål 7: Hvad er den mest almindeligt anvendte symmetriske chiffer?

Svar: Den avancerede krypteringsstandard (AES) er den mest almindeligt anvendte symmetriske chiffer.

Spørgsmål 8: Hvad er den mest almindeligt anvendte asymmetriske chiffer?

Svar: RSA -algoritmen er den mest almindeligt anvendte asymmetriske chiffer.