PFSENSE-連接到VPN PIA

確保在下面訂閱以立即通知下一個主題,並務必確保讓我知道您是否有任何主題請求.

用PFSENSE設置PIA VPN 2.4.5

如今,我們中的許多人以一種或另一種方式使用VPN,在過去的十年左右的時間裡,他們看到了人們的流行,許多人試圖將其用作繞過Netflix或其他流媒體服務的內容限制的手段,以此作為一種方式連接到家庭或工作以訪問旅途中的文件,或者只是在線保留盡可能多的隱私.

作為英國最近發生的大流行措施的一部分,我最近的任務是為我們的企業設計一個解決方案,以擴展我們當前的VPN解決方案,該解決方案每天將看到約100-150個用戶,以便能夠同時處理1000多個用戶僅幾個小時. 大約三個月後,該解決方案每天仍然表現出色. 但是我們在這裡得到了一些話題..

我已經成為PFSENSE用戶已有近8年了,並且私有Internet訪問(PIA)用戶最多可容納4年後,我認為記錄如何以PFSENSE作為永久VPN連接的如何設置PIA VPN是有意義的將涵蓋如何通過PIA路由某些設備,同時將所有其他流量保持不變.

本指南使用pfsense 2.4.5釋放,這是當前版本的寫作時間. 一切都適用於 最多 較舊的版本,儘管您的界面看起來可能會有所不同,具體取決於您的版本.

指導

您可以在安全性方面使用一些不同的設置,被認為是“弱”“推薦/中等”和“強” – 我將為中等和強大的個人資料提供建議,因為我認為這些都可以接受. 如果性能不完全取決於您的期望,您可以嘗試使用弱個人資料,但我建議盡可能使用中等設置. 考慮到這一點,推薦和強大的設置在其端口選擇和證書中有所不同:

- 推薦:UDP端口 1198 使用AES-128進行加密

- 強:UDP端口 1197 使用AES-256加密

為了給您一些參考,我在此處查看的APU2能夠使用我們在此處看到的建議安全性在VPN上進行100Mbps,但無法接近300Mbps我的鏈接能夠. 也許是時候升級了..

證書安裝

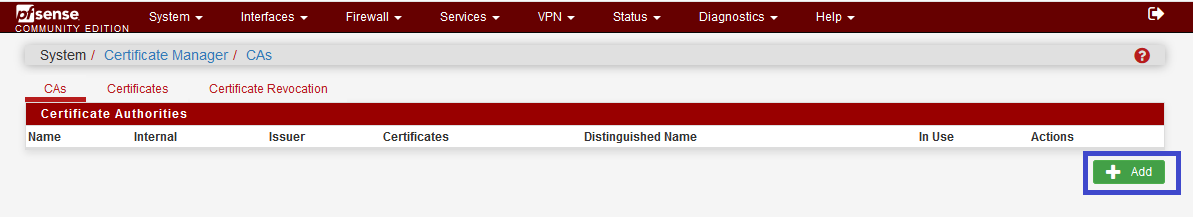

首先,我們需要將PIA CA證書安裝到PFSENSE中,以便我們可以在VPN配置中使用它們.

首先在此處下載正確的證書:

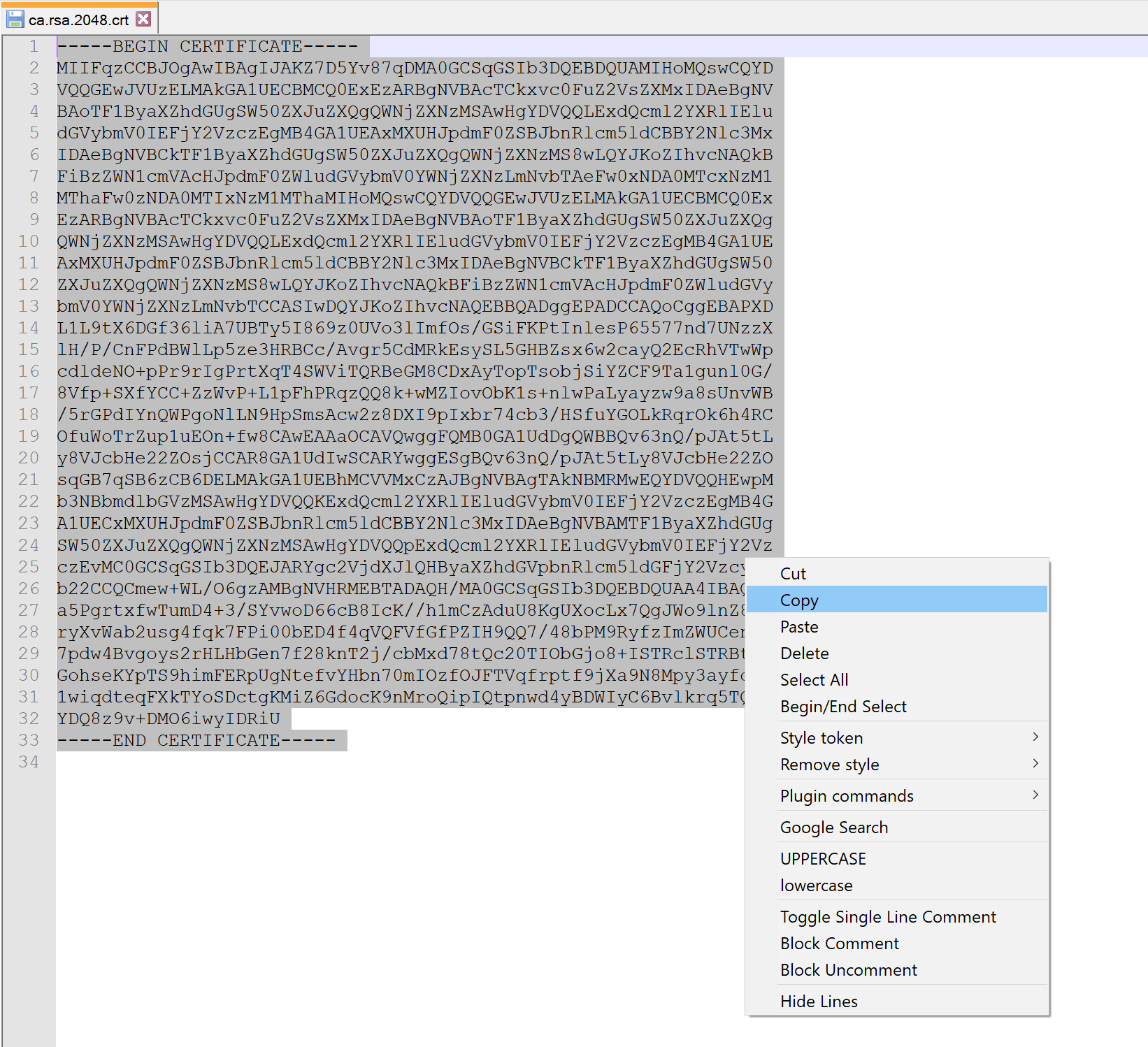

下載後,打開Notepad/Notepad ++的文件,並突出顯示文件中的所有內容,然後復製到剪貼板:

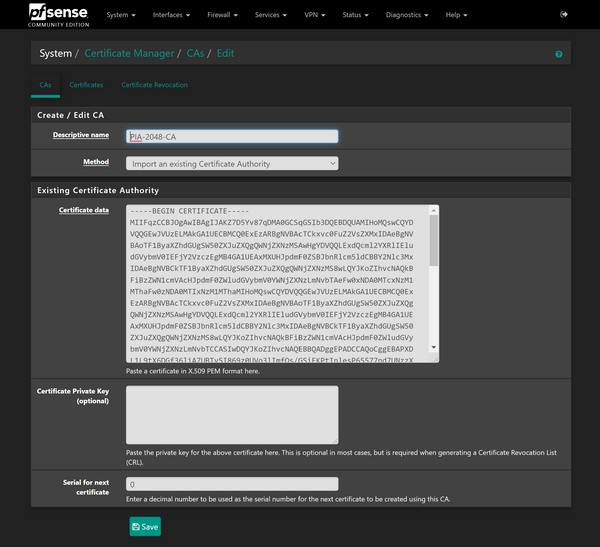

接下來,前往 系統>證書經理 並確保您在 CAS 標籤. 點擊 添加 創建新的證書授權. 給出描述性名稱,然後將方法更改為“導入現有證書授權“. 然後在 證書數據 盒子,粘貼您複製的證書數據:

終於打了 節省 創建該CA. 如果一切正常,您現在將在表中列出一個新的CA,並且“傑出名稱”(DN)列將擁有預先填充的信息:

OpenVPN設置

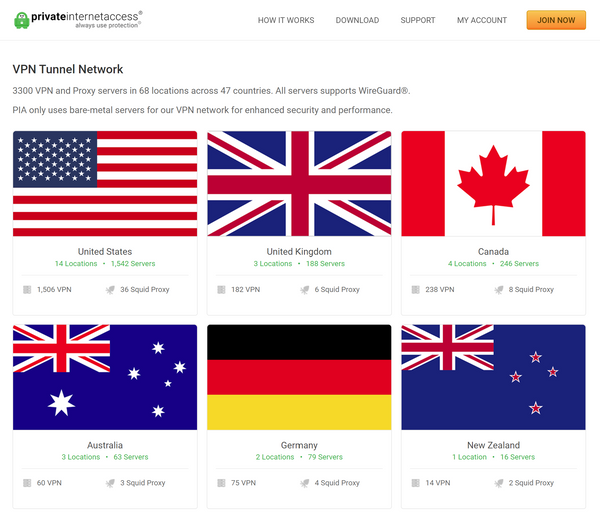

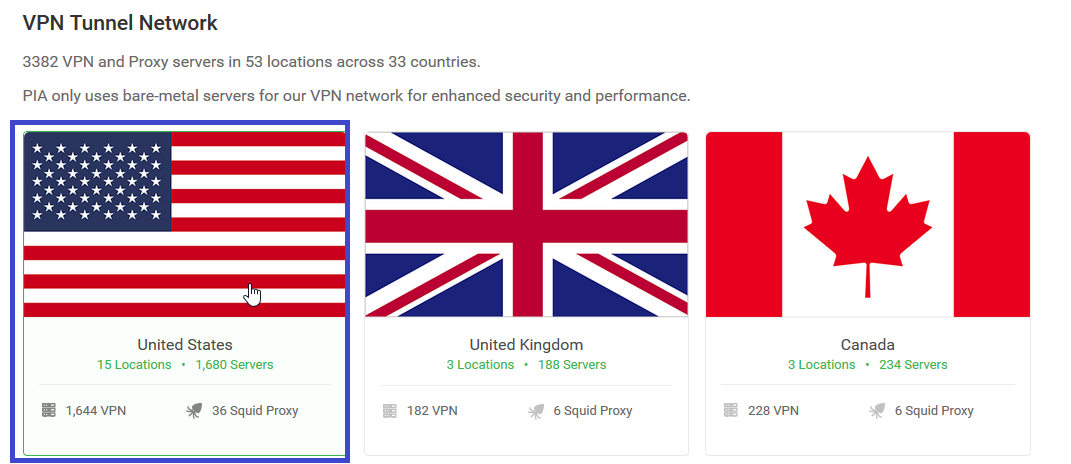

我們需要決定要連接到哪個服務器位置,PIA當前在47個國家 /地區的68個位置擁有3300台服務器,因此很廣泛.

在這裡前往此鏈接.

然後選擇要使用的服務器,您可以為您想要使用的服務器重複此操作,您可能希望在英國使用一台服務器. 選擇一個位置,然後復制要使用的地址. 例如,單擊英國揭示了3個VPN服務器,選擇您要使用的地址的地址,我在此示例中使用倫敦一個:

複製此地址. 我在用 英國倫敦.私人網絡訪問.com 對於此示例.

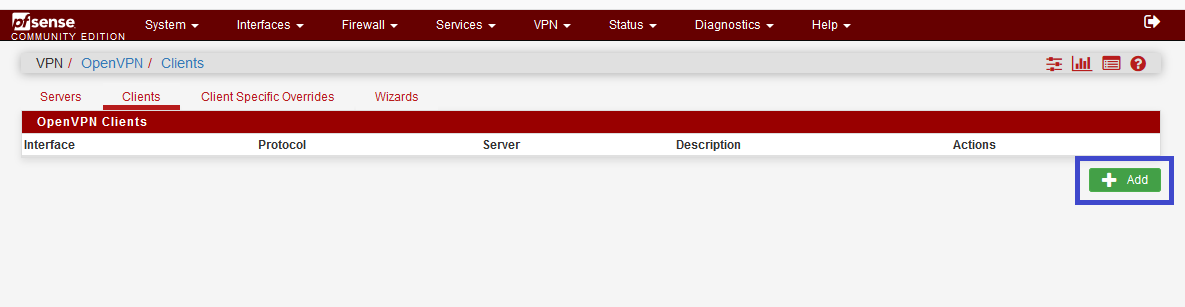

前往 VPN>客戶>添加 添加新的VPN客戶端.

許多設置可以默認保留,如果我不提及它們,則它們是庫存設置,因此請參閱圖像以獲取的內容.

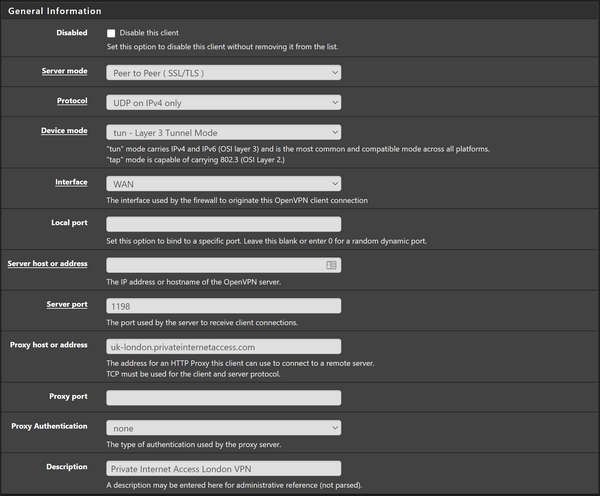

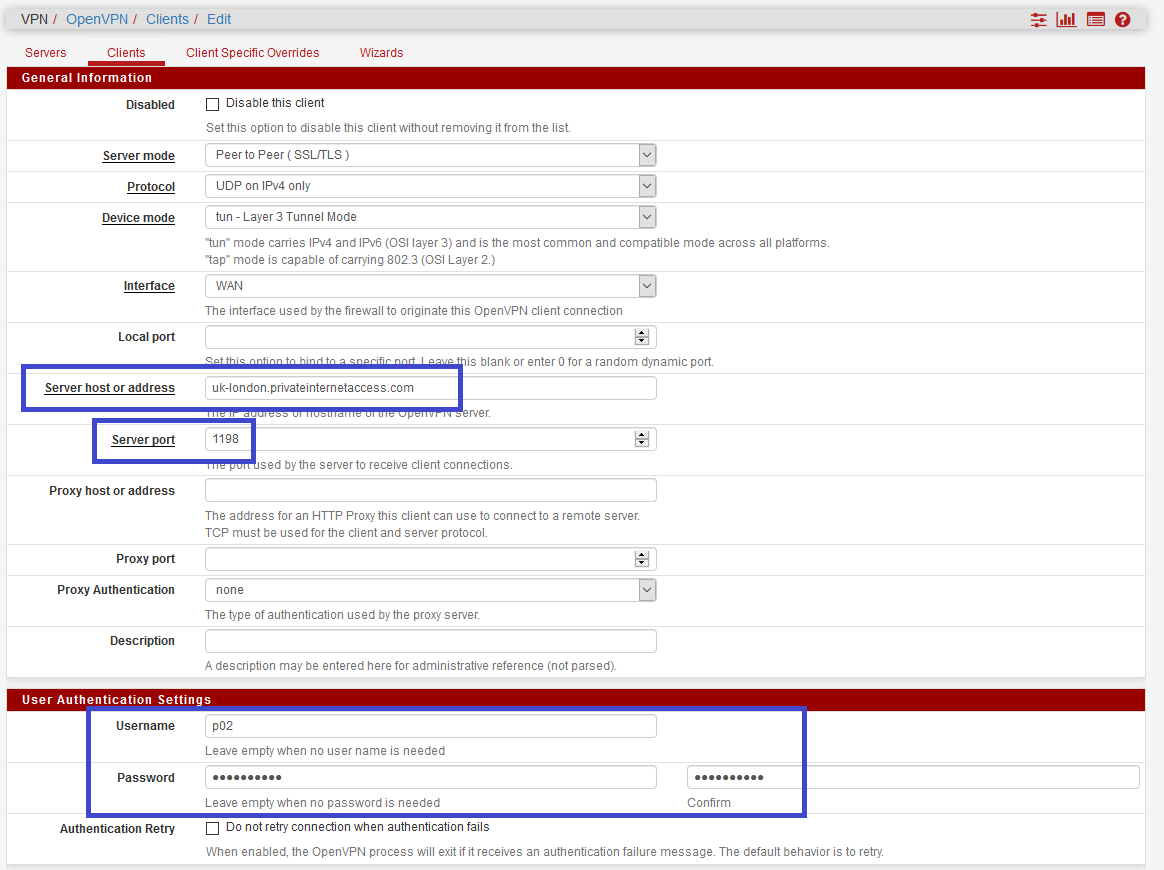

一般信息

在“一般信息”部分中,更改以下值:

- 服務器主機或地址: 英國倫敦.私人網絡訪問.com (或您在上方復制的任何位置.

- 服務器端口:1198或1197,具體取決於您想要的安全級別.

- 描述:私人互聯網訪問倫敦VPN

您應該有這樣的外觀:

用戶認證

在“用戶身份驗證設置”部分中,輸入您的PIA用戶名和密碼. 您可以在PIA網站上的帳戶中找到您的用戶名,通常以字母“ P”開始,然後是數字.

我親自將身份驗證重試未檢查,該驗證將自動重新連接,如果連接被刪除. 如果您對此有問題,您可以將盒子打勾以禁用它.

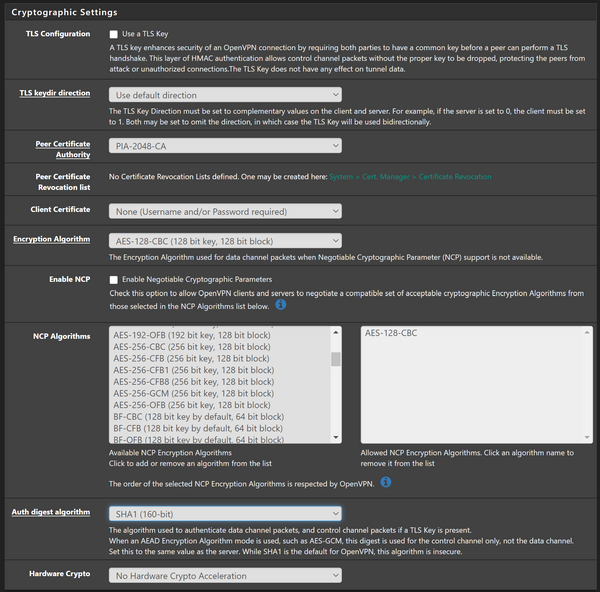

加密設置

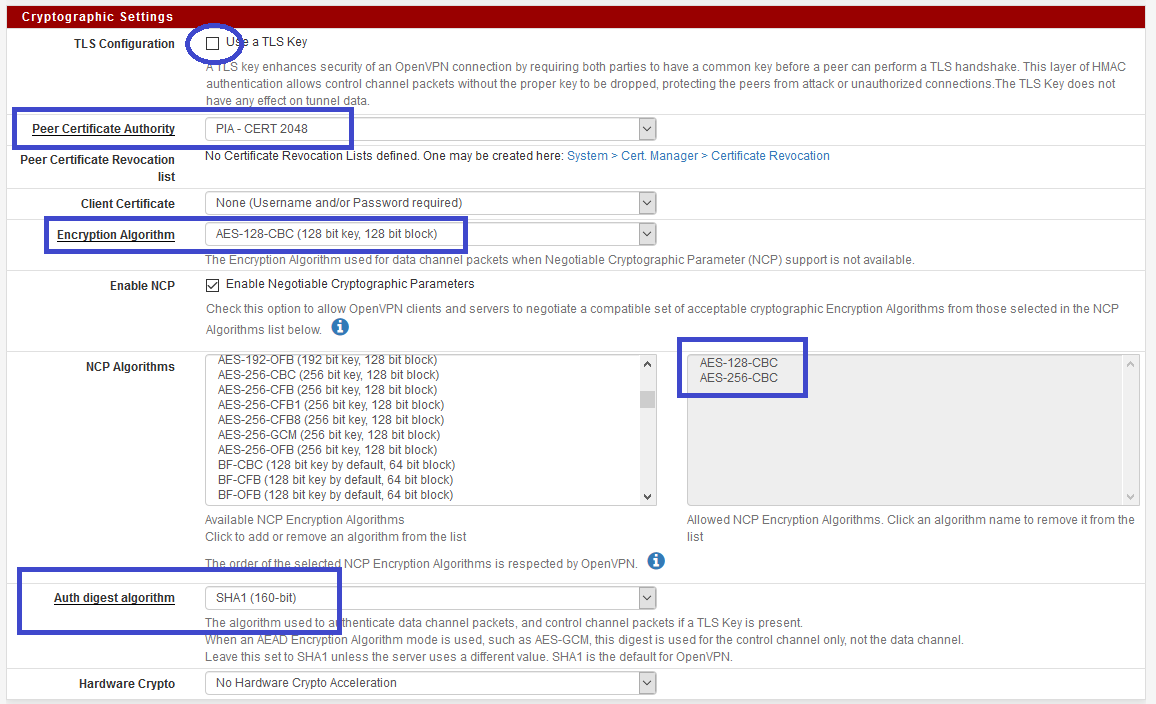

在“加密設置”部分下,請確保更改以下設置:

- TLS配置 – 取消選中

- 同行證書管理局 – PIA-2048-CA(您之前給CA的描述名稱)

- 加密演算法 –AES-128-CBC

- 啟用NCP – 取消選中

- Auth Digest算法 – 中型安全性的SHA1(160位),SHA256(256位)用於強安全安全性.

- 硬件加密 – 如果您有AES-NI加速度可用,請從列表中選擇該加速度,或者將設置為“無硬件加密加速”,然後返回並隨後更改以調整性能.

您應該有以下內容的內容:

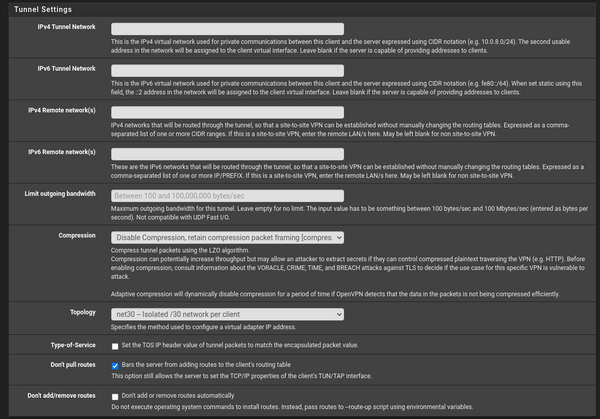

隧道設置

在本節中只有幾個設置需要更改,它們是:

- 拓撲 – Net30

- 不要拉路 – 如果您希望網絡上的所有設備都可以通過VPN,請保持此不受歡迎. 如果您想選擇性地控制哪些設備通過VPN並且不使用,請選中此框.

這就是我們需要更改此特定設置的所有內容,應該看起來像這樣:

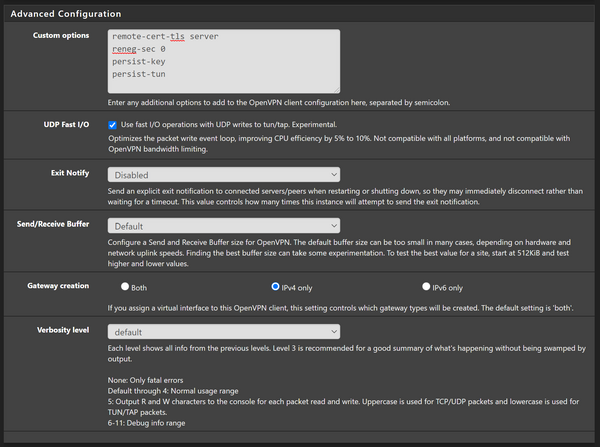

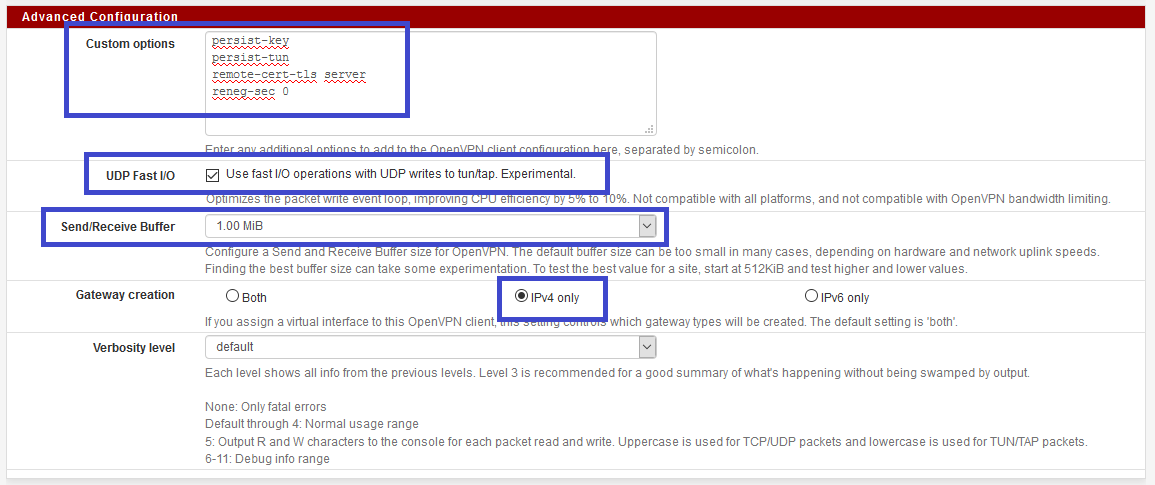

高級配置

最後,在高級配置中,輸入以下值:

遠程CERT-TLS SERVER PSISTIST-TUN持續鍵reneg-sec 0然後設置以下內容:

- UDP快速I/O – 檢查一下以提高性能,如果您有問題,您可以稍後再取消選中檢查.

- 發送/接收緩衝區 – 您可以玩此設置,但是我總是發現512 KIB設置非常好. 稍後調整這些設置,以查看是什麼使您更好的速度.

- 網關創建 – IPv4

最終設置看起來像這樣:

終於打了 節省!

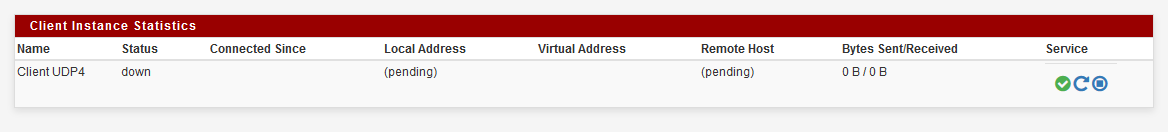

檢查狀態

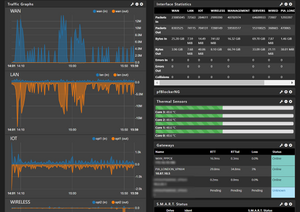

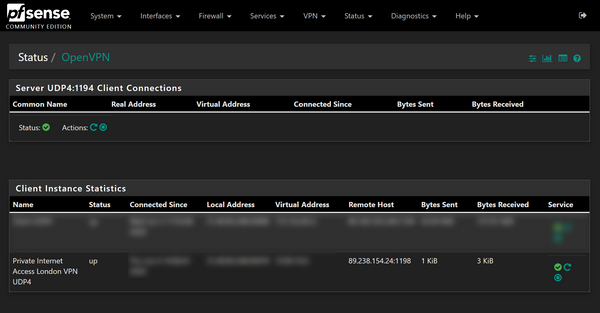

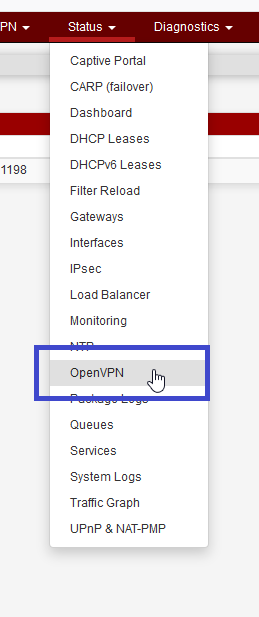

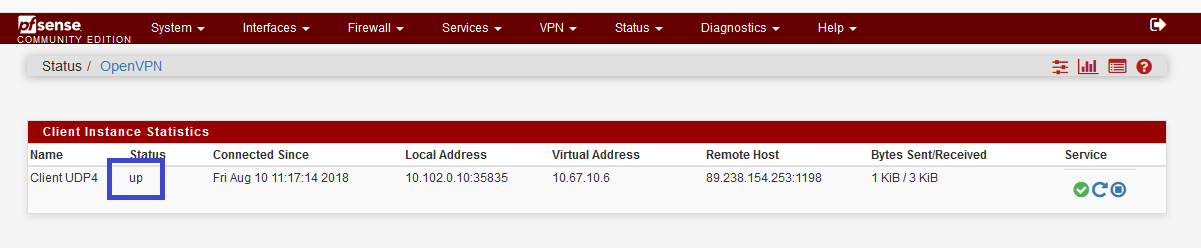

現在,我們可以檢查是否已經建立了VPN連接,前往 狀態> OpenVPN 並在 客戶端實例統計信息 您應該看到我們剛剛建立的VPN連接. 在狀態框中查看並確認狀態為“ UP”:

因此,前往Google並鍵入“什麼是我的IP”,您會看到您的IP地址已更改為PIA地址? 錯誤的.

我們沒有更改PFSENSE中的任何路由,因此尚不知道將流量通過VPN而不是WAN發送. 讓我們改變一下.

創建接口

它不是必需的,但我更喜歡為新創建的VPN創建一個接口.

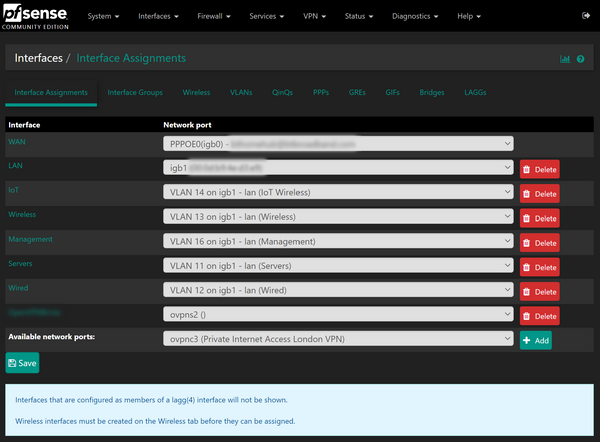

去 接口>分配. 從那裡,您將擁有系統上所有界面分配的列表,不用擔心您是否沒有我那麼多,您可能只是有 WAN 和 局域網. 在裡面 可用的網絡端口 下拉,從列表中選擇PIA VPN選項,然後按Add:

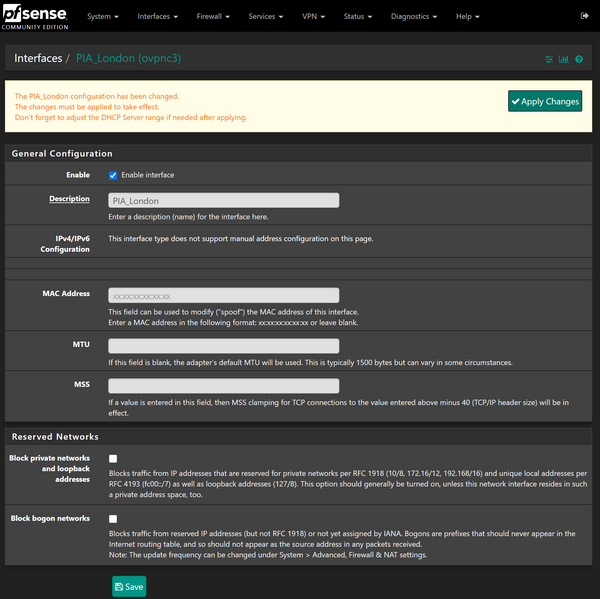

將創建一個新界面稱為optX, 繼續單擊以進行編輯. 從編輯頁面, 檢查啟用框 並更改 描述 更合適的東西. 點擊保存,然後按應用更改:

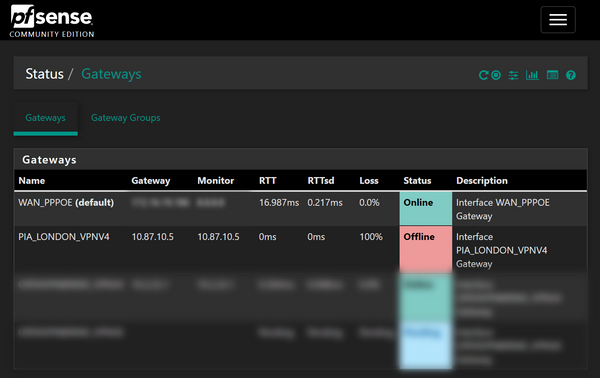

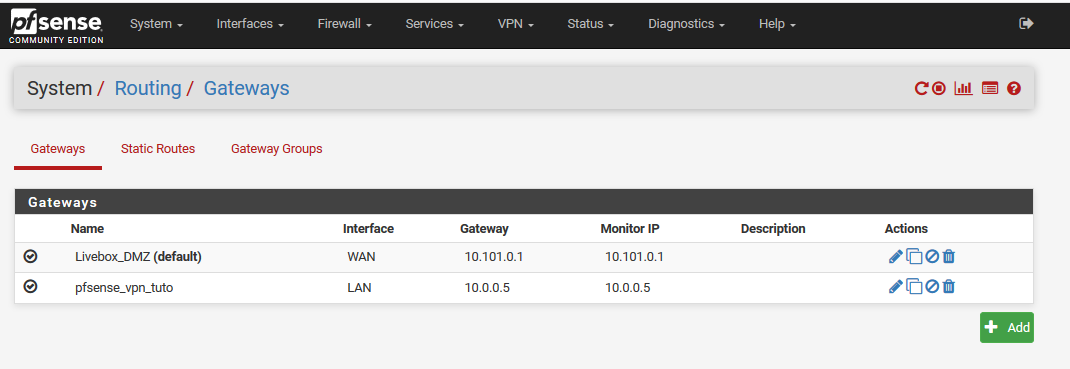

從這裡,去 狀態>網關. 注意如何向Pia Gateway的門戶說? 我們不需要根據說明來糾正此問題,但是我們應該在日誌中保存按下標記的內容:

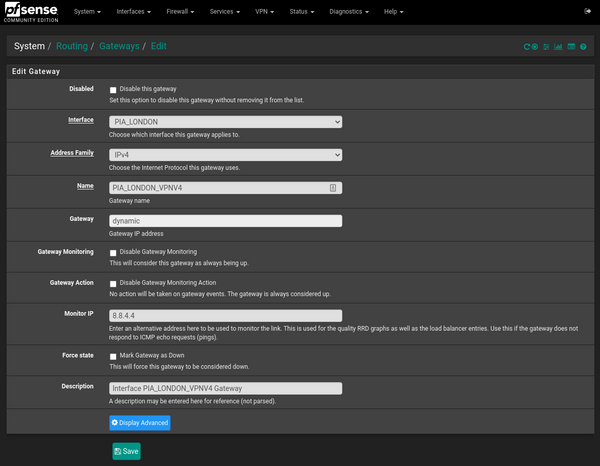

去 系統>路由 並編輯自動創建的PIA網關. 在裡面 監視IP, 輸入IP用作替代方案,我正在使用 8.8.4.4 這裡:

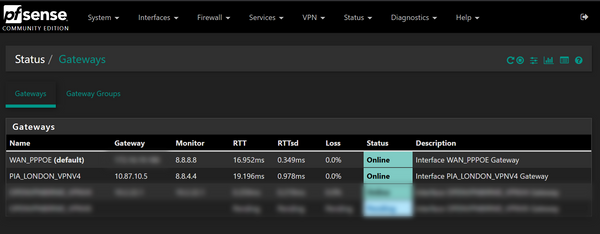

現在回到 狀態>網關 並確認PIA網關在線:

創建別名

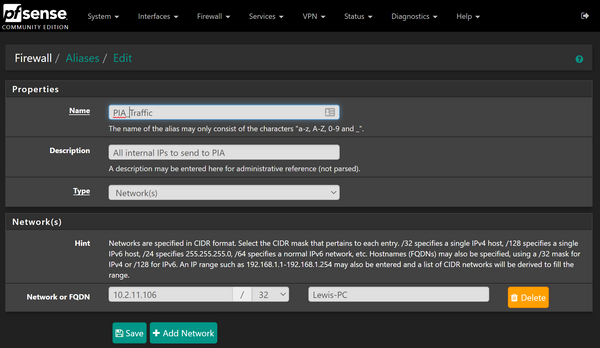

別名允許我們將IP的組或網絡組定義在一起,以便我們可以使用一個別名快速引用我們要使用的所有網絡,而不是每次鍵入它們.

前往 防火牆>別名 然後按添加. 注意在頂部您有不同類型的別名 – IP,端口和URL. 我們目前正在使用IP別名.

命名 pia_traffic, 給它描述並選擇 網絡 作為類型. 輸入您要通過PIA的所有子網/網絡. 您可以使用 /32蒙版輸入單個IP地址,我現在向您展示:

您可以添加任意數量的數量,我只是在此示例中添加一個,它確實會破壞目的,但我仍然建議您將來快速添加更多.

點擊保存然後應用更改.

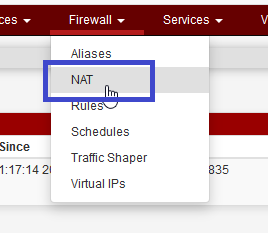

出口納特

網絡地址翻譯或NAT是重塑IP地址的過程,因為數據包在運輸中. 最常見的類型可能是在沒有意識到的情況下發生的 – 當您從計算機/筆記本電腦/電話訪問Internet時,所有這些設備都被視為一個單一的公共IP地址.

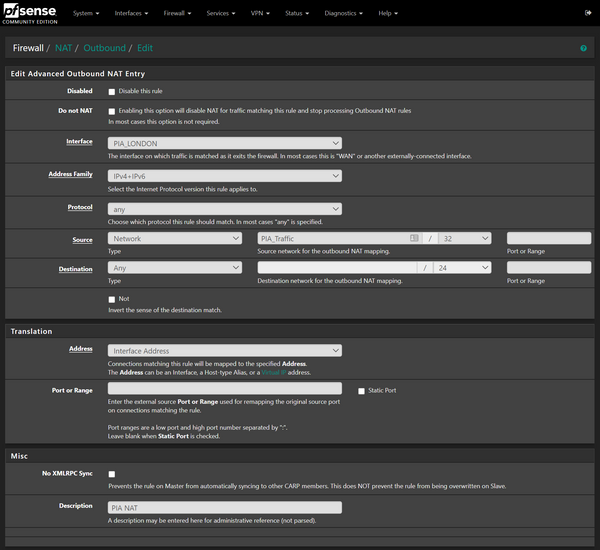

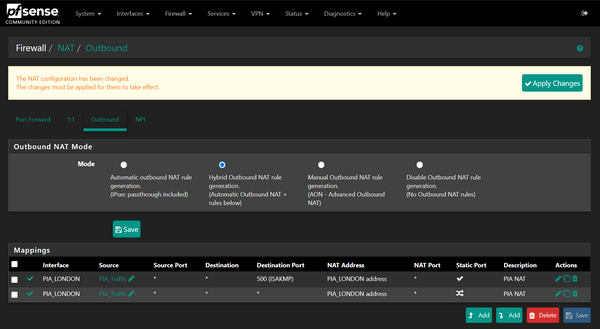

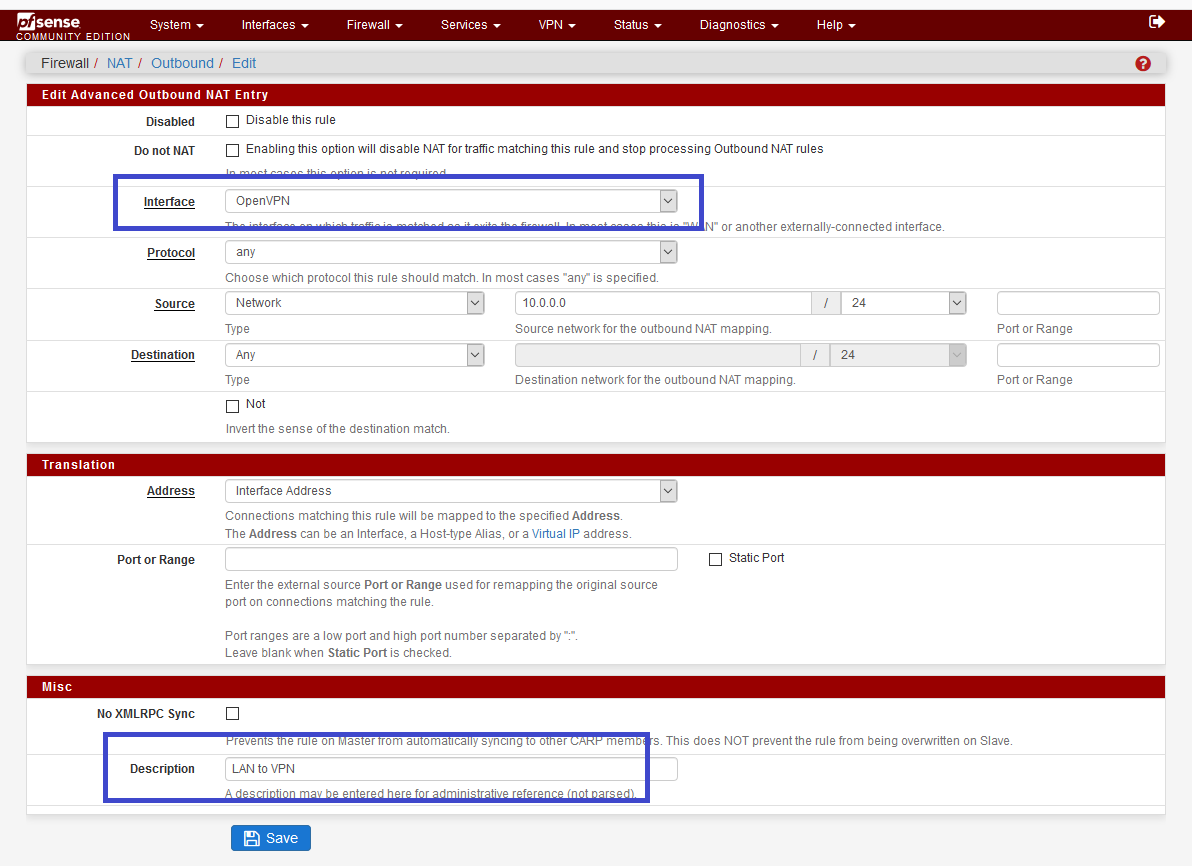

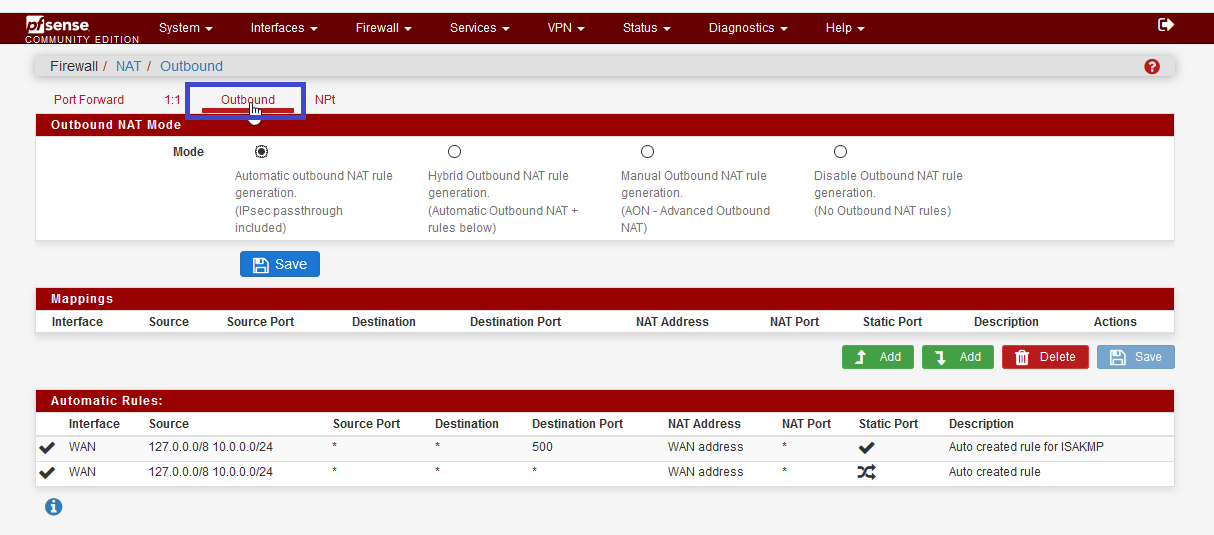

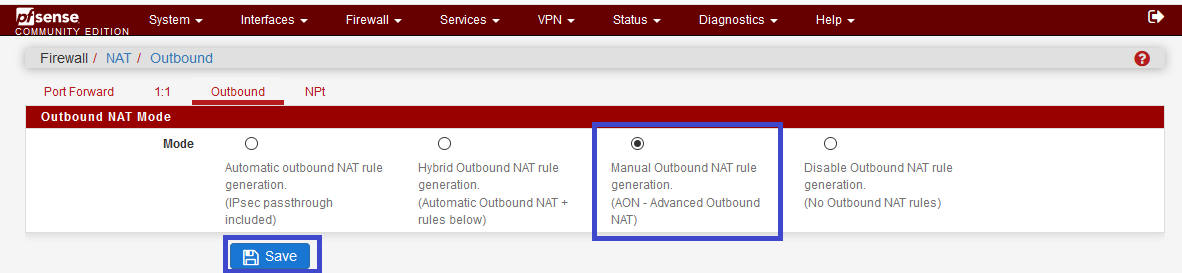

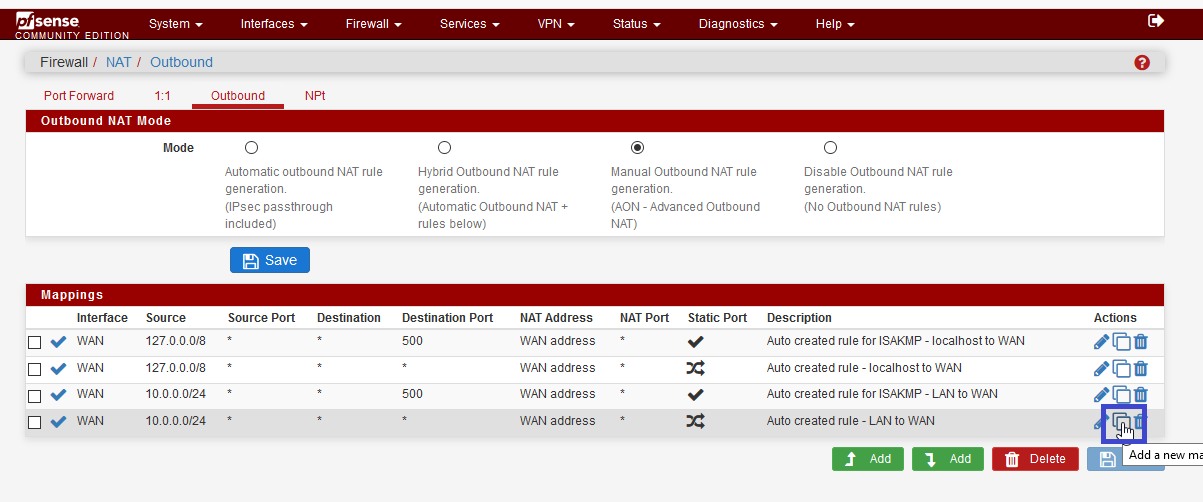

無論如何,我們需要創建出站NAT,以通過PIA VPN發送流量. 去 防火牆> nat>出站 並從 自動到混合動力. 如果您願意,您可以使用手冊,但我更喜歡Hybrid for Speed.

您將注意到您現在有一個映射部分(空白)和一個自動規則部分,該部分將對WAN地址的所有自動生成的規則. 繼續並單擊添加以添加新的映射.

設置以下內容:

- 介面 –確保選擇我們之前創建的PIA接口.

- 地址家庭 – IPv4+IPv6

- 協定– 任何

- 來源 – 選擇網絡作為類型,然後將PIA輸入到源網絡框中,我們之前創建的別名將顯示. 單擊以選擇它.

- 目的地 –任何

- 描述 – Pia Nat

該規則看起來像這樣:

然後使用相同的設置創建另一個,除非這次我們設置一個目標端口:

請注意如何檢查靜態端口框.

確保在出站NAT頁面上的規則看起來像這樣:

繼續按更改申請.

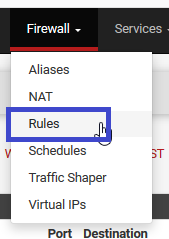

防火牆規則

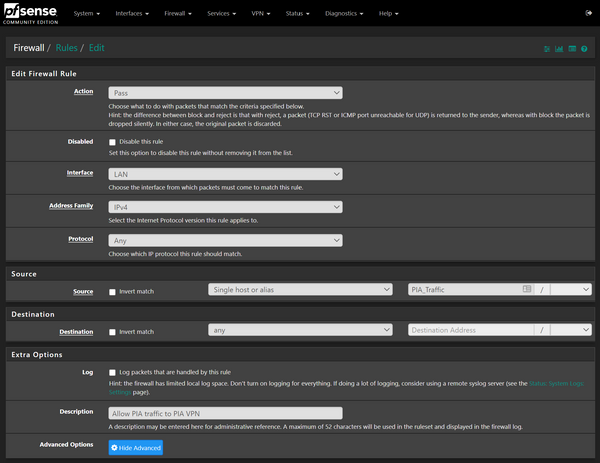

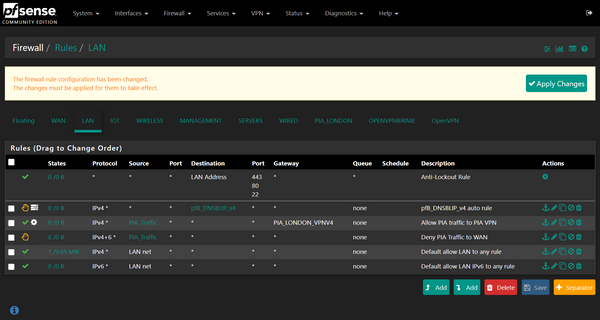

我們就快到了! 這是最後一步. 去 防火牆>規則 並選擇您的網絡駐留的接口(如果您不確定,則可能是LAN). 我們需要在此處創建2個規則,一個規則允許從PIA_Traffic別名到PIA網關的流量,而另一個則在其下方拒絕所有其他流量. 這意味著,如果您失去了與VPN的連接,流量將不會開始流過常規WAN界面.

按添加並創建這樣的規則:

保存之前,單擊 顯示高級 在 網關 盒子設置PIA網關:

按保存,然後創建一個這樣的第二個規則:

這次無需設置網關:

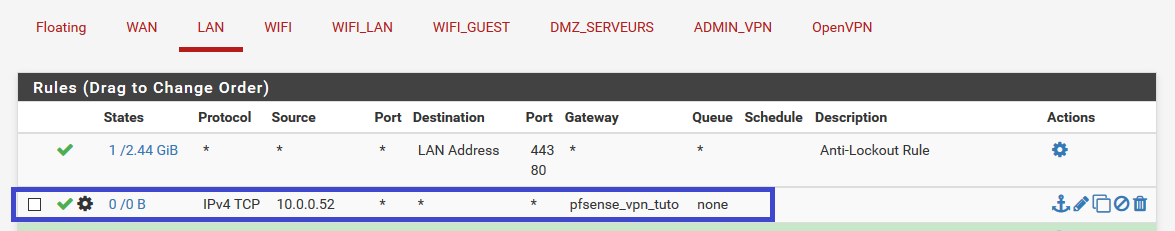

按保存. 確保規則像這樣配置,我正在使用pfblockerng,因此我有一個額外的塊規則(第二個規則),否則PIA Accept規則應該是這兩個2,PIA塊規則中的第一條規則,直接在該規則之下,然後是另一個規則. 應該看起來像這樣:

確保一旦快樂,就可以施加更改.

這就是您很高興知道的一切!

測試

繼續進行Google並輸入我的IP進行測試 – 它應該是PIA的IP,而不是您的正常IP.

我還建議您進行速度測試,並確保您獲得通常期望的正確速度. 然後,如果需要,您可以使用一些VPN設置進行調整.

進一步的步驟

如果要通過VPN路由所有流量,或者如果您以每個設備為基礎進行操作,請考慮使用PIA DNS服務器,以確保您使用PIA DNS服務器. 確保您在TLS上使用DNS來確保您獲得DNS洩漏保護.

此外,您可能需要重複上述步驟以創建不同的VPN,因此您可以使用不同的國家 /地區訪問它.

最後一句話

希望您能夠通過PFSense創建PIA VPN,無論是通過Netflix獲得其他節目,繞過ISP限制還是只是在線增加您的隱私.

確保在下面訂閱以立即通知下一個主題,並務必確保讓我知道您是否有任何主題請求.

註冊更多.

輸入你的電子郵箱

最好的智能主場黃金日交易2023!

2023年7月11日和12日,亞馬遜Prime Day 2023! 這些都是我今天為您找到的最好的智能家庭交易!

劉易斯·巴克萊(Lewis Barclay)7月11日,2023年•1分鐘閱讀

家庭助理2023年的一切.5!

使用家庭助理的最新語音功能升級您的智能主場遊戲! 助理管道,Esphome智能揚聲器,VoIP等!

劉易斯·巴克萊(Lewis Barclay)2023年5月8日•4分鐘閱讀

視頻門鈴之王 – 重新鏈接視頻門鈴評論

Reolink視頻門鈴具有良好的圖像質量,人檢測,POE,運動區域,RTSP,家庭助理集成等等!

PFSENSE-連接到VPN PIA

此教程使用:https:// www.私人網絡訪問.com為VPN,但該操作與另一個提供商大多相同.

我將解釋如何將您的PFSENSE連接到PIA VPN,然後選擇您要使用哪種設備來“保護”.

在本教程中,我將使用 推薦 密碼,以平衡使用CPU /安全性.

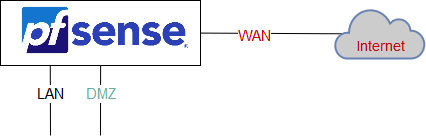

計劃

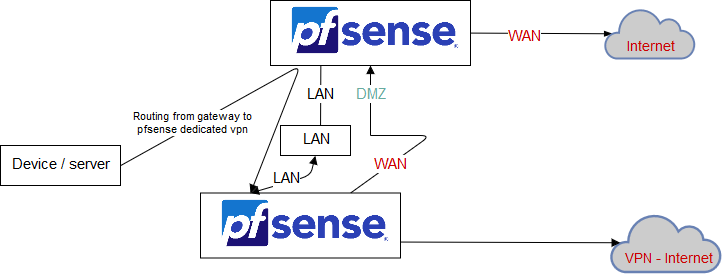

這是無VPN的設置.

我們想要:第二個PFSENSE,致力於永久VPN連接.

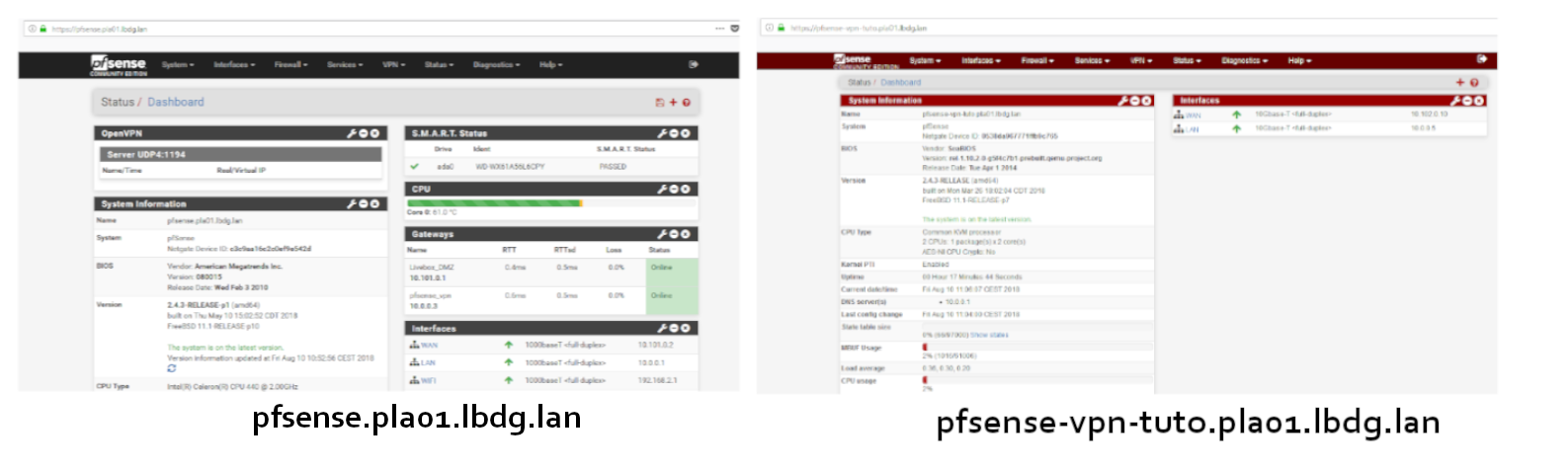

這 頂部的pfsense 是個 默認網關 在所有設備 /服務器中, pfsense.PLA01.LBDG.局域網. 我們將用他將一些服務器 /設備路由到VPN.

這 底部的pfsense 將是VPN,他使用DMZ接口,具有互聯網連接.

資訊

| 主機名 | LAN IP地址 | 主題 | 描述 |

|---|---|---|---|

| pfsense.PLA01.LBDG.局域網 | 10.0.0.1 | 普通的 | 我所有設備的默認網關(在計劃的頂部) |

| pfsense-vpn-tuto.PLA01.LBDG.局域網 | 10.0.0.5 | 紅色的 | 專用於VPN的PFSense(在計劃的底部) |

我使用不同的pfsense主題,有助於查看兩個pfsense之間的區別

進口證書授權

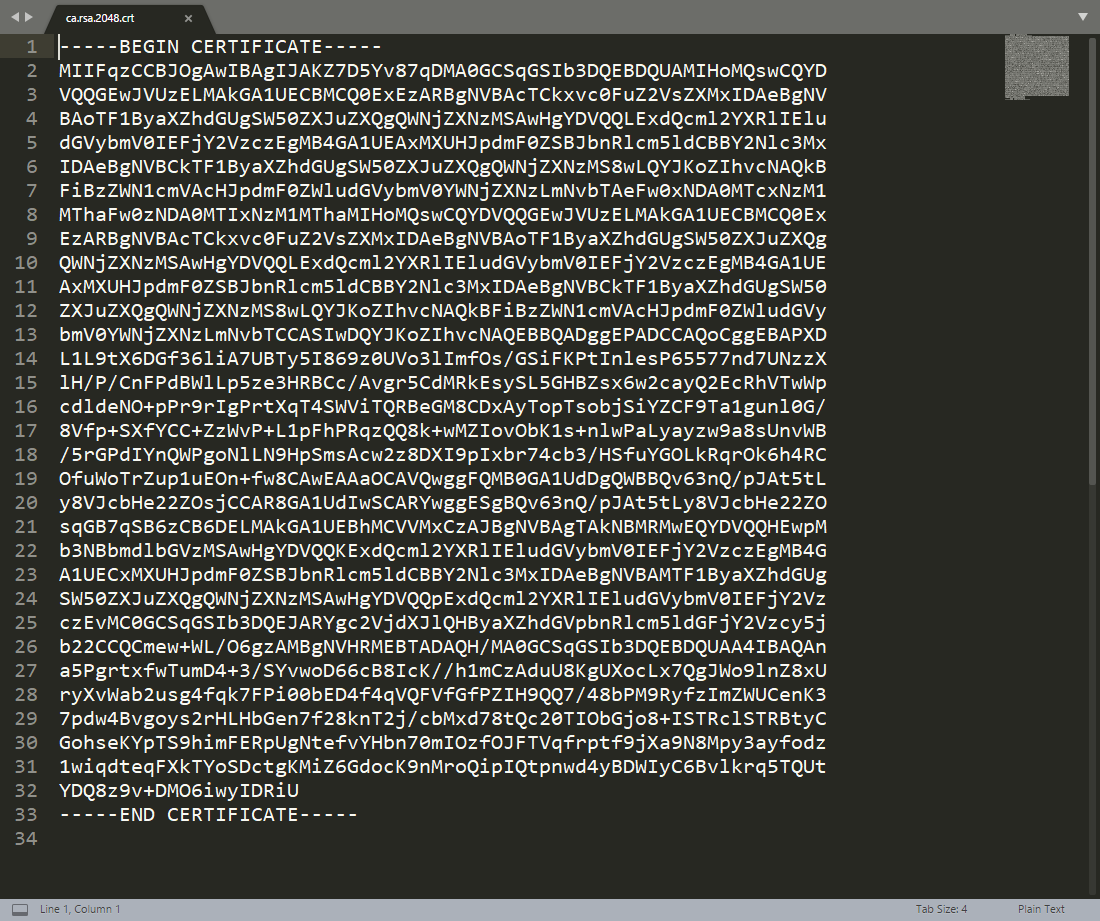

首先,您應該在pfsense上下載並導入PIA CA (因此,將接受該CA簽名的所有證書).

在這裡您可以找到CA:https:// www.私人網絡訪問.com/openvpn/ca.RSA.2048.CRT(右鍵單擊,將目標另存為)

現在,您需要打開 CA.RSA.2048.CRT 用文本編輯器歸檔,然後在剪貼板中復制內容.

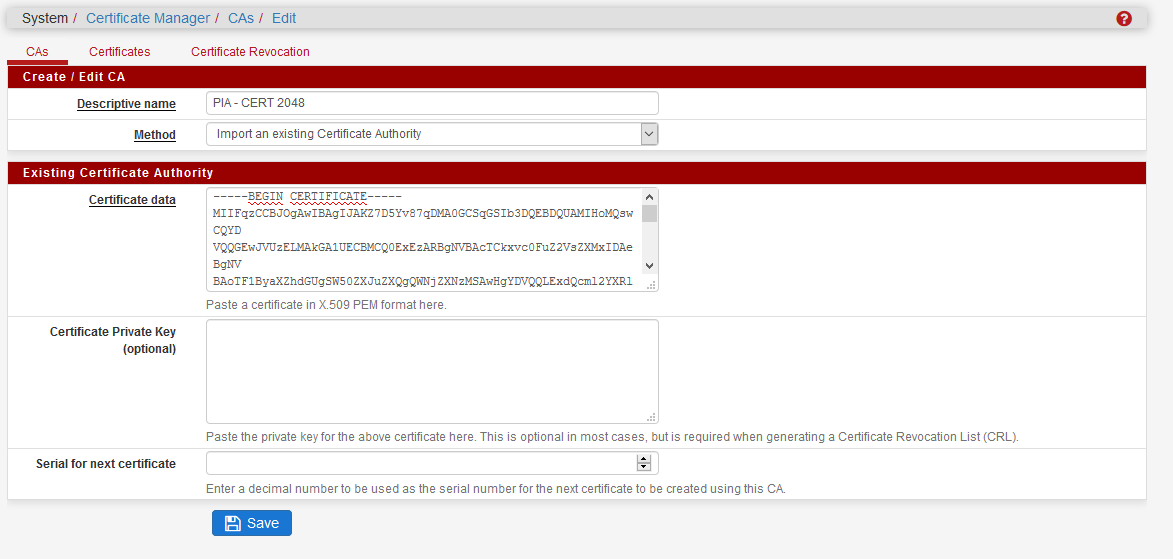

在pfsense-vpn-tuto上,轉到:system => cert. 主管

在證書數據中,粘貼CA文件內容

選擇所需的服務器

PIA可以為您提供大量服務器的選擇,這是要選擇的頁面:https:// www.私人網絡訪問.com/pages/network/

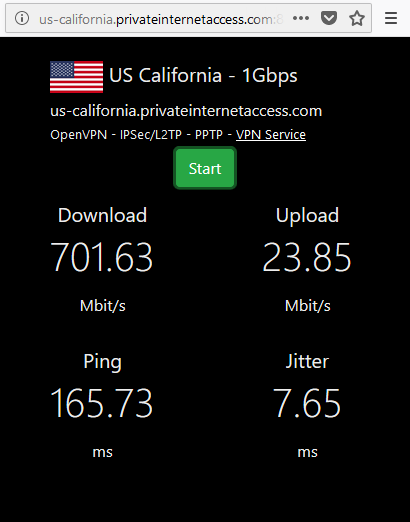

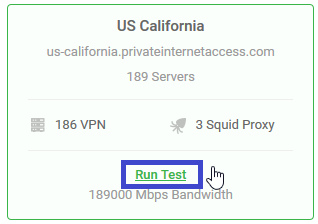

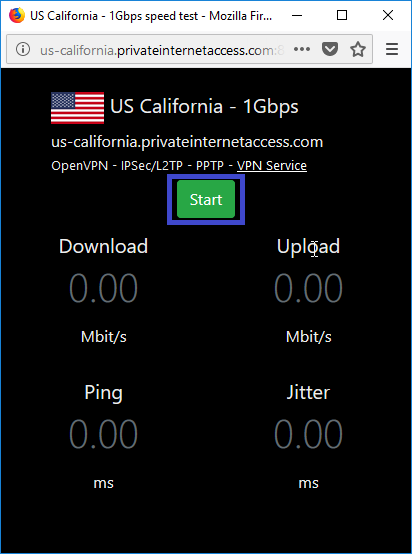

首先,我想使用我們的服務器,所以我對其進行了一些測試:

隨機服務器,加利福尼亞

運行測試

和 . 結果非常糟糕(ping = awfull)

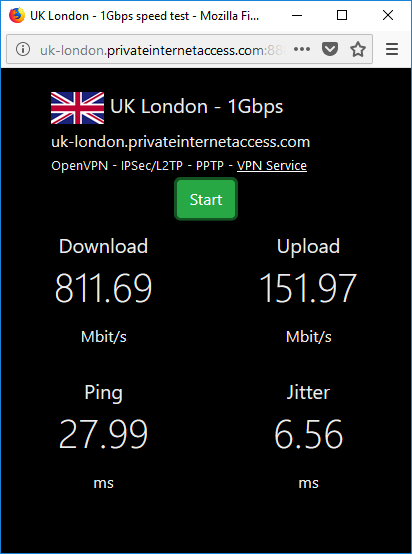

我做了其他一些測試,終於找到了一個好的測試:

VPN服務器是: 英國倫敦.私人網絡訪問.com (記住這一點)

連接到VPN

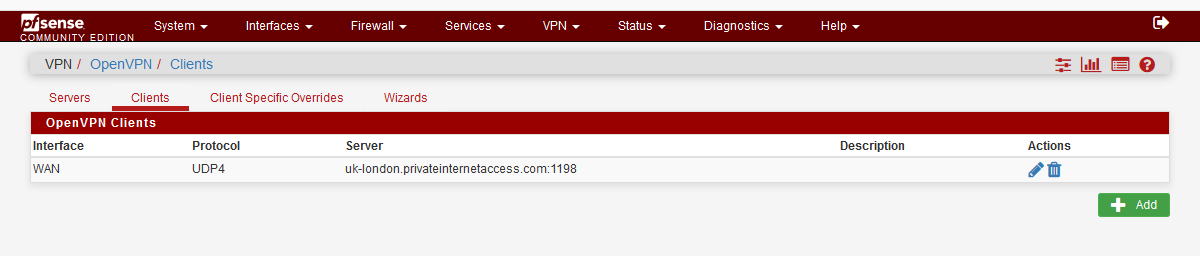

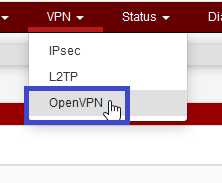

在VPN配置中,滾動到OpenVPN =>客戶端,添加一個新客戶端

您需要填寫:

- 從測試中檢索的主機名服務器 (英國 – 倫敦.私人網絡訪問.com)

- 這 港口1198

- 您的用戶名和PIA的密碼

PIA不使用TLS密鑰, 所以,取消選中.

他們會使用 AES-128-CBC (很好) NCP 與算法: AES-128-CBC和AES-256-CBC. auth Digest應該是 SHA1.

對於硬件加密,這將取決於您的硬件,但是如果可以,請使用BSD Cryptodev引擎

離開 隧道設置 默認情況下

在裡面 活躍的配置

將以下參數添加到 自定義選項 :

Persist-key Persist-Tun遙控器-TLS服務器Reneg-Sec 0 使用 快速I/O 和 更改緩衝區大小, 對我來說,完美的平衡是1 MB.

並且,點擊保存按鈕.

現在,我們需要 檢查VPN是否已安裝. 點擊 地位, 滾動到 OpenVPN :

如果狀態停留 向下 Migh是通過WAN打開的配置問題 /端口.

否則

VPN現在正在運行 !

訪問VPN

我們現在 連接到新的“網關”. 因此,我們需要配置NAT, 允許NAT設備 在這個“網關”上.

通過OpenVPN接口更改WAN接口, 並更改描述.

現在,我們的設備可以在OpenVPN“網關”上納入.

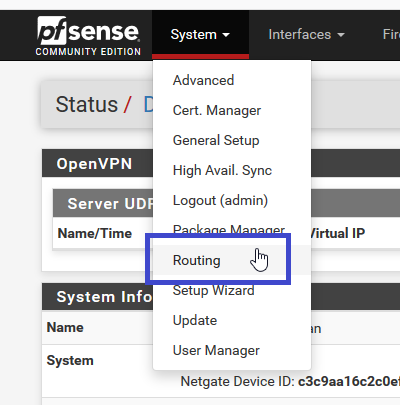

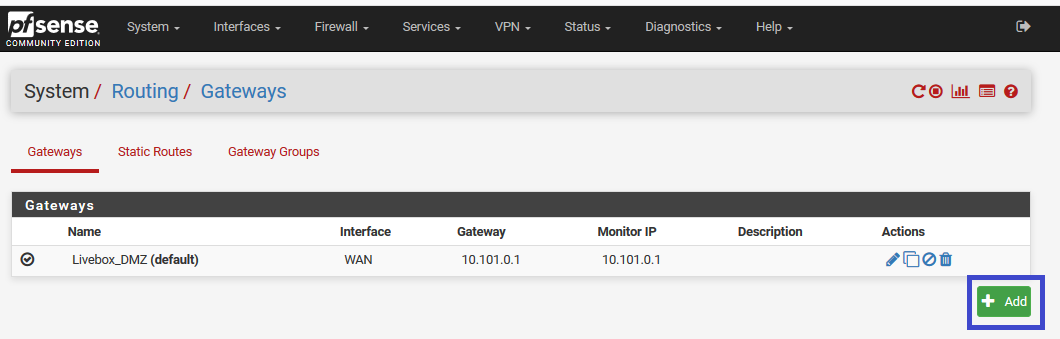

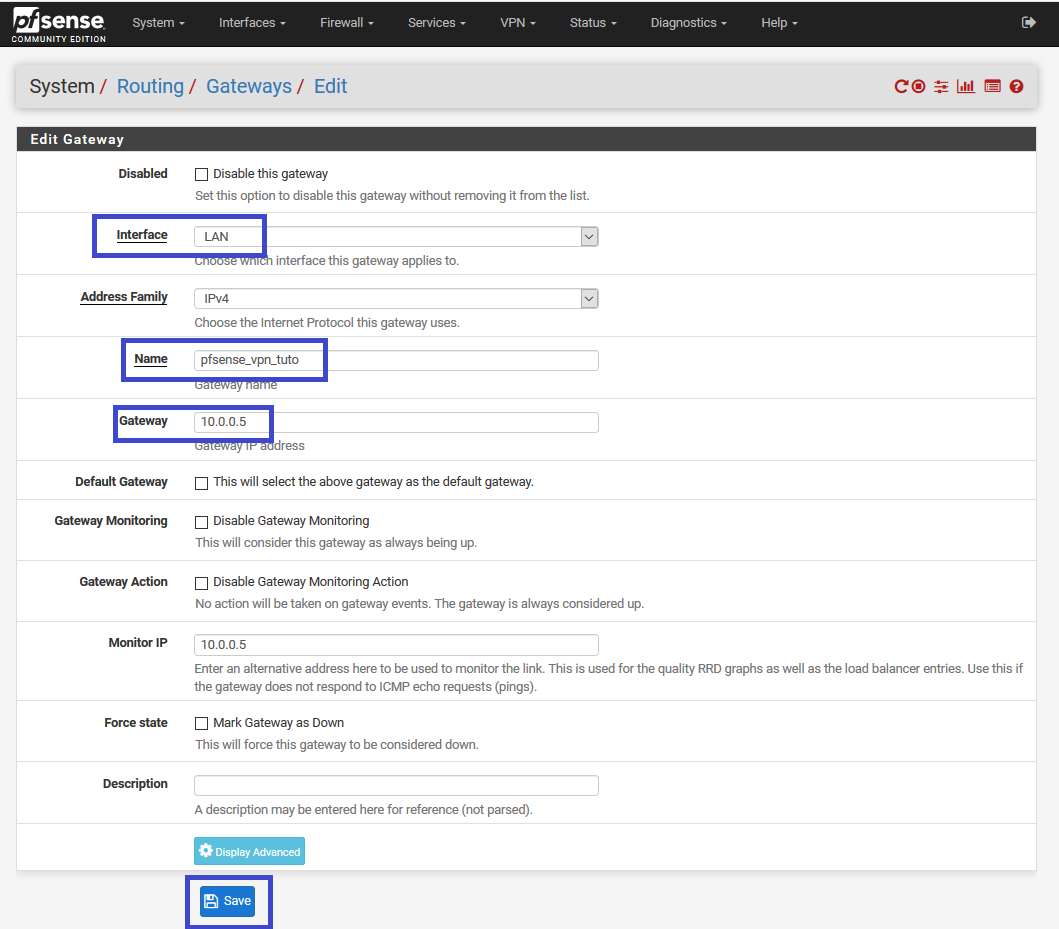

從默認網關到達VPN的路由

現在,我們必須在默認網關上工作, pfsense.PLA01.LBDG.局域網. 我們必須 聲明新門戶 pfsense-vpn-tuto(10.0.0.5)對於局域網.

livebox_dmz是我的互聯網連接(ISP不提供橋樑模式)

在LAN上創建網關

現在,我們可以在規則上使用此門戶,我們將要做什麼.

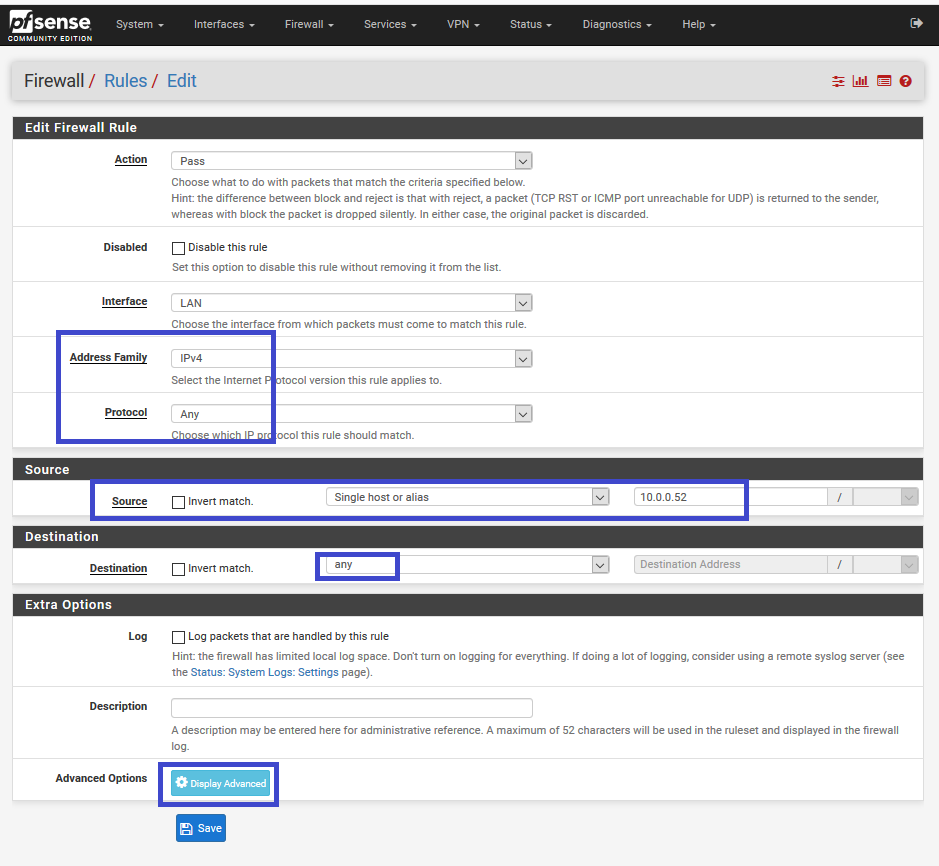

規則,通過VPN路線

因為我們想 選擇哪種設備將通過VPN, 我們要創建 具體規則 為了那個原因 :

創建一個 新的簡單規則,IPv4,所有協議 (將取決於您想要的) 來源,設備 您想通過VPN(10.0.0.52 是我的筆記本), 目的地(任何)

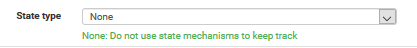

在高級選項上,搜索 狀態類型 並選擇 沒有任何

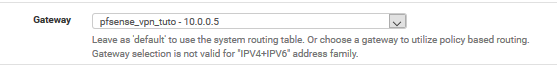

較低,更改 通往pfsense_vpn_tuto的網關

最終規則:

現在,如果規則匹配,連接將被路由到10.0.0.5並與VPN

結果

我以前在互聯網上的IP地址

現在,使用VPN和規則:

感謝您閱讀,如果您有任何疑問,請隨時在此reddit線程上做出反應:reddit線程

獎金

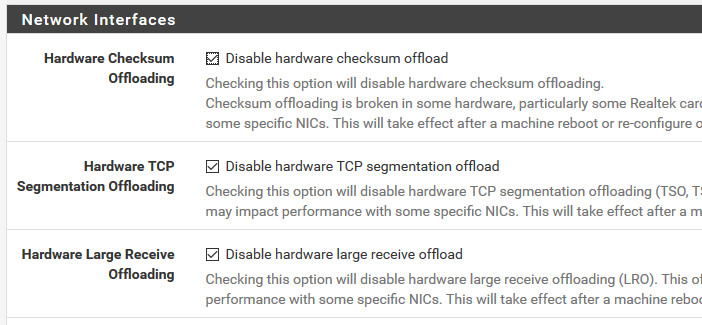

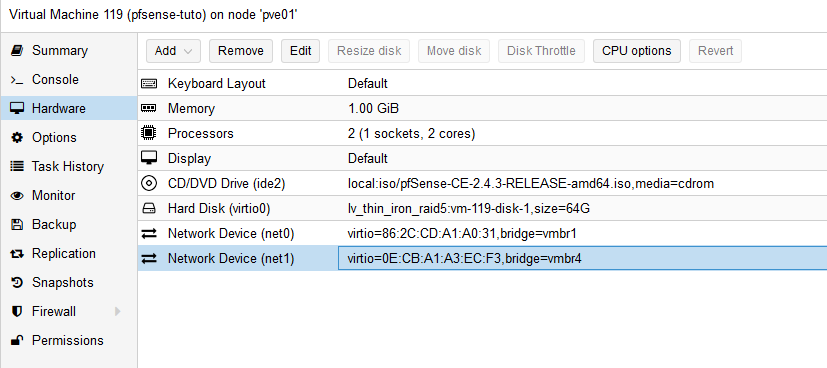

我的pfsensen致力於VPN,已虛擬化. 您唯一需要確保的事情是:

- 將firtio用作接口

- 禁用硬件卸載.

文森特c.

閱讀本作者的更多帖子.