加密技術

在此中,純文本編號或字符與偽隨機密碼流相結合. 一些重要的流密碼算法是RC4,A5,Blowfish等. 在對稱密鑰加密中,如果有人找到對稱鍵,可以破解加密代碼. 但是,可以通過Diffie-Hellman算法克服這個問題. 在Diffie-Hellman密鑰交換或協議算法中,發件人和接收器必須使用此技術就對稱密鑰達成協議. 然後可以將此鍵用於加密或解密目的.

安全性是什麼? 什麼是密碼學的不同類型?

密碼學是從外部觀察者獲得通信的研究. 加密算法獲取原始消息或明文,然後將其轉換為密文,這是無法理解的. 密鑰允許用戶解密消息,從而確保他們可以讀取消息. 還研究了加密隨機性的強度,這使得任何人都更難猜測算法的鍵或輸入. 密碼學是我們如何實現更安全和牢固的連接以提升我們的隱私. 密碼學的進步使打破加密變得更加困難,因此授權用戶只能訪問加密的文件,文件夾或網絡連接.

密碼學側重於四個不同的目標:

- 保密 機密性確保只有預期的收件人才能解密消息並閱讀其內容.

- 非替代 非糾正意味著消息的發件人將來無法回溯,並否認他們發送或創建消息的原因.

- 正直 完整性專注於確定在存儲或運輸中無法修改消息中包含的信息的能力.

- 真實性 真實性確保發送者和收件人可以驗證彼此的身份和消息的目的地.

這些目標有助於確保信息的安全和真實傳輸.

加密歷史

密碼學始於密碼,第一個是凱撒密碼. 與現代的加密算法相比,密碼要容易得多,但是它們都使用了鑰匙和純文本. 儘管很簡單,但過去的密碼是最早的加密形式. 當今的算法和加密系統要高得多. 他們使用多發密碼並加密消息的密文,以確保數據的最安全運輸和存儲. 現在使用的密碼學方法也是不可逆的,可以永遠維護消息的安全性.

更高級加密方法的原因是由於需要越來越安全地保護數據. 加密早期使用的大多數密碼和算法都被解密了,使它們無用. 今天的算法可以解密,但是只需要數年,有時甚至數十年才能破譯一條消息的含義. 因此,創造更新,更先進的加密技術的競賽仍在繼續.

加密類型

密碼學可以分為三種不同類型:

- 秘密密鑰密碼學

- 公共密鑰密碼學

- 哈希功能

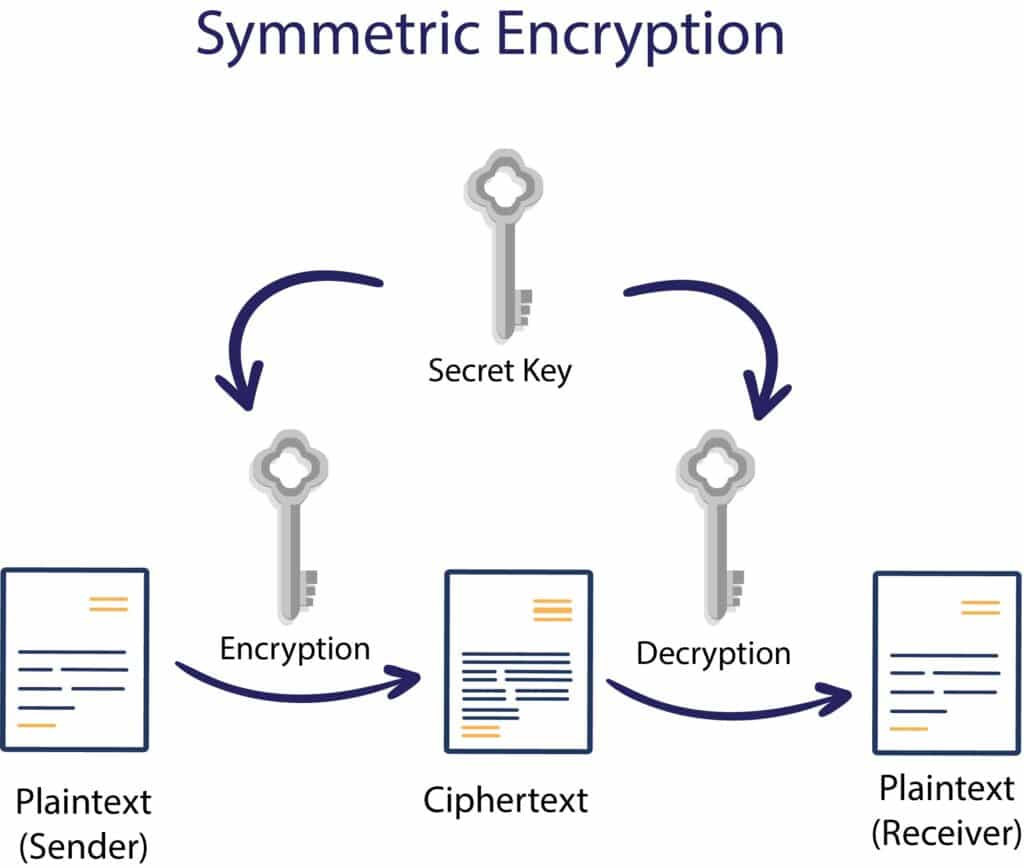

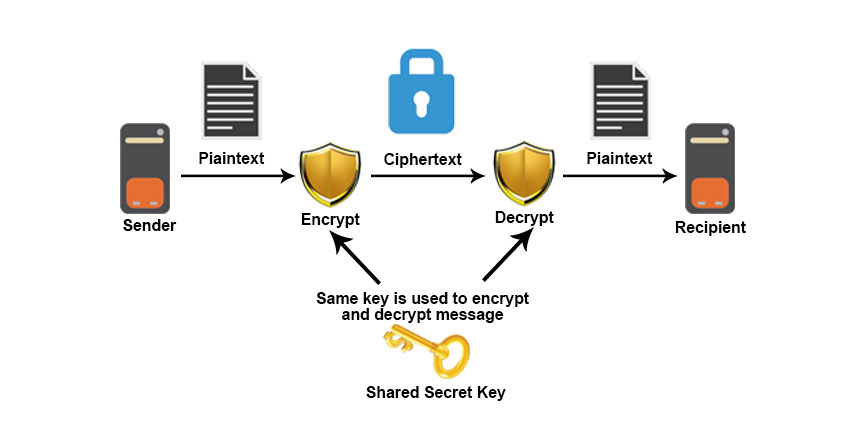

秘密密鑰密碼學或對稱密碼學使用單個鍵來加密數據. 對稱密碼學中的加密和解密都使用相同的鍵,使其成為最簡單的加密形式. 加密算法利用密碼中的密鑰來加密數據,當必須再次訪問數據時,使用秘密密鑰的人可以解密數據. 秘密密鑰密碼學可以在傳播和固定數據上使用,但通常僅在重點數據上使用,因為將秘密發送給消息的接收者可以導致妥協.

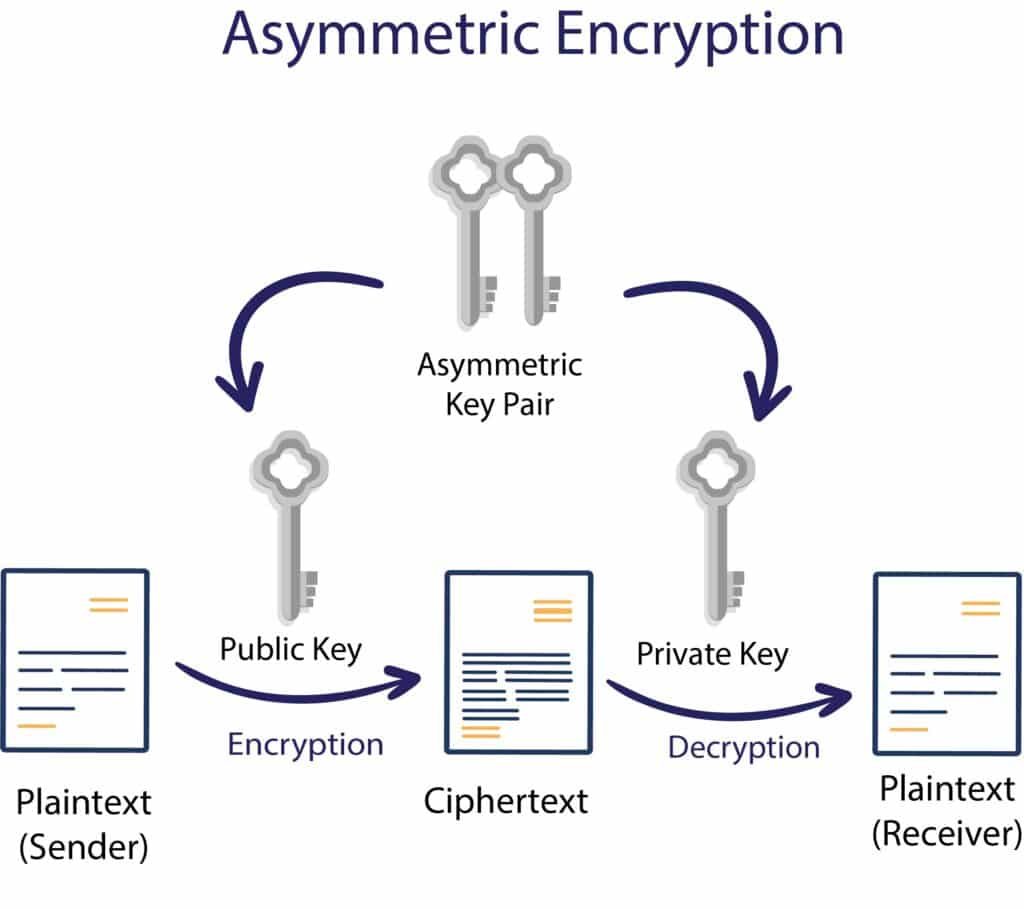

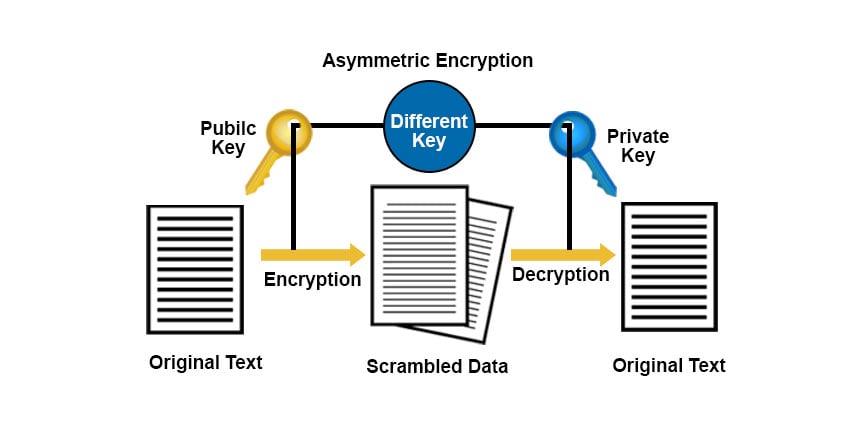

公共密鑰密碼學或非對稱密碼學使用兩個鍵來加密數據. 一個用於加密,而另一鍵可以解密消息. 與對稱密碼學不同,如果一個密鑰用於加密,則相同的密鑰不能解密消息,而應使用另一個密鑰.

一個密鑰是私人的,被稱為“私鑰”,而另一個則被公開共享,任何人都可以使用,因此被稱為“公共密鑰”. 密鑰的數學關係是使私鑰不能從公共密鑰中得出,但是可以從私有鍵中派生. 私鑰不應分發,並且應僅與所有者保留. 可以將公鑰提供給任何其他實體.

哈希功能是不可逆的單向功能,可以保護數據,而無法恢復原始消息. 哈希是一種將給定字符串轉換為固定長度字符串的方法. 良好的哈希算法將為給定的每個輸入產生獨特的輸出. 破解哈希的唯一方法是嘗試所有可能的輸入,直到獲得完全相同的哈希. 哈希可用於哈希數據(例如密碼)和證書.

一些最著名的哈希算法是:

- MD5

- SHA-1

- SHA-2家族包括SHA-224,SHA-256,SHA-384和SHA-512

- SHA-3

- 惠而浦

- 布雷克2

- 布雷克3

準備開始?

獲取有關增長最快的新攻擊向量之一,最新網絡安全新聞的更多信息,以及為什麼確保鑰匙和證書對我們的支持互聯網的世界至關重要.

加密技術

已經開發了各種密碼學技術來提供數據安全,以確保通信方之間傳輸的數據是機密的,而不是未經授權的一方修改,以防止黑客訪問和使用其信息. Caesar Cipher,單字母密碼,均勻替代密碼,多型密碼密碼,Playfair Cipher,鐵路圍欄,一次性墊,山丘密碼是密碼學技術的一些示例.

網絡開發,編程語言,軟件測試等

密碼學涉及各種安全原則,如下:

- 保密 – 它指定只有發件人和收件人或收件人才能訪問消息. 如果授權人員可以訪問消息,機密性將丟失.

- 驗證 – 它標識用戶或計算機系統,以便可以信任.

- 正直 – 它檢查了消息的內容是否在發件人傳輸到收件人時不得更改.

- 非申請 – 它指定消息的發件人在發生爭議的情況下以後無法拒絕發送消息.

前5個加密技術

以下是一些非常簡單的代碼和當今互聯網上使用的更複雜的現代加密技術.

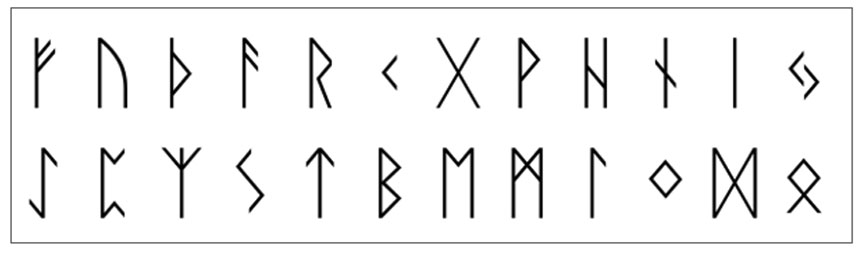

1)簡單代碼

- 此類別是任何一條消息的任何方式,任何人都很難閱讀. 這涉及在另一個字母中寫東西. 在這裡,我們可以看到冰島符文和IPA以及另一個構建的字母,例如Deseret字母.

- 在此,我們可以使用語言來編碼. 我們已經研究了創建的語言,例如Elvish和Esperanto.

- 切斯特·納茲(Chester Naz)和朱迪思·席斯·阿維拉(Judith Schiess Avila)的書籍代碼談話者是一本書,解釋了納瓦霍語如何用作第二次世界大戰的代碼,並且從未被陷入極度強烈的條件.

- 如果納瓦霍人對特定概念沒有言語,則代碼揚聲器選擇一個術語. 例如,納瓦霍(Navajo.

2)對稱加密

- 對稱加密是一種加密類型,僅通過一個鍵(一個秘密鍵)來加密和解密電子數據. 替換密碼是對稱的加密技術,但是現代對稱加密可能更複雜.

- 數據將轉換為任何人都無法理解的方法,沒有秘密密鑰可以使用對稱加密算法解密它.

- 對稱加密是一種舊算法,但比不對稱加密更快,高效. 由於性能出色和對稱的快速速度,因此與非對稱加密相比.

- 而對稱密鑰密碼學涉及使用相同密鑰的加密和解密. 同時,非對稱密鑰密碼學涉及使用一個鍵進行加密和另一個拆除鍵.

- 對稱加密是大量信息的典型特徵.G. 對於數據庫加密,在批量加密中. 在數據庫的情況下,秘密密鑰只能由數據庫本身加密或解密.

我們可以在下面給出的圖片中看到對稱加密的工作:

有兩種對稱加密算法可用:

- 塊算法

- 流算法

a)塊算法

一組位用電子數據塊中的特定秘密鍵編碼. 該系統在等待數據加密時等待獲得完整塊時將數據保存在其內存中. 一些重要的塊密碼算法是DES,Triple DES,AE等.

b)溪流密碼算法

在此中,純文本編號或字符與偽隨機密碼流相結合. 一些重要的流密碼算法是RC4,A5,Blowfish等. 在對稱密鑰加密中,如果有人找到對稱鍵,可以破解加密代碼. 但是,可以通過Diffie-Hellman算法克服這個問題. 在Diffie-Hellman密鑰交換或協議算法中,發件人和接收器必須使用此技術就對稱密鑰達成協議. 然後可以將此鍵用於加密或解密目的.

3)非對稱加密

- 不對稱加密也稱為公鑰密碼學. 不對稱密鑰加密有助於解決對稱密鑰加密的鑰匙交換問題. 在非對稱加密中,使用兩個鍵在不對稱加密中加密純文本. 通過互聯網或大型網絡,交換了秘密密鑰. 有必要注意,任何具有秘密鑰匙的人都可以解密消息,因此非對稱加密使用兩個相應的密鑰來提高安全性.

- 任何希望向您發送消息的人都可以自由訪問公共密鑰,但是第二個私鑰是您只能理解您的秘密. 用公鑰加密的消息可以用私鑰解碼. 用私鑰加密的消息也可以用公共密鑰解密.

我們可以在下面給出的圖片中看到不對稱加密的工作:

4)隱肌

- 隱肌是一種促進僱用消息的技術,該消息將在其他消息中保密. 早些時候,人們使用方法隱藏了諸如隱形墨水,微小變化等的消息.

- 但是,在技術時代,隱身是一種掩蓋可能是文件,消息,圖像等的數據的技術., 在其他文件,消息或圖像中.

5)哈希

- 哈希是加密技術,它將可以成為任何形式的數據轉換為唯一字符串. 無論大小或類型如何,任何數據都可以使用哈希算法進行哈希. 它獲取隨機長度的數據並將其轉換為固定的哈希值.

- 哈希與其他加密方法不同,因為在哈希中,加密不能逆轉。不能使用鍵解密. MD5,SHA1,SHA 256是廣泛使用的哈希算法.

結論

本文看到了加密和解密數據的加密和各種密碼學技術是. 密碼學用於所有領域,以確保數據並防止其入侵. 例如,用於確保密碼,認證銀行交易等. 如今,開發和破解了各種新的加密技術。因此,重要的是要始終了解計算機威脅並採取預防措施以盡可能地避免它們.

推薦文章

這是密碼學技術的指南. 在這裡,我們分別詳細討論了很少的密碼學技術的基本概念. 您也可以瀏覽我們的其他建議的文章以了解更多信息 –

- 加密與加密

- 什麼是解密?

- 什麼是網絡安全性?

- 加密工具

全部excel vba捆綁包

500多個小時的高清視頻

15條學習路徑

120多個課程

可驗證的完成證書

終身訪問

財務分析師碩士培訓計劃

2000多個小時的高清視頻

43個學習路徑

550多個課程

可驗證的完成證書

終身訪問

全部數據科學捆綁包

2000多個小時的高清視頻

80個學習路徑

400多個課程

可驗證的完成證書

終身訪問

一方面,軟件開發捆綁包

5000多個小時的高清視頻

149個學習路徑

1050多個課程

可驗證的完成證書

終身訪問

主側欄

一方面,軟件開發捆綁包 5000多個小時的高清視頻| 149學習路徑| 1050+課程|可驗證的完成證書|終身訪問

財務分析師碩士培訓計劃 2000多個小時的高清視頻| 43學習路徑| 550+課程|可驗證的完成證書|終身訪問