Android və iOS vpns xaricində bəzi məlumatlar sızdırır

Danışan Makrumors, Təhlükəsizlik tədqiqatçıları Tommy MySK və Talal Haj Bakry, VPN trafikinə iOS 16’ın yanaşmasının kilidləmə rejiminin aktiv olub olmadığını və ya olmamasını izah etdi. Xəbərlər əhəmiyyətlidir, çünki iOS aktiv VPN tunelindən kənarda sızan məlumatlarla davamlı, həll olunmamış bir məsələ var.

iOS 16 vpn tunelləri, kilidləmə rejimi aktiv olduqda da sızma məlumatları

Köhnə brauzerdən istifadə edirsiniz. Bu və ya digər saytları düzgün göstərə bilməz.

Alternativ bir brauzerin təkmilləşdirilməsi və ya istifadə etməlisiniz.

Cybertech

Səviyyə 40

İplik

Təsdiqlənmiş

Üst plakat

10 Noyabr, 2017 2,974

Məzmun mənbəyi HTTPS: // www.makrumors.COM / 2022/10 / 13 / iOS-16-VPNS-Sız-Sızan-Data-Hətta Qaydalı-Kilidləmə rejimi /

iOS 16, kilidləmə rejimi aktiv olduqda, hətta təhlükəsizlik tədqiqatçıları aşkar edildikdə də aktiv VPN tunelindən kənar məlumatları sızmağa davam edir.

Danışan Makrumors, Təhlükəsizlik tədqiqatçıları Tommy MySK və Talal Haj Bakry, VPN trafikinə iOS 16’ın yanaşmasının kilidləmə rejiminin aktiv olub olmadığını və ya olmamasını izah etdi. Xəbərlər əhəmiyyətlidir, çünki iOS aktiv VPN tunelindən kənarda sızan məlumatlarla davamlı, həll olunmamış bir məsələ var.

Avqust ayında, iOS və iPados üçüncü tərəf VPN-lər, işə salındıqdan sonra etibarlı bir tunel vasitəsilə bütün şəbəkə trafikini həyata keçirə bilməməsi – Apple-ın illərdir tanınan bir məsələ ilə bütün şəbəkə trafikini həll edə bilmədikləri ortaya çıxdı.

Adətən, bir istifadəçi bir VPN aktivləşdirdikdə, əməliyyat sistemi bütün mövcud internet bağlantısını bağlayır və sonra VPN tuneli vasitəsilə onları yenidən qurur. İOS-da, təhlükəsizlik tədqiqatçıları VPN-in açılmasından əvvəl qurulmuş sessiyaların və əlaqələrin birinin gözlədiyi kimi dayandırılmadığını və yenə də VPN tunelindən kənarda məlumat göndərə bilər, potensial olaraq şifrəsiz və isp və digərlərinə məruz qalır partiyalar.

Tam məqalə

iOS 16 vpn tunelləri, kilidləmə rejimi aktiv olduqda da sızma məlumatları

iOS 16, kilidləmə rejimi aktiv olduqda, hətta təhlükəsizlik tədqiqatçıları aşkar edildikdə də aktiv VPN tunelindən kənar məlumatları sızmağa davam edir. Danışan.

www.makrumors.com

Reaksiyalar: Gandalf_the_grey, Sorrento, Silversurfer və 3 nəfər

Android və iOS vpns xaricində bəzi məlumatlar sızdırır

“VPN olmadan bağlantılar” VPN olmadan bütün əlaqələri bloklamır və “həmişə VPN-də” həmişə deyil.

Android və iOS-da virtual özəl şəbəkələr (VPNS) xəbərlərdədir. Müəyyən hallarda, bəzi trafikiniz sızdırıldığı aşkar edilmişdir ki, VPN tərəfindən yaradılan təhlükəsizlik kordonunun xaricində bitdi.

Bu Android’in “xüsusiyyəti” in kəşf edənləri “Xüsusiyyət” deyirlər ki, kiminsə de-anonim olmasına səbəb olmaq potensialının olduğunu söyləyin (ancaq nadir hallarda yalnız nadir hallarda snooper adından ədalətli bir bacarıq tələb etməsi tələb olunur). Ən azı bir Google mühəndisinin bu böyük bir narahatlıq olmadığını iddia edir, nəzərdə tutulan funksionallıqdır və zaman üçün olduğu kimi davam edəcəkdir.

Mul22-03

Hal-hazırda mul22-03 adlı android kəşfi, VPN-nin günahı deyil. VPN-dən kənarda məlumatların ötürülməsi olduqca qəsdən VPN markalarına qədər olan bir şeydir və bir növ dəhşətli hack və ya istismar nəticəsində deyil. Tam audit hesabatı hələ yayımlanmayaraq, indiyə qədər mövcud olan məlumatlar bəziləri üçün narahat ola bilər. Hesabata görə, Android, VPN tunelində baş verdiyiniz VPN tunelindən kənarda olan “Bağlantı yoxlamaları” (bağlantının uğurla həyata keçirildiyini müəyyənləşdirən trafik) göndərir.

Bəlkə də qarışıq olan, bu, adını verməyinizi istədiyi işi görmək üçün (həmişə VPN-də) açılan “Həmişə” əlaqələndirilməməyiniz və ya “əlaqələndirilməməyiniz” də baş verir. Bir şeyin əslində bunun əksi olmadığını söyləyən bir parametr götürmək olduqca məqbuldur, buna görə burada nə baş verir?

Sızma müəyyən xüsusi kənar iş ssenariləri nəticəsində yaranır, bu halda android, müxtəlif “bunu VPN olmadan etmir” parametrlərini dəyişdirəcəkdir. Bu, məsələn, əsir portalı kimi bir şeylə baş verəcəkdir. Bir əsir portalı, bir şəbəkə qoşulduqda adətən bir şəbəkə qoşulduqda, bir şlüzdə saxlanan isti nöqtə giriş səhifəsi kimi bir şeyə qoşulmağınızdır.

Niyə? Çünki VPNS-də olduğunuz hər hansı bir internetə qoşulmuş şəbəkənin üstündə işlədiyinə görə, vpn bağlantınızı qurmadan əvvəl bir şəbəkəyə qoşulmalısınız. VPN bağlantınızı qurmadan əvvəl baş verən hər şey tərəfindən qorunur.

Yuxu kompüterinə görə, bu sızma DNS axtarışları, https trafik, ip ünvanları və (bəlkə də) NTP trafiki (şəbəkə vaxtı protokolu, şəbəkə bağlı saatlar sinxronizasiya etmək üçün bir protokol) daxil ola bilər).

Mullvad VPN əvvəlcə bu sənədləşmə məsələsini bildirdi və sonra bir yol istədi “. ‘VPN olmadan bağlantılar olmadan bağlantıları bloklayarkən bağlantı çeklərini deaktiv edin (indi kilidləmə) bir VPN tətbiqetməsi üçün aktivdir.”

Google’un cavabı, məsələ izləyicisi vasitəsi ilə “Bu bir seçimin əksər istifadəçilər tərəfindən başa düşüləcəyini düşünmürük, buna görə də bunu təklif etmək üçün güclü bir hal olduğunu düşünmürük.”

Google-a görə, bağlantı çeklərini deaktiv etmək dörd səbəbdən başlanğıcdır: VPNS əslində onlara güvənə bilər; “Split Channel” heç vaxt istifadə etməyən trafik onlara güvənə bilər; Hər halda VPN-ni keçən yalnız bir əlaqə yoxlaması deyil; və bağlantı yoxlamaları ilə ortaya çıxan məlumatlar başqa yerdə mövcuddur.

Qalanları, hələ də davam edən bu mövqein müsbət və mənfi cəhətləri ilə bağlı bir mübahisəsidir. Bu nöqtədə, Google qönçələnmir.

iOS söhbətə girdi

Görünür ki, bu yalnız Android ilə məhdudlaşan bir şey deyil. İOS 16-da baş verən oxşar şeylər var, çoxlu Apple xidmətləri xəritələr, sağlamlıq və cüzdan da daxil olmaqla VPN tunelindən kənarda sızan olduğu iddia edildi.

İOS 16-nın aktiv VPN tunelindən kənarda Apple xidmətləri ilə ünsiyyət qurduğunu təsdiqləyirik. Ən pisi, DNS sorğularını sızdırır. VPN bağlantısından qaçan #apple xidmətləri sağlamlıq, xəritələr, cüzdanlara daxildir.

@Protonvpn və #wireshark istifadə etdik. Videodakı təfərrüatlar: #cybersecurity #privacy pic.twitter.com / reumfa67ln– MySK �������� (@Mysk_co) 12 oktyabr 2022

MYSK-nın sözlərinə görə, Apple-a göndərilən nəqliyyat etibarsız deyil, yalnız istifadəçilərin gözlədiklərinə qarşı gedir.

Videoda görünən bütün trafik ya şifrəli və ya ikiqat şifrələnmişdir. Buradakı məsələ səhv fərziyyələr haqqında. İstifadəçi VPN olduqda, bütün trafik VPN vasitəsilə tunelindirir. Ancaq iOS hər şeyi tunel etmir. Android də yoxdur.

Bunu baş verəndən dayandırmaq üçün bir yolun VPN tətbiqlərini brauzer kimi müalicə etmək və “Apple-dan xüsusi təsdiq və hüquq tələb etmək”.

Mul22-03-də tam hesabatın sərbəst buraxılmasına qədər bu məsələdə çox hərəkət etməyəcək, lakin indi testdə iştirak edənlərin rəyi riskin kiçik olduğu görünür.

Bu məqaləni paylaşın

iOS 16 vpn tunelləri, kilidləmə rejimi aktiv olduqda da sızma məlumatları

iOS 16, kilidləmə rejimi aktiv olduqda, hətta təhlükəsizlik tədqiqatçıları aşkar edildikdə də aktiv VPN tunelindən kənar məlumatları sızmağa davam edir.

Danışan Makrumors, Təhlükəsizlik tədqiqatçıları Tommy MySK və Talal Haj Bakry, VPN trafikinə iOS 16’ın yanaşmasının kilidləmə rejiminin aktiv olub olmadığını və ya olmamasını izah etdi. Xəbərlər əhəmiyyətlidir, çünki iOS aktiv VPN tunelindən kənarda sızan məlumatlarla davamlı, həll olunmamış bir məsələ var.

Avqust ayında, iOS və iPados üçüncü tərəf VPN-lər, işə salındıqdan sonra etibarlı bir tunel vasitəsilə bütün şəbəkə trafikini həyata keçirə bilməməsi – Apple-ın illərdir tanınan bir məsələ ilə bütün şəbəkə trafikini həll edə bilmədikləri ortaya çıxdı.

Adətən, bir istifadəçi bir VPN aktivləşdirdikdə, əməliyyat sistemi bütün mövcud internet bağlantısını bağlayır və sonra VPN tuneli vasitəsilə onları yenidən qurur. İOS-da, təhlükəsizlik tədqiqatçıları VPN-in açılmasından əvvəl qurulmuş sessiyaların və əlaqələrin birinin gözlədiyi kimi dayandırılmadığını və yenə də VPN tunelindən kənarda məlumat göndərə bilər, potensial olaraq şifrəsiz və isp və digərlərinə məruz qalır partiyalar.

Məxfilik şirkəti Proton-un bir hesabatına görə, iOS 13-də iOS VPN-in həssaslığı müəyyənləşdirildi.3-cü.1 sonrakı yeniləmələrdən keçən 1. Apple, bir VPN tuneli itirildiyi təqdirdə, inkişaf etdiricilərin bütün mövcud əlaqələri bloklamasına imkan verən gələcək bir proqram yeniləməsində öldürülən bir proqram yeniləməsini əlavə edəcəyini bildirdi, lakin bu funksionallıq IOS 15 və iOS 16 kimi məlumat sızmasının qarşısını almaq üçün bu funksionallıq görünmür.

MYSK və BakRy indi iOS 16, istifadəçinin biliyi olmadan Active VPN tunelindən və DNS sorğularından kənarda olan DNS sorğularının seçilmiş Apple xidmətləri ilə ünsiyyət qurduğunu aşkarladılar:

İOS 16-nın aktiv VPN tunelindən kənarda Apple xidmətləri ilə ünsiyyət qurduğunu təsdiqləyirik. Ən pisi, DNS sorğularını sızdırır. VPN bağlantısından qaçan #apple xidmətləri sağlamlıq, xəritələr, cüzdanlara daxildir.

@Protonvpn və #wireshark istifadə etdik. Videodakı təfərrüatlar: #cybersecurity #privacy pic.twitter.COM / REUMFA67LN – MYSK �������� (@Mysk_co) 12 oktyabr 2022

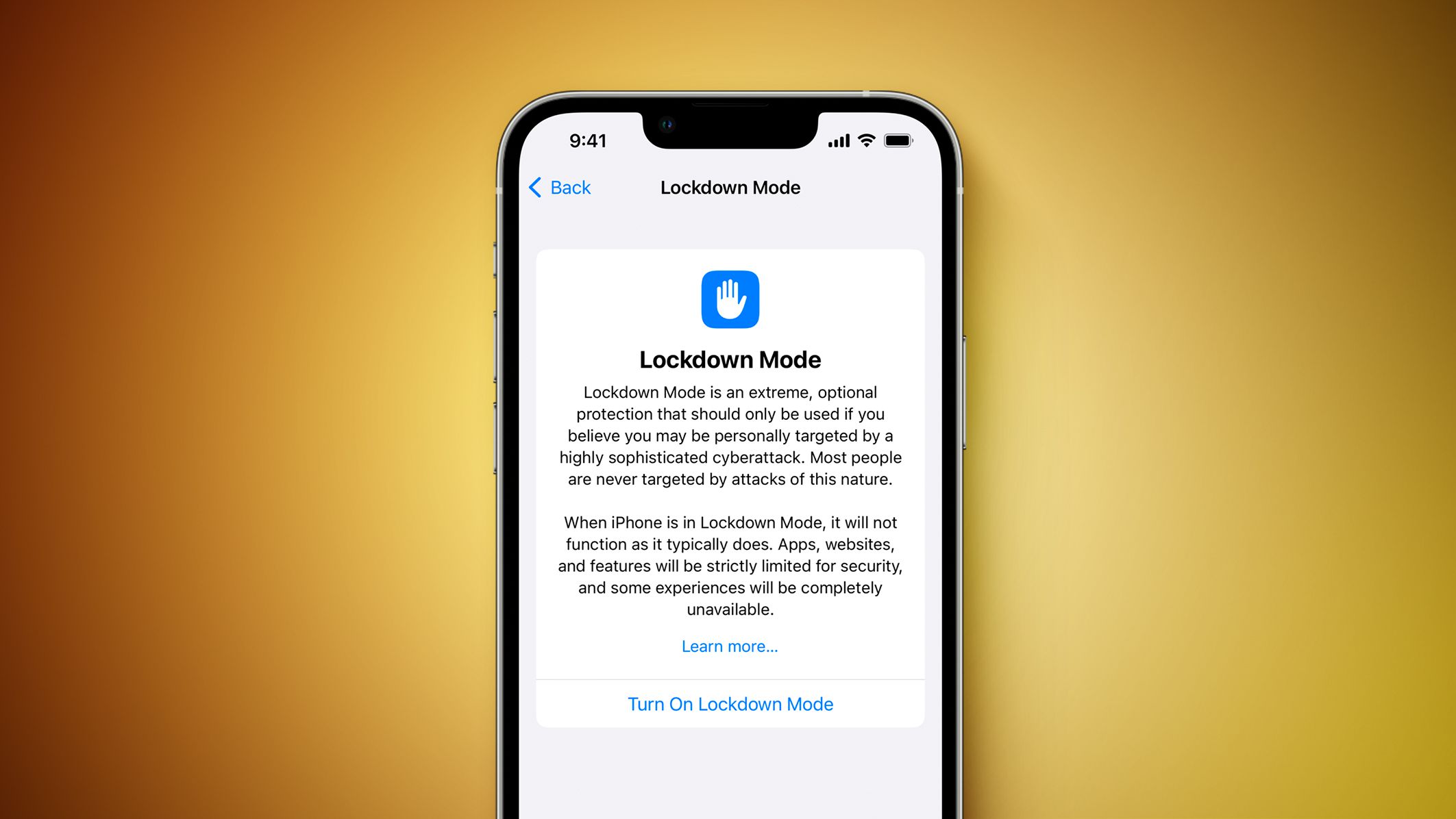

MYSK və Bakry, iOS 16’ın Lockdown rejimində bu məsələni və huni bir vpn vasitəsilə bir VPN vasitəsilə düzəltmək üçün lazımi addımları atır və bu, eyni məsələnin kilidləmə rejiminin aktiv olub olmadığını, xüsusən də təkan Bildirişlər. Bu o deməkdir ki, bir kibertack üçün həssas olan və kilidləmə rejiminə həssas olan istifadəçilərin azlığının aktiv VPN tunelindən kənarda məlumat sızması riskində eyni dərəcədədir.

İOS 16, kilidləmə rejimini, jurnalistlər, aktivistlər və hökumət işçiləri kimi dövlət tərəfindən maliyyələşdirilən casus proqramı inkişaf etdirən özəl şirkətlərin “Yüksək hədəfli kiberhiya riski riski altında” “yüksək hədəfli kiberhiya” riski altında olan “çox az sayda” istifadəçilərin “çox azlığını” qorumaq üçün hazırlanmış bir təhlükəsizlik xüsusiyyətini təqdim etdi. LockDown rejimi bir VPN-in özü təmin etmir və sistemin qalan hissəsi kimi eyni üçüncü tərəf VPN tətbiqlərinə güvənir.

Yeniləmə: Kilidləmə rejimi VPN tunelindən kənarda “normal” rejimdən daha çox trafik sızdırır. VPN tunelindən kənarda push bildiriş trafikini də göndərir. Bu, həddindən artıq qorunma rejimi üçün qəribədir.

Budur trafikin bir ekran görüntüsü (VPN və öldürmə açarı effektiv) #ios pic.twitter.COM / 25Zift4EFA – MYSK �������� (@Mysk_co) 13, 2022

VPN tunelindən kənarda olan IOS 16-ı VPN tunelinin xaricində sızması səbəbindən, internet xidməti təminatçıları, hökumətlər və digər təşkilatlar, nüfuzlu şəxsləri vurğulayan çox sayda trafikə sahib olan istifadəçiləri müəyyənləşdirə bilər. Apple’ın bir neçə növ trafik toplaması üçün potensial zərərli VPN tətbiqetməsini istəməməsi mümkündür, ancaq ISPS və hökumətlər kimi görüləcək, istifadəçi xüsusi olaraq qarşısını almağa çalışsa da, ehtimal ki, bunu edə bilər Bu, eyni vpn probleminin bütövlükdə iOS 16-a təsir edən bir hissəsidir.

Apple-ın yalnız kilidləmə rejimi aktiv olduqda aktivləşdirən yüksək səviyyəli xüsusiyyətləri sadaladığını və Apple, VPN trafikinə təsir etmək üçün baş verən hər hansı bir dəyişiklik barədə açıq şəkildə qeyd etməyib. Buna baxmayaraq, LockDown rejimi ekstremal qorunma tədbiri olduğu üçün, VPN trafikin həssas bir nöqtə olduğu üçün xeyli nəzarət edir.