Hackere stjæler hemmelige kryptotaster til Nordvpn. Her er hvad vi ved hidtil

Cybersikkerhed kan virke meget kompliceret, men Nordvpn gør det så let, som det bliver. Avancerede teknologier beskytter din internetaktivitet mod hackere og malware, beskytter dig på offentlige Wi-Fi-netværk og blokerer endda irriterende annoncer.

Sammenlign & køb Nordvpn CD -taster

Cybersikkerhed kan virke meget kompliceret, men Nordvpn gør det så let, som det bliver. Avancerede teknologier beskytter din internetaktivitet mod hackere og malware, beskytter dig på offentlige Wi-Fi-netværk og blokerer endda irriterende annoncer.

Funktioner:

- Ved, at dine data altid er private – Ægte internet -privatliv er bare et klik væk. Nordvpn beskytter din IP -adresse og sørger for, at ingen andre kan se, hvilke websteder du besøger, eller hvilke filer du downloader.

- Nyd internettet uden begrænsninger – Rejser for forretning eller fornøjelse? Studere eller arbejde i udlandet? Hold adgang til dine yndlingswebsteder og underholdningsindhold, og glem censur- eller båndbredde grænser.

- Føler dig sikker på enhver enhed – Du kan sikre op til 6 enheder med en enkelt Nordvpn -konto – computere, smartphones, routere og mere. VPN har aldrig været lettere og mere fleksibel: derhjemme, på kontoret og på farten.

Hackere stjæler hemmelige kryptotaster til Nordvpn. Her er hvad vi ved hidtil

Overtrædelse skete for 19 måneder siden. Populær VPN -service afslører kun det nu.

Dan Goodin – 21. oktober 2019 22:48 UTC

Læserkommentarer

Hackere overtrådte en server, der blev brugt af den populære virtuelle netværksudbyder Nordvpn og stjal krypteringsnøgler, der kunne bruges til at montere dekrypteringsangreb på segmenter af sin kundebase.

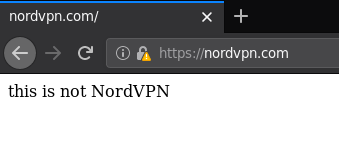

En log over de kommandoer, der blev brugt i angrebet, antyder, at hackerne havde rodadgang, hvilket betyder, at de næsten havde ubundet kontrol over serveren og kunne læse eller ændre næsten alle data, der er gemt på det. En af tre private nøgler lækket blev brugt til at sikre et digitalt certifikat, der leverede HTTPS -kryptering til Nordvpn.com. Nøglen var ikke indstillet til at udløbe før i oktober 2018, ca. syv måneder efter brud på marts 2018. Angribere kunne have brugt det kompromitterede certifikat til at efterligne Nordvpn.com-websted eller Mount Man-in-the-Middle-angreb på folk, der besøger den rigtige. Detaljer om overtrædelsen har cirkuleret online siden mindst maj 2018.

Baseret på kommandologgen syntes en anden af de lækkede hemmelige nøgler at sikre en privat certifikatmyndighed, som Nordvpn plejede at udstede digitale certifikater. Disse certifikater kan blive udstedt til andre servere i Nordvpns netværk eller til en række andre følsomme formål. Navnet på det tredje certifikat antydede, at det også kunne have været brugt til mange forskellige følsomme formål, herunder sikring af serveren, der blev kompromitteret i overtrædelsen.

Åbenbaringerne kom, da bevis dukkede op, hvilket antydede, at to rivaliserende VPN -tjenester, Torguard og Vikingvpn, også oplevede overtrædelser, der lækkede krypteringstaster. I en erklæring sagde Torguard en hemmelig nøgle til et sikkerhedscertifikat for transportlag for *.torguardvpnaccess.com blev stjålet. Tyveriet skete i et 2017 -serverbrud. De stjålne data relateret til et blæksprutte proxycertifikat.

Torguard -embedsmænd sagde på Twitter, at den private nøgle ikke var på den berørte server, og at angribere “ikke kunne gøre noget med disse nøgler.”Mandagens erklæring fortsatte med at sige, at Torguard ikke fjernede den kompromitterede server før i begyndelsen af 2018. Torguard sagde også, at det lærte om VPN -overtrædelser i maj sidste år, “og i en relateret udvikling indgav vi en juridisk klage mod Nordvpn.”

Vikingvpn -embedsmænd har endnu ikke kommenteret.

Alvorlige bekymringer

En af disse nøgler udløb den 31. december 2018, og den anden gik til sin grav den 10. juli samme år, fortalte en virksomheds talskvinde mig. Hun sagde ikke, hvad formålet med disse nøgler var. En kryptografifunktion kendt som perfekt fremadrettet hemmeligholdelse sikrede, at angribere ikke kunne dekryptere trafik ved blot at fange krypterede pakker, da de rejste over internettet. Tasterne kunne dog stadig have været brugt i aktive angreb, hvor hackere bruger lækkede nøgler på deres egen server til at aflytte og dekryptere data.

Det var uklart, hvor længe angribere forblev til stede på serveren, eller om de var i stand til at bruge deres meget privilegerede adgang til at begå andre alvorlige lovovertrædelser. Sikkerhedseksperter sagde, at sværhedsgraden af serverkompromiset – koblet med tyveri af nøglerne og manglen på detaljer fra Nordvpn – rejste alvorlige bekymringer.

Her er noget af det, Dan Guido, der er administrerende direktør for sikkerhedsfirmaet Trail of Bits, fortalte mig:

Kompromitterede masterhemmeligheder, ligesom dem, der er stjålet fra Nordvpn, kan bruges til at dekryptere vinduet mellem nøgleforhandlinger og efterligne deres service til andre. Jeg er ligeglad med, hvad der var lækket så meget som den adgang, der ville have været påkrævet for at nå den. Vi ved ikke, hvad der skete, hvilken yderligere adgang der blev opnået, eller hvilket misbrug kan have fundet sted. Der er mange muligheder, når du først har adgang til disse typer masterhemmeligheder og rodserveradgang.

Usikker fjernstyring

I en erklæring, der blev udsendt til journalister, karakteriserede Nordvpn -embedsmænd den skade, der blev gjort i angrebet som begrænset.

Selve serveren indeholdt ikke nogen brugeraktivitetslogfiler. Ingen af vores applikationer sender brugeroprettede legitimationsoplysninger til godkendelse, så brugernavne og adgangskoder kunne heller ikke have været opfanget. Den nøjagtige konfigurationsfil, der findes på Internettet af sikkerhedsforskere, ophørte med at eksistere den 5. marts 2018. Dette var en isoleret sag, ingen andre datacenterudbydere, vi bruger, er blevet påvirket.

Overtrædelsen var resultatet af, at hackere udnyttede et usikkert fjernstyringssystem, som administratorer af et Finland-baseret datacenter installeret på en server Nordvpn lejet. Det navngivne datacenter, hedder det i erklæringen, installerede det sårbare styringssystem uden nogensinde at afsløre det til dets Nordvpn. Nordvpn opsagt sin kontrakt med datacentret, efter at fjernstyringssystemet kom frem et par måneder senere.

Nordvpn afslørede først overtrædelsen til journalister søndag efter tredjepartsrapporter som denne på Twitter. Erklæringen sagde, at Nordvpn -embedsmænd ikke afslørede overtrædelsen til kunderne, mens det sikrede, at resten af sit netværk ikke var sårbar over for lignende angreb.

Erklæringen henviste til TLS -nøglen som udløbet, selvom den var gyldig i syv måneder efter overtrædelsen. Virksomhedens embedsmænd skrev:

Den udløbne TLS -nøgle blev taget på samme tid, hvor datacentret blev udnyttet. Imidlertid kunne nøglen umuligt have været brugt til at dekryptere VPN -trafikken på nogen anden server. På samme note var den eneste mulige måde at misbruge webstedets trafik ved at udføre et personlig og kompliceret MITM -angreb for at aflytte en enkelt forbindelse, der forsøgte at få adgang til Nordvpn.com.

Ikke så hårdt som påstået

Forslaget om, at aktive angreb på mellemmanden er komplicerede eller upraktiske at udføre, er problematisk. Sådanne angreb kan udføres på offentlige netværk eller af ansatte i internettjenester. De er netop den type angreb, som VPN’er skal beskytte mod.

“Opfangende TLS -trafik er ikke så hård, som de får det til at se ud,” sagde en sikkerhedskonsulent, der bruger håndtagsheksdefineret og har brugt de sidste 36 timer på at analysere de data, der er udsat i overtrædelsen. “Der er værktøjer til at gøre det, og jeg var i stand til at oprette en webserver ved hjælp af deres TLS -nøgle med to konfigurationslinjer. Angriberen skulle være i stand til at aflytte offerets trafik (e.g. På offentlig Wi-Fi).”

Bemærk også, at udsagnet kun siger, at den udløbne TLS -nøgle ikke kunne have været brugt til at dekryptere VPN -trafik på nogen anden server. Erklæringen nævner ikke de andre to nøgler, og hvilken type adgang de tilladte. Kompromiset med en privat certifikatmyndighed kunne være særligt alvorligt, fordi det muligvis giver angribere mulighed for at kompromittere flere nøgler, der genereres af CA.

Sætter alle dine æg i en kurv

VPN’er satte al computers internettrafik i en enkelt krypteret tunnel, der kun er dekrypteret og sendt til sin endelige destination, efter at den når en af udbyderens servere. Det sætter VPN -udbyderen i stand til at se enorme mængder af kundernes online vaner og metadata, inklusive server IP -adresser, SNI -oplysninger og enhver trafik, der ikke er krypteret.

VPN -udbyderen har modtaget anbefalinger og gunstige anmeldelser fra CNET, Techradar og PCMAG. Men ikke alle har været så sanguine. Kenneth Whit.

Yderligere læsning

Indtil mere information er tilgængelig, er det svært at sige præcist, hvordan folk, der bruger Nordvpn, skal svare. Som minimum skal brugerne trykke på Nordvpn for at give mange flere detaljer om overtrædelsen og nøglerne og alle andre data, der blev lækket. Kenneth White foreslog i mellemtiden, at folk skulle gå ud af tjenesten helt.

”Jeg har anbefalet imod de fleste forbruger VPN -tjenester i årevis, inklusive Nordvpn,” fortalte han mig. “[Tjenesterne ‘] hændelsesrespons og forsøg på PR -spin her har kun håndhævet den udtalelse. De har uforsigtigt sat aktivisternes liv i fare i processen. De bagatelliserer alvorligheden af en hændelse, de ikke engang opdagede, hvor angribere havde ubundet admin LXC ‘God Mode’ adgang. Og de underrettede kun kunder, da journalister rakte ud til dem om kommentar.”

Fremmede kommentarer

ThePirat3King Seniorius Lurkius

Dan Guidos firma Trail of Bits tilbyder et praktisk sæt Ansible -scripts på sin GitHub -side til at konfigurere din egen private VPN med din skyudbyder efter valg (VPN kan også eventuelt fungere som et pihul, med DNS -niveau AD -blokering). Det kaldes algo. Kenneth White (også citeret i artiklen) har godkendt, at det er tarm, ligesom Grugq.

GitHub.com/trailofbits/algo

29 indlæg | Registreret 1/31/2013

Læserkommentarer

Dan Goodin Dan Goodin er Senior Security Editor hos Ars Technica, hvor han fører tilsyn med dækning af malware, computerspionage, botnets, hardwarehacking, kryptering og adgangskoder. På sin fritid nyder han havearbejde, madlavning og efter den uafhængige musikscene.