黑客竊取nordvpn的秘密加密密鑰. 到目前為止,這就是我們所知道的

網絡安全似乎很複雜,但是NordVPN使其變得如此簡單. 尖端的技術將您的互聯網活動屏蔽免受黑客和惡意軟件的侵害,在公共Wi-Fi網絡上保護您,甚至阻止令人討厭的廣告.

比較和購買nordvpn CD鍵

網絡安全似乎很複雜,但是NordVPN使其變得如此簡單. 尖端的技術將您的互聯網活動屏蔽免受黑客和惡意軟件的侵害,在公共Wi-Fi網絡上保護您,甚至阻止令人討厭的廣告.

特徵:

- 知道您的數據始終是私人的 – 真正的互聯網隱私只是單擊. NORDVPN保護您的IP地址,並確保沒有人能看到您訪問的網站或您下載的文件.

- 無限制地享受互聯網 – 旅行或快樂旅行? 留學或在國外工作? 繼續訪問您喜歡的網站和娛樂內容,而忘記了審查制度或帶寬限制.

- 在任何設備上都安全 – 您可以使用一個NordVPN帳戶(計算機,智能手機,路由器等)保護多達6個設備. VPN從未如此輕鬆,更靈活:在家裡,在辦公室和旅途中.

黑客竊取nordvpn的秘密加密密鑰. 到目前為止,這就是我們所知道的

違規發生了19個月前. 流行的VPN服務僅立即披露.

Dan Goodin- 2019年10月21日10:48 PM UTC

讀者評論

黑客違反了流行的虛擬網絡提供商NordVPN和偷走加密密鑰的服務器,該密鑰可用於在其客戶群的細分市場上安裝解密攻擊.

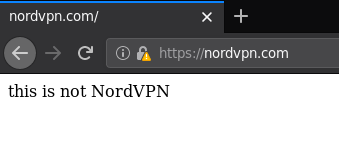

攻擊中使用的命令的日誌表明,黑客有根源訪問權限,這意味著它們幾乎不受限制地控制服務器,並且可以讀取或修改幾乎所有存儲在其上的數據. 使用三個私鑰之一泄漏來確保為NORDVPN提供HTTPS加密的數字證書.com. 該鑰匙直到2018年10月,即2018年3月違反七個月才到期. 攻擊者本可以使用折衷的證書模擬NordVPN.com網站或中間的中間攻擊訪問真正的人. 至少從2018年5月開始,違規的詳細信息一直在網上流傳.

根據命令日誌,另一個洩漏的秘密鑰匙似乎是確保NordVPN用來簽發數字證書的私人證書授權機構. 這些證書可能會在NORDVPN網絡中的其他服務器或用於其他敏感目的的其他服務器上頒發. 第三個證書的名稱表明它也可以用於許多不同的敏感目的,包括確保在漏洞中受到損害的服務器.

啟示是出於證據浮出水面的,表明兩種競爭對手的VPN服務Torguard和VikingVPN也經歷了洩露加密密鑰的違規行為. 在一份聲明中,Torguard說了 * *.torguardvpnaccess.com被盜. 盜竊發生在2017年服務器漏洞中. 與魷魚代理證書有關的被盜數據.

Torguard官員在Twitter上說,私鑰不在受影響的服務器上,攻擊者“對那些鑰匙無能為力.“週一的聲明繼續說,直到2018年初,Torguard才刪除了折衷的服務器. Torguard還表示,去年5月了解到VPN違規。”在相關的發展中,我們對NordVPN提出了法律訴訟.“

VikingVPN官員尚未發表評論.

嚴重的關注

一家公司發言人告訴我,其中一個鑰匙將於2018年12月31日到期,另一個鑰匙於同年7月10日到達墳墓。. 她沒有說這些鑰匙的目的是什麼. 一個被稱為“完美前鋒保密”的密碼學特徵確保了攻擊者不能僅通過捕獲加密數據包在互聯網上時就可以解密流量. 但是,這些鍵仍可以用於主動攻擊中,其中黑客使用洩漏的鍵攔截和解密數據.

目前尚不清楚攻擊者在服務器上保留了多長時間,或者他們是否能夠使用高度特權訪問其他嚴重罪行. 安全專家說,服務器妥協的嚴重性 – 加上鑰匙的盜竊以及NORDVPN缺乏細節,這使人們感到嚴重擔憂.

這是安全公司Bit Trail的首席執行官Dan Guido告訴我:

妥協的大師秘密(例如那些從Nordvpn偷來的人)可以用來解密關鍵重新談判之間的窗口,並為他人帶來服務. 我不在乎洩漏的東西和到達它所需的訪問一樣多. 我們不知道發生了什麼,獲得了什麼進一步的訪問或可能發生了什麼虐待. 一旦您可以訪問這些類型的主秘密和root Server訪問,就有很多可能性.

不安全的遙控管理

在向記者發出的聲明中,NORDVPN官員將襲擊中造成的損害描述為有限.

服務器本身不包含任何用戶活動日誌. 我們的應用程序都沒有發送用戶創建的憑據進行身份驗證,因此用戶名和密碼也無法截獲. 安全研究人員在互聯網上發現的確切配置文件已於2018年3月5日存在. 這是一個孤立的情況,我們使用的其他數據中心提供商沒有受到影響.

漏洞是黑客利用不安全的遙控系統的結果,該系統的管理員安裝在服務器NORDVPN上的基於芬蘭的數據中心. 聲明說,未命名的數據中心安裝了脆弱的管理系統. 幾個月後,NordVPN終止了與數據中心的合同.

NORDVPN首次在Twitter上這樣的第三方報告後,週日向記者透露了違規行為. 聲明說,NORDVPN官員沒有向客戶透露違規行為,同時確保其餘的網絡不容易受到類似攻擊的影響.

該聲明繼續將TLS密鑰指定為已過期,即使違規後七個月有效. 公司官員寫道:

已過期的TLS密鑰是在數據中心被利用的同時採用的. 但是,鑰匙不可能被用來解密任何其他服務器的VPN流量. 同樣,濫用網站流量的唯一可能的方法是執行個性化且複雜的MITM攻擊來攔截試圖訪問NORDVPN的單個連接.com.

不像聲稱的那樣難

主動人工攻擊是複雜或不切實際的建議是有問題的. 這些攻擊可以在公共網絡或互聯網服務的員工上進行. 它們正是VPN應該預防的攻擊類型.

一位使用句柄六角形的安全顧問說:“攔截TLS流量並不像它們看起來看起來一樣困難。”. “有一些工具可以做,我能夠使用其TLS鍵設置帶有兩行配置的Web服務器. 攻擊者需要能夠攔截受害者的流量(E.G. 在公共Wi-Fi上).“

還請注意,該聲明僅說已過期的TLS密鑰無法用於解密任何其他服務器的VPN流量. 該聲明沒有提及其他兩個鍵以及他們允許哪種類型的訪問. 私人證書管理局的妥協可能特別嚴重,因為這可能會使攻擊者能夠妥協由CA產生的多個密鑰.

將所有雞蛋放在一個籃子裡

VPN將所有計算機的Internet流量都放入了單個加密隧道中,該隧道僅解密並在達到提供商的一台服務器之一後將其發送到最終目的地. 這使VPN提供商處於看到大量客戶的在線習慣和元數據的位置,包括服務器IP地址,SNI信息以及任何未加密的流量.

VPN提供商已收到CNET,Techradar和PCMAG的建議和有利的評論. 但是並不是每個人都那麼樂觀. 專門從事VPN的高級網絡工程師肯尼斯·懷特(Kenneth White)長期以來一直將NordVPN和Torguard列為拒絕的兩個VPN.

進一步閱讀

在提供更多信息之前,很難確切地說使用NORDVPN的人應該如何做出回應. 至少,用戶應按NORDVPN來提供有關漏洞和鑰匙以及任何其他洩漏數據的更多詳細信息. 同時,肯尼斯·懷特(Kenneth White)建議人們完全離開服務.

他告訴我:“多年來,我一直建議使用大多數消費者VPN服務。”. “ [服務’]事件響應和嘗試的PR旋轉僅強制執行該意見. 他們在此過程中魯ck使激進分子的生命處於危險之中. 他們正在淡化他們甚至沒有發現的事件的嚴重性,在這種情況下,攻擊者不受限制地管理LXC“上帝模式”訪問. 他們只有在記者接觸他們的評論時就通知客戶.“

促進評論

Thepirat3King Seniorius Lurkius

Dan Guido的Company Trail of Bits在其GitHub頁面上提供了一組便捷的Ansible腳本,可使用您選擇的雲提供商來設置您自己的私人VPN(VPN還可以選擇充當Pihole,並帶有DNS級別的AD封鎖). 這就是算法. 肯尼斯·懷特(肯尼斯·懷特.

github.com/trailofbits/algo

29帖子|註冊1/31/2013

讀者評論

Dan Goodin Dan Goodin是ARS Technica的高級安全編輯,他在那裡負責覆蓋惡意軟件,計算機間諜,殭屍網絡,硬件黑客,加密和密碼. 在業餘時間,他喜歡園藝,烹飪和跟隨獨立音樂界.