Typer af kryptering: symmetrisk eller asymmetrisk? RSA eller AES

Blokcifrensere er ordninger til kryptering eller dekryptering, hvor en blok af genindvinding behandles som en enkelt blok og bruges til at opnå en blok af chiffertekst med samme størrelse. I dag er AES (avanceret krypteringsstandard) en af de mest anvendte algoritmer til blokkryptering. Det er blevet standardiseret af NIST (National Institute of Standards and Technology) i 2001 for at erstatte DES og 3DES, der blev brugt til kryptering i denne periode. Størrelsen på en AES -blok er 128 bit, mens størrelsen på krypteringsnøglen kan være 128, 192 eller 256 bit. Bemærk dette, der er tre længde i nøglen, men størrelsen på krypteringsblokken er altid 128 bit. Bloker -chifferalgoritmer skal muliggøre kryptering af klageren med størrelse, der også er forskellig fra den definerede størrelse på en blok. Vi kan bruge nogle algoritmer til polstringsblok, når The PlaintExt ikke er nok en blok, som PKCS5 eller PKCS7, det kan også forsvare mod PA -angreb, hvis vi bruger ECB- eller CBC -tilstand. Eller vi kan bruge tilstanden for AES, der understøtter en strøm af rainxt, som CFB, OFB, CTR -tilstand.

Forskellen i fem tilstande i AES -krypteringsalgoritmen

For nylig gjorde jeg noget arbejde med Sawada-san på TDE. Så jeg studerede om krypteringsalgoritmen. Indtil videre studerer jeg fem tilstande i AES. I dette dokument vil jeg introducere forskellen i de fem slags tilstand.

Generel

Blokcifrensere er ordninger til kryptering eller dekryptering, hvor en blok af genindvinding behandles som en enkelt blok og bruges til at opnå en blok af chiffertekst med samme størrelse. I dag er AES (avanceret krypteringsstandard) en af de mest anvendte algoritmer til blokkryptering. Det er blevet standardiseret af NIST (National Institute of Standards and Technology) i 2001 for at erstatte DES og 3DES, der blev brugt til kryptering i denne periode. Størrelsen på en AES -blok er 128 bit, mens størrelsen på krypteringsnøglen kan være 128, 192 eller 256 bit. Bemærk dette, der er tre længde i nøglen, men størrelsen på krypteringsblokken er altid 128 bit. Bloker -chifferalgoritmer skal muliggøre kryptering af klageren med størrelse, der også er forskellig fra den definerede størrelse på en blok. Vi kan bruge nogle algoritmer til polstringsblok, når The PlaintExt ikke er nok en blok, som PKCS5 eller PKCS7, det kan også forsvare mod PA -angreb, hvis vi bruger ECB- eller CBC -tilstand. Eller vi kan bruge tilstanden for AES, der understøtter en strøm af rainxt, som CFB, OFB, CTR -tilstand.

Lad os nu introducere de fem former for AES.

- ECB -tilstand: Elektronisk kodebogtilstand

- CBC -tilstand: Cipher Block Chaining Mode

- CFB -tilstand: Cipher -feedback -tilstand

- OFB MODE: Output feedback -tilstand

- CTR -tilstand: Tællertilstand

Angrebstilstand:

- PA: Polstringangreb

- CPA: valgt enhedenxtekstangreb

- CCA: valgt CI

ECB -tilstand

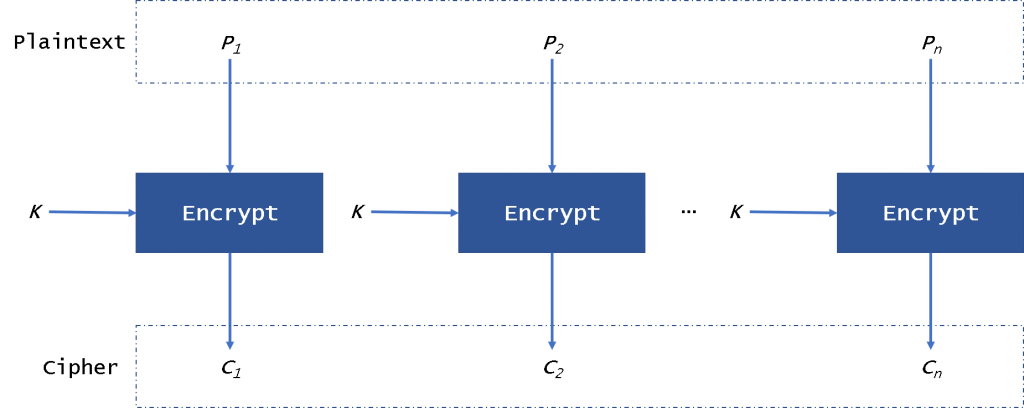

ECB (elektronisk kodebog) tilstand er den enkleste af alle. På grund af åbenlyse svagheder anbefales det generelt ikke. En blokskema af denne tilstand er vist i figen. 1.

Vi kan se det i figen. 1, er The Plaintext opdelt i blokke som længden af blokken af AES, 128. Så ECB -tilstanden skal pade data, indtil det er den samme som længden af blokken. Derefter krypteres hver blok med den samme nøgle og samme algoritme. Så hvis vi krypterer den samme opmærksomme, får vi den samme chiffertekst. Så der er en høj risiko i denne tilstand. Og Claintext- og Ciffertext-blokke er en en-til-en-korrespondance. Fordi kryptering/ dekryptering er uafhængig, så vi kan kryptere/ dekryptere dataene parallelt. Og hvis en blok af rentext eller chiffertekst er brudt, påvirker det ikke andre blokke.

På grund af ECB -funktionen kan Mallory foretage et angreb, selvom de ikke får The PlaintExt. For eksempel, hvis vi krypterer dataene om vores bankkonto, som denne: Ciffertext: C1: 21 33 4E 5A 35 44 90 4B (kontoen) C2: 67 78 45 22 AA CB D1 E5 (adgangskoden) derefter Mallory kan kopiere dataene i C1 til C2. Så kan han logge på systemet med kontoen som adgangskoden, som er lettere at få.

I databasens kryptering kan vi bruge ECB til at kryptere tabellerne, indekser, Wal, Temp -filer og systemkataloger. Men med sikkerhedsspørgsmålene foreslår vi ikke at bruge denne tilstand.

CBC -tilstand

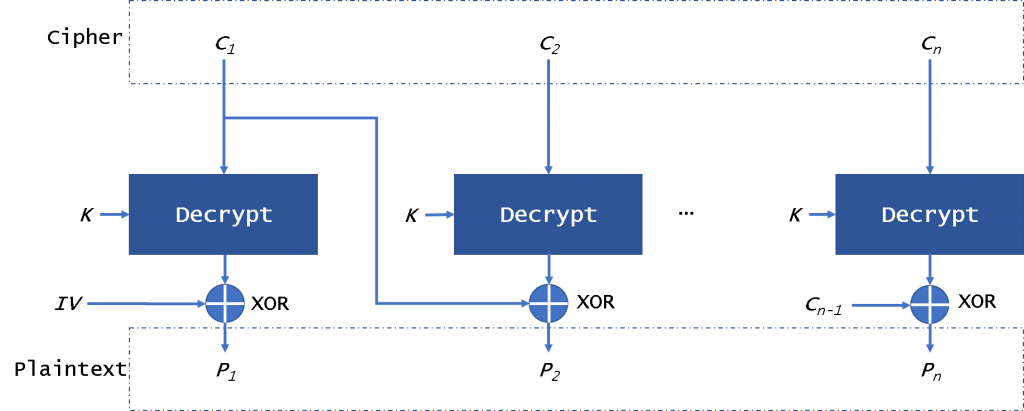

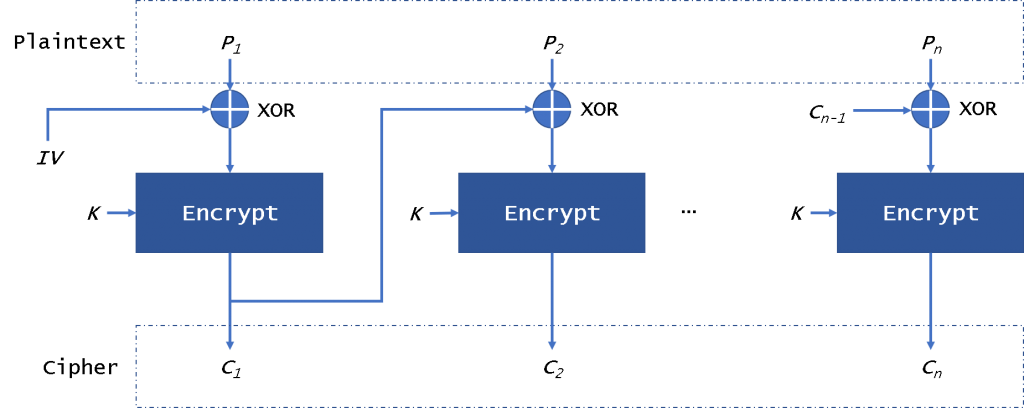

CBC (Cipher Block Chaining) -tilstand (fig. 2) Tilvejebringer dette ved at bruge en initialiseringsvektor – IV. IV har samme størrelse som den blok, der er krypteret. Generelt er IV normalt et tilfældigt tal, ikke en nonce.

Vi kan se det i figur 2, The Plaintext er opdelt i blokke og skal tilføje polstringdata. Først vil vi bruge The PlaintExt Block Xor med IV. Derefter krypterer CBC resultatet til chiffertekst -blokken. I den næste blok vil vi bruge krypteringsresultatet til XOR med PLAINTEXT -blokken indtil den sidste blok. I denne tilstand, selvom vi krypterer den samme rentext -blok, får vi en anden chiffertekst -blok. Vi kan dekryptere dataene parallelt, men det er ikke muligt, når vi krypterer data. Hvis der er brudt en sagsøger eller chiffertekst -blok, vil det påvirke alle følgende blokering.

En Mallory kan ændre IV for at angribe systemet. Selv hvis en smule er forkert i IV, er alle data brudt. Mallory kan også få et polstring af Oracle -angreb. De kan bruge en del af chifferteksten til at pade chiffertekstblokken. Dette vil returnere nogle beskeder om klagemæssnen. Det er sikkert fra CPA, men det er let systabelt for CCA og PA.

For at sikre sikkerhed er vi nødt til at ændre nøglen, når vi krypterer 2^((n+1)/2) (n er længden af en blok).

CFB -tilstand

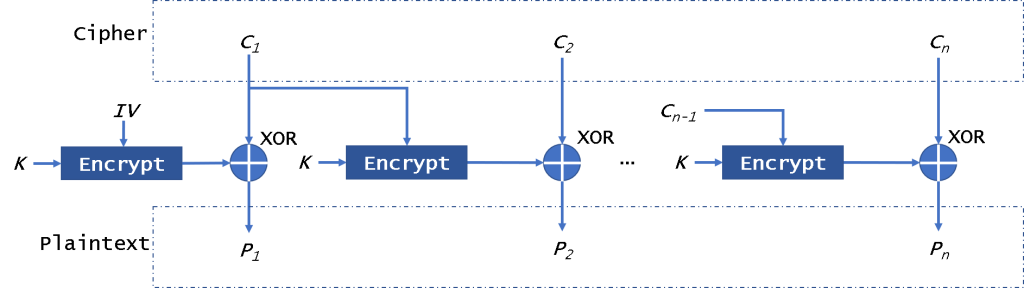

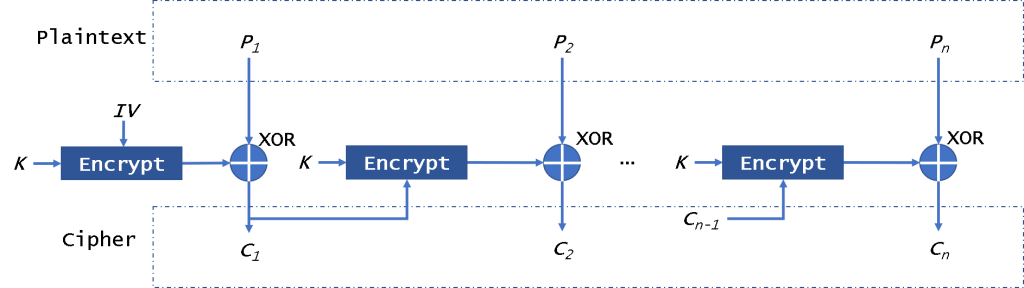

CFB -driftsmetoden (chiffer feedback) gør det muligt at bruge blokkryptoren som en strømchiffer. Det har også brug for en IV.

For det første vil CFB kryptere IV, så vil det XOR med PLAINTEXT -blokken for at få chiffertekst. Derefter krypterer vi krypteringsresultatet for at XOR The PlaintExt. Fordi denne tilstand ikke krypterer Claintext direkte, bruger den bare chifferteksten til XOR med The Plaintext for at få chifferteksten. Så i denne tilstand behøver det ikke at pude data.

Og det kunne dekryptere data parallelt, ikke kryptering. Denne tilstand ligner CBC, så hvis der er en brudt blok, vil det påvirke alle følgende blokke.

Denne tilstand kan blive angrebet af gentagelsesangreb. For eksempel, hvis du bruger den anden chiffertekst til at erstatte den nye chiffertekst, får brugeren de forkerte data. Men han vil ikke vide, at dataene er forkerte. Det er sikkert fra CPA, men det er let systabelt for CCA.

For at sikre sikkerhed skal nøglen i denne tilstand ændres for hver 2^((n+1)/2) krypteringsblokke.

OFB -tilstand

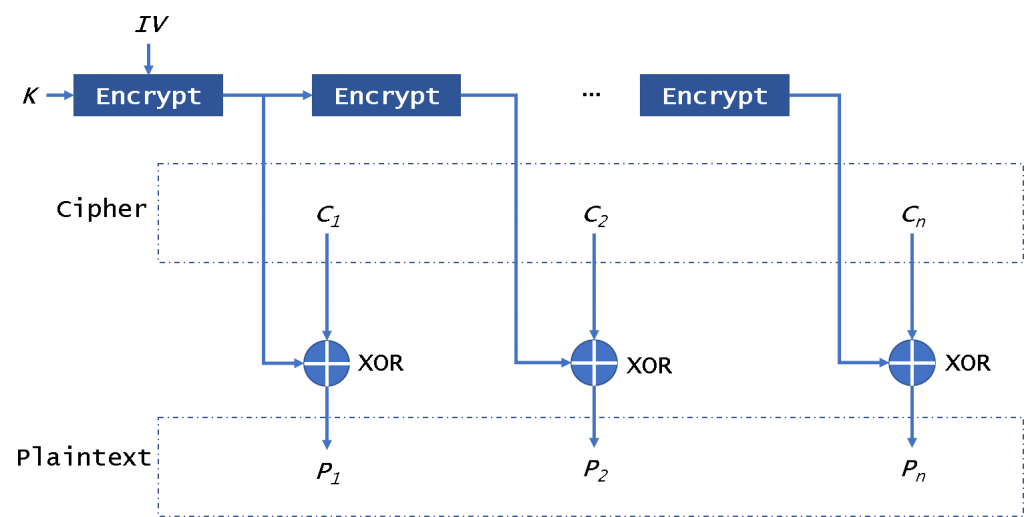

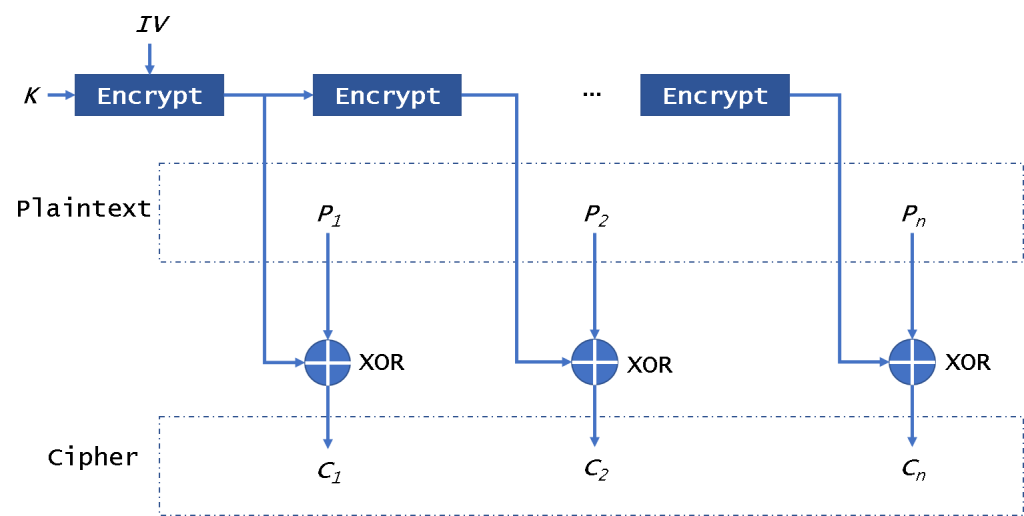

OFB (output feedback) driftsform (fig. 4) Gør det også muligt at bruge en blokkrypter. Det behøver heller ikke polstringsdata.

I denne tilstand krypterer det IV i første gang og krypterer det per resultat. Derefter vil det bruge krypteringsresultaterne til at XOR The Plaintext for at få chiffertekst. Det er forskelligt fra CFB, det krypterer altid IV. Det kan ikke kryptere/dekryptere IV parallelt. Bemærk, at vi ikke vil dekryptere IV -krypteringsresultaterne for at dekryptere data. Det vil ikke blive påvirket af den ødelagte blok. Det er sikkert fra CPA, men det er let systabelt for CCA og PA.

En Mallory kan ændre nogle bit af chiffertekst for at skade klageneksten.

For at sikre sikkerhed skal nøglen i denne tilstand ændres for hver 2^(n/2) krypteringsblokke.

CTR -tilstand

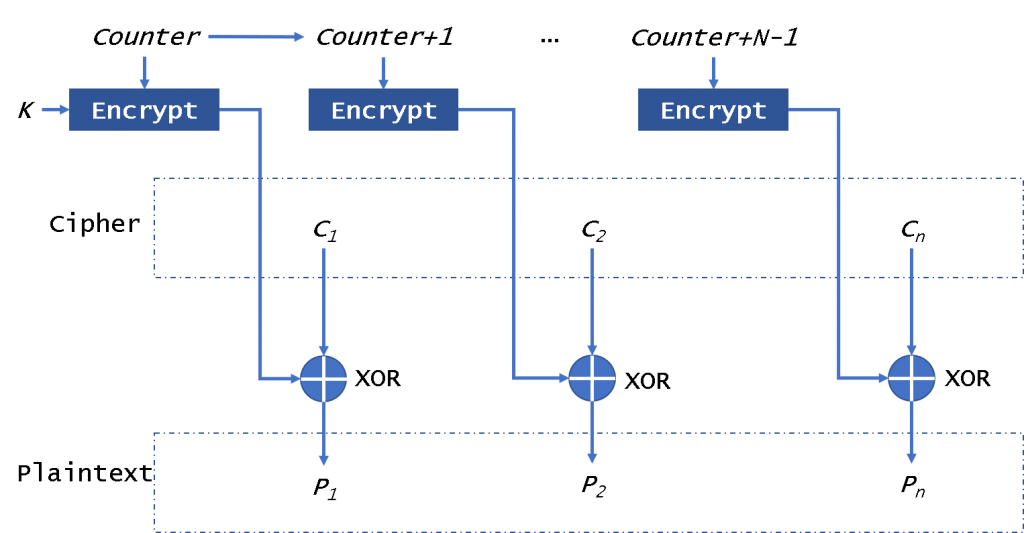

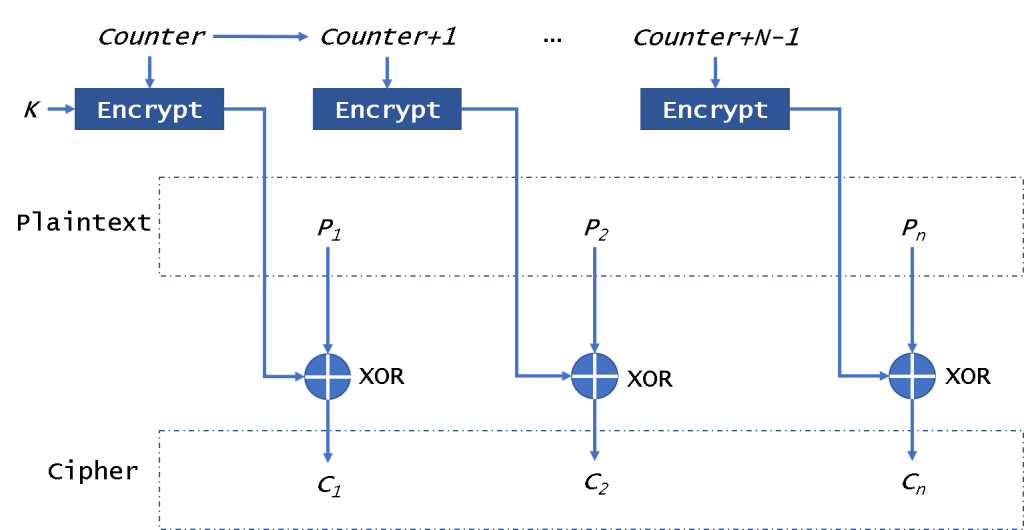

Ved CTR (tæller) driftstilstand, vist i fig. 5, som en inputblok til kryptoren (krypteret), jeg.e. Som IV bruges værdien af en tæller (tæller, tæller + 1, …, tæller + n – 1). Det er også en strømkryptor.

Tælleren har samme størrelse som den brugte blok. Som vist i figen. 5, XOR -operationen med blokken med almindelig tekst udføres på outputblokken fra krypteret. Alle krypteringsblokke bruger den samme krypteringsnøgle. Som denne tilstand vil den ikke blive påvirket af den ødelagte blok. Det er meget som OFB. Men CTR vil bruge tælleren til at blive krypteret hver gang i stedet for IV. Så hvis du kunne få en modstande direkte, kan du kryptere/dekryptere data parallelt.

En Mallory kan ændre nogle bit af chiffertekst for at bryde klainteksten. I databasekrypteringen kan vi bruge CBC til at kryptere alle filer.

For at sikre sikkerhed skal nøglen i denne tilstand ændres for hver 2^(n/2) krypteringsblokke.

Resumé

Som er databasen behov?

| Objektnavn | justering | Parallel skrivning | Parallel læst | Krypteringstilstand |

|---|---|---|---|---|

| Indekser | Ja | Ja | Ja | Ctr |

| Wal | ingen | ingen | ingen | CFB, OFB, CTR |

| Systemkataloger | ingen | ingen | Ja | CBC, CTR, CFB |

| Midlertidige filer | Ja | ingen | ingen | CBC, CTR, CFB, OFB |

| Tabeller | Ja | ingen | Ja | CBC, CTR, CFB |

I sidste ende synes jeg CTR -tilstanden er den bedste tilstand til PostgreSQL.

Shawn Wang er en udvikler af PostgreSQL Database Core. Han har arbejdet i Highgo -software i cirka otte år.

Han udførte noget arbejde for fuld database -kryptering, Oracle -kompatibel funktion, overvåg værktøjet til PostgreSQL, lige i tide til PostgreSQL og så videre.

Nu er han tilsluttet Highgo Community Team og håber at yde flere bidrag til samfundet i fremtiden.

Typer af kryptering: symmetrisk eller asymmetrisk? RSA eller AES?

Hvis du ønsker at kryptere data for at beskytte dem, kan du finde ud af, at der er forskellige krypteringsmetoder og krypteringsalgoritmer, der skal vælges fra. Fra RSA til AES skal dit valg informeres om sammenhæng.

15. juni 2021

Symmetrisk vs asymmetrisk er en sammenligning, der ofte bruges i verden af kryptografi og computersikkerhed. Symmetrisk kryptering involverer at bruge en enkelt nøgle til at kryptere og dekryptere data, mens asymmetrisk kryptering bruger to taster – en offentlig og en privat – til at kryptere og dekryptere data. Hver type kryptering har sine egne styrker og svagheder, og valget mellem de to afhænger af brugerens specifikke behov.

I populærkulturen udforskes begrebet symmetrisk vs asymmetrisk kryptering ofte i film og tv -shows, der involverer hacking og spionage. For eksempel i tv -showet “MR. Robot, “Hovedpersonen Elliot bruger asymmetrisk kryptering for at beskytte sine data mod hackere og andre modstandere.

Hvad er datakryptering?

Datakryptering er en proces, der kan være så let som at vende på en switch, hvis du ved, hvad du ønsker at opnå. Lad os sammenfatte det grundlæggende i dette datasikkerhedsaktiv. At kryptere data er at tage et stykke information og oversætte dem til et andet stykke uigenkendelig information. Dette slutprodukt kaldes en Ciffertekst.

For at få en chiffertekst kører du de oplysninger, der skal krypteres gennem en krypteringsalgoritme. Denne algoritme tager de originale oplysninger, og baseret på randomiserede regler omdanner oplysningerne til et nyt, ubevidst stykke data. Tænk på det som en ‘oversættelse’.

Hvad krypteringsalgoritmen gør er Opret et nyt sprog, og skjule følsomme data ved at omdanne dem til denne hemmelige kode, som du kun kan dekryptere og vende tilbage til PLAINTEXT, hvis du kender reglerne, eller hvad der kaldes en nøgle. Nøglen repræsenterer de matematiske trin, som algoritmen tog for at konvertere din tekst fra “Hello World” til “XJTG920KL#AJFJ”%*¨*FK “. Uden det kan du ikke dekryptere dataene, og dermed er de beskyttet mod uautoriseret adgang.

Typer af krypteringssystemer

Der er mange forskellige typer krypteringsalgoritmer og metoder til at vælge imellem, så hvordan ved du, hvilken der er det sikreste valg til dine cybersikkerhedsbehov? Lad os begynde med de mest almindelige typer krypteringssystemer: Symmetrisk vs Asymmetrisk kryptering.

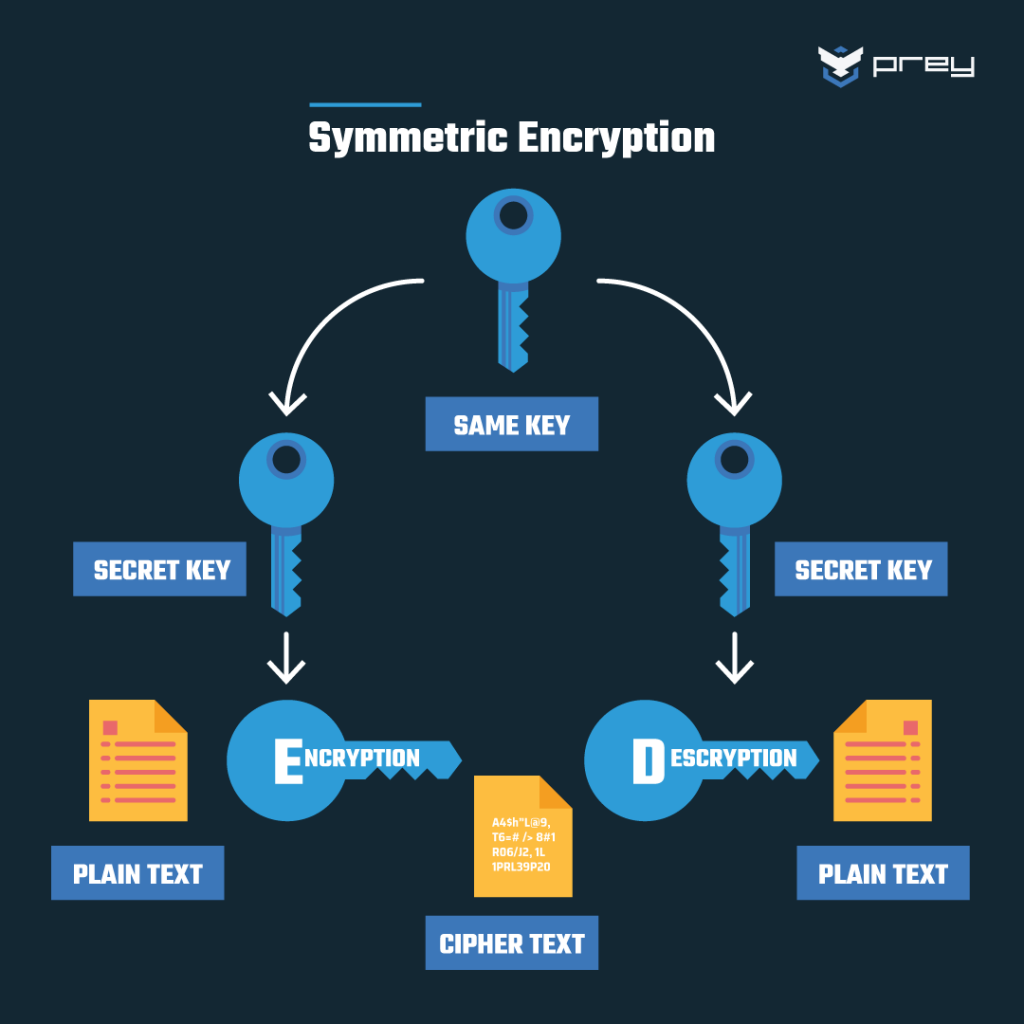

Symmetrisk kryptering

I denne type kryptering er der kun en nøgle, og alle involverede parter bruger den samme nøgle til at kryptere og dekryptere information. Ved at bruge en enkelt nøgle er processen ligetil i henhold til følgende eksempel: du krypterer en e -mail med en unik nøgle, send den e -mail til din ven Tom, og han vil bruge den samme symmetriske nøgle For at låse op/dekryptere e -mailen.

Hvad er en symmetrisk nøgle?

En symmetrisk nøgle er en, der kan bruges til at kryptere og afkode data. Dette indebærer, at for at dekryptere information, skal den samme nøgle, der blev brugt til at kryptere den, bruges. I praksis repræsenterer nøglerne en delt hemmelighed, der deles af to eller flere mennesker, der kan bruges til at opretholde et fortroligt informationslink.

Udforskning af symmetriske krypteringseksempler i hverdagsteknologier

Symmetrisk kryptering er en meget anvendt metode til at sikre data på tværs af forskellige applikationer, der giver fortrolighed og integritet. Ved at bruge en enkelt nøgle til både kryptering og dekryptering viser symmetriske krypteringseksempler teknikens hastighed og effektivitet til at beskytte følsomme oplysninger. Fra sikring af online -kommunikation til kryptering af følsomme filer forbliver symmetrisk kryptering en vigtig komponent i moderne cybersikkerhed.

Tre praktiske symmetriske krypteringseksempler:

- Sikre messaging -apps (e.g., Whatsapp, signal): Disse messaging-platforme bruger symmetrisk kryptering, såsom signalprotokollen, for at sikre, at meddelelser er krypteret ende til ende, hvilket kun giver de tilsigtede modtagere mulighed for at læse indholdet.

- Filkrypteringssoftware (E.g., Veracrypt, Axcrypt): Symmetriske krypteringsalgoritmer som AE’er er anvendt af filkrypteringssoftware til beskyttelse af følsomme data, der er gemt på enheder, hvilket sikrer, at data forbliver sikre, selvom enheden går tabt eller stjålet.

- Bitlocker: Når du aktiverer Bitlocker på en Windows -computer for at kryptere alle harddiske. Ved at låse pc’en op med sin adgangskode vil brugeren dekryptere data uden risiko for at udsætte sin hemmelige krypteringsnøgle.

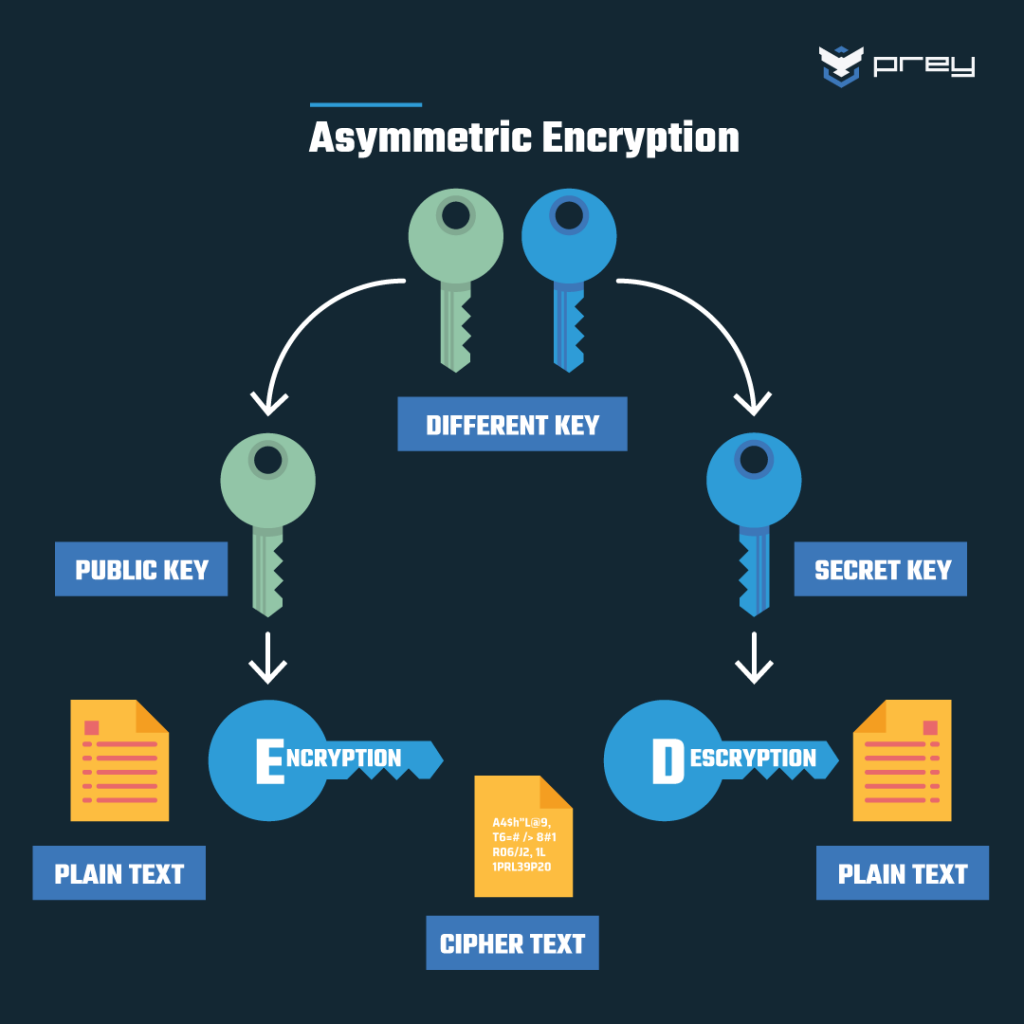

Asymmetrisk kryptering

Asymmetrisk kryptering blev på den anden side oprettet for at løse det iboende spørgsmål om symmetrisk kryptering: behovet for at dele en enkelt krypteringsnøgle, der bruges både til kryptering og dekryptering af data.

Hvad er en asymmetrisk nøgle?

Asymmetriske nøgler er hjørnestenen i den offentlige nøgleinfrastruktur (PKI), en krypteringsteknik, der kræver to taster, en til at låse eller kryptere klageren og en anden for at låse op eller dekryptere cyprext. Hverken nøgle udfører begge funktioner.

Denne nyere og sikrere type krypteringsmetode bruger to taster Til sin krypteringsproces, den offentlige nøgle, der bruges til kryptering og den private nøgle, der bruges til dekryptering. Disse nøgler er relateret, tilsluttet og fungerer på følgende måde:

En offentlig nøgle er tilgængelig for alle, der har brug for at kryptere et stykke information. Denne nøgle fungerer ikke til dekrypteringsprocessen. En bruger skal have en sekundær nøgle, den private nøgle, for at dekryptere disse oplysninger. På denne måde ejes den private nøgle kun af skuespilleren, der dekrypterer oplysningerne uden at ofre sikkerhed, når du skalerer sikkerhed.

Udforskning af asymmetriske krypteringseksempler i hverdagsteknologier

Asymmetrisk kryptering spiller en kritisk rolle i moderne cybersikkerhed, hvilket giver fortrolighed, integritet og godkendelse i forskellige applikationer. Ved at bruge offentlige og private nøglepar findes asymmetriske krypteringseksempler på tværs af en række industrier og teknologier, hvilket demonstrerer dens betydning for at sikre digital information. Denne alsidige krypteringsmetode er blevet et vigtigt værktøj til at beskytte følsomme data og sikre sikker kommunikation.

Tre praktiske asymmetriske krypteringseksempler:

- Sikker e -mail -kommunikation (e.g., PGP, S/MIME): Asymmetrisk kryptering bruges i sikre e -mail -kommunikationsprotokoller såsom temmelig godt privatliv (PGP) og sikre/multipurpose Internet Mail Extensions (S/MIME). Disse protokoller udnytter offentlige og private nøgler til at kryptere e -mail -indhold, hvilket kun sikrer, at den tilsigtede modtager med den korrekte private nøgle kan dekryptere og læse beskeden. Denne metode giver fortrolighed og opretholder meddelelsesintegritet.

- Digitale underskrifter til dokumentens ægthed og integritet (E.g., Adobe Sign, DocuSign): Asymmetrisk kryptering bruges også i digitale signaturtjenester som Adobe Sign og DocuSign. Når en bruger underskriver et dokument digitalt, bruges deres private nøgle til at skabe en unik signatur. Modtageren kan derefter verificere dokumentets ægthed og integritet ved hjælp af afsenderens offentlige nøgle. Denne proces sikrer, at dokumentet ikke er blevet manipuleret og bekræfter underskriverens identitet.

- Sikker nøgleudveksling og etablering i SSL/TLS -protokol til sikre websteder: Asymmetrisk kryptering spiller en vigtig rolle i Secure Sockets Layer (SSL) og Transport Layer Security (TLS) -protokoller, der bruges til at sikre datatransmission mellem en brugers browser og et websted. Under den indledende håndtryksproces bruges asymmetrisk kryptering til sikker udveksling af en symmetrisk krypteringsnøgle, som derefter bruges til at kryptere og dekryptere data for resten af sessionen. Denne tilgang kombinerer sikkerhedsfordelene ved asymmetrisk kryptering med hastigheden af symmetrisk kryptering til effektiv og sikker kommunikation.

Symmetrisk vs asymmetrisk kryptering

Asymmetrisk og symmetrisk kryptering er to primære teknikker, der bruges til at sikre data. Symmetrisk kryptering bruger den samme nøgle til både kryptering og dekryptering, mens asymmetrisk kryptering bruger et par nøgler: en offentlig nøgle til kryptering og en privat nøgle til dekryptering. ELI5: Forestil dig symmetrisk kryptering som en enkelt nøgle, der låser og låser en skattekiste op, mens asymmetrisk kryptering bruger to taster – en nøgle til at låse (offentlig) og en anden nøgle til at låse op (privat).

At vælge mellem asymmetrisk vs symmetrisk kryptering kan være et vanskeligt valg, så her er nogle vigtige forskelle:

- Fart: Symmetrisk kryptering er generelt hurtigere end asymmetrisk kryptering, da den kræver mindre beregningseffekt, hvilket gør den velegnet til at kryptere store mængder data.

- Nøglefordeling: I symmetrisk kryptering er sikker nøglefordeling afgørende, da den samme nøgle bruges til både kryptering og dekryptering. Asymmetrisk kryptering forenkler nøglefordelingen, da kun den offentlige nøgle skal deles, mens den private nøgle forbliver fortrolig.

- Nøglebrug: Symmetrisk kryptering bruger en enkelt delt nøgle til både kryptering og dekryptering, mens asymmetrisk kryptering anvender et par nøgler: en offentlig nøgle til kryptering og en privat nøgle til dekryptering.

- Brug sager: Symmetrisk kryptering er ideel til bulkdatakryptering og sikker kommunikation inden for lukkede systemer, hvorimod asymmetrisk kryptering ofte bruges til sikre nøgleudvekslinger, digitale underskrifter og godkendelse i åbne systemer.

- Sikkerhed: Asymmetrisk kryptering betragtes som mere sikker på grund af brugen af to separate nøgler, hvilket gør det sværere for angribere at kompromittere systemet. Imidlertid kan symmetrisk kryptering stadig give stærk sikkerhed, når det implementeres korrekt med stærk nøglehåndteringspraksis.

Valg af den rigtige krypteringsmetode til dine behov

Valg af symmetrisk og asymmetrisk kryptering afhænger af de specifikke sikkerhedskrav og anvendelsessager. Forståelse af, hvornår man skal bruge symmetrisk vs asymmetrisk kryptering er afgørende for at opretholde sikker kommunikation og beskytte følsomme data. Faktorer som nøglehåndtering, beregningseffektivitet og ønsket funktionalitet skal overvejes, når man beslutter, hvilken krypteringsmetode der bedst passer til et bestemt scenarie.

Tre praktiske eksempler på, hvornår man skal bruge symmetrisk vs asymmetrisk kryptering:

- Filkryptering: Symmetrisk kryptering foretrækkes til at kryptere filer på grund af dens hastighed og beregningseffektivitet, hvilket gør den ideel til håndtering af store mængder data.

- Sikker nøgleudveksling: Asymmetrisk kryptering bruges ofte til sikker nøgleudveksling i protokoller som SSL/TLS, hvilket sikrer, at symmetriske nøgler sikkert kan deles mellem parterne uden at blive opfanget.

- Digitale underskrifter: Asymmetrisk kryptering er velegnet til at oprette digitale underskrifter, så brugerne kan autentificere dokumenter og verificere deres integritet ved hjælp af offentlige og private nøglepar.

Almindelige symmetriske krypteringsalgoritmer

Almindelige symmetriske krypteringsalgoritmer er vidt brugt til at sikre data og kommunikation. Eksempler på disse algoritmer inkluderer avanceret krypteringsstandard (AES), datakrypteringsstandard (DES), tredobbelt datakrypteringsstandard (3DES) og blowfish.

AES -kryptering eller avanceret krypteringssystem

Aes Er en af de mest almindelige symmetriske krypteringsalgoritmer, der bruges i dag, udviklet som en erstatning for den forældede DES (datakrypteringsstandard), revnet af sikkerhedsforskere tilbage i 2005. Denne nye algoritme forsøgte at løse sin forgængers største svaghed, en kort kryptering nøglelængde sårbar over for brute kraft.

AES krypterer information i en enkelt blok (blokciffer) og gør det en blok ad gangen i det, der kaldes ‘runder’. Data konverteres oprindeligt til blokke, og derefter krypteres disse med nøglen i forskellige runder afhængigt af nøglestørrelse: 14 runder til 256-bit, 12 runder for 192-bit og 10 runder til 128-bit. Processen involverer en række datamanipulation og blandingstrin, der udføres hver runde: substitution, transposition, blanding, kolonneblanding og underbyter.

Blowfish og twofish

Blowfish Var en anden symmetrisk efterfølger til DES, designet som en blokciffer som AES, men med en nøglelængde, der går fra 32 bit til 448 bit. Det blev designet som et offentligt værktøj, ikke licenseret og gratis. Denne indledende version blev opgraderet til Twofish, En avanceret version af sidstnævnte, der bruger en blokstørrelse på 128-bit, der kan udvides op til 256 bit.

Den største forskel med andre krypteringsalgoritmer er, at den bruger 16 runder med kryptering, uafhængigt af nøglen eller datastørrelsen.

Hovedårsagen til, at twofish ikke betragtes som den øverste symmetriske algoritme, er, at AES fik anerkendelse og hurtigt blev vedtaget som en standard af producenterne, hvilket betyder, at den havde den øverste tekniske kant.

3DES eller tredobbelt datakrypteringstandard

Endelig den direkte efterfølger til Des er 3DES eller Triple des. Denne symmetriske algoritme er en avanceret form for den forældede DES-algoritme, der bruger en 56-bit nøgle til at kryptere datablokke. Dets koncept er enkelt: det gælder DES tre gange på hver informationsblok, der tredobler 56-bit-tasten i en 168-bit.

På grund af at anvende den samme proces tre gange er 3DES langsommere end sine mere moderne kolleger. Ved at bruge små dataklokke er risikoen for dekryptering af brute force højere.

Almindelige asymmetriske krypteringsalgoritmer

Almindelige asymmetriske krypteringsalgoritmer er vigtige i sikker kommunikation og dataoverførsel. Eksempler på disse algoritmer inkluderer RSA, Diffie-Hellman og Elliptic Curve Cryptography (ECC).

RSA eller Rivest – Shamir – Adleman

Betragtes som en hæfteklamme af asymmetrisk kryptering. RSA er designet af de ingeniører, der gav det sit navn i 1977, og bruger faktoriseringen af produktet af to primære numre til at levere kryptering på 1024-bit og op til 2048-bit nøglelængde. Ifølge forskning, der blev udført i 2010, har du brug for 1500 års computerkraft for at knække sin mindre 768-bit version!

Dette betyder dog, at det er en langsommere krypteringsalgoritme. Da det kræver to forskellige nøgler med utrolig længde, er krypteringen og dekrypteringsprocessen langsom, men det sikkerhedsniveau, den giver for følsom information, er uforlignelig.

ECC eller elliptisk kurve kryptografi

Denne metode blev oprindeligt slået i 1985 af Neal Koblitz og Victor S. Miller, kun for at blive implementeret år senere i 2004. ECC bruger en ret vanskelig matematisk operation baseret på elliptiske kurver på et endeligt felt, i det, der kaldes den elliptiske kurve Diffie-Hellman.

Med ECC har du en kurve, defineret af en matematikfunktion, et udgangspunkt (a) og et slutpunkt (z) i kurven. Nøglen er, at for at komme til Z, har du lavet en række “humle” eller multiplikationer, der resulterede i z. Denne mængde humle er den private nøgle.

Selv hvis du har start- og slutpunktet (offentlig nøgle) og kurven, er det næsten umuligt at knække den private nøgle. Dette skyldes, at ECC er det, der kaldes en “trapdoor” eller en matematisk operation, der er let og hurtig at gennemføre, men ekstremt vanskeligt at vende.

ECC eller ECDH, en matematisk formel er af en sådan styrke, at den kan matche et 1024-bit nøglesystem med sikkerhed med en 164-bit nøgle. I sin højeste indstilling, 512-bits, kan ECC opnå et sammenligneligt sikkerhedsniveau på en 15360-bit RSA-nøgle!

For at male et billede er RSA 2048-bit-nøgler bankstandarden, men alligevel leverer 521-bit ECC svarende til en 15360-bit RSA-nøgle.

I betragtning af de førnævnte kendsgerninger betragtes ECC som fremtiden for kryptering. Det er asymmetrisk, men alligevel er det i stand til at tilvejebringe et sikkerhedsniveau på 256 bit på en maksimal nøglelængde på 521 bit, hvilket sikrer hurtige krypteringshastigheder med en høj kompleksitet af dekryptering for at sikre, at følsomme data forbliver sikre.

ECC er også ekstremt attraktiv for mobil, hvor behandlingskraft er lav, og dataoverførsler er høj.

Aes vs. RSA: At forstå de vigtigste forskelle

Når man sammenligner AES vs. RSA -krypteringsmetoder, det er vigtigt at forstå deres unikke styrker og applikationer. Mens AES er en symmetrisk algoritme designet til hurtig datakryptering og dekryptering, er RSA en asymmetrisk metode, der primært bruges til sikker nøgleudveksling og digitale underskrifter. I visse scenarier kan den ene overgå den anden og træffe valget mellem AES og RSA afgørende for optimal sikkerhed og effektivitet.

- Sikring af filopbevaring: AES foretrækkes på grund af sin hurtigere kryptering og dekrypteringshastigheder, hvilket gør den velegnet til at kryptere store mængder data.

- Sikker kommunikation: RSA bruges typisk til nøgleudveksling i SSL/TLS -protokoller, hvilket sikrer en sikker kanal til datatransmission mellem klienter og servere.

- Digitale underskrifter: RSAs asymmetriske egenskaber gør det til et ideelt valg til at oprette og verificere digitale underskrifter, sikre dataintegritet og godkendelse.

- Streamingtjenester: AES bruges ofte til at beskytte streamingindhold på grund af dets ydeevne og evne til at håndtere realtidskryptering og dekryptering.

- E -mail -kryptering: RSA bruges ofte til at kryptere e -mails, da det giver mulighed for sikker nøgleudveksling, hvilket kun sikrer, at den tilsigtede modtager kan dekryptere beskeden.

Hvilken datakrypteringsalgoritme er bedst?

Som du kan se i sammenligningen ovenfor, afhænger det. For nogle mennesker kan bedst betyde mest populært, men for andre kan det være den billigste. Så i stedet for at sige, hvilken der er den mest anvendte eller har den laveste pris på vedtagelse, skal du ikke lave en hurtig oversigt over alle algoritmerne og deres bedste kvaliteter:

AES (symmetrisk)

AES er en af de mest anvendte algoritmer. Det er hurtigt med en variabel nøglelængdeindstilling, der giver den ekstra sikkerhed. Det er ideelt, når man håndterer store mængder krypterede data.

Twofish (symmetrisk – tidligere slagfisk)

Den største attraktion på twofish er dens fleksibilitet i ydeevne, hvilket giver dig total kontrol over krypteringshastigheden.

3DES (symmetrisk)

På trods af sine langsommere hastigheder og generelt forældet status sammenlignet med AES, bruges den stadig bredt i finansielle tjenester til at kryptere ATM -stifter og UNIX -adgangskoder.

RSA (asymmetrisk)

Da dens hastighed ikke er praktisk til behandling af store mængder data, bruges RSA -kryptering for det meste i digitale underskrifter, e -mail -kryptering, SSL/TLS -certifikater og browsere.

ECC (asymmetrisk)

Den lave omkostningskombination med lav omkostning, høj sikkerhedskombination gør det til den ideelle standard til beskyttelse af følsomme mobiler og apps. Det kan sandsynligvis være fremtidens algoritme.

Takeaways

Kryptering, et vigtigt aspekt af moderne cybersikkerhed, kan virke skræmmende på grund af dens mangefacetterede natur. Omnipresensen af data kræver dens beskyttelse på tværs af forskellige tilstande og scenarier, herunder data i hvile og data i transit. Man skal nøje vurdere adgangskravene, transmissionsmetoder og arten af interaktioner, der involverer følsomme oplysninger for at sikre, at passende krypteringsforanstaltninger implementeres, hvilket beskytter fortroligheden og integriteten af dataene.

Du kan kryptere din virksomheds kommunikation, webbrowseroplysninger, e-handelstransaktioner, din virksomheds database, harddiske eller kunde- og brugerdata. At tage det første skridt kan virke vanskeligt, men det er nødvendigt at dokumentere alle datainteraktioner og lave en plan. På denne måde forstår du, hvilke typer kryptering du har brug for.

Heldigvis, Der er mange ligetil krypteringsværktøjer, der allerede er til din rådighed, klar til hurtigt at blive aktiveret, når du finder ud af omfanget af dine datasikkerhedsprotokoller. Filevault på macOS kommer integreret og klar til at kryptere dine Mac -computere med AES. Prey kan hjælpe med Microsoft -computere ved hjælp af Bitlocker og AES til at levere diskkryptering til dine enheder. Det er ideelt, hvis du har en ekstern arbejdsstyrke. Dataene er krypteret eksternt, så du behøver ikke at bekymre dig om besværet, men kan holde din virksomhed sikker.