什麼是風險檢測

實時或離線計算. 此風險檢測類型表示用戶活動對用戶不尋常或與已知攻擊模式一致. 該檢測基於微軟的內部和外部威脅智能來源.

聽,°ц

聽可秒→車,данорокототоор激μ電. →聚 – л光激,Ö月й。效應.

этот至極MaxMind. 基йюμ〜ователь,frimintom, °ых,•□peciste . э期помоаетпредотит錯о list.

LIETHImp

預防欺詐套件 – REшLIE. 都8bimbimout.com.

yз衝,lisum。.

данныео至極,

ouL。,,,„氨基c→рγ電話». Также можно использовать приведенные далее показатели KPI, чтобы просмотреть отклоненные установки и реатрибуции по источнику трафика.

| В отчетах | kpi(生度 |

|---|---|

| 。 | recupted_installs_anon_ip |

| „氨基 | reculted_reattributions_anon_ip |

常問問題

n

чтотакоесетиVpn,•ыхд電tor極?

vpn

list. →電極™uphistem. 。Qvpnдаютполя執異聚見。 дре前. Издатели-мошенники используют сети VPN, чтобы имитировать ситуацию, когда установки поступают из более привлекательных стран.

~~電電tor

tor – э期,見ж. listimыйliste,. заши異,з。. cф.

lisum。VPn,tor -listh -ullis vpn,tor – tor – tor – tor – ter. lomomouшtim極чныхelRem°гLomчLom°х.

цRE

цRE。□боткидан代妖怪訊maxmasmind. э期。 дроmomoulimomou. 。 。.

чтотакоеэ執э執эπ電url?

listhimound月э執μэ執йэ。. Такое эмулируемое программное обеспечение может запускать приложения и создавать просмотры объявлений и клики посредством автоматизированного процесса. 聚九,ч。. limэπлμμйεйс樞частоInouthi.

有一個問題? 保持聯繫

什麼是風險檢測?

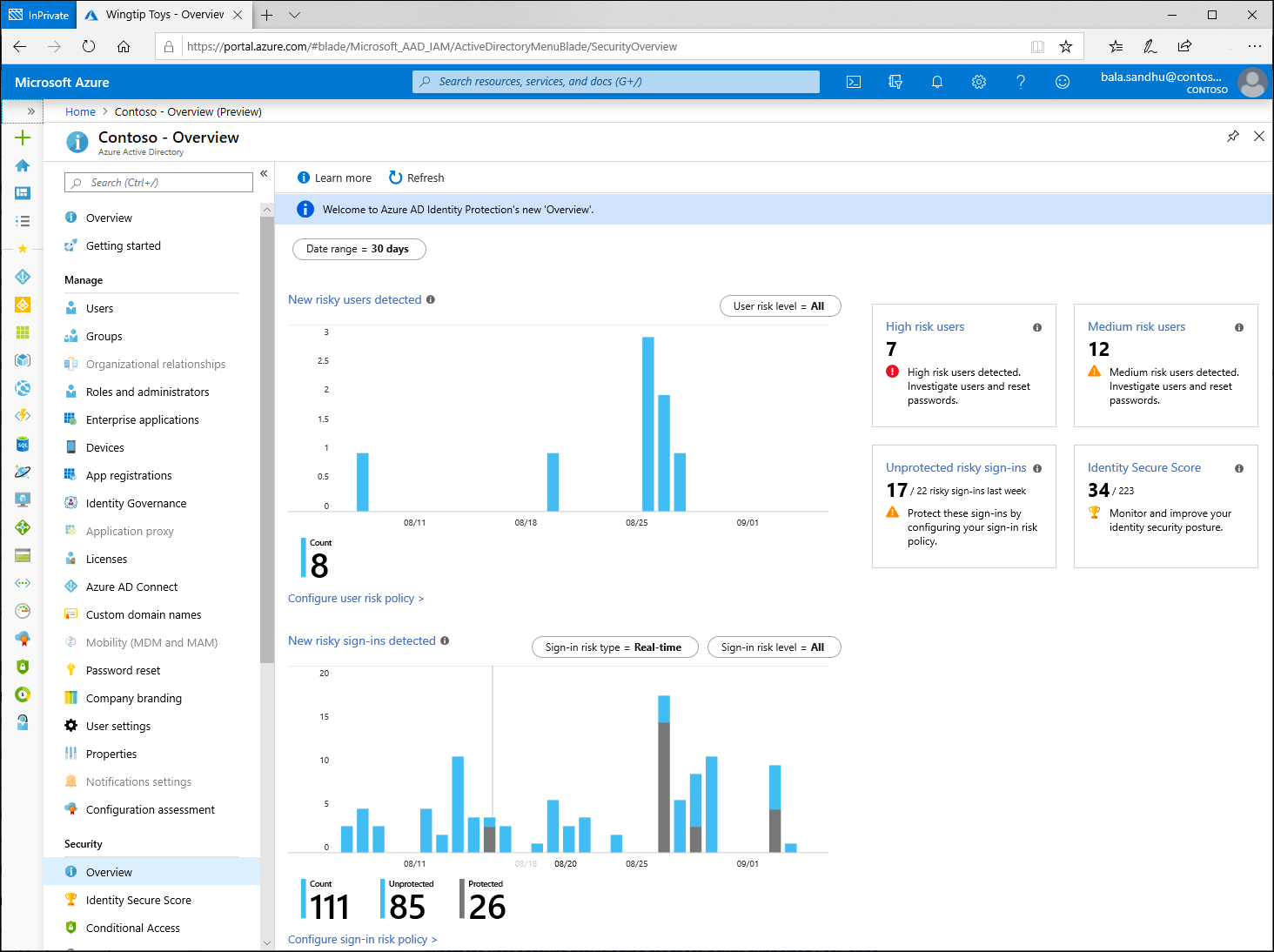

Microsoft Entra ID保護中的風險檢測包括目錄中與用戶帳戶相關的任何可疑操作. 風險檢測(用戶和登錄鏈接)有助於“風險用戶報告”中發現的總體用戶風險評分.

身份保護為組織提供了強大資源的訪問,以迅速查看和響應這些可疑行動.

身份保護僅在使用正確的憑證時才生成風險檢測. 如果登錄時使用不正確的憑據,則不代表憑證妥協的風險.

風險類型和檢測

可以在 用戶 和 登入 水平和兩種檢測或計算 即時的 和 離線. 有些風險僅為Microsoft Entra ID P2客戶可用,而其他風險則可以免費提供,而Microsoft Entra ID P1客戶.

登錄風險表示給定身份驗證請求不是授權身份所有者的概率. 對於不鏈接到特定惡意登錄而是與用戶本身鏈接的用戶可以檢測到風險活動.

實時檢測可能不會在報告中出現5至10分鐘. 離線檢測可能不會在報告中出現48小時.

我們的系統可能會發現導致風險用戶風險評分的風險事件是:

- 假陽性

- 策略通過兩者來補救用戶風險:

- 完成多因素身份驗證

- 安全密碼更改.

我們的系統將駁回風險狀態,並將顯示“ AI確認的登錄安全”的風險細節,並且不再有助於用戶的整體風險.

登錄風險檢測

風險檢測 檢測類型 類型 非典型旅行 離線 優質的 異常令牌 離線 優質的 令牌發行人異常 離線 優質的 惡意軟件鏈接的IP地址 離線 優質的 該檢測已棄用. 可疑瀏覽器 離線 優質的 不熟悉的登錄特性 即時的 優質的 惡意IP地址 離線 優質的 可疑的收件箱操縱規則 離線 優質的 密碼噴霧 離線 優質的 不可能的旅行 離線 優質的 新國家 離線 優質的 匿名IP地址的活動 離線 優質的 可疑的收件箱轉發 離線 優質的 大規模訪問敏感文件 離線 優質的 驗證的威脅演員IP 即時的 優質的 檢測到其他風險 實時或離線 非專業 匿名IP地址 即時的 非專業 管理員確認用戶被妥協 離線 非專業 微軟Entra威脅情報 實時或離線 非專業 用戶風險檢測

風險檢測 檢測類型 類型 可能嘗試訪問主要刷新令牌(PRT) 離線 優質的 異常用戶活動 離線 優質的 用戶報告可疑活動 離線 優質的 檢測到其他風險 實時或離線 非專業 洩漏的憑據 離線 非專業 微軟Entra威脅情報 離線 非專業 高級檢測

以下高級檢測僅可見Microsoft Entra ID P2客戶.

高級登錄風險檢測

非典型旅行

計算的離線. 這種風險檢測類型標識了兩個源自地理上遙遠位置的簽名,其中至少一個位置對用戶來說也可能是非典型的,給定過去的行為. 該算法考慮了多個因素. 這種風險可能表明其他用戶正在使用相同的憑據.

該算法忽略了有助於不可能的旅行條件的明顯“誤報”,例如組織中其他用戶定期使用的VPN和位置. 該系統的初始學習期是最早的14天或10個登錄時間,在此期間,它學習了新用戶的登錄行為.

異常令牌

計算的離線. 該檢測表明令牌中存在異常特徵,例如異常的令牌壽命或從不熟悉的位置播放的令牌. 此檢測涵蓋了會話令牌和刷新令牌.

異常令牌被調整為比其他風險水平的其他檢測的噪音更多. 選擇這種權衡是為了增加檢測可能不會引起注意的重播令牌的可能性. 因為這是一個高噪聲檢測,所以該檢測標記的某些會話是誤報. 我們建議在用戶的其他簽名中調查此檢測標記的會話. 如果位置,應用程序,IP地址,用戶代理或其他特徵對於用戶出乎意料,則租戶管理員應將這種風險視為潛在的代幣重播的指標.

令牌發行人異常

計算的離線. 此風險檢測表明相關SAML令牌的SAML令牌發行人可能受到損害. 令牌中包含的索賠是不尋常的或匹配已知攻擊者模式的.

惡意軟件鏈接的IP地址(已棄用)

計算的離線. 此風險檢測類型指示來自IP地址的登錄,感染了惡意軟件,這些簽名會與Bot服務器積極通信. 該檢測將用戶設備的IP地址與機器人服務器處於活動時與機器人服務器接觸的IP地址匹配. 該檢測已棄用. 身份保護不再生成新的“惡意軟件鏈接的IP地址”檢測. 目前在租戶中有“惡意軟件鏈接的IP地址”檢測的客戶仍將能夠查看,補救或解僱它們,直到達到90天的檢測保留時間.

可疑瀏覽器

計算的離線. 可疑的瀏覽器檢測表明基於來自同一瀏覽器不同國家的多個租戶的可疑登錄活動的異常行為.

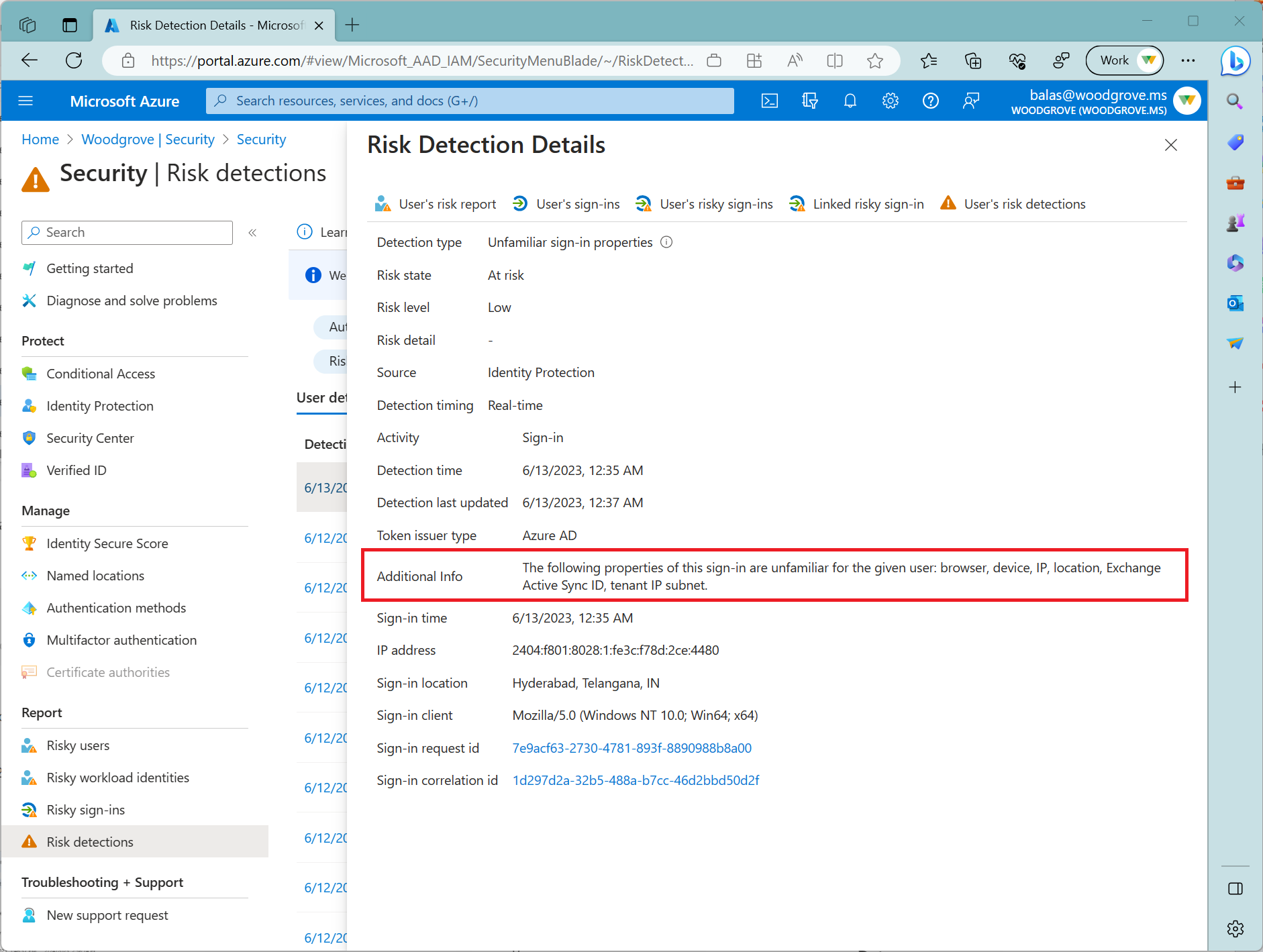

不熟悉的登錄特性

實時計算. 這種風險檢測類型考慮了過去的登錄歷史記錄以尋找異常簽名. 該系統存儲有關先前登錄的信息,並在使用用戶不熟悉的屬性發生登錄時觸發風險檢測. 這些屬性可以包括IP,ASN,位置,設備,瀏覽器和房客IP子網. 新創建的用戶處於“學習模式”期間,在我們的算法學習用戶的行為時,不熟悉的登錄屬性風險檢測被關閉. 學習模式持續時間是動態的,取決於算法需要多少時間來收集有關用戶登錄模式的足夠信息. 最小持續時間為五天. 長期不活動後,用戶可以重返學習模式.

我們還為基本身份驗證(或舊約協議)運行此檢測. 由於這些協議沒有現代屬性,例如客戶ID,因此遙測有限以減少誤報. 我們建議我們的客戶轉向現代身份驗證.

可以在交互式和非交互式簽名上檢測到陌生的登錄特性. 當在非交互式簽名中檢測到此檢測時,由於具有令牌重播攻擊的風險,應增加審查.

選擇不熟悉的登錄財產風險,使您可以看到 附加信息 向您展示有關為什麼觸發這種風險的更多詳細信息. 以下屏幕截圖顯示了這些詳細信息的示例.

惡意IP地址

計算的離線. 此檢測表明從惡意IP地址登錄. 由於從IP地址或其他IP聲譽來源收到的無效憑據,因此根據高故障率認為IP地址是惡意的.

可疑的收件箱操縱規則

計算的離線. 使用Microsoft Defender提供的雲應用程序提供的信息發現了此檢測. 此檢測查看您的環境,並在刪除或移動消息或文件夾的可疑規則設置在用戶收件箱上時觸發警報. 該檢測可能表明:用戶的帳戶被損害,消息是故意隱藏的,並且郵箱被用於在組織中分發垃圾郵件或惡意軟件.

密碼噴霧

計算的離線. 密碼噴霧攻擊是使用通用密碼以統一的蠻力方式攻擊多個用戶名以獲得未經授權的訪問. 當密碼噴射攻擊成功執行時,觸發此風險檢測. 例如,在檢測到的實例中,攻擊者已成功身份驗證.

不可能的旅行

計算的離線. 使用Microsoft Defender提供的雲應用程序提供的信息發現了此檢測. 該檢測確定用戶活動(是單個或多個會話),源自地理位置的位置,比從第一個位置到第二個位置所需的時間短。. 這種風險可能表明其他用戶正在使用相同的憑據.

新國家

計算的離線. 使用Microsoft Defender提供的雲應用程序提供的信息發現了此檢測. 該檢測考慮了過去的活動位置,以確定新位置. 異常檢測引擎存儲有關組織中用戶使用的以前位置的信息.

匿名IP地址的活動

計算的離線. 使用Microsoft Defender提供的雲應用程序提供的信息發現了此檢測. 該檢測確定用戶從已確定為匿名代理IP地址的IP地址中處於活動狀態.

可疑的收件箱轉發

計算的離線. 使用Microsoft Defender提供的雲應用程序提供的信息發現了此檢測. 例如,該檢測尋找可疑的電子郵件轉發規則,例如,如果用戶創建了一個收件箱規則,將所有電子郵件的副本轉發到外部地址.

大規模訪問敏感文件

計算的離線. 使用Microsoft Defender提供的雲應用程序提供的信息發現了此檢測. 此檢測查看您的環境,並在用戶從Microsoft SharePoint或Microsoft OneDrive訪問多個文件時觸發警報. 僅當用戶不常見的文件數量並且文件可能包含敏感信息時,才觸發警報

驗證的威脅演員IP

實時計算. 這種風險檢測類型表明登錄活動與基於Microsoft威脅情報中心(MSTIC)的國家參與者或網絡犯罪集團相關的已知IP地址一致.

高級用戶風險檢測

可能嘗試訪問主要刷新令牌(PRT)

計算的離線. 使用Microsoft Defender提供的端點(MDE)提供的信息發現了這種風險檢測類型. 主要的刷新令牌(PRT)是Windows 10,Windows Server 2016和後來版本,iOS和Android設備上Microsoft Entra身份驗證的關鍵工件. PRT是JSON Web令牌(JWT),特別發給Microsoft第一方代幣經紀人,以啟用這些設備上使用的應用程序的單登錄(SSO). 攻擊者可以嘗試訪問此資源以橫向移動到組織或執行憑據盜用. 該檢測使用戶處於高風險,僅在部署MDE的組織中發火. 該檢測是小量的,在大多數組織中很少見到. 當此檢測出現時,它是高風險,應補救用戶.

異常用戶活動

計算的離線. 此風險檢測基本線基本在Microsoft Entra ID中的正常管理用戶行為,並發現了對目錄的可疑更改(例如可疑更改)的異常模式. 檢測是針對進行更改或更改對象的管理員觸發的.

用戶報告可疑活動

計算的離線. 當用戶拒絕多因素身份驗證(MFA)提示並將其報告為可疑活動時,將報告此風險檢測. 用戶未發起的MFA提示可能意味著他們的憑據被妥協.

非專業探測

沒有Microsoft Entra ID P2許可證的客戶收到了名為“檢測到的額外風險”的檢測.

非專業登錄風險檢測

檢測到其他風險(登錄)

實時或離線計算. 該檢測表明檢測到其中一個高級檢測. 由於僅對Microsoft Entra ID P2客戶看到高級檢測.

匿名IP地址

實時計算. 此風險檢測類型指示來自匿名IP地址的簽名(例如,TOR瀏覽器或匿名VPN). 這些IP地址通常由想要隱藏其登錄信息(IP地址,位置,設備等)的演員使用,以實現惡意意圖.

管理員確認用戶被妥協

計算的離線. 此檢測表明,管理員在風險用戶UI中選擇了“確認用戶妥協”或使用危險的使用者API. 要查看哪個管理員已確認此用戶遭到損害,請檢查用戶的風險歷史記錄(通過UI或API).

Microsoft Entra威脅情報(登錄)

實時或離線計算. 此風險檢測類型表示用戶活動對用戶不尋常或與已知攻擊模式一致. 該檢測基於微軟的內部和外部威脅智能來源.

非企業用戶風險檢測

檢測到其他風險(用戶)

實時或離線計算. 該檢測表明檢測到其中一個高級檢測. 由於僅對Microsoft Entra ID P2客戶看到高級檢測.

洩漏的憑據

計算的離線. 此風險檢測類型表明用戶的有效憑據已洩漏. 當網絡犯罪分子妥協合法用戶的有效密碼時,他們經常分享這些收集的證書. 這種共享通常是通過公開發佈在黑暗網站,粘貼站點或交易和出售黑市上的憑據來完成的. 當Microsoft洩露的憑據服務從暗網絡,粘貼網站或其他來源獲取用戶憑據時,它們會針對Microsoft Entra用戶的當前有效憑據檢查以查找有效的匹配項. 有關洩漏憑據的更多信息,請參閱常見問題.

Microsoft Entra威脅情報(用戶)

計算的離線. 此風險檢測類型表示用戶活動對用戶不尋常或與已知攻擊模式一致. 該檢測基於微軟的內部和外部威脅智能來源.

常見問題

風險水平

身份保護將風險分為三個層:低,中和高. 配置身份保護策略時,您還可以將其配置為觸發 沒有風險 等級. 沒有風險意味著沒有主動跡象表明用戶的身份已被妥協.

微軟沒有提供有關如何計算風險的具體詳細信息. 每個風險級別都會使用戶或登錄被損害的信心更高. 例如,用戶不熟悉的登錄屬性的一個實例可能不像另一個用戶那樣洩漏的憑據威脅.

密碼哈希同步

諸如洩漏憑證之類的風險檢測需要存在密碼哈希以進行檢測. 有關密碼哈希同步的更多信息,請參見文章,實現與Microsoft Entra Connect Sync同步的密碼哈希同步.

為什麼為殘疾用戶帳戶生成風險檢測?

殘疾用戶帳戶可以重新啟用. 如果將殘疾人帳戶的憑據受到損害,並且該帳戶重新啟用,則不良行為者可能會使用這些憑據來獲得訪問權限. 身份保護生成針對殘疾用戶帳戶的可疑活動的風險檢測,以提醒客戶有關潛在帳戶妥協的信息. 如果不再使用帳戶並且不會重新啟用帳戶,則客戶應考慮刪除該帳戶以防止妥協. 未針對已刪除帳戶生成風險檢測.

微軟在哪裡找到洩漏的憑據?

微軟在各個地方發現洩漏的憑據,包括:

- Pastebin等公共糊狀網站.com和糊狀.CA不好的演員通常發布此類材料. 這個位置是最糟糕的演員在尋找被盜證書的第一站.

- 執法機構.

- Microsoft的其他小組進行了深層網絡研究.

為什麼我沒有看到任何洩漏的憑據?

洩漏的憑據會在微軟找到新的公開批次時處理洩漏的憑據. 由於敏感性,處理後不久將刪除洩漏的憑據. 僅在您啟用密碼哈希同步(PHS)後才發現新的洩漏憑據. 驗證先前發現的證書對未完成.

我已經有一段時間沒有看到任何洩漏的憑證風險事件

如果您沒有看到任何洩漏的憑證風險事件,那是由於以下原因:

- 您沒有為房客啟用PHS.

- 微軟尚未發現與用戶匹配的任何洩漏的憑證對.

Microsoft多久處理一次新憑據?

憑據在發現後立即處理,通常每天多批次.

位置

使用IP地址查找確定風險檢測中的位置.

下一步

- 可用於減輕風險的政策

- 調查風險

- 補救和解除用戶

- 安全概述

人們如何隱藏自己的IP以及為什麼檢測到它們有用?

您今天幾乎在互聯網上的任何地方,您都會留下一條小徑. 無論您是在線活動,位置還是其他東西,除非您非常擅長遮蓋曲目,否則可以找到有關您的足夠信息.

這樣的步道是您的互聯網協議或IP地址. 網絡上的每個計算機,路由器或其他設備都將IP地址分配給它們作為識別號碼. IP地址本身已連接到位置,這通常是我們通常知道某人在美國還是在法國使用筆記本電腦.

但是IP位置可以比國家級別更深. 如今,IP地理位置服務能夠非常準確地將您的位置指定到郵政編碼,並且根據透明度報告,全球IP地理位置市場將達到4美元.到2027年價值50億.

根據您的看法,這可能是一件好事或壞事. 我們將向您展示人們隱藏自己的IP的各種方式,以及他們為什麼要這樣做以及為什麼需要檢測到它們. 最後,我們將向您展示Ipinfo如何幫助解決.

人們為什麼隱藏他們的IP?

人們隱藏其IP地址的原因有很多.

例如,隱藏其IP的人可能正在這樣做是為了將自己的身份隱藏在試圖跟踪自己的行動並揭示有關自己的信息少的信息中.

或者,他們想保護自己免受監視他們所說的話和在線做的政府.

他們可能還想防止其互聯網服務提供商(ISP)或搜索引擎保留其互聯網瀏覽活動的日誌.

有些人隱藏了他們的IP,以繞過地理上的內容和網站或在工作場所或學校的限制.

其他人則希望能夠訪問Netflix或Hulu等視頻流服務,並觀看他們最喜歡的電視節目的最新情節.

居住在伊朗,中國,俄羅斯等專制國家的人們. 隱藏他們的IP,以避免國家審查制度並在其國家 /地區訪問被阻塞的站點和內容(可以這麼說).

另一方面,這並不意味著像美國或英國這樣的民主國家的人們免於受到政府的監視. 匿名IP也對擁有強大的電子竊聽功能的政府領導下的任何人也很有用.

例如,許多西方國家的人受到14ey的不斷監控. 這是一個國家的聯盟,包括美國,英國,加拿大,澳大利亞,新西蘭,德國,法國,荷蘭,比利時,意大利,西班牙,丹麥,瑞典和挪威,不僅監視自己的公民,還監視貿易信息與其他成員的公民一起來回與其他“眼睛”.

無論出於何種原因,人們都會試圖掩蓋其IP地址. 如果您有一個網站,對您來說重要的是要確切知道他們的工作方式.

人們如何隱藏他們的IP?

隱藏您的真實IP地址有幾種方法. 在這裡,我們將重點關注最廣泛使用的三個.

1. 使用VPN軟件

2019年估計的全球VPN市場價值為23美元.6億美元,將為27美元.根據Go-Globe的VPN使用狀態,2020年為10億美元 – 統計和趨勢. 根據他們的數據,全球VPN市場每年增長約40億美元.

VPN或虛擬專用網絡在您的計算機和目標服務器之間充當中間人.

它有兩個目的. 一種是加密您與互聯網的連接. 另一個是隱藏您的真實IP地址.

要使用VPN隱藏您的IP地址,您需要下載選擇的VPN(例如NordVPN或ExpressVPN),請登錄並打開它. 一旦打開,VPN應該隱藏您的IP和您的位置.

這裡發生的情況以及VPN隱藏IP的方式是,您的流量在VPN服務器中略微繞行. 這樣,您的流量到達您要訪問的網站(例如Netflix),而不是通過您的真實IP,而是VPN的IP.

2. 使用代理服務器

隱藏您的IP地址的另一種方法是使用代理服務器. 從本質上講,代理的作用是將客戶或網絡的請求和接收到服務器響應.

人們經常將代理人與VPN服務器混淆,認為他們做同樣的事情. 不是這種情況.

代理服務器不會加密流量,這意味著他們將無法向從設備到代理服務器的途中攔截流量的人隱藏您的IP地址.

這就是為什麼代理在在線隱私方面往往比VPN服務器不那麼可靠.

代理服務器有三種類型,具有不同程度的保護:

- 透明的, 這不會隱藏您的IP或您正在使用代理服務器的事實.

- 匿名的, 它隱藏了IP,但不是您使用代理.

- 精英, 它掩蓋了您的IP地址和使用代理服務器的使用.

3. 使用tor

TOR或洋蔥路由器是由志願者運行的服務器節點的開源和免費網絡,它將您的身份隱藏在代理層後面(例如洋蔥,因此名稱).

使用TOR瀏覽器時,它首先連接到一個隨機公開列出的條目節點. 接下來,流量通過一個隨機選擇的中間節點. 最後,流量通過第三個也是最後一個節點.

由於路徑中的每個節點只會在其前後立即知道節點的IP,因此即使某人可以從最終節點到目標服務器攔截流量.

這使得TOR非常擅長隱藏您的真實IP地址,但是從節點到節點的所有這些彈跳都有其價格. 與TOR一樣,折衷方案的速度是速度,交通需要更長的時間才能完成旅程.

如何檢測您的訪問者是使用VPN,代理還是TOR?

儘管有人想隱藏其IP地址有很多合理的原因,但有很多人並不那麼合法.

例如,Netflix之類的網站,例如Block VPN(它們有已知VPN IP地址的列表),以保護版權持有人,並確保他們為觀看電影或電視節目的人們收到錢.

您可能想檢測某人是否以其他方式隱藏其IP的另一個原因是打擊垃圾郵件. 假設有人在您的網站上發布垃圾郵件. 如果您試圖阻止他們的IP,他們可以與另一個IP一起回來,因為它們在代理後面. 在這種情況下,您最好的行動可能是阻止該代理的一系列IP.

點擊欺詐是在線企業主必須應對的另一個存在的威脅. 據估計,偽造的PPC點擊使公司每年耗資6000萬美元,而點擊欺詐流量正在以驚人的速度增長(每年50%).

最後,您還想知道您的訪客來自哪裡與黑客作戰.

假設您的網站迎合了美國的受眾以及一些英國和歐洲. 但是隨後,查看分析,您會注意到您的第二大聽眾來源是中國,您的內容絕不適合特定的受眾. 知道中國擁有世界上最大的黑客人口,這可能令人擔憂.

話雖如此,您如何檢測使用VPN,代理服務器或TOR的使用?

有幾種方法可以做到這一點,但是它們要么過於復雜,要么只能檢測到其中一個. 例如,我們已經提到了Netflix如何具有已知VPN IP的列表,如果有人試圖通過.

IPINFO通過其隱私檢測API提供了更簡單的解決方案. 此API檢測到您的訪問者可能使用的不同方法隱藏其真實的IP,包括VPN,代理,TOR或託管.

隱私檢測API執行完整的互聯網範圍掃描,以檢測多達1000萬個活躍VPN. 然後將其與Tor Exit節點,HTTP和Socks Proxies和Ipinfo自己的IP類型檢測的數據結合在一起,以找到屬於其用戶託管提供者的IP範圍.

IPINFO是一個全面的IP地址數據和API提供商,並具有靈活的定價計劃,以滿足您的業務需求. 我們每月處理數十億個API請求,提供IP地理位置,ASN,移動運營商,隱私檢測和託管域等數據. 註冊一個免費帳戶 或聯繫我們的數據專家以了解更多信息.

鏈接已復制!