Android og iOS lækker nogle data uden for VPN’er

Taler til Makrumorer, Sikkerhedsforskere Tommy Mysk og Talal Haj Bakry forklarede, at ios 16’s tilgang til VPN -trafik er den samme, uanset om Lockdown -tilstand er aktiveret eller ej. Nyheden er betydelig, da iOS har et vedvarende, uopløst problem med lækkende data uden for en aktiv VPN -tunnel.

iOS 16 VPN -tunneler lækker data, selv når lockdown -tilstand er aktiveret

Du bruger en forældet browser. Det viser muligvis ikke dette eller andre websteder korrekt.

Du skal opgradere eller bruge en alternativ browser.

Cybertech

Niveau 40

Trådforfatter

Verificeret

Topplakat

10. november 2017 2.974

Indholdskilde https: // www.makrumorer.com/2022/10/13/iOS-16-VPNS-leak-Data-Even-with-Lockdown-mode/

iOS 16 fortsætter med at lække data uden for en aktiv VPN -tunnel, selv når Lockdown -tilstand er aktiveret, har sikkerhedsforskere opdaget.

Taler til Makrumorer, Sikkerhedsforskere Tommy Mysk og Talal Haj Bakry forklarede, at ios 16’s tilgang til VPN -trafik er den samme, uanset om Lockdown -tilstand er aktiveret eller ej. Nyheden er betydelig, da iOS har et vedvarende, uopløst problem med lækkende data uden for en aktiv VPN -tunnel.

I august opstod det igen, at tredjeparts VPN’er for iOS og iPados rutinemæssigt ikke klarer at rute al netværkstrafik gennem en sikker tunnel, efter at de er blevet tændt-et problem, som Apple påstås har kendt om i årevis.

Når en bruger aktiverer en VPN, lukker operativsystemet typisk alle eksisterende internetforbindelser og derefter genopretter dem gennem VPN-tunnelen. I iOS har sikkerhedsforskere fundet, at sessioner og forbindelser, der er etableret, før VPN er tændt, ikke afsluttes, som man kunne forvente, og kan stadig sende data uden for VPN -tunnelen, mens den er aktiv, hvilket efterlader det potentielt ikke -krypteret og udsat for internetudbydere og andre parter.

Fuld artikel

iOS 16 VPN -tunneler lækker data, selv når lockdown -tilstand er aktiveret

iOS 16 fortsætter med at lække data uden for en aktiv VPN -tunnel, selv når Lockdown -tilstand er aktiveret, har sikkerhedsforskere opdaget. Taler til.

www.makrumorer.com

Reaktioner: Gandalf_The_Grey, Sorrento, Silversurfer og 3 andre

Android og iOS lækker nogle data uden for VPN’er

“Blokforbindelser uden VPN” blokerer ikke for alle forbindelser uden VPN og “Altid på VPN” er ikke altid tændt.

Virtuelle private netværk (VPN’er) på Android og iOS er i nyhederne. Det er blevet opdaget, at nogle af din trafik under visse omstændigheder lækkes, så det ender uden for sikkerhedskordonen skabt af VPN.

Mullvad, opdagerne af denne Android-funktion “siger, at det har potentialet til at få nogen til at blive de-anonymiseret (men kun i sjældne tilfælde, da det kræver en rimelig mængde dygtighed på vegne af Snooper). Mindst en Google -ingeniør hævder, at dette ikke er et stort problem, er tilsigtet funktionalitet og vil fortsætte som det er for tiden.

Mul22-03

Android-opdagelsen, der i øjeblikket er navngivet MUL22-03, er ikke VPN’s skyld. Transmission af data uden for VPN er noget, der sker ganske bevidst, til alle mærker af VPN, og ikke som et resultat af en slags frygtelig hack eller udnyttelse. Selvom den fulde revisionsrapport endnu ikke er blevet frigivet, kan de hidtil tilgængelige oplysninger være bekymrende for nogle. Ifølge rapporten sender Android “tilslutningskontrol” (trafik, der bestemmer, om der er oprettet en forbindelse med succes) uden for den VPN -tunnel, du tilfældigvis har på plads.

Måske forvirrende forekommer dette også, om du har “blokforbindelser uden VPN” eller endda “altid på VPN” tændt, hvilket er (antages) at gøre, hvad du ville forvente, givet navnet. Det er ganske rimeligt at antage en indstilling, der siger, at en ting faktisk ikke vil gøre det modsatte af den ting, så hvad der foregår her?

Lækage opstår som et resultat af bestemte specielle kant -case -scenarier, i hvilket tilfælde Android tilsidesætter de forskellige “ikke gør dette uden VPN” -indstillinger. Dette ville for eksempel ske med noget som en fanget portal. En fanget portal er noget, du typisk får adgang til, når du tilmelder dig et netværk-noget som et hotspot-login-side gemt på en gateway.

Hvorfor? Fordi VPN’er kører på toppen af det internetforbundne netværk, du er på, så du er nødt til at deltage i et netværk, før du kan etablere din VPN-forbindelse. Alt, hvad der sker, før du etablerer din VPN -forbindelse, kan ikke beskyttes af den.

Pr. Bleeping-computer kan denne lækage omfatte DNS-opslag, HTTPS-trafik, IP-adresser og (måske) NTP-trafik (netværkstidsprotokol, en protokol til synkronisering af nettoforbundne ure).

Mullvad VPN rapporterede først dette et dokumentationsproblem og bad derefter om en måde at “. Deaktiver tilslutningskontrol, mens ‘Blokforbindelser uden VPN’ (fra nu af lockdown) er aktiveret til en VPN -app.”

Googles svar, via dens udgave tracker var ”Vi tror ikke, at en sådan mulighed ville være forståelig af de fleste brugere, så vi tror ikke, at der er en stærk sag for at tilbyde dette.”

Ifølge Google er deaktivering af forbindelseskontrol en ikke-starter af fire grunde: VPN’er kan faktisk stole på dem; “Split Channel” -trafik, der aldrig bruger VPN, kan være afhængig af dem; Det er ikke kun tilslutningsmulighedskontrol, der alligevel omgår VPN; Og de data, der er afsløret ved forbindelsescheckene, er tilgængelige andre steder.

Resten er en frem og tilbage debat om fordele og ulemper ved denne holdning, som stadig pågår. På dette tidspunkt kaster Google ikke.

iOS er kommet ind i chatten

Det ser ud til, at dette ikke kun er noget begrænset til Android. Der sker lignende ting på iOS 16, med flere Apple -tjenester, der hævdes at lække uden for VPN -tunnelen inklusive kort, sundhed og tegnebog.

Vi bekræfter, at iOS 16 kommunikerer med Apple -tjenester uden for en aktiv VPN -tunnel. Værre er det, at det lækker DNS -anmodninger. #Apple -tjenester, der undslipper VPN -forbindelsen inkluderer sundhed, kort, tegnebog.

Vi brugte @Protonvpn og #Wireshark. Detaljer i videoen: #cybersecurity #privacy pic.Twitter.com/reumfa67ln– mysk �������� (@mysk_co) 12. oktober 2022

Ifølge Mysk.

Al den trafik, der optrådte i videoen, er enten krypteret eller dobbeltkrypteret. Problemet her handler om forkerte antagelser. Brugeren antager, at når VPN er tændt, er al trafik tunneret gennem VPN. Men iOS tunneler ikke alt. Android heller ikke.

De antyder, at en vej frem til at forhindre, at dette sker, ville være at behandle VPN -apps som browsere og “kræver en særlig godkendelse og ret fra Apple”.

Der vil sandsynligvis ikke være meget bevægelse om dette spørgsmål før frigivelsen af den fulde rapport om MUL22-03, men for nu synes udtalelsen fra dem, der er involveret i testning, at være, at risikoen er lille.

Del denne artikel

iOS 16 VPN -tunneler lækker data, selv når lockdown -tilstand er aktiveret

iOS 16 fortsætter med at lække data uden for en aktiv VPN -tunnel, selv når Lockdown -tilstand er aktiveret, har sikkerhedsforskere opdaget.

Taler til Makrumorer, Sikkerhedsforskere Tommy Mysk og Talal Haj Bakry forklarede, at ios 16’s tilgang til VPN -trafik er den samme, uanset om Lockdown -tilstand er aktiveret eller ej. Nyheden er betydelig, da iOS har et vedvarende, uopløst problem med lækkende data uden for en aktiv VPN -tunnel.

I august opstod det igen, at tredjeparts VPN’er for iOS og iPados rutinemæssigt ikke klarer at rute al netværkstrafik gennem en sikker tunnel, efter at de er blevet tændt-et problem, som Apple påstås har kendt om i årevis.

Når en bruger aktiverer en VPN, lukker operativsystemet typisk alle eksisterende internetforbindelser og derefter genopretter dem gennem VPN-tunnelen. I iOS har sikkerhedsforskere fundet, at sessioner og forbindelser, der er etableret, før VPN er tændt, ikke afsluttes, som man kunne forvente, og kan stadig sende data uden for VPN -tunnelen, mens den er aktiv, hvilket efterlader det potentielt ikke -krypteret og udsat for internetudbydere og andre parter.

Ifølge en rapport fra Privacy Company Proton var der identificeret en iOS VPN -bypass -sårbarhed i iOS 13.3.1, der vedvarede gennem tre efterfølgende opdateringer. Apple angav, at det ville tilføje Kill Switch -funktionalitet i en fremtidig softwareopdatering, der ville give udviklere mulighed for at blokere alle eksisterende forbindelser, hvis en VPN -tunnel går tabt, men denne funktionalitet ser ikke ud til at forhindre datalækager fra iOS 15 og ios 16.

Mysk og Bakry har nu opdaget, at ios 16 kommunikerer med udvalgte Apple -tjenester uden for en aktiv VPN -tunnel og lækker DNS -anmodninger uden brugerens viden:

Vi bekræfter, at iOS 16 kommunikerer med Apple -tjenester uden for en aktiv VPN -tunnel. Værre er det, at det lækker DNS -anmodninger. #Apple -tjenester, der undslipper VPN -forbindelsen inkluderer sundhed, kort, tegnebog.

Vi brugte @Protonvpn og #Wireshark. Detaljer i videoen: #cybersecurity #privacy pic.Twitter.com/reumfa67ln – mysk �������� (@mysk_co) 12. oktober 2022

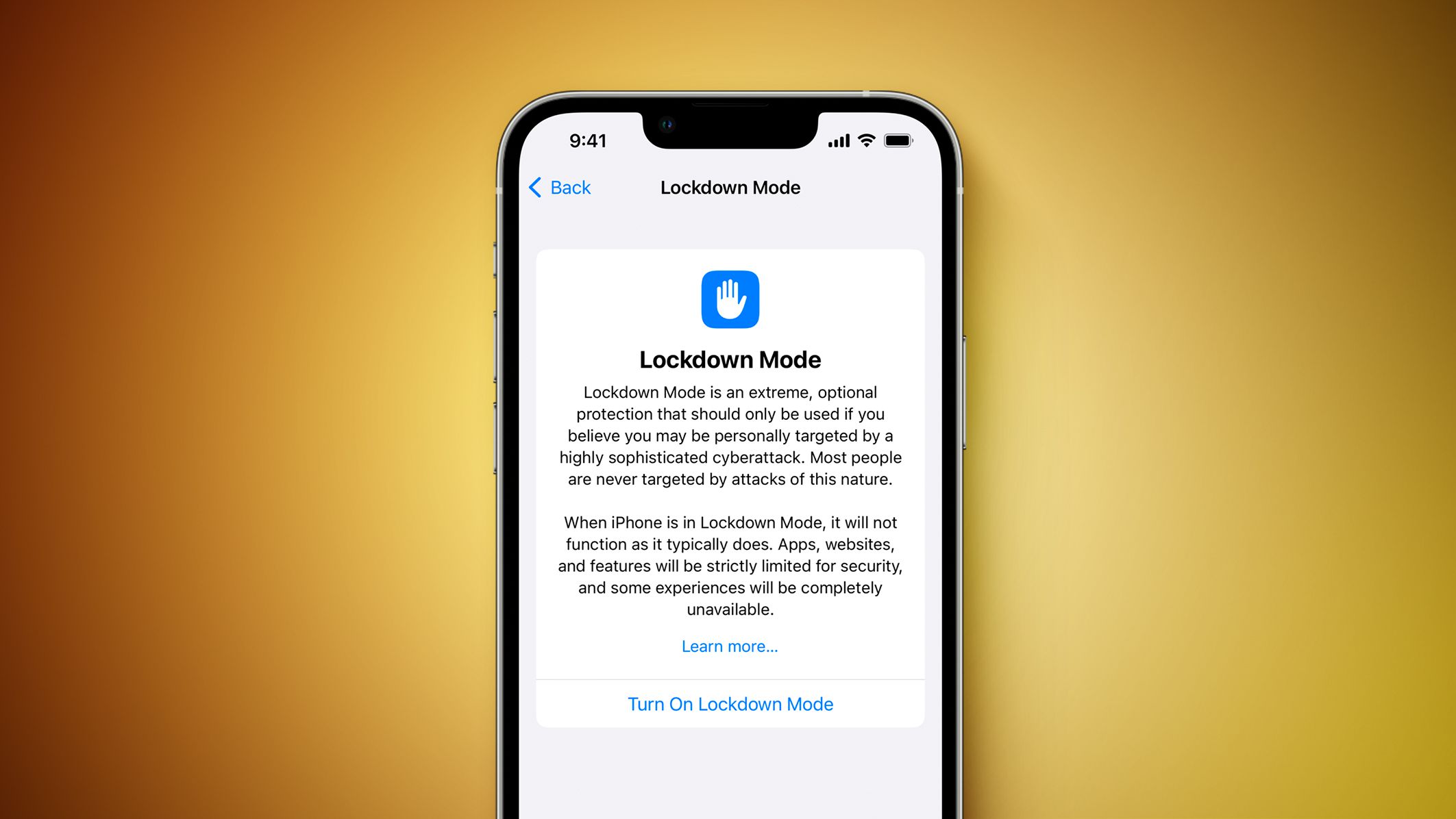

Mysk og Bakry undersøgte også, om ios 16’s lockdown -tilstand tager de nødvendige skridt for at løse dette problem og tragt al trafik gennem en VPN, når man er aktiveret, og det ser ud til, at nøjagtigt det samme problem vedvarer, om låsemodus er aktiveret eller ikke, især med Underretninger. Dette betyder, at mindretallet af brugere, der er sårbare over for et cyberangreb og har brug for at muliggøre lockdown -tilstand.

Ios 16 introducerede Lockdown-tilstand som en valgfri sikkerhedsfunktion designet til at beskytte det “meget lille antal” af brugere, der kan være i fare for “højt målrettede cyberattacks” mod private virksomheder, der udvikler statssponsoreret spyware, såsom journalister, aktivister og regeringsansatte. Lockdown-tilstand muliggør ikke en VPN i sig selv og er afhængig af de samme tredjeparts VPN-apps som resten af systemet.

OPDATERING: Lockdown -tilstand lækker mere trafik uden for VPN -tunnelen end den “normale” tilstand. Det sender også push -meddelelsestrafik uden for VPN -tunnelen. Dette er underligt for en ekstrem beskyttelsestilstand.

Her er et skærmbillede af trafikken (VPN og Kill Switch aktiveret) #IOS PIC.Twitter.com/25zift4efa – mysk �������� (@mysk_co) 13. oktober 2022

På grund af det faktum, at ios 16 lækker data uden for VPN -tunnelen, selv hvor lockdown -tilstand er aktiveret, kan internetudbydere, regeringer og andre organisationer muligvis identificere brugere, der har en stor mængde trafik, potentielt fremhæve indflydelsesrige individer. Det er muligt, at Apple ikke ønsker, at en potentielt ondsindet VPN -app skal indsamle en slags trafik, men da ISP’er og regeringer så er i stand til at gøre dette, selvom det er det, brugeren specifikt prøver at undgå, ser det ud til, at det er sandsynligt, at det Dette er en del af det samme VPN -problem, der påvirker ios 16 som helhed.

Det er værd at bemærke, at Apple kun viser funktioner på højt niveau, der aktiveres, når Lockdown-tilstand er aktiveret, og Apple har ikke eksplicit nævnt nogen ændringer, der finder sted for at påvirke VPN-trafikken. Ikke desto mindre, som Lockdown Mode hævder at være en ekstrem beskyttelsesforanstaltning, virker det som et betydeligt tilsyn, at VPN -trafik er et sårbart punkt.