Şifrələmə növləri: simmetrik və ya asimmetrik? RSA və ya AES

Blok şifrələri şifrələmə və ya şifrələmə və ya şifrələmə üçün sxemlər, eyni ölçülü bir blok kimi bir blok kimi qəbul edildiyi və şifrə mətnini almaq üçün istifadə olunur. Bu gün AES (Advanced Encryption Standard), blok şifrələməsi üçün ən çox istifadə olunan alqoritmlərdən biridir. 2001-ci ildə NIST (Milli Standartlar və Texnologiya İnstitutu) tərəfindən standartlaşdırılmışdır, bu dövrdə şifrələmə üçün istifadə olunan DES və 3DES əvəz etmək üçün. AES blokunun ölçüsü 128 bitdir, şifrələmə açarının ölçüsü 128, 192 və ya 256 bit ola bilər. Xahiş edirəm bu, açarda üç uzunluq var, ancaq şifrələmə blokunun ölçüsü həmişə 128 bitdir. Block Cipher Alqoritmləri, düz mətnin ölçüsü ilə bir blokun müəyyən edilmiş ölçüsündən fərqli olan şifrələməsini təmin etməlidir. PLAINTEXT, PKCS5 və ya PKCS7 kimi, ECB və ya CBC rejimindən istifadə etsək, PA hücumundan məhz bir blok olmadığı zaman padding bloku üçün bəzi alqoritmlərdən istifadə edə bilərik. Yoxsa AES rejimindən istifadə edə bilərik, CFB, OFB, CTR rejimi kimi.

AES şifrələmə alqoritmində beş rejimdəki fərq

Bu yaxınlarda TDE-də Sawada-san ilə bir az iş gördüm. Buna görə şifrələmə alqoritmində oxudum. Bu günə qədər AES-də beş rejimi öyrənirəm. Bu sənəddə, beş növ rejimdə fərqi təqdim edəcəyəm.

General

Blok şifrələri şifrələmə və ya şifrələmə və ya şifrələmə üçün sxemlər, eyni ölçülü bir blok kimi bir blok kimi qəbul edildiyi və şifrə mətnini almaq üçün istifadə olunur. Bu gün AES (Advanced Encryption Standard), blok şifrələməsi üçün ən çox istifadə olunan alqoritmlərdən biridir. 2001-ci ildə NIST (Milli Standartlar və Texnologiya İnstitutu) tərəfindən standartlaşdırılmışdır, bu dövrdə şifrələmə üçün istifadə olunan DES və 3DES əvəz etmək üçün. AES blokunun ölçüsü 128 bitdir, şifrələmə açarının ölçüsü 128, 192 və ya 256 bit ola bilər. Xahiş edirəm bu, açarda üç uzunluq var, ancaq şifrələmə blokunun ölçüsü həmişə 128 bitdir. Block Cipher Alqoritmləri, düz mətnin ölçüsü ilə bir blokun müəyyən edilmiş ölçüsündən fərqli olan şifrələməsini təmin etməlidir. PLAINTEXT, PKCS5 və ya PKCS7 kimi, ECB və ya CBC rejimindən istifadə etsək, PA hücumundan məhz bir blok olmadığı zaman padding bloku üçün bəzi alqoritmlərdən istifadə edə bilərik. Yoxsa AES rejimindən istifadə edə bilərik, CFB, OFB, CTR rejimi kimi.

İndi AES-in beş rejimini təqdim edək.

- ECB rejimi: Elektron kod kitab rejimi

- CBC rejimi: şifr bloku zəncirləmə rejimi

- CFB rejimi: Cipher Əlaqə rejimi

- OFB rejimi: Çıxış rəyi rejimi

- CTR rejimi: Counter rejimi

Hücum rejimi:

- PA: Padding hücum

- CPA: seçilmiş düz mətn hücumu

- CCA: seçilmiş ci

Ecb rejimi

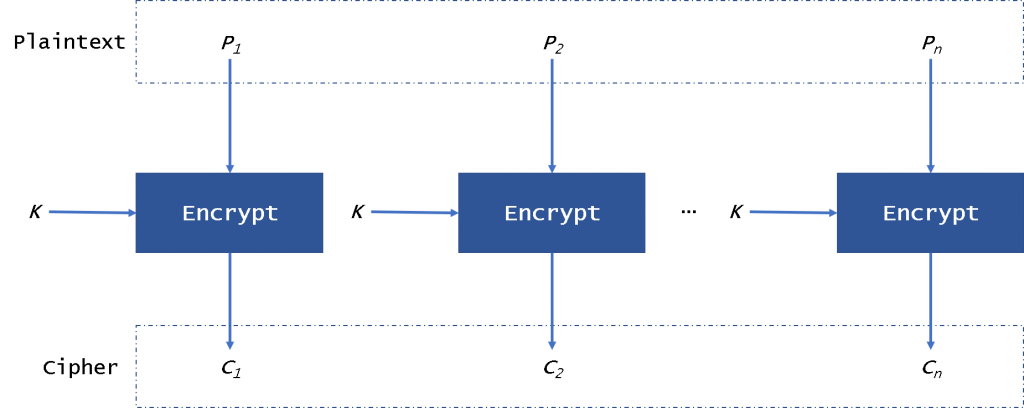

ECB (elektron kod kitabı) rejimi ən sadədir. Aşkar zəif cəhətləri səbəbindən ümumiyyətlə tövsiyə edilmir. Bu rejimin blok sxemi əncirdə təqdim olunur. 1.

Şəkildə görə bilərik. 1, düz mətn, AES blokunun uzunluğu kimi bloklara bölünür, 128. Beləliklə, ECB rejimi, blokun uzunluğuna qədər olana qədər məlumatı yastıq verməlidir. Sonra hər blok eyni açar və eyni alqoritm ilə şifrələnəcəkdir. Beləliklə, eyni düz mətni şifrələsək, eyni şifrəçini alacağıq. Beləliklə, bu rejimdə yüksək risk var. Və düz mətn və şifrə mətn blokları birdən-birə yazışmalardır. Şifrələmə / deşifrləmə müstəqildir, buna görə məlumatları paralel olaraq şifrələyə / deşifrə edə bilərik. Və ya düz mətn bloku və ya şifrə mətni qırılsa, digər bloklara təsir göstərməyəcək.

ECB-nin xüsusiyyəti olduğuna görə, Mallory, düz mətni almasa da hücum edə bilər. Məsələn, bu kimi bank hesabı haqqında məlumatı şifrələsək, bu kimi: CIPHERTEXT: C1: 21 33 4E 5A 5A 44 44 4B məlumatları C1-ə C2-ə köçürə bilər. Sonra o, almaq üçün daha asan olan parol kimi sistemdə sistem daxil ola bilər.

Verilənlər bazası şifrələməsində, masaları, indeksləri, wal, temp fayllarını və sistem kataloqlarını şifrələmək üçün ECB-dən istifadə edə bilərik. Ancaq təhlükəsizlik məsələləri ilə bu rejimi istifadə etməyi təklif etmirik.

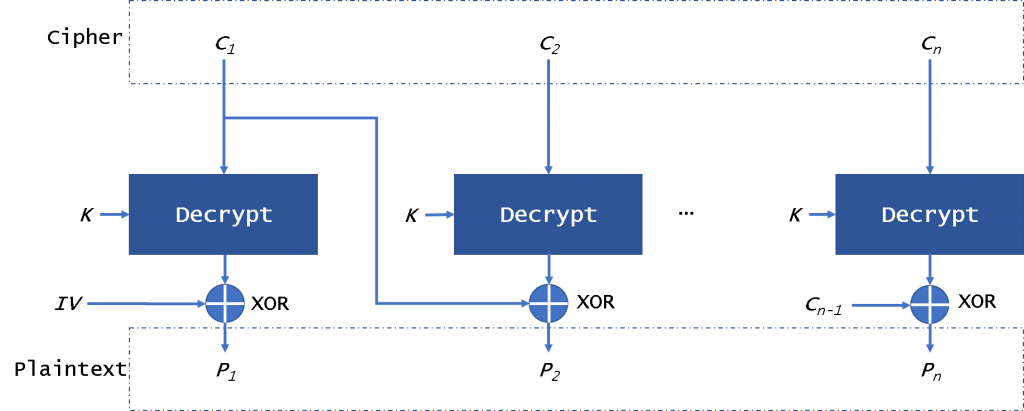

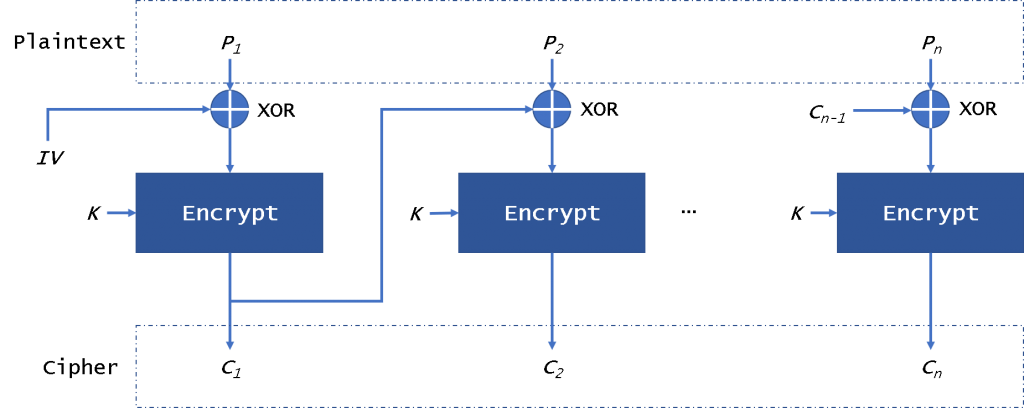

CBC rejimi

CBC (şifrə bloku zəncirləmə) rejimi (Şəkil). 2) Bunu başlanğıc vektoru – IV istifadə edərək bunu təmin edir. IV şifrələnən blokla eyni ölçüdə var. Ümumiyyətlə, IV adətən qeyri-adi deyil, təsadüfi bir nömrədir.

Şəkil 2-də görə bilərik, düz mətn bloklara bölünür və padding məlumatları əlavə etmək lazımdır. Birincisi, Plaiintext Block Xor’u IV ilə istifadə edəcəyik. Sonra CBC nəticəni Ciferext blokuna şifrələyəcəkdir. Növbəti blokda, şifrələmə nəticəsini son bloka qədər olan Pyaintext bloku olan Xor üçün istifadə edəcəyik. Bu rejimdə, eyni düz mətn blokunu şifrələsək də, fərqli bir şifrə mətnini alacağıq. Məlumatları paralel olaraq deşifrə edə bilərik, ancaq məlumatları şifrələnərkən mümkün deyil. Bir düz mətn və ya şifrə mətn bloku pozulursa, bu, bütün aşağıdakı bloka təsir edəcəkdir.

Bir mallory, sistemin hücumuna görə IV-ni dəyişə bilər. IV-də bir az səhv olsa belə, bütün məlumatlar pozulur. MALLORY, eyni zamanda bir padding Oracle hücum edə bilər. Ciferext blokunu pad ilə yazmaq üçün Ciferext-in bir hissəsindən istifadə edə bilərlər. Bu, düz mətn haqqında bəzi mesajları qaytaracaqdır. Bu CPA-dan etibarlıdır, ancaq CCA və PA-ya asanlıqla sysepsaldır.

Təhlükəsizliyi təmin etmək üçün, 2 ^ ((n + 1) / 2) şifrələdiyimiz zaman açarı dəyişdirməliyik (n blokun uzunluğu).

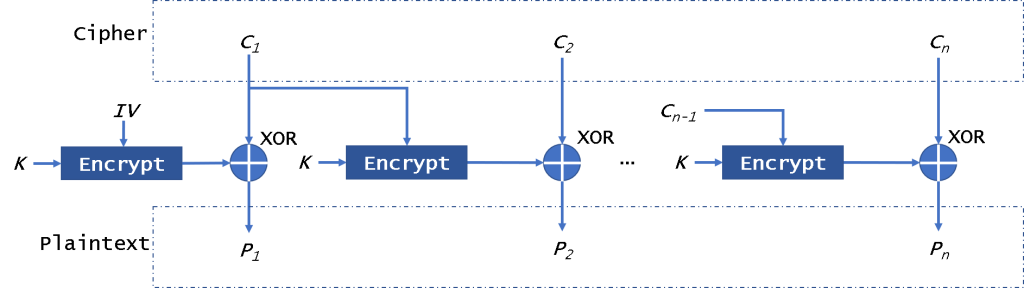

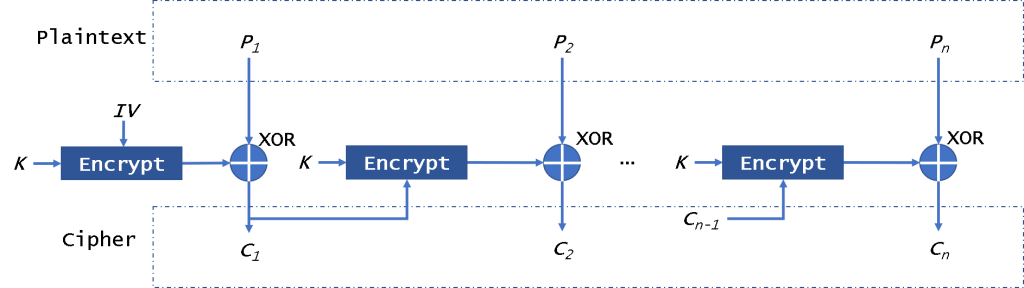

CFB rejimi

CFB (Cipher rəyi) Əməliyyat rejimi, blok şifrəliyinin axın şifrəsi kimi istifadə olunmasına imkan verir. Ayrıca bir IV lazımdır.

Birincisi, CFB IV şifrələyəcək, sonra şifrə mətnini almaq üçün düz mətn bloku olan Xor olacaq. Sonra şifrələmə nəticəsini xor ilə şifrələmə nəticəsini şifrələyəcəyik. Çünki bu rejim birbaşa düz mətn şifrələməyməyəcək, sadəcə şifrə mətnini almaq üçün düz mətnlə Ciferext-dən istifadə edir. Beləliklə, bu rejimdə, məlumatların pad olmasına ehtiyac yoxdur.

Və şifrələmə deyil, paralel olaraq məlumatları deşifrə edə bilər. Bu rejim CBC-yə bənzəyir, buna görə qırıq bir blok varsa, bütün aşağıdakı bloka təsir edəcəkdir.

Bu rejimi təkrar hücumu ilə hücum etmək olar. Məsələn, yeni şifahi mətni əvəz etmək üçün digər şifahi mətndən istifadə etsəniz, istifadəçi səhv məlumatlar əldə edəcəkdir. Ancaq məlumatların səhv olduğunu bilmir. CPA-dan etibarlıdır, ancaq CCA-ya asanlıqla sysepsaldır.

Təhlükəsizliyi təmin etmək üçün bu rejimdəki açar hər 2 ^ ((n + 1) / 2) üçün dəyişdirilməlidir) şifrələmə blokları.

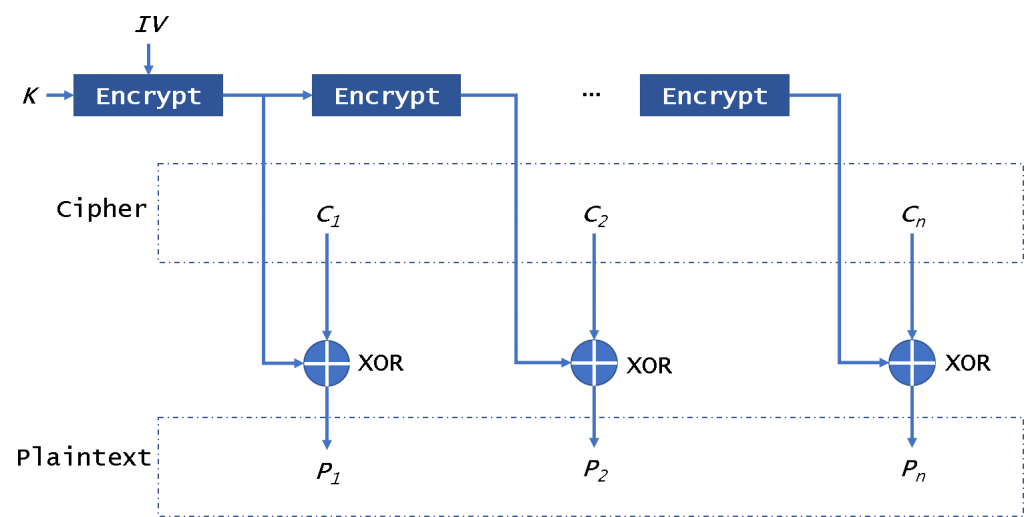

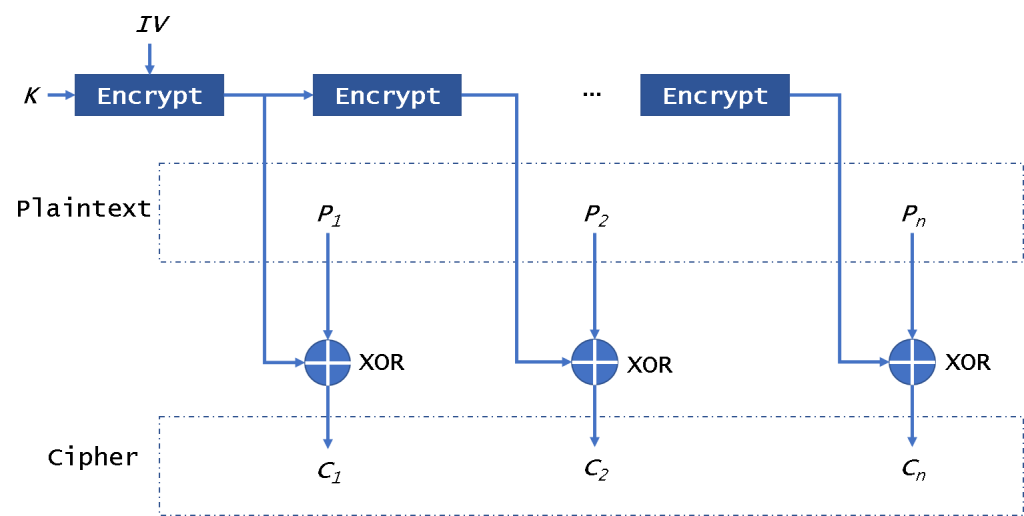

OFB rejimi

Off (çıxış rəyi) əməliyyat rejimi (Şəkil). 4) Ayrıca bir blok şifrəli bir axın şifrəsi kimi istifadə edilməsinə imkan verir. Ayrıca padding məlumatlarına ehtiyac yoxdur.

Bu rejimdə, ilk dəfə IV şifrələyəcək və nəticəni şifrələyəcəkdir. Sonra şifrələmə nəticələrini Cifereksttext almaq üçün Plaintext-ə qədər istifadə edəcəkdir. CFB-dən fərqlidir, həmişə IV şifrələnir. Paralel olaraq iv-i şifrələməyə / şifrəni aça bilməz. Unutmayın ki, məlumatları deşifrə etmək üçün IV şifrələmə nəticələrini deşifr etməyəcəyik. Qırılan blokdan təsirlənməyəcək. Bu CPA-dan etibarlıdır, ancaq CCA və PA-ya asanlıqla sysepsaldır.

Bir mallory, düz mətnə zərər vermək üçün şifahi mətnin bəzi bitlərini dəyişdirə bilər.

Təhlükəsizliyi təmin etmək üçün bu rejimdəki açar hər 2 ^ (n / 2) şifrələmə blokları üçün dəyişdirilməlidir.

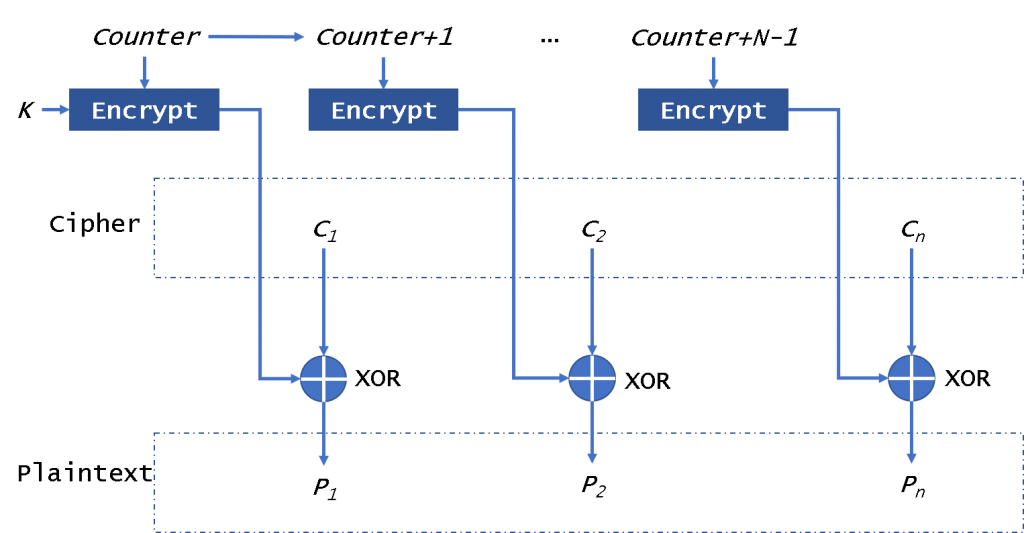

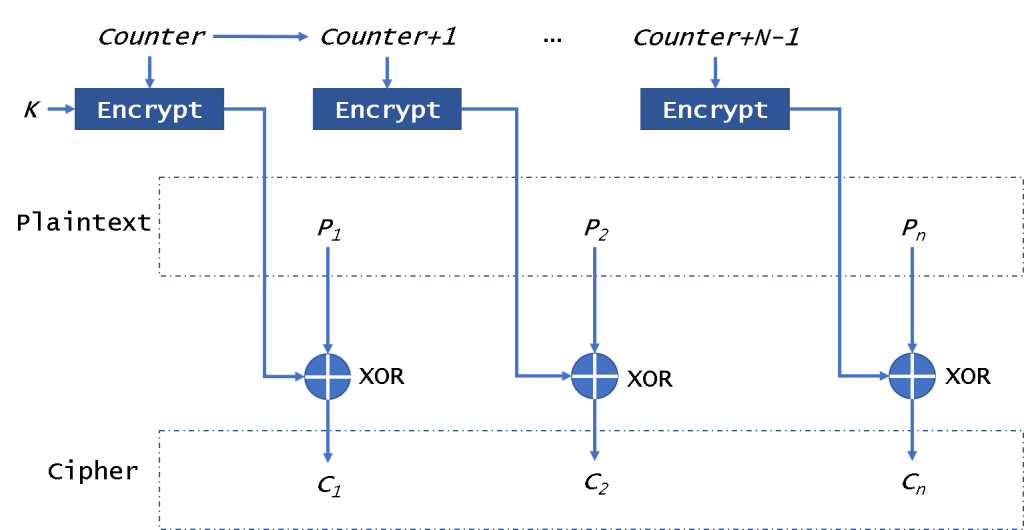

CTR rejimi

Şəkildə göstərilən CTR (Counter) əməliyyat rejimi. 5, şifrələmə (şifrələmə) üçün bir giriş bloku olaraq, mən.e. Bir IV olaraq, bir sayğacın dəyəri (sayğac, counter + 1, …, counter + n – 1) istifadə olunur. Ayrıca bir axın şifrələməsidir.

Sayğac istifadə olunan blokla eyni ölçüdə var. Şəkildə göstərildiyi kimi. 5, düz mətn bloku ilə Xor Əməliyyatı, şifrələmədən çıxış blokunda aparılır. Bütün şifrələmə blokları eyni şifrələmə açarından istifadə edir. Bu rejim olaraq, qırılan blokdan təsirlənməyəcəkdir. Çox kimidir. Lakin CTR, IV əvəzinə hər dəfə şifrələnən sayğacdan istifadə edəcəkdir. Beləliklə, birbaşa sayğac ala bilsəydiniz, məlumatları paralel olaraq şifrələyə / şifrəni aça bilərsiniz.

Bir mallory, düz mətni qırmaq üçün şifahi mətnin bəzi bitlərini dəyişdirə bilər. Verilənlər bazası şifrələməsində, bütün faylları şifrələmək üçün CBC-dən istifadə edə bilərik.

Təhlükəsizliyi təmin etmək üçün bu rejimdəki açar hər 2 ^ (n / 2) şifrələmə blokları üçün dəyişdirilməlidir.

Xülasə

Verilənlər bazası ehtiyacları olan?

| Obyekt adı | hizalanma | Paralel yaz | Paralel oxuyun | Şifrələmə rejimi |

|---|---|---|---|---|

| İndekslər | bəli | bəli | bəli | Ctr |

| Al | yox | yox | yox | Cfb, ofb, ctr |

| Sistem kataloqu | yox | yox | bəli | Cbc, ctr, cfb |

| Müvəqqəti sənədlər | bəli | yox | yox | Cbc, ctr, cfb, ofb |

| Masa | bəli | yox | bəli | Cbc, ctr, cfb |

Sonda, CTR rejimi postgreSQL üçün ən yaxşı rejimi olduğunu düşünürəm.

Shawn Wang, postgresql verilənlər bazası nüvəsinin bir inkişafçısıdır. Təxminən səkkiz ildir ki, yüksək bir proqramda işləyir.

O, tam verilənlər bazası şifrələməsi, Oracle uyğun funksiyası, postgreSQL üçün, postgreSql üçün vaxtında və sair.

İndi o, yüksək cəmiyyət komandasına qoşulub və gələcəkdə cəmiyyətə daha çox töhfə verməyə ümid edir.

Şifrələmə növləri: simmetrik və ya asimmetrik? RSA və ya AES?

Onu qorumaq üçün məlumatları şifrələməyi düşünürsənsə, seçmək üçün fərqli şifrələmə metodları və şifrələmə metodları və şifrələmə alqoritmləri var. RSA-dan AES-ə qədər, seçiminiz kontekstlə məlumatlandırılmalıdır.

15 iyun 2021

Simmetrik vs Asimmetric, tez-tez kriptoqrafiya və kompüter təhlükəsizliyi dünyasında istifadə olunan bir müqayisədir. Simmetrik şifrələmə, məlumatları şifrələmək və şifrəni açmaq üçün bir açardan istifadə edərək, asimmetrik şifrələmə iki düyməni istifadə edir – bir ictimai və bir xüsusi – məlumatları şifrələmək və şifrələmək. Hər bir şifrələmənin hər növü öz güclü və zəif tərəfləri var və ikisi arasındakı seçim istifadəçinin xüsusi ehtiyaclarından asılıdır.

Məşhur mədəniyyətdə, simmetrik vs asimmetrik şifrələmə anlayışı tez-tez hack və casusluq edən filmlərdə və televiziya şoularında araşdırılır. Məsələn, TV şousunda “MR. Robot, “Baş qəhrəman Elliot, məlumatlarını hakerlərdən və digər düşmənlərdən qorumaq üçün asimmetrik şifrələmədən istifadə edir.

Məlumat şifrələməsi nədir?

Məlumat şifrələməsi, nəyə nail olmaq istədiyinizi bilsəniz, bir keçiddə sürüşmək qədər asan ola biləcək bir prosesdir. Bu məlumatların təhlükəsizliyi aktivinin əsaslarını yenidən hesablayaq. Məlumatları şifrələmək üçün bir məlumat vermək və onu tanınmayan məlumatların başqa bir hissəsinə tərcümə etməkdir. Bu son məhsul a deyilir CIPHERTEXT.

Bir şifrə mətni almaq üçün şifrələmə alqoritmi vasitəsilə şifrələnəcək məlumatları işlədirsiniz. Bu alqoritm orijinal məlumatları alır və randomizə edilmiş qaydalara əsaslanaraq, məlumatları yeni, underecherioner məlumat parçasına çevirir. Bunu ‘Tərcümə’ olaraq düşünün.

Şifrələmə alqoritmi nə edir yeni dil yaratmaq, və bu gizli koda çevirməklə həssas məlumatları gizlədə bildiyiniz və ya qaydaları bilirsinizsə və ya adlandırdığınız təqdirdə düz mətnə dönə biləcəyiniz və geri dönə bilərsiniz key. Açar, alqoritmin “Xjtg920kl # AJFJ” -ə “XJTG920KL # AJFJ” adlı mətninizi “Salam Dünyası” dan çevirmək üçün alqoritik addımları təmsil edir. Onsuz, məlumatları deşifr edə bilməzsiniz və buna görə də icazəsiz girişdən qorunur.

Şifrələmə sistemlərinin növləri

Seçmək üçün müxtəlif növ şifrələmə alqoritmləri və metodları var, buna görə kiberecurity ehtiyacınız üçün ən təhlükəsiz seçim olduğunu necə bilirsiniz?? Ən çox yayılmış şifrələmə sistemlərindən başlayaq: simmetrik vs vs asimmetrik şifrələmə.

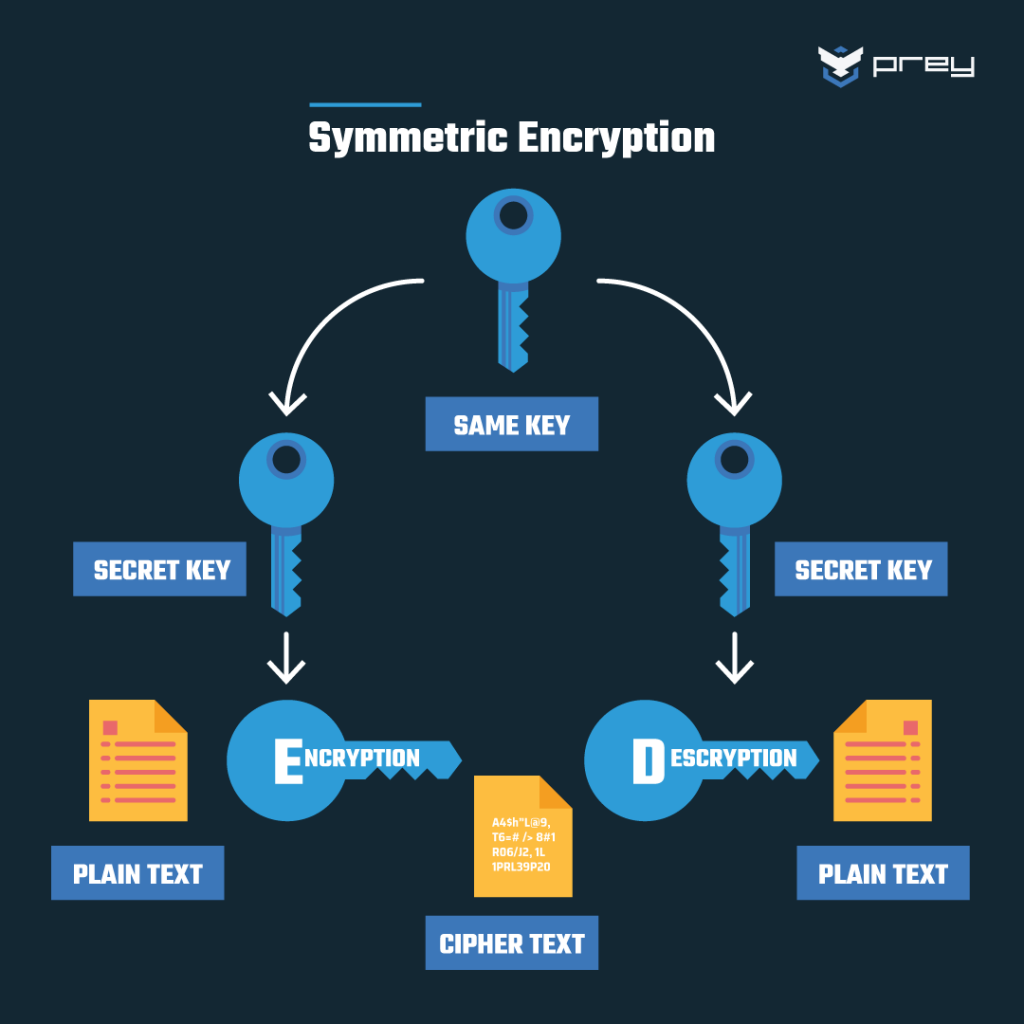

Simmetrik şifrələmə

Bu tip şifrələmə, yalnız bir düymə var və iştirak edən bütün tərəflər məlumatı şifrələmək və şifrəni açmaq üçün eyni açardan istifadə edirlər. Bir açardan istifadə edərək, prosesi aşağıdakı nümunəyə görə, bu e-poçtu özünəməxsus bir açar ilə şifrələmisiniz, bu e-poçtu dostunuza göndərin və istifadə edəcək eyni simmetrik açar E-poçtu açmaq / şifrəni açmaq üçün.

Simmetrik bir açar nədir?

Simmetrik bir açar məlumatları şifrələmək və deşifrə etmək üçün istifadə edilə bilən biridir. Bu, məlumatları deşifrə etmək üçün onu şifrələmək üçün istifadə olunan eyni açar istifadə edilməlidir. Təcrübədə, açarlar, məxfi bir məlumat bağlantısını qorumaq üçün istifadə edilə bilən iki və ya daha çox insanın paylaşdığı ortaq bir sirri təmsil edir.

Gündəlik texnologiyalarda simmetrik şifrələmə nümunələrini araşdırmaq

Simmetrik şifrələmə, məxfilik və bütövlük təmin edən müxtəlif tətbiqlər arasında məlumatların təmin edilməsi üçün geniş istifadə olunan bir metoddur. Həm şifrələmə, həm də şifrəni açmaq üçün bir açardan istifadə edərək, simmetrik şifrələmə nümunələri, həssas məlumatların qorunmasında texnikanın sürətini və səmərəliliyini nümayiş etdirir. Həssas faylları şifrələmək üçün onlayn rabitə təmin etməkdən, simmetrik şifrələmə müasir kibersemə həyati bir komponenti olaraq qalır.

Üç praktik simmetrik şifrələmə nümunələri:

- Təhlükəsiz mesajlaşma tətbiqləri (e).g., WhatsApp, Siqnal): Bu mesajlaşma platformaları, siqnal protokolu kimi simmetrik şifrələmədən istifadə edir, mesajların sona qədər azdır, yalnız nəzərdə tutulan alıcıların məzmunu oxumasına imkan verir.

- Fayl şifrələmə proqramı (e.g., Veracrypt, axcrypt): AES kimi simmetrik şifrələmə alqoritmləri, cihazlarda saxlanılan həssas məlumatları qorumaq üçün fayl şifrələmə proqramı ilə işə götürülür.

- BitLocker: Bütün sabit diskləri şifrələmək üçün BitLocker Windows kompüterində aktivləşdirdiyiniz zaman. PC-ni parol kodu ilə kilidini açmaqla, istifadəçi gizli şifrələmə açarını ifşa etmə riski olmadan məlumatları deşifrə edəcəkdir.

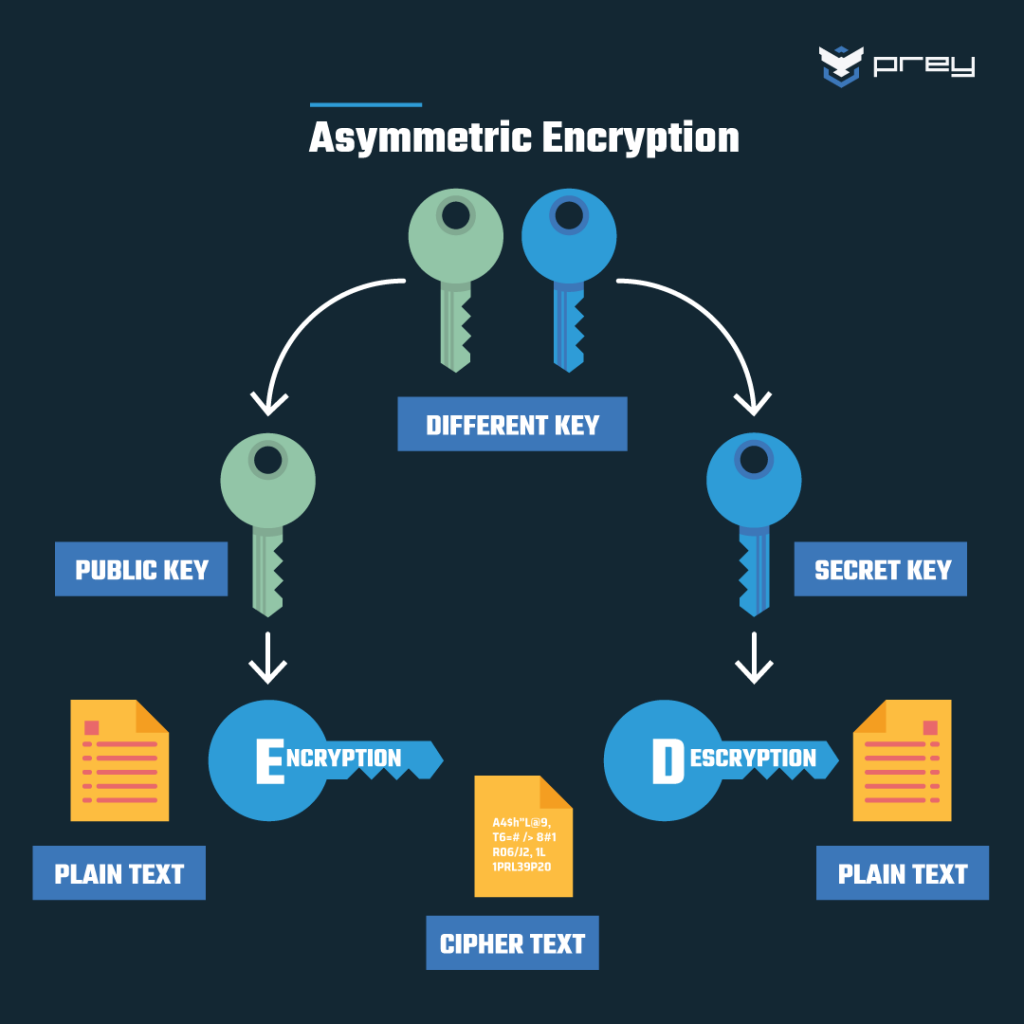

Asimmetrik şifrələmə

Digər tərəfdən asimmetrik şifrələmə, simmetrik şifrələmənin xas olan məsələsini həll etmək üçün yaradıldı: məlumatların şifrələnməsi və şifrələnməsi üçün istifadə olunan vahid şifrələmə düyməsini bölüşməyə ehtiyac.

Asimmetrik açar nədir?

Asimmetrik düymələr, iki düymə tələb edən şifrələmə texnikasının (PKI) təməl daşıdır, biri şifrəni açmaq və ya açmaq üçün başqa bir şifrələmə və ya şifrələmək. Nə açarı hər iki funksiyanı yerinə yetirmir.

Bu daha yeni və daha təhlükəsiz şifrələmə metodu istifadə edir iki düymə Şifrələmə prosesi üçün şifrələmə üçün istifadə olunan, şifrələmə üçün istifadə olunan açıq açar və şifrələrin üçün istifadə olunan xüsusi açar. Bu düymələr əlaqəli, bağlıdır və aşağıdakı şəkildə işləyir:

Bir məlumatı şifrələməli olan hər kəs üçün açıq bir açar mövcuddur. Bu açar deşifrləmə prosesi üçün işləmir. Bu məlumatı deşifrə etmək üçün bir istifadəçinin ikincil bir açar, xüsusi açarın olması lazımdır. Bu yolla, özəl açar yalnız təhlükəsizliyinizi təmin edən təhlükəsizlik qurbökü olmadan məlumatı deşifr edən aktyor tərəfindən aparılır.

Gündəlik texnologiyalarda asimmetrik şifrələmə nümunələrini araşdırır

Asimmetrik şifrələmə müasir kersementure, müasir kersementure, məxfilik, bütövlük və müxtəlif tətbiqlərdə identifikasiya təmin edən kritik rol oynayır. İctimai və özəl açar cütlərindən istifadə etməklə, asimmetrik şifrələmə nümunələri bir sıra sənaye və texnologiyalar arasında, rəqəmsal məlumatları təmin etməkdə əhəmiyyətini nümayiş etdirir. Bu çox yönlü şifrələmə metodu həssas məlumatların qorunması və etibarlı rabitələrin təmin edilməsi üçün zəruri bir vasitə halına gəldi.

Üç praktik asimmetrik şifrələmə nümunələri:

- Təhlükəsiz e-poçt rabitəsi (E.g., PGP, S / MIME): Asimmetrik şifrələmə, olduqca yaxşı məxfilik (PGP) və etibarlı / çox məqsədli İnternet poçtu (s / mime) kimi etibarlı e-poçt rabitə protokollarında istifadə olunur. Bu protokollar e-poçt məzmununu şifrələmək üçün ictimai və xüsusi açarları istifadə edir, yalnız düzgün şəxsi açar ilə nəzərdə tutulan alıcını təmin etmək üçün mesajı deşifrə və oxuya bilər. Bu üsul məxfilik təmin edir və mesaj bütövlüyünü qoruyur.

- Sənədin həqiqiliyi və bütövlüyü üçün rəqəmsal imzalar (e).g., Adobe işarəsi, Docusign): Asimmetrik şifrələmə, Adobe işarəsi və Docusign kimi rəqəmsal imza xidmətlərində də istifadə olunur. Bir istifadəçi rəqəmli bir sənəd imzaladıqda, özəl açarı unikal bir imza yaratmaq üçün istifadə olunur. Alıcı daha sonra göndərənin ictimai açarından istifadə edərək sənədin orijinallığını və bütövlüyünü yoxlaya bilər. Bu proses sənədin dəyişdirilməyib və işarənin şəxsiyyətini təsdiqləməsini təmin edir.

- Təhlükəsiz veb saytlar üçün SSL / TLS protokolunda təhlükəsiz açar mübadiləsi və qurulması: Asimmetrik şifrələmə, istifadəçi brauzeri və veb sayt arasında məlumat ötürülməsini təmin etmək üçün istifadə olunan etibarlı sockets qatının (SSL) və nəqliyyat qatının təhlükəsizlik (TLS) protokollarında həyati rol oynayır. İlkin əl sıxma prosesi zamanı asimmetrik şifrələmə, sessiyanın qalan hissəsi üçün məlumatları şifrələmək və deşifrə etmək üçün istifadə olunan simmetrik şifrələmə açarının etibarlı mübadiləsi üçün istifadə olunur. Bu yanaşma, asimmetrik şifrələmənin təhlükəsizlik üstünlüklərini səmərəli və etibarlı ünsiyyət üçün simmetrik şifrələmə sürəti ilə birləşdirir.

Simmetrik vs asimmetrik şifrələmə

Asimmetrik və simmetrik şifrələmə, məlumatları təmin etmək üçün istifadə olunan iki əsas üsuldur. Simmetrik şifrələmə həm şifrələmə, həm də şifrələmə və şifrəni şifrələmə üçün eyni açardan istifadə edir, asimmetrik şifrələmə bir cüt düymələrdən istifadə edir: şifrələmə üçün açıq açar və şifrələnmənin xüsusi açarı. ELI5: Simmetrik şifrələməni təsəvvür edin Bir xəzinə sandığını kilidləyən və kilidini açan bir açar kimi, asimmetrik şifrələmə iki düyməni istifadə edir (ictimaiyyətin) və kilidini açmaq üçün fərqli bir açardan istifadə edir (Şəxsi).

Asimmetrik vs arasında simmetrik şifrələmə arasında seçim çətin bir seçim ola bilər, buna görə də burada bəzi əsas fərqlər var:

- Sürət: Simmetrik şifrələmə əsasən asimmetrik şifrələmədən daha sürətli, daha az hesablama gücü tələb olunduğu üçün, çox miqdarda məlumat şifrələməsi üçün uyğun hala gəlir.

- Əsas paylama: Simmetrik şifrələmədə, etibarlı açar paylama çox vacibdir, çünki eyni açar həm şifrələmə, həm də şifrəni üçün istifadə olunur. Asimmetrik şifrələmənin əsas paylanmasını asanlaşdırır, çünki yalnız ictimai əsas paylaşılmalıdır, xüsusi açar gizli qalır.

- Açar istifadə: Simmetrik şifrələmə həm şifrələmə, həm də şifrələmə və şifrələmə üçün bir paylaşılan bir açardan istifadə edir, asimmetrik şifrələmə bir cüt düyməni istifadə edir: şifrələmə üçün açıq açar və şifrələnmənin xüsusi açarı.

- İşlərdən istifadə edin: Symmetric Encryption, toplu məlumat şifrələməsi və qapalı sistemlər daxilində etibarlı ünsiyyət üçün idealdır, halbuki asimmetrik şifrələmə tez-tez təhlükəsiz əsas mübadilə, rəqəmsal imzalar və açıq sistemlərdə identifikasiya üçün istifadə olunur.

- Təhlükəsizlik: Asimmetrik şifrələmə, təcavüzkarların sistemin güzəştə getməsini çətinləşdirən iki ayrı düymənin istifadəsi səbəbindən daha etibarlı hesab olunur. Bununla birlikdə, simmetrik şifrələmə hələ də güclü əsas idarəetmə təcrübəsi ilə düzgün tətbiq edildikdə güclü təhlükəsizlik təmin edə bilər.

Ehtiyaclarınız üçün düzgün şifrələmə metodunu seçmək

Simmetrik və asimmetrik şifrələmə arasında seçim xüsusi təhlükəsizlik tələblərindən asılıdır və işlərdən istifadə edir. Symmetric VS istifadə ediləcəyini anlamaq Asimmetrik şifrələmənin etibarlı rabitə və həssas məlumatların qorunması üçün vacibdir. Əsas idarəetmə, hesablama səmərəliliyi və istədiyiniz funksionallıq kimi amillər müəyyən bir ssenariyə hansı şifrələmə metoduna uyğundur.

Simmetrik vs asimmetrik şifrələmənin nə vaxt istifadə edilməsinin üç praktik nümunəsi:

- Fayl şifrələməsi: Sürət və hesablama səmərəliliyi səbəbindən faylları şifrələmə üçün simmetrik şifrələmə üstünlük verilir, bu, böyük həcmlərin böyük həcmini idarə etmək üçün ideal hala gətirir.

- Təhlükəsiz açar mübadiləsi: Asimmetrik şifrələmə, SSL / TLS kimi protokollarda təhlükəsiz açar mübadiləsi üçün istifadə olunur, simmetrik düymələrin işlədilmədən partiyalar arasında etibarlı şəkildə paylaşıla biləcəyini təmin etmək üçün istifadə olunur.

- Rəqəmsal imzalar: Asimmetrik şifrələmənin rəqəmsal imzalar yaratmaq üçün uygundur, istifadəçilərə sənədləri təsdiqləməsinə və ictimai və özəl açar cütlərindən istifadə edərək bütövlüyünü yoxlamaq üçün uyğundur.

Ümumi simmetrik şifrələmə alqoritmləri

Ümumi simmetrik şifrələmə alqoritmləri məlumat və rabitə təmin etməkdə geniş istifadə olunur. Bu alqoritmlərin nümunələri, Advanced Şifrələmə Standartı (AES), məlumat şifrələmə standartı (DES), üçlü məlumat şifrələmə standartı (3DES) və Blowfish.

AES şifrələmə və ya inkişaf etmiş şifrələmə sistemi

AES bu gün istifadə olunan ən çox görülən simmetrik şifrələmə alqoritmlərindən biridir, 2005-ci ildə təhlükəsizlik tədqiqatçıları tərəfindən çatladığı köhnəlmiş DES (Məlumat Şifrələmə Standartı) tərəfindən dəyişdirilmişdir. Bu yeni alqoritm, sələfinin əsas zəifliyini həll etməyə, qısa bir şifrələmə açarı uzunluğuna qarşı həssas gücü.

AES, bir blokda (blok şifrəsi) məlumatı şifrələyir və ‘turlar’ adlanan bir anda bir blok bunu edir. Məlumat əvvəlcə bloklara çevrilir və sonra bunlar əsas ölçüdən asılı olaraq müxtəlif turlarda şifrələnir: 256 bit üçün 14 tur, 192 bit üçün 12 tur və 128 bit üçün 10 tur. Proses, hər turda edilən bir sıra məlumat manipulyasiyasının və qarışdırma addımlarını əhatə edir: əvəzetmə, köçürmə, qarışdırma, sütun qarışığı və alt bayt.

Blowfish və ikibucaqlı

Baltalandırmaq AES kimi blok şifrəsi kimi hazırlanmış, lakin 32 bitdən 448 bitdən ibarət olan bir açar uzunluğu olan başqa bir simmetrik varis idi. Bu, lisenziyalı və pulsuz olmayan bir ictimai vasitə kimi hazırlanmışdır. Bu ilkin versiya təkmilləşdirildi Bütöv, 256 bitə qədər uzanan 128 bitlik, bir blok ölçüsündən istifadə edən sonuncusun inkişaf etmiş bir versiyası.

Digər şifrələmə alqoritmləri ilə əsas fərq budur ki, açar və ya məlumat ölçüsündən asılı olmayaraq 16 tur şifrələmədən istifadə edir.

Əkizlərin ən yaxşı simmetrik alqoritm hesab edilməməsinin əsas səbəbi, AES tanınmaması və istehsalçılar tərəfindən standart olaraq qəbul edilmiş, bunun üst texniki kənarı var idi.

3DES və ya üçlü məlumat şifrələmə standartı

Nəhayət, birbaşa varisi Des 3DES və ya Üçqat des. Bu simmetrik alqoritm, məlumat bloklarını şifrələmək üçün 56 bitlik bir düymə istifadə edən köhnəlmiş DES alqoritminin inkişaf etmiş bir formasıdır. Onun konsepsiyası sadədir: bu, hər bir məlumat blokuna üç dəfə, 56 bitlik düyməsini 168 bitlik bir-birinə üç dəfə tətbiq edir.

Eyni prosesi üç dəfə tətbiq etmək üçün 3DES daha müasir həmkarlarından daha yavaş olur. Bundan əlavə, kiçik məlumatların kiçik bloklarından istifadə etməklə, qəddar qüvvə tərəfindən deşifrləmə riski daha yüksəkdir.

Ümumi asimmetrik şifrələmə alqoritmləri

Ümumi asimmetrik şifrələmə alqoritmləri etibarlı rabitə və məlumat ötürülməsi sahəsində vacibdir. Bu alqoritmlərin nümunələri RSA, Diffie-Cellman və Elliptik əyri kriptovalyutası (ECC) daxildir.

RSA və ya Rivest-Şamir-Adleman

Asimmetrik şifrələmənin bir ştapeli hesab olunur. 1977-ci ildə öz adını verən mühəndislər tərəfindən hazırlanmış RSA, 1024 bit və 2048-ci bitə qədər şifrələmə və 2048 bitə qədər şifrələmə ilə iki ədəd məhsulun faktorizləşməsindən istifadə edir. 2010-cu ildə aparılan araşdırmaya görə, daha kiçik 768 bit versiyasını çatlamaq üçün 1500 il hesablama gücünə ehtiyacınız olacaq!

Ancaq bu, daha yavaş şifrələmə alqoritmi deməkdir. İnanılmaz uzunluqlu iki fərqli açar tələb olunduğundan, şifrələmə və şifrələmə prosesi yavaş, lakin həssas məlumatlar üçün təmin olunan təhlükəsizlik səviyyəsi müqayisə olunmazdır.

ECC və ya elliptik əyri kriptovalyutası

Bu üsul əvvəlcə 1985-ci ildə Neal Koblitz və Viktor S tərəfindən meydana gəldi. Miller, yalnız illər sonra 2004-cü ildə həyata keçiriləcəkdir. ECC, son bir sahədəki elliptik əyrilərə əsaslanan, elliptik əyrisinin diffie-heyrətamazı adlanan halda kifayət qədər çətin bir riyazi əməliyyatdan istifadə edir.

ECC ilə bir riyaziyyat funksiyası, başlanğıc nöqtəsi (a) və əyridə son nöqtə (z) tərəfindən müəyyən edilmiş bir əyri var. Açar, Z-yə çatmaq üçün, bir sıra “hops” və ya z ilə nəticələnən çoxluqlar etdiniz. Bu miqdar hops xüsusi açardır.

Başlanğıc və bitən nöqtə (ictimai açar) və əyri varsa, xüsusi açarı çatlamaq demək olar ki, mümkün deyil. Bunun səbəbi, ECC-nin “trapdoor” adlanır və ya asan və sürətli bir riyazi əməliyyat deyil, əksinə tərs etmək çox çətindir.

ECC və ya ECDH, riyazi bir formula, 164 bitlik bir düymə ilə təhlükəsizlik ilə 1024 bitlik əsas sistemə uyğun ola biləcəyi bu qədər gücdür. Ən yüksək qəbulu, 512 bit, ECC, 15360 bitlik bir rsa açarının müqayisəli bir səviyyəsinə çata bilər!

Şəkil çəkmək üçün, RSA 2048-bit düymələri bank standartıdır, hələ 521 bit eCC 15360 bitlik bir RSA açarının ekvivalenti təqdim edir.

Yuxarıda göstərilən faktları nəzərə alaraq, ECC şifrələmənin gələcəyi hesab olunur. Asimmetrikdir, lakin həssas məlumatların təhlükəsiz qalmasını təmin etmək üçün şifrələmənin yüksək mürəkkəbliyi olan sürətli şifrələmə sürətini təmin edən 256 bitin bir təhlükəsizlik səviyyəsini təmin edə biləcək.

ECC həm də emalı gücünün aşağı olduğu və məlumat köçürmələrinin yüksək olduğu mobil üçün son dərəcə cəlbedicidir.

AES vs. RSA: Əsas fərqləri başa düşmək

AES-ləri müqayisə edərkən. RSA şifrələmə metodları, özünəməxsus güclü və tətbiqlərini başa düşmək vacibdir. AES, sürətli məlumat şifrələməsi və şifrələmə üçün hazırlanmış simmetrik bir alqoritmdir, RSA, ilk növbədə etibarlı açar mübadiləsi və rəqəmsal imzalar üçün istifadə olunan asimmetrik bir metoddur. Müəyyən ssenarilərdə, digərini üstündən çıxara bilər, AES və RSA arasında optimal təhlükəsizlik və səmərəlilik üçün çox vacibdir.

- Fayl saxlama təmin etmək: AES, daha sürətli şifrələmə və şifrələmə sürətinə görə üstünlük verilir, çox miqdarda məlumat şifrələnməsi üçün uyğunlaşır.

- Təhlükəsiz rabitə: RSA, adətən, müştərilər və serverlər arasında məlumat ötürülməsi üçün etibarlı bir kanalın təmin edilməsi, SSL / TLS protokollarında əsas mübadilə üçün istifadə olunur.

- Rəqəmsal imzalar: RSA-nın asimmetrik xüsusiyyətləri, məlumat bütövlüyü və identifikasiyasını təmin etmək, rəqəmsal imzaların yaradılması və yoxlanılması üçün ideal bir seçim halına gətirir.

- Axın xidmətləri: AES, performansı və real vaxt şifrələməsi və şifrələməsi ilə işləmə qabiliyyəti səbəbiylə axın məzmununu qorumaq üçün istifadə olunur.

- E-poçt şifrələməsi: RSA tez-tez e-poçtları şifrələmək üçün istifadə olunur, çünki etibarlı açar mübadiləsi üçün imkan verir, yalnız nəzərdə tutulan alıcının mesajı deşifrə edə bilər.

Hansı məlumat şifrələmə alqoritmi ən yaxşısıdır?

Yaxşı, yuxarıdakı müqayisədə görə biləcəyiniz kimi, bu asılıdır. Bəzi insanlar üçün ən yaxşısı ən populyar ola bilər, lakin digərləri üçün ən ucuz ola bilər. Beləliklə, hansının ən çox istifadə olunduğunu və ya övladlığa götürməyin ən aşağı qiyməti olduğunu söyləmək əvəzinə, bütün alqoritmlərin və onların ən yaxşı keyfiyyətlərini tez bir zamanda təkrar hesablayın:

AES (simmetrik)

AES ən çox istifadə olunan alqoritmlərdən biridir. Dəyişən bir açar uzunluğu seçimi ilə sürətli, əlavə təhlükəsizlik imkanı verən sürətlidir. Çox miqdarda şifrələnmiş məlumatlar işləyərkən idealdır.

Əkiz (Simmetrik – Daha əvvəl Bleymələr)

Əkizin əsas cazibəsi, şifrələmə sürətinə əsas nəzarət etmək, performansda rahatlıqdır.

3des (simmetrik)

AES ilə müqayisədə daha yavaş sürətlə və ümumiyyətlə köhnəlmiş statusa baxmayaraq, ATM Pinsləri və Unix şifrələrini şifrələmək üçün maliyyə xidmətlərində hələ də geniş istifadə olunur.

RSA (asimmetrik)

Sürəti çox miqdarda məlumatların işlənməsi üçün əlverişli olmadığı üçün RSA şifrələməsi əsasən rəqəmsal imzalar, e-poçt şifrələməsi, SSL / TLS sertifikatları və brauzerlərdə istifadə olunur.

ECC (asimmetrik)

Aşağı qiymətli, aşağı təsirli, yüksək təhlükəsizlik birləşməsi, həssas mobil və tətbiqləri qorumaq üçün ideal standart hala gətirir. Güman ki, gələcəyin alqoritmi ola bilər.

Yem

Müasir kbersecurity-in həyati bir tərəfi, çoxşaxəli təbiətinə görə zəhmli görünə bilər. Məlumatların hərtərəfli olması müxtəlif dövlətlər və ssenarilərdə, istirahətdə məlumatlar və tranzit məlumatların verilməsini zəruri edir. Giriş tələblərini, ötürmə metodlarını və həssas məlumatların tətbiq olunduğunu diqqətlə qiymətləndirmək, müvafiq şifrələmə tədbirlərinin həyata keçirilməsini və məlumatların məxfiliyini və bütövlüyünü qorumaq üçün həssas məlumatların yerinə yetirilməsini diqqətlə qiymətləndirmək lazımdır.

Müəssisənin rabitə, veb brauzer məlumatlarını, e-ticarət əməliyyatları, şirkətinizin verilənlər bazası, sabit disklər və ya müştəri və istifadəçi məlumatlarını şifrələmək olar. İlk addım atmaq çətin görünə bilər, ancaq bütün məlumat qarşılıqlı əlaqələrini sənədləşdirmək və bir plan hazırlamaq lazımdır. Bu yolla, şifrələmənin hansı növlərinə ehtiyacınız olduğunu başa düşəcəksiniz.

Xoşbəxtlikdən, Məlumat təhlükəsizliyi protokollarınızın dərəcəsini müəyyənləşdirdiyiniz zaman tez bir zamanda aktivləşdirməyə hazır olan bir çox sadə şifrələmə vasitələri var. MacOS-da Filevault inteqrasiya olunur və Mac kompüterlərinizi AES ilə şifrələməyə hazırdır. Yırtıcı, cihazlarınıza disk şifrələməsini təmin etmək üçün BitLocker və AES istifadə edərək, Microsoft kompüterlərində kömək edə bilər. Uzaq bir işçi qüvvəsi varsa idealdır. Məlumatlar uzaqdan şifrələnir, buna görə əngəldən narahat olmaq lazım deyil, ancaq şirkətinizi təhlükəsiz saxlaya bilərsiniz.