Grundlæggende begreber om kryptering i kryptografi

I årtier har angribere forsøgt at dechiffrere sådanne nøgler via brute force, det vil sige ved igen og igen. Cyberkriminelle får gradvist adgang til mere kraftfuld beregningsstyrke, så de kan få adgang til systemer, selv når der findes mangler.

Hvad er kryptering? (Grundlæggende koncepter, proces og typer)

Kryptering er proceduren for at konvertere data til en hemmelig kode, der skjuler den reelle betydning af dataene. Kryptografi er området med kryptering og dekryptering af oplysninger.

Kryptering har længe været en populær metode til beskyttelse af følsomme data. Historisk set har militære og regeringer ansat det. Kryptering bruges til at beskytte data på computere og lagerenheder samt data i transit via netværk i moderne tid.

- Ikke -krypterede data omtales som simpel tekst ved computing, hvorimod krypterede data omtales som Ciffertekst.

- Krypteringsalgoritmer, ofte kendt som chiffer, er formler, der bruges til at kode og afkode kommunikation.

- En chiffer skal indeholde en variabel som en del af dens algoritme for at være effektiv. Variablen, kendt som en nøgle, er det, der adskiller en chiffers output.

- Når en uautoriseret part opsamler en krypteret meddelelse, skal den indtrængende finde ud af den chiffere, den afsender, der blev brugt til at kryptere meddelelsen, og hvis nøgler blev brugt som variabler. Kryptering er en afgørende sikkerhedsteknik på grund af tiden og kompleksiteten ved at gætte disse oplysninger.

Hvordan fungerer kryptering?

Noget så grundlæggende som “hej, verden!”Kan betragtes som original information eller almindelig tekst. Som en krypteret tekst kan dette virke som noget forvirrende som 7*#0+gvu2x – noget tilsyneladende ikke tilsluttet sig til atteksten

Kryptering er på den anden side en logisk proces, hvor den person, der modtager de krypterede data – men ikke nøglen – kan blot afkode dem og returnere dem til PLAINTEXT.

I årtier har angribere forsøgt at dechiffrere sådanne nøgler via brute force, det vil sige ved igen og igen. Cyberkriminelle får gradvist adgang til mere kraftfuld beregningsstyrke, så de kan få adgang til systemer, selv når der findes mangler.

Når data opretholdes, f.eks.”

Krypteringsalgoritme

En matematisk teknik til konvertering af klosterekst (data) til chiffertekst er kendt som en krypteringsalgoritme. Nøglen vil blive brugt af en algoritme til at ændre dataene på en forudsigelig måde. Selvom de krypterede data ser ud til at være tilfældige, kan nøglen bruges til at konvertere dem tilbage til PLAINTEXT.

Blowfish, Advanced Encryption Standard (AES), Rivest Cipher 4 (RC4), RC5, RC6, Data Encryption Standard (DES) og Twofish er nogle af de mest regelmæssigt anvendte krypteringsalgoritmer. Kryptering er gået igennem tiden, fra et system, der primært bruges af regeringer til TOPSECRET-aktiviteter til et must-have for virksomheder, der søger at beskytte deres datas sikkerhed og privatliv.

Forskellige typer kryptering

Der er flere former for kryptering, hver med sit eget sæt fordele og applikationer.

Symmetrisk kryptering

Kun en hemmelig nøgle er nødvendig for at kode og dechiffrere oplysninger i denne enkle krypteringsmetode. Selvom det er den ældste og den mest kendte krypteringsmetode, har den ulempen ved at kræve, at begge parter har adgang til den nøgle, der bruges til at kryptere dataene, før de kan afkode dem.

AES-128, AES-192 og AES-256 er symmetriske krypteringsmetoder. Symmetrisk kryptering er den anbefalede tilgang til overførsel af data i bulk, da den er mindre vanskelig og løber også hurtigere.

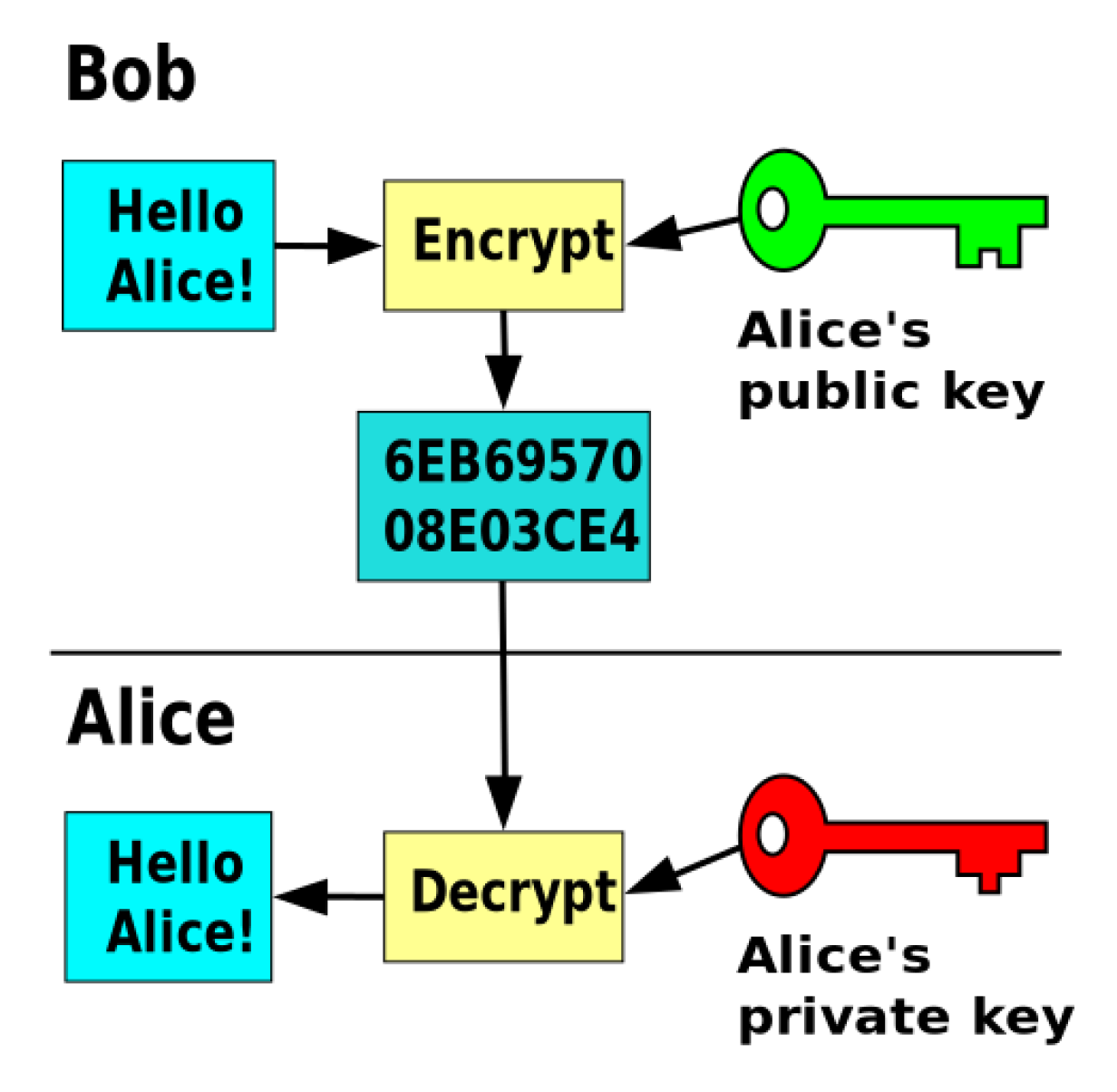

Asymmetrisk kryptering

Asymmetrisk kryptering, ofte kendt som public-key kryptografi, er en relativt nylig metode til kryptering og dekryptering af data, der anvender to separate, men relaterede taster. Den ene nøgle er privat, mens den anden er offentlig.

Kryptering er færdig med den offentlige nøgle, mens dekryptering er færdig med den private nøgle (og vice versa). Den offentlige nøgle kræver ikke sikkerhed, fordi den er offentlig og kan deles via internettet.

Asymmetrisk kryptering er et langt mere kraftfuldt alternativ til beskyttelse af sikkerheden ved data, der leveres over internettet. Secure Socket Layer (SSL) eller Transport Layer Security (TLS) certifikater bruges til at beskytte websteder. En anmodning til en webserver returnerer en kopi af det digitale certifikat, hvorfra en offentlig nøgle kan hentes, mens den private nøgle forbliver privat.

Data Kryptering Standard (DES)

DES er en forældet symmetrisk nøglekrypteringsteknik. Fordi des krypterer og dekrypterer meddelelser ved hjælp af den samme nøgle, skal både afsenderen og modtageren have adgang til den samme private nøgle. Den mere sikre AES -algoritme har erstattet Des.

I 1977 godkendte den amerikanske regering det som en officiel standard for kryptering af føderale computerdata. DES betragtes bredt som katalysatoren for den moderne kryptografi og krypteringsindustrier.

Triple Data Encryption Standard (3DES)

Triple Data Encryption Standard (TDES) er en metode til kryptering (3DES). Det kræver tre forskellige nøgler og tre kørsler af DES -algoritmen. 3DES blev primært betragtet som en midlertidig løsning, da den enkelte des -algoritme blev set som for svag til at modstå brute force -angreb, mens de mere magtfulde AE’er stadig blev testet.

Rivest-Shamir-Adleman (RSA)

RSA er et kryptosystem, en samling af kryptografiske algoritmer, der bruges til visse sikkerhedstjenester eller formål. Det tillader offentlig nøgle-kryptering og bruges ofte af browsere og virtuelle private netværk til at oprette forbindelse til websteder (VPN’er).

RSA er asymmetrisk, hvilket betyder, at det krypterer med to separate nøgler: en offentlig og en privat. Hvis den offentlige nøgle bruges til dekryptering, bruges den private nøgle til kryptering, og vice versa.

Avanceret krypteringsstandard (AES)

Avanceret krypteringsstandard (AES) er en standard og den mest sikre type kryptering. AES bruger “symmetrisk” nøglekryptering. Avanceret krypteringsstandard er en symmetrisk krypteringsalgoritme, der krypterer faste data (på 128 bit) ad gangen.

Hvorfor er det vigtigt at kryptere dataene?

Kryptering er vigtig for mange teknologier, men det er især kritisk for at gøre HTTP -anmodninger og svar sikre, samt autentificering af webstedsoprindelsesservere. HTTPS er den protokol, der er ansvarlig for dette (hypertext Transfer Protocol Secure). Et websted leveret ved hjælp af https snarere end http har en URL, der starter med https: // snarere end http: //, som ofte er angivet med en sikker lås i adresselinjen.

Transportlagssikkerhed (TLS) er krypteringsmekanismen, der bruges af HTTPS (TLS). Tidligere var Secure Sockets Layer (SSL) -krypteringsprotokollen industristandarden, men TLS har nu erstattet SSL. Et TLS -certifikat vil blive implementeret på Origin -serveren på et websted, der bruger HTTPS. TLS og HTTPS er to udtryk, som du skal være bekendt med.

Det primære mål med kryptering er at beskytte privatlivets fred for digitale data, der opbevares på computere eller kommunikeres via Internettet eller ethvert andet computernetværk.

Ud over sikkerhed er nødvendigheden af at overholde lovgivningen ofte en drivkraft for vedtagelse af kryptering. For at forhindre uønskede tredjeparter eller trusselaktører i at få adgang til følsomme data foreslår eller håndhæver en række organisationer og standardorganer enten kryptering. Credit Card Industry Data Security Standard (PCI DSS) kræver for eksempel, at købmænd krypterer deres kunders betalingskortdata, når de afholdes i hvile og sendes over offentlige netværk.

Key Management System

Mens kryptering er beregnet til at forhindre uautoriserede enheder i at forstå de data, de har opnået, kan de også forhindre dataens ejer i at få adgang til dataene under specifikke omstændigheder. Fordi nøglerne til at dekryptere den krypterede tekst skal opbevares et sted i miljøet, og angribere ved ofte, hvor de skal se, er nøglestyring et af de vanskeligste aspekter ved at udvikle en virksomheds krypteringsstrategi.

Der er en række anbefalede praksis til styring af krypteringstaster. Det er kun, at nøglestyring tilføjer til sikkerhedskopierings- og gendannelsesprocessens kompleksitet. Hvis der opstår en stor katastrofe, kan proceduren med at få nøglerne og overføre dem til en ny backup -server, der forlænges den tid, det tager at starte gendannelsesprocessen.

Det er ikke nok at have et nøglestyringssystem på plads. Administratorer skal udtænke en grundig sikkerhedsstrategi for at beskytte det vigtigste styringssystem. Dette indebærer normalt at sikkerhedskopiere det uafhængigt af alt andet og holde sikkerhedskopierne i en metode, der giver dig mulighed for hurtigt at gendanne nøglerne i tilfælde af en stor skala katastrofe.

Hvordan knækker angribere de krypterede data?

Cyberkriminelle, hackere og angribere anvender forskellige metoder til at knække de krypterede data og få adgang til følsomme data. Følgende er nogle af de populære metoder til at få uautoriseret adgang til krypterede data –

Brute Force Attack

Når en angriber ikke kender dekrypteringsnøglen, prøver de millioner eller milliarder af gæt for at finde ud af det. Dette er kendt som Brute Force Attack.

Den mest grundlæggende form for angreb for enhver chiffer er brute kraft – forsøger hver nøgle, indtil den passende findes. Antallet af levedygtige nøgler bestemmes af nøglelængden, hvilket indikerer angrebets levedygtighed. Styrken af kryptering er proportional med nøglestørrelsen, men når nøglestørrelsen vokser, gør de ressourcer, der kræves for at gennemføre beregningen.

Med dagens computere er brute force -overfald væsentligt hurtigere. Derfor skal kryptering være meget stærk og kompliceret. De fleste moderne krypteringssystemer, når de kombineres med stærke adgangskoder, er immun mod brute force -angreb. Efterhånden som computere bliver mere magtfulde, kan de blive sårbare over for sådanne angreb i fremtiden. Brute-Force-angreb kan stadig bruges mod svage adgangskoder.

Side-kanals angreb

Sidevanalsangreb, der angriber de fysiske bivirkninger af chiffers implementering snarere end selve chifferen, er et alternativt middel til at knække krypteringer. Sådanne overfald kan gøres succesrige, hvis der er en fejl i systemets design eller udførelse.

Kryptanalyse

Angribere kan også prøve kryptanalyse for at bryde en målrettet cypher. Det er handlingen med at lede efter en fejl i cypheren, der kan udnyttes med et lavere niveau af kompleksitet end et brute-force-angreb. Når en cypher allerede er svag, bliver opgaven med effektivt at angribe den let.

DES -algoritmen er for eksempel mistænkt for at blive beskadiget ved at blande sig fra National Security Agency (NSA). Mange mener, at NSA forsøgte at undergrave alternative kryptografistandarder og forringe krypteringsprodukter efter afsløringerne af den tidligere NSA -analytiker og entreprenør Edward Snowden.

Grundlæggende begreber om kryptering i kryptografi

For at gøre din vej i IT -branchen er en grundlæggende forståelse af kryptografikoncepter afgørende. Imidlertid kæmper mange stadig, når det kommer til håndtering af TLS -certifikater, certifikatanmodninger og alle mulige nøgler. Før jeg starter med dem, lad os tale om de grundlæggende begreber om kryptering i kryptografi. I denne artikel forklarer jeg det grundlæggende i symmetrisk og offentlig nøglekryptografi for at lægge et stærkt fundament for at bygge videre på. Jeg fokuserer på de vigtigste koncepter og overlader matematikken til eksperterne.

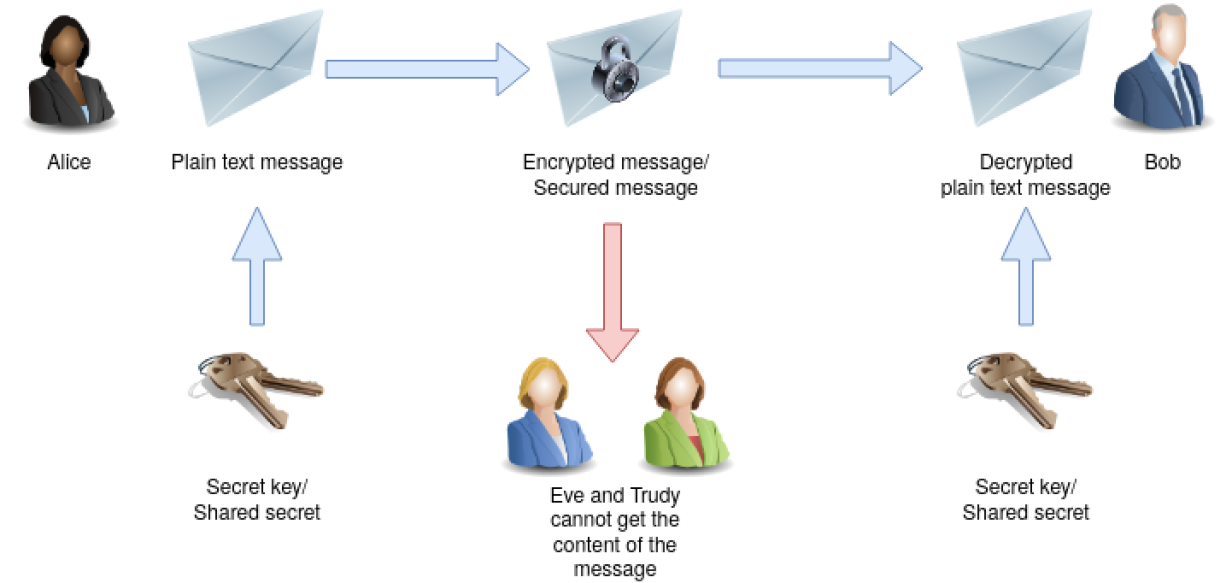

Vores hovedpersoner i hele denne artikel er Alice, der ønsker at kommunikere med Bob over en offentlig kanal. Vi har også Eva og Trudy. Følgende teknikker skal gøre aflytning af aflytning umulig. Det skal ikke gå upåagtet hen til indholdet af en meddelelse.

Symmetrisk nøglekryptografi

Det kaldes symmetrisk nøglekryptografi, fordi den samme nøgle bruges til at kryptere en meddelelse om at dekryptere den. Du kunne tænke på det som en faktisk nøgle til en lås, der sikrer din besked, så hverken Eva eller Trudy ville være i stand til at læse den eller rod med den på vej til Bob.

Selvfølgelig kunne Bob bruge den samme hemmelige nøgle/delt hemmelighed til at sende en krypteret besked til Alice. Eva og Trudy har ikke en chance for at få den sagsøger fra den aflyttede meddelelse.

Automationsrådgivning

- Ansible Automation Platform Begyndervejledning

- En systemadministratorvejledning til IT -automatisering

- Ansible Automation Platform Trial Abonnement

- Automatiser Red Hat Enterprise Linux med Ansible og Satellite

Symmetriske nøglealgoritmer har fordelen ved at være temmelig hurtig. På ulempen er det vanskeligt at distribuere den delte hemmelighed for kommunikationspartnerne. At sende nøglen over en offentlig (og usikret) kanal er ikke en mulighed, fordi Eve kunne aflytte den og ville være i stand til at dekryptere al fremtidig kommunikation mellem Alice og Bob. Den bedste måde er, at Alice og Bob kan udveksle de vigtigste ansigt til ansigt. Tænk på din holdkammerat, der ligger i et andet land. Du kan gætte, hvor svært det kunne være at udveksle den delte hemmelighed sikkert.

Tænk nu på en situation, hvor Alice og Bob ikke er de eneste deltagere i kommunikation, men også Jason, Tyler og Nate. Du bliver nødt til at møde dem alle personligt for en sikker nøgleudveksling.

Kommunikationen mellem Alice og Bob er sikker, så længe den delte hemmelighed forbliver privat. Hvis den hemmelige nøgle går tabt, eller der er en chance for, at den er kompromitteret, e.g., Eva fik kendskab til det, du skal oprette en ny nøgle og distribuere den til alle kommunikationspartnere igen.

Tænk på nøglen til din kontorbygning, som du bruger til flere døre på dit kontor. Når du mister det, skal alle låse udskiftes, og du og dine kolleger har brug for nye nøgler. Det er et rod. Det er det samme rod, når du skal fornye en hemmelig nøgle i symmetrisk nøglekryptografi.

Asymmetrisk kryptografi

Asymmetrisk kryptografi eller offentlig nøglekryptografi løser det nøglefordelingsproblem for symmetrisk nøglekryptografi. Det gør det ved at bruge et par nøgler i stedet for en enkelt.

En asymmetrisk nøglealgoritme bruges til at generere et par nøgler: a privat nøgle og en offentlig nøgle. Som navnet antyder, skal du holde den private nøgle sikker og sikker og dele det med ingen. Tænk på det som nøglen til dit hjem. Jeg vedder på, at du holder øje med dette. Den offentlige nøgle er på den anden side beregnet til at blive distribueret offentligt. Du behøver ikke at holde det hemmeligt og kan dele det med nogen. Men hvorfor er det?

Mens den offentlige nøgle kan kryptere en besked, er den ikke i stand til at dekryptere den igen. Kun den tilsvarende private nøgle kan gøre det. Hvis Eve og Trudy kender Bobs offentlige nøgle, kan de bruge den til at sende en krypteret besked til ham. De kan dog ikke dekryptere en meddelelse, som Alice sender til Bob krypteret ved hjælp af den samme offentlige nøgle. Meddelelsen kan kun dekrypteres ved hjælp af Bobs tilsvarende private nøgle.

Når Alice og Bob ønsker at bruge offentlig nøglekryptografi til at kommunikere, er de nødt til at udveksle deres offentlige nøgler og er gode til at gå.

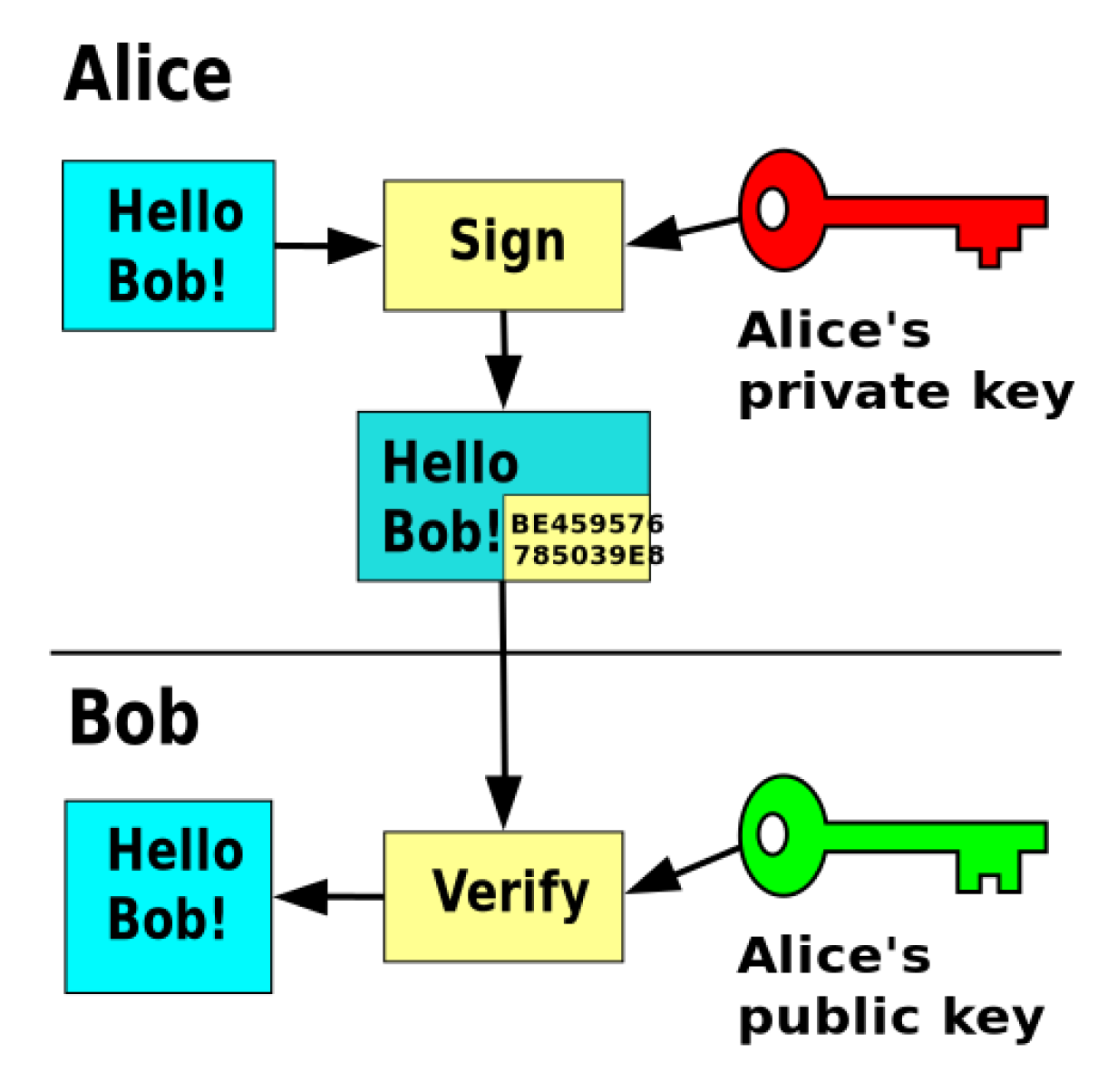

Men hvad sker der, når Trudy bruger Bobs offentlige nøgle til at sende ham en besked i navnet Alice? Hvordan kunne Bob kontrollere, om denne meddelelse virkelig kom fra Alice og ikke blev ændret på vej til ham? Nå, Alice kan bruge sin private nøgle til at underskrive beskeden, og Bob kan bruge Alice’s offentlige nøgle til at kontrollere og verificere underskriften.

Sikkerheden ved offentlig nøglekryptografi afhænger af privatlivets fred for den private nøgle. Hvis den private nøgle bliver kompromitteret, bliver du nødt til at generere et nyt par af nøgler og tilbagekalde de gamle. Det er dog meget lettere at distribuere den offentlige nøgle end en delt hemmelighed, da du simpelthen kunne sende den via e -mail.

Linux Security

- Hvad er sikkerhedsautomation?

- Red Hat OpenShift Service On AWS Security FAQ

- Forbedre sikkerhed med automatisering

- Implementering af DevSecops Guide

- Red Hat Cve Checker

Så distributionsproblemet løses. Du har en måde at kryptere/dekryptere beskeder, verificere afsenderen og bekræfte en beskeds integritet. Eventuelle ulemper? Ja, offentlige nøglealgoritmer er temmelig langsomme sammenlignet med symmetriske nøglealgoritmer. Det er grunden til, at der er nogle former for hybridteknikker, der bruger offentlig nøglekryptografi til at udveksle en symmetrisk sessionstast og fortsætte kommunikationen ved hjælp af den hurtigere symmetriske nøglealgoritme.

Pak op

De symmetriske nøglealgoritmer fungerer temmelig hurtigt, men fordelingen af den delte hemmelighed kan være vanskelig. Sikkerheden ved denne teknik kræver, at enhver deltager holder den delte hemmelige private. Offentlige nøglealgoritmer er langsommere, men det er meget lettere at distribuere og udveksle offentlige nøgler. Husk at holde din private nøgle sikker og sikre hele tiden.

Begyndervejledning til det grundlæggende i datakryptering

For at forstå, hvad datakryptering betyder, skal vi først vide, hvad data er. Data henviser til ethvert stykke information, der er blevet oversat til et binært digitalt format, der gør det nemt at blive flyttet eller behandlet.

Stigningen i brug af smartphone og hurtig internetforbindelse har ført til en stigning i oprettelsen af digitale data. Eksempler på data inkluderer tekst, videooplysninger, web- og logaktivitetsregistre og lyd.

Spredning af data i regeringer, organisationer og agenturer har lagt øget vægt på datakvalitet og integritet. Som et resultat står individer og organisationer nu over for den tunge opgave at sikre datakvalitet og garantere, at de i brug er de mest nøjagtige.

Lær anvendt kryptografi

Byg dine anvendte kryptografi- og kryptanalysefærdigheder med 13 kurser, der dækker hashing, PKI, SSL/TLS, fuld diskkryptering og mere.

Dataovertrædelser er blevet voldsomme i disse dage, og det er grunden til, at dataintegritet og kvalitet er i tvivl. Ifølge Statista overtræder antallet af data i U.S. er vokset fra 157 i 2005 til over 1.000 hver af de sidste fem år.

Er der noget, der kan gøres for at kontrollere situationen?

Hvad er datakryptering?

Datakryptering er en løsning til at afbøde trusselen af dataovertrædelser, der herjer internetgaderne. Datakryptering henviser til proceduren eller processen med at kryptere?. Datakryptering gør data ulæselige til uautoriserede parter, der ikke har dekrypteringstasterne.

Robuste datakrypteringsværktøjer kombineret med kompetent nøglestyring kan gå langt mod at beskytte data mod ændring, dataoplysninger og tyveri. Datakryptering er således et af de mest markante elementer i en cybersikkerhedsstrategi.

Hvordan fungerer datakryptering?

Datakrypteringsalgoritmer, der er i brug i dag, går ud over blot at skjule data fra uautoriserede parter. Datakryptering sikrer, at dataens oprindelse kan godkendes og opretholder dens integritet i hele sin transmissionstrin.

Kryptering fungerer ved at kryptere data og information til en række af en tilfældig og uigenkendelig tegn. De krypterede oplysninger overføres derefter til modtageren, der holder dekrypteringsnøglen for at omdanne chifferteksten til almindelig tekst. Du kan se figuren nedenfor for at forstå mere om, hvordan kryptering fungerer.

Kilde: klik

For eksempel sætningen “Hyggeligt at møde dig” Kan krypteres til en chiffertekst, der ser ud som 4596 9012 11884. For modtageren at komme tilbage ” Hyggeligt at møde dig” tekst, de har brug for en dekrypteringsnøgle.

Datakrypteringsteknikker

Der er flere datakrypteringsteknikker. Tre tilgange ser imidlertid ud til at være mere populære. Disse er symmetrisk kryptering, asymmetrisk kryptering og hashing. Vi vil se på dem for at se, hvordan de fungerer.

Symmetrisk kryptering

Symmetrisk kryptering er den mest ligetil datakryptering, der involverer en enkelt hemmelig nøgle til kryptering og dekryptering af data. Den private nøgle kan være i form af et tal, bogstav eller en række tilfældige tal og bogstaver.

Den hemmelige nøgle kombineres med dataene i almindelig tekst for at omdanne indholdet af informationen på en bestemt måde. Både afsenderen og modtageren af informationen skal kende den hemmelige nøgle. En af de største ulemper ved symmetrisk kryptering er, at parterne skal udveksle de private nøgler, før dataene kan dekrypteres.

Asymmetrisk kryptering (offentlig nøgle)

Populært kaldet public-key kryptografi, asymmetrisk kryptering er en relativt ny teknik sammenlignet med symmetrisk kryptering. Denne datakrypteringsmetode bruger to taster (privat nøgle og offentlige nøgler) til at konvertere almindelige tekstdata til chiffertekst.

I offentlige nøgler bruges to taster. Den offentlige nøgle vil kryptere data, mens den private nøgle vil dekryptere data. Det omtales som en offentlig nøgle, fordi enhver kan bruge nøglen til at kryptere data. Ingen hacker kan læse, fortolke eller dechiffrere de originale oplysninger, når de først er krypteret ved hjælp af en offentlig nøgle.

Den private nøgle vil blive brugt til at dekryptere dataene. Normalt deles detaljer om den private nøgle mellem den part, der sender oplysningerne og den part, der modtager oplysningerne.

Hashing

Den sidste datakrypteringsmetode er hashing . Hashing er en krypteringsteknik, der genererer en unik underskrift med fast længde til et informationssæt. Data krypteret med hashing kan ikke vendes tilbage i almindelig tekst. Som sådan bruges hashing primært til databekræftelse.

Mange cybersecurity -fagfolk betragter stadig ikke hashing som en krypteringsteknik. Imidlertid er bundlinjen, at hashing er en perfekt måde at bevise, at dataene ikke blev manipuleret i dens transmission.

Sådan krypterer du dine data

Nu hvor du kender fordelene ved datakryptering og hvordan datakryptering fungerer, undrer du dig måske over, hvilke skridt du skal tage for at sikre, at dine data er krypteret. Datakryptering kommer til lidt eller absolut ingen omkostninger. De fleste Android -telefoner kører på fuld enhedskryptering.

Hvis du kører et websted, skal du sikre dig, at webstedet kører på HTTPS -protokollen. HTTPS -websteder har et sikkert socketlag. SSL -certifikater er et af de mest afgørende krypteringsværktøjer, der vil beskytte dine data mod uautoriseret adgang. For at kryptere dataene og kommunikationen mellem webstedsservere og webstedets besøgende, er alt hvad du skal gøre at købe et SSL-certifikat. Normalt erhverves SSL -certifikater fra betroede certifikatudbydere som ClickSSL.

For at kryptere en fil på din computer, skal du højreklikke på den fil, du ønsker at kryptere og vælge ejendomme . Du skal derefter navigere til fremskreden Fanen og marker afkrydsningsfeltet, der er angivet Krypter indholdet for at sikre data. Klik endelig på Okay og så ansøge.

Fremtiden for datakryptering

Datakryptering og cybersikkerhedslandskabet skifter konstant for at holde trit med cybersikkerhedstrusler. Uden datakryptering er institutionelle data modtagelige for brute force -angreb, dataovertrædelser og identitetstyverier.

For at bekæmpe sådanne cybersikkerhedstrusler har virksomheder og organisationer nu besluttet at udvikle enterprise-dækkende krypteringstaktik. Over 50% af organisationerne har implementeret mindst en datakrypteringsteknik, ifølge den overlodte 2021 Global Encryption Trends Study.

Lær anvendt kryptografi

Byg dine anvendte kryptografi- og kryptanalysefærdigheder med 13 kurser, der dækker hashing, PKI, SSL/TLS, fuld diskkryptering og mere.

En af de bemærkelsesværdige nye tendenser inden for datakryptering er Bring Your Own Key (BYOK) datakrypteringsmodel. Dataejeren er forpligtet til at bruge deres krypteringsnøgle uden nødvendigvis at erhverve den fra en tredjeparts nøgleadministrationsleverandør. Derudover vinder homomorfe kryptering og kvantekrypto-agile-løsninger også tempo. Snart vil vi se øget afhængighed af disse krypteringsløsninger.

Datakryptering har vist sig at være et af de væsentlige elementer i datasikkerheden. Det kan bruges til at reducere risikoen for trusler såsom dataovertrædelser, man-i-midten angreb og mange andre. Datakryptering skal være en del af din organisations cybersikkerhedsmix. Følsomme data skal forblive krypteret til enhver tid.

Kilder

- U.S. Dataovertrædelser og udsatte poster 2005-2020, Statista

- 2021 Global Encryption Trends Study, overlader

Indsendt: 20. august 2021

Riya Sander

Riya Sander er en digital strateg, der har 5+ års erfaring inden for internetmarkedsføring. Hun er en nørd af sociale medier, en komplet foodie og nyder at prøve forskellige køkkener. En perfekt dag til hende består af at læse sin yndlingsforfatter med en varm cuppa -kaffe.

Lær anvendt kryptografi og kryptanalyse

Hvad du lærer:

- Cryptography Fundamentals

- Offentlig nøgleinfrastruktur

- Blockchain -teknologi

- SSL og TLS

- Og mere

- Begyndervejledning til det grundlæggende i datakryptering

- Hvordan fungerer hashing: eksempler og video gennemgang

- Hvordan fungerer kryptering? Eksempler og video gennemgang

- Planlægning af kryptografi efter kvantum: påvirkning, udfordringer og næste trin

- Strukturer af kryptografi

- Roll af digitale signaturer i asymmetrisk kryptografi

- Hvad er homomorfisk kryptering?

- Kryptering og ETCD: Nøglen til at sikre Kubernetes

- Quantum Cyberattacks: Forberedelse af din organisation til det ukendte

- En introduktion til asymmetrisk vs symmetrisk kryptografi

- Breaking Misured Stream Ciphers

- Entropyberegninger

- Blockchain og asymmetrisk kryptografi

- Sikkerhed af PKI -økosystemet

- Elliptisk kurve kryptografi

- Metoder til at angribe fuld diskkryptering

- Introduktion til offentlig nøgleinfrastruktur (PKI)

- Introduktion til TLS/SSL Cryptography Protocol

- Introduktion til Diffie-Hellman Key Exchange

- Introduktion til den rivest-shamir-adleman (RSA) krypteringsalgoritme

- Introduktion til fuld diskkryptering

- 8 grunde til, at du måske ikke ønsker at bruge VPN’er

- Rivest Cipher 4 (RC4)

- Forståelse af strømcifre i kryptografi

- Kryptografifejl

- Forståelse af blokciffer i kryptografi

- Sådan mindskes sårbarheder om legitimationsstyring

- Hvordan man udnytter sårbarheder til legitimationsstyring

- Dårlig legitimationsstyring

- Hvordan bruges kryptografi i applikationer?

- Dekryptering af downloadede filer

- Introduktion til hashfunktioner

- Introduktion til asymmetrisk kryptografi

- Den avancerede krypteringsstandard (AES)

- Grundlæggende om symmetrisk og asymmetrisk kryptografi

- Casestudier i dårlig adgangskodestyring

- Den ultimative guide til kryptering nøglestyring

- Principper for kryptografi

- Kryptering vs kodning

- Introduktion til kryptanalyse

- Sikker legitimationsstyring

- Introduktion til blockchain

- Blockchain -teknologi

- Virtual Private Networks (VPNS)

- Offentlig nøgleinfrastruktur: Arkitektur og sikkerhed

- Hash fungerer

- Asymmetrisk kryptografi

- Grundlæggende om kryptografi

- Symmetrisk kryptografi

- Introduktion til kryptografi

- Bedste værktøjer til at udføre steganografi [Opdateret 2020]

Relaterede bootcamps

- (ISC) ² CISSP® Training Boot Camp

- Etisk hacking dobbeltcertificering Boot Camp (CEH og Pentest+)

- OWASP Top 10 Træning Boot Camp

- Comptia Security+ Training Boot Camp

- Reverse Engineering Malware Training Boot Camp

Bliv certificeret og fremfør din karriere

- Eksamenspas garanti

- Live instruktion

- Comptia, Isaca, (ISC) ², Cisco, Microsoft og mere!