En oversigt over kryptografi: Grundlæggende koncepter

Med denne chiffer skifter vi simpelthen hvert bogstav et fast antal mellemrum op eller ned ad alfabetet.

Introduktion til kryptografi

Her er en enkel, trinvis vejledning til kryptografi. Jeg har dækket kryptografihistorie, typer, chiffer og funktioner.

Kryptografi eller kunst og videnskab om kryptering af følsomme oplysninger var engang eksklusiv for regeringen for regeringen, akademia og militæret. Men med nylige teknologiske fremskridt er kryptografi begyndt at gennemsyre alle facetter i hverdagen.

Alt fra din smartphone til din bank er meget afhængig af kryptografi for at holde dine oplysninger sikre og din levebrød sikker.

Og desværre antager mange mennesker på grund af de iboende kompleksiteter af kryptografi, at dette er et emne, der er bedre overladt til sorte hathackere, konglomerater med flere milliarder dollars og NSA.

Men intet kunne være længere væk fra sandheden.

Med de store mængder af personoplysninger, der cirkulerer internettet, er det mere vigtigt nu end nogensinde før at lære at beskytte dig selv mod personer med dårlige intentioner.

I denne artikel skal jeg præsentere dig for en simpel begyndervejledning til kryptografi.

Mit mål er at hjælpe dig med at forstå nøjagtigt, hvad kryptografi er, hvordan det er, hvordan det bruges, og hvordan du kan anvende det for at forbedre din digitale sikkerhed og gøre dig selv “hacker-proof.”Her er indholdsfortegnelse:

- Kryptografi gennem historien

- Forståelse af chiffere: grundlaget for al kryptografi

- Hvorfor betyder kryptografi noget

- Typer kryptografi

- Typer af kryptografiske funktioner

- Kryptografi til den daglige Joe og Jane

- Kryptografi er ikke perfekt

1. Kryptografi gennem historien

Siden den menneskelige civilisations daggry har information været et af vores mest værdsatte aktiver.

Vores arts evne (eller manglende evne) til at holde hemmeligheder og skjule information har fjernet politiske partier, flyttet tidevandet af krige og væltet hele regeringer.

Lad os gå tilbage til den amerikanske revolutionskrig for et hurtigt eksempel på kryptografi i praksis .

Antag, at et værdifuldt stykke information om den britiske hærs plan om at angribe et amerikansk lejr blev opfanget af det lokale Militia.

Da dette er 1776 og derfor før iPhone, kunne General Washington ikke bare skyde en hurtig tekst til de kommanderende officerer ved den pågældende lejr.

Han skulle sende en messenger, der enten ville transportere en form for skriftlig korrespondance eller holde beskeden låst væk i hovedet.

Og her her de grundlæggende fædre ville have ramt en ulempe.

Den førnævnte messenger skal nu rejse gennem miles og miles af fjendens territorium, der risikerer fangst og død for at videresende beskeden.

Og hvis han var opfanget? Det stavede dårlige nyheder til Team USA.

De britiske fanger kunne simpelthen have dræbt messenger på syne, hvilket sluttede kommunikationen.

De kunne have “overtalt” ham til at dele indholdet af meddelelsen, som derefter ville gøre oplysningerne ubrugelige.

Eller, hvis messenger var en ven af Benedict Arnolds, kunne de simpelthen have bestikket messenger til at sprede falske oplysninger, hvilket resulterede i dødsfaldet på tusinder af amerikanske milits.

Med den omhyggelige anvendelse af kryptografi kunne Washington imidlertid have anvendt en krypteringsmetode kendt som en chiffer (mere om dette på et sekund) for at holde indholdet af budskabet sikkert mod fjendens hænder.

En kopi af Thomas Jeffersons cylinderchiffer i National Cryptologic Museum

Forudsat at han kun betroede chifferet til sine mest loyale officerer, ville denne taktik sikre, at selvom beskeden var opfanget, messenger ville ikke have kendskab til dens indhold. Dataene ville derfor være ubeskrivelige og ubrugelige for fjenden.

Lad os nu se på et mere moderne eksempel, bankvirksomhed.

Hver dag overføres følsomme økonomiske poster mellem banker, betalingsprocessorer og deres kunder. Og uanset om du er klar over det eller ej, skal alle disse poster gemmes på et tidspunkt i en stor database.

Uden kryptografi ville dette være et problem, en meget stor problem.

Hvis nogen af disse poster blev gemt eller transmitteret uden kryptering, ville det være åben sæson for hackere, og din bankkonto ville hurtigt falde ned til $ 0.

Dog ved bankerne dette og har gennemgået en omfattende proces for at anvende avancerede krypteringsmetoder for at holde dine oplysninger ude af hænderne på hackere og mad på dit bord.

Så nu, hvor du har en 30.000 fods visning af kryptografi, og hvordan det er blevet brugt, lad os tale om nogle af de mere tekniske detaljer omkring dette emne.

2. Forståelse af chiffere: grundlaget for al kryptografi

*Bemærk: Med henblik på denne artikel vil jeg henvise til meddelelser i et let læsbart format som “PLAINTEXT” og krypterede eller uleselige meddelelser som “Ciphertekst”. Bemærk, at ordene “kryptering” og “kryptografi” også vil blive brugt ombytteligt “*

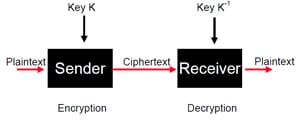

Kryptografi på sit mest grundlæggende niveau kræver to trin: kryptering og dekryptering. Krypteringsprocessen bruger en chiffer for at kryptere en claintekst og omdanne den til chiffertekst. Dekryptering på den anden side anvender den samme chiffer for at omdanne chifferteksten tilbage til PLAINTEXT.

Her er et eksempel på, hvordan dette fungerer.

Lad os sige, at du ville kryptere en den enkle besked, “Hej”.

Så vores sagsøger (meddelelse) er “Hej”.

Vi kan nu anvende en af de enkleste former for kryptering kendt som “Caesar’s Cipher” (også kendt som en skiftciffer) til beskeden.

Med denne chiffer skifter vi simpelthen hvert bogstav et fast antal mellemrum op eller ned ad alfabetet.

Så for eksempel viser billedet herunder et skift på 3 bogstaver.

Ved at anvende denne chiffer bliver vores sagsøger “hej” til chifferteksten “khoor”

Til det utrente øje ligner “khoor” intet som “hej”. Men med viden om Cæsars chiffer, kunne selv den mest nybegynder kryptograf hurtigt dekryptere beskeden og afsløre indholdet.

Et kort ord om polymorfisme

Før vi fortsætter, vil jeg røre ved et mere avanceret emne kendt som polymorfisme .

Mens forviklingerne i dette emne strækker sig langt ud over denne vejledning, kræver dens stigende udbredelse, at jeg inkluderer en kort forklaring.

Polymorfisme er dybest set en chiffer, der ændrer sig med hver brug. Hvilket betyder, at hver gang det bruges, producerer det et andet sæt resultater. Så hvis du krypterede nøjagtigt det samme datasæt To gange ville hver ny kryptering være forskellig fra den foregående.

Lad os gå tilbage til vores originale eksempel med The Plaintext “Hej.”Mens den første kryptering ville resultere i” khoor ”med påføring af en polymorf chiffer, kan den anden kryptering resultere i noget som“ gdkkn ”(hvor hvert bogstav skiftes ned ad en ring af alfabetet)

Polymorfisme bruges mest i chifferalgoritmer til at kryptere computere, software og skybaseret information.

3. Hvorfor betyder kryptografi noget?

Jeg vil forudse resten af denne artikel med en advarsel.

Gennem resten af denne artikel forklarer jeg nøjagtigt, hvordan kryptografi fungerer, og hvordan den anvendes i dag. Dermed bliver jeg nødt til at anvende en betydelig mængde teknisk jargon, der til tider føles kedelig.

Men bære med mig og vær opmærksom. At forstå, hvordan alle brikkerne passer sammen, vil sikre, at du er i stand til at maksimere din personlige sikkerhed og holde dine oplysninger ude af de forkerte hænder.

Så inden jeg går fuldt ud og forklarer symmetrisk og asymmetrisk kryptografi, AES og MD5, vil jeg i lægmandens udtryk forklare, hvorfor dette betyder noget og hvorfor du skal pleje.

Lad os for det første diskutere det eneste virkelige alternativ til kryptografi, tilsløring. Obfuskation er defineret som “ Handlingen med at gøre noget uklar, uklar eller uforståelig ”. Det betyder, at du for at transmittere en sikker besked, skal du holde nogle af de oplysninger, der kræves for at forstå beskeden.

Hvilket som standard betyder, at det kun ville tage en person med viden om den originale meddelelse for at afsløre de manglende stykker til offentligheden.

Med kryptografi kræves en bestemt nøgle og adskillige beregninger. Selv hvis nogen kendte den anvendte krypteringsmetode, ville de ikke være i stand til at dekryptere meddelelsen uden den tilsvarende nøgle, hvilket gør dine oplysninger meget mere sikre.

At forstå, hvorfor kryptografi virkelig Masser, du behøver at se ikke længere end noget, vi alle kender og elsker, Internettet.

Ved design blev Internettet oprettet for at videresende beskeder fra en person til en anden på lignende måde som posttjenesten. Internettet leverer “pakker” fra afsenderen til modtageren og uden de forskellige former for kryptografi, som vi vil diskutere i et øjeblik, hvad som helst som du sendte ville være synlig for den generelle befolkning.

De private beskeder, du mente at sende til din ægtefælle? Hele verden kunne se dem. Dine bankoplysninger?

Enhver med en router kunne aflytte dine midler og omdirigere dem til deres egen konto. Dit arbejde e -mails, der diskuterer følsomme virksomhedshemmeligheder? Du kan lige så godt pakke dem op og sende dem til dine konkurrenter.

Heldigvis vi Gør har kryptografiske algoritmer, der aktivt beskytter næsten alle vores personlige data.

Dette betyder dog ikke, at du er helt sikker.

Du behøver ikke se længere end nylige angreb på virksomheder som voksenfriendfinder og Anthem Inc. At indse, at store virksomheder ikke altid implementerer de nødvendige systemer, der kræves for at beskytte dine oplysninger.

Din personlige sikkerhed er din ansvar, ingen andres.

Og jo før, at du kan udvikle en stærk forståelse af de systemer, der er på plads, jo før vil du være i stand til at tage informerede beslutninger om, hvordan du kan beskytte dine data.

Så med det ude af vejen, lad os komme til de gode ting.

4. Typer kryptografi

Der er fire primære typer kryptografi i brug i dag, hver med sine egne unikke fordele og ulemper.

De kaldes hashing, symmetrisk kryptografi, asymmetrisk kryptografi og nøgleudvekslingsalgoritmer.

1. Hashing

Hashing er en type kryptografi, der ændrer en meddelelse til en uleselig tekststreng med det formål at verificere meddelelsens indhold, ikke skjuler selve budskabet.

Denne type kryptografi bruges mest til at beskytte transmission af software og store filer, hvor udgiveren af filerne eller softwaren tilbyder dem til download. Årsagen til dette er, at selvom det er let at beregne hash, er det ekstremt vanskeligt at finde et første input, der giver et nøjagtigt match for den ønskede værdi.

For eksempel, når du downloader Windows 10, downloader du softwaren, der derefter kører den downloadede fil gennem den samme hash -algoritme. Den sammenligner derefter den resulterende hash med den, der leveres af udgiveren. Hvis de begge matcher, er downloadet afsluttet.

Men hvis der endda er den mindste variation i den downloadede fil (enten gennem korruptionen af filen eller forsætlig indgriben fra en tredjepart), vil det drastisk ændre den resulterende hash, der potentielt annullerer download.

I øjeblikket er de mest almindelige hashing-algoritmer MD5 og SHA-1, men på grund af disse algoritmers flere svagheder overgår de fleste nye applikationer til SHA-256-algoritmen i stedet for dens svagere forgængere.

2. Symmetrisk kryptografi

Symmetrisk kryptografi, sandsynligvis den mest traditionelle form for kryptografi, er også det system, som du sandsynligvis er mest kendt.

Denne type kryptografi bruger en enkelt nøgle til at kryptere en meddelelse og derefter dekryptere den meddelelse ved levering.

Da symmetrisk kryptografi kræver, at du har en sikker kanal til levering af kryptotasten til modtageren, er denne type kryptografi alt andet end ubrugelig til transmission af data (hvis du har en sikker måde at levere nøglen på, hvorfor ikke levere beskeden på samme måde?).

Som sådan er dens primære anvendelse beskyttelsen af hviledata (e.g. Harddiske og databaser)

I den revolutionære krigseksempel, som jeg nævnte tidligere, ville Washingtons metode til overførsel af oplysninger mellem hans officerer have været afhængig af et symmetrisk kryptografisystem. Han og alle hans officerer ville have været nødt til at mødes på et sikkert sted, dele den aftalte nøgle og derefter kryptere og dekryptere korrespondance ved hjælp af den samme nøgle.

De fleste moderne symmetriske kryptografi er afhængig af et system kendt som AES eller avancerede krypteringsstandarder .

F.eks. Bruger følgende VPN -tjenester AES -kryptering:

Mens de traditionelle DES -modeller var branchenormen i mange år, blev DES offentligt angrebet og brudt i 1999, hvilket fik National Institute of Standards and Technology til at være vært for en udvælgelsesproces for en stærkere og mere opdateret model.

Efter en hård 5-årig konkurrence mellem 15 forskellige chiffere, herunder Mars fra IBM, RC6 fra RSA Security, Serpent, Twofish og Rijndael, valgte NIST Rijndael som den vindende chiffer .

Det blev derefter standardiseret over hele landet og tjente navnet AES eller avancerede krypteringsstandarder. Denne chiffer er stadig i vid udstrækning brugt i dag og implementeres endda af NSA med henblik på at beskytte top hemmelige oplysninger.

3. Asymmetrisk kryptografi

Asymmetrisk kryptografi (som navnet antyder) bruger to forskellige nøgler til kryptering og dekryptering, i modsætning til den enkelte nøgle, der bruges i symmetrisk kryptografi.

Den første nøgle er en offentlig nøgle, der bruges til at kryptere en meddelelse, og den anden er en privat nøgle, der bruges til at dekryptere dem. Den store del ved dette system er, at kun den private nøgle kan bruges til at dekryptere krypterede meddelelser sendt fra en offentlig nøgle.

Mens denne type kryptografi er lidt mere kompliceret, er du sandsynligvis bekendt med en række af dens praktiske anvendelser.

Det bruges, når der transmitterer e -mail -filer, tilsluttes eksternt til servere og endda digitalt underskrift af PDF -filer. Åh, og hvis du ser i din browser, og du bemærker, at en URL begynder med “https: //”, er det et godt eksempel på asymmetrisk kryptografi, der holder dine oplysninger sikre.

4. Nøgleudvekslingsalgoritmer

Selvom denne særlige type kryptografi ikke er særlig anvendelig for enkeltpersoner uden for cyber-sikkerhedsområdet, ville jeg kort nævne for at sikre, at du har en fuld forståelse af de forskellige kryptografiske algoritmer.

En nøgleudvekslingsalgoritme, som Diffie-Hellman, bruges til sikkert at udveksle krypteringstaster med et ukendt parti.

I modsætning til andre former for kryptering deler du ikke oplysninger under nøgleudvekslingen. Slutmålet er at oprette en krypteringsnøgle med en anden part, der senere kan bruges med de førnævnte former for kryptografi.

Her er et eksempel fra Diffie-Hellman Wiki for at forklare nøjagtigt, hvordan dette fungerer.

Lad os sige, at vi har to personer, Alice og Bob, der er enige om en tilfældig startfarve. Farven er offentlig information og behøver ikke at blive holdt hemmelig (men det skal være anderledes hver gang). Så vælger Alice og Bob hver en hemmelig farve, som de ikke deler med nogen.

Nu blander Alice og Bob den hemmelige farve med startfarven, hvilket resulterer i deres nye blandinger. De udveksler derefter deres blandede farver offentligt. Når udvekslingen er foretaget, tilføjer de nu deres egen private farve i blandingen, de modtog fra deres partner, og det resulterede i en identisk delt blanding.

5. De 4 typer kryptografiske funktioner

Så nu når du forstår lidt mere om de forskellige typer kryptografi, spekulerer mange af jer sandsynligvis på, hvordan det anvendes i den moderne verden.

Der er fire primære måder, hvorpå kryptografi implementeres i informationssikkerhed. Disse fire applikationer kaldes “kryptografiske funktioner”.

1. Godkendelse

Når vi bruger det rigtige kryptografiske system, kan vi etablere identiteten af en ekstern bruger eller system ganske let. GO-TO-eksempelet på dette er SSL-certifikatet for en webserver, der indeholder bevis for brugeren, at de er tilsluttet den rigtige server.

Den pågældende identitet er ikke brugeren, men snarere den kryptografiske nøgle for den bruger. Hvilket betyder, at jo mere sikker nøglen, jo mere sikker er brugerens og vice versa identitet.

Her er et eksempel.

Lad os sige, at jeg sender dig en besked om, at jeg har krypteret med min private nøgle, og at du derefter dekrypterer den meddelelse ved hjælp af min offentlige nøgle. Forudsat at nøglerne er sikre, er det sikkert at antage, at jeg er den faktiske afsender af den pågældende meddelelse.

Hvis meddelelsen indeholder meget følsomme data, kan jeg sikre et øget sikkerhedsniveau ved at kryptere meddelelsen med min private nøgle og derefter Med din offentlige nøgle, hvilket betyder, at du er den eneste person, der faktisk kan læse beskeden, og du vil være sikker på, at meddelelsen kom fra mig.

Den eneste bestemmelse her er, at de offentlige nøgler begge er forbundet med deres brugere på en betroet måde, e.g. Et betroet bibliotek.

For at tackle denne svaghed oprettede samfundet et objekt kaldet et certifikat, der indeholder udstederens navn samt navnet på det emne, som certifikatet udstedes. Dette betyder, at den hurtigste måde at afgøre, om en offentlig nøgle er sikker, er at bemærke, om certifikatudstederen også har et certifikat også.

Et eksempel på denne type kryptografi i handling er temmelig godt privatliv eller PGP, en softwarepakke udviklet af Phil Zimmerman, der leverer kryptering og godkendelse til e -mail og fillagringsapplikationer.

Denne softwarepakke giver brugerne beskedkryptering, digitale underskrifter, datakomprimering og e -mail -kompatibilitet.

Selvom Zimmerman løb ind i nogle juridiske problemer med den indledende software, der brugte en RSA til nøgle transport, MIT PGP -versioner 2.6 og senere er juridiske freeware til personlig brug og ViCrypt 2.7 og senere versioner er juridiske kommercielle alternativer.

2. Ikke -gentagelse

Dette koncept er især vigtigt for alle, der bruger eller udvikler finansielle eller e-handelsapplikationer.

Et af de store problemer, som e-handelspionerer stod overfor, var den gennemgribende karakter af brugere, der ville tilbagevise transaktioner, når de allerede var sket. Kryptografiske værktøjer blev oprettet for at sikre, at hver unik bruger faktisk havde fremsat en transaktionsanmodning, der ville være ubestridelig på et senere tidspunkt.

Lad os for eksempel sige, at en kunde i din lokale bank anmoder om en pengeoverførsel, der skal betales til en anden konto. Senere på ugen hævder de at have aldrig fremsat anmodningen og kræve, at det fulde beløb tilbagebetales til deres konto.

Så længe denne bank har truffet foranstaltninger for at sikre ikke-afvisning gennem kryptografi, kan de bevise, at den pågældende transaktion faktisk var godkendt af brugeren.

3. Fortrolighed

Med informationslækager og et tilsyneladende uendeligt antal privatlivsskandaler, der gør overskrifterne, og holder dine private oplysninger, ja, privat er sandsynligvis en af dine største bekymringer. Dette er den nøjagtige funktion, som kryptografiske systemer oprindeligt blev udviklet.

Med de rigtige krypteringsværktøjer kan brugerne beskytte følsomme virksomhedsdata, personlige medicinske poster eller bare låse deres computer med en simpel adgangskode.

4. Integritet

En anden vigtig brug af kryptografi er at sikre, at data ikke ses eller ændres under transmission eller opbevaring.

For eksempel at bruge et kryptografisk system for at sikre, at dataintegritet sikrer, at rivaliserende virksomheder ikke kan manipulere med deres konkurrents interne korrespondance og følsomme data.

Den mest almindelige måde at udføre dataintegritet gennem kryptografi er ved at bruge kryptografiske hash til at beskytte information med et sikkert kontrolsum.

6. Kryptografi til den daglige Joe og Jane

Så nu, hvor vi har gennemgået det grundlæggende i, hvad kryptografi er, hvordan det bruges, er det forskellige applikationer, og hvorfor det betyder noget, lad os se på, hvordan du kan anvende kryptografi i din hverdag.

Og jeg vil starte dette afsnit med at påpege, at du allerede Stol på kryptografi hver dag for at holde dig sikker!

Har du brugt et kreditkort for nylig? Spillede en Blu-ray-film? Tilsluttet wifi? Besøgte et websted?

Alle disse handlinger er afhængige af kryptografi for at sikre, at dine oplysninger og aktiver er sikre.

Men for dem af jer, der ønsker et ekstra lag af beskyttelse, her er et par måder, du kan implementere endnu mere kryptering i dit liv.

Download en VPN for at beskytte din

En VPN eller virtuelt privat netværk giver dig mulighed for at oprette en sikker forbindelse til et andet netværk over det offentlige internet.

Dette er meget alsidige værktøjer, der giver dig adgang til begrænsede websteder, skjul din browseraktivitet fra øjnene på offentlige WiFi og får fjernadgang til dine private servere.

Her er et par eksempler på, hvordan de bruges.

Lad os sige, at du er en C-niveau direktør hos et stort firma. Du er væk på forretningsmøder og vil logge ind på dit private virksomhedsnetværk fjernt.

Dette er faktisk en utrolig let opgave. Alt hvad du skal gøre er at først oprette forbindelse til det offentlige internet gennem en internetudbyder og derefter starte en VPN -forbindelse ved hjælp af virksomhedens VPN -server og specifikke software og voila! Du har nu adgang til dit private netværk.

Eller måske er du placering af uafhængig medarbejder, der primært arbejder ud af lokale kaffebarer. Offentlige forbindelser som netværkene på dit venlige kvarter Starbucks er notorisk usikre, hvilket betyder, at enhver hacker værd at hans salt let kunne spionere på din aktivitet og stjæle følsomme data relateret til dine nuværende projekter.

Dog med en VPN kan du oprette forbindelse til et meget sikkert netværk, der vil beskytte dig mod de nysgerrige øjne på mindre end etiske kaffebarhackere.

VPN’er kan endda bruges i udlandet til at få adgang til regionbegrænsede websteder . For eksempel, hvis du rejser i Asien, er du sandsynligvis klar over, at den kinesiske regering har en række drakoniske censurlove, der blokerer for offentlig adgang til ansøgninger som Facebook og Instagram.

Så længe du har en VPN, der er forudinstalleret på din enhed, kan du hurtigt oprette forbindelse til et sikkert netværk i din hjemby og have øjeblikkelig adgang til alle de websteder og platforme, du normalt bruger.

Mens VPN’er er et godt værktøj for alle, der ønsker at øge deres netværkssikkerhed, er det vigtigt, at du er selektiv med hvilken VPN -udbyder, du bruger.

Hvis du vil sammenligne omkostninger, sikkerhed og hastigheder for forskellige tjenester, kan du tjekke resten af vores websted for en omfattende gennemgang og sammenligning af de mest populære VPN’er på markedet .

Download HTTPS overalt

HTTPS -sider bruger typisk enten SSL (Secure Sockets Layer) eller TLS (Transport Layer Security) for at øge sikkerheden i din browseroplevelse med en asymmetrisk offentlig nøgleinfrastruktur.

Denne type forbindelser krypnerer meddelelser, der sendes mellem din computer og det websted, du ser for at sikre, at du er mindre modtagelig for hackere.

Dette er Ekstremt Vigtigt, når du transmitterer følsomme personlige oplysninger eller økonomiske detaljer.

“HTTPS overalt” er en gratis open source -browserforlængelse, der er kompatibel med Chrome, Firefox og Opera. Med denne udvidelse vil ethvert websted, du besøger, blive tvunget til at bruge en HTTPS -forbindelse i stedet for den mindre sikre HTTP -forbindelse, så længe det understøttes.

Installer bitlocker (til Windows) eller FileVault2 (til Mac)

Hvis du vil tage ekstra trin (ud over bare loginadgangskode) for at sikre, at dine personlige oplysninger er sikret på din pc eller bærbar computer, så anbefaler jeg stærkt, at du installerer BitLocker eller FileVault2 .

Disse diskkrypteringsenheder beskytter dine data ved hjælp af AES -kryptografiens algoritme til at tilvejebringe kryptering til hele volumener. Hvis du vælger denne software, skal du sørge for at nedskrive dine legitimationsoplysninger og opbevare dem på et sikkert sted. Hvis du mister disse legitimationsoplysninger, er det næsten sikkert, at du for evigt mister adgangen til alle dine krypterede oplysninger.

7. Kryptografi er ikke perfekt

På dette tidspunkt håber jeg, at du har udviklet en konkret forståelse af kryptografi og dens anvendelser til hverdagen.

Men inden jeg pakker op, vil jeg efterlade dig med et advarselsord.

Mens kryptografi helt sikkert kan give dig dig mere sikkerhed, det kan ikke give dig Total sikkerhed.

Med den overflod af angreb, der er sket i de senere år, herunder Tesco Bank, Department of Justice Hack og voksenfriendfinder -angreb (bare for at nævne nogle få) er det temmelig klart, at kryptografi har sine mangler.

Og mens langt de fleste af jer kan sove godt ved at vide, at store virksomheder arbejder deres hårdeste for at sikre sikker og sikker transmission og opbevaring af dine data, er det vigtigt at indse, at du ikke er uigennemtrængelig for et lignende angreb.

Dette siges ikke at afskrække dig fra at bruge de førnævnte metoder til kryptering, blot for at informere dig om, at selv de bedste kryptografiske algoritmer var designet af ufuldkomne teams af mennesker og er underlagt overtrædelse.

Så når du går gennem dit daglige liv, skal du være opmærksom på denne virkelighed og indse, at “mere sikker” ikke betyder “helt sikker”.

Konklusion

Ved at udvikle en større forståelse af de almindelige krypteringsmetoder og kryptografialgoritmer i omløb i dag, vil du være bedre rustet til at beskytte dig selv mod potentielle cyberangreb og overtrædelser i datasikkerheden.

Selvom kryptografi ikke er perfekt, er det er nødvendigt for at sikre den fortsatte sikkerhed for dine personlige oplysninger. Og med det hurtigt udviklende landskab af moderne data er dette emne vigtigere nu end nogensinde før.

Har du spørgsmål om kryptografi, som jeg ikke besvarede? Enhver bedste praksis, du har brugt til at beskytte dig mod trusler? Lad mig vide det i kommentarerne nedenfor.

Seneste anmeldelser

- ExpressVPN Review (Læs mere …)

- AVG VPN Review (Læs mere …)

- Surfshark Review (Læs mere …)

- HOXX VPN Review (Læs mere …)

- Expressvpn vs Nordvpn (Læs mere …)

- Protonvpn Review (Læs mere …)

- Mullvad Review (Læs mere …)

Ved ikke, hvad der er en VPN, og hvad du kan gøre med det?

Læs denne nybegyndervejledning – Hvad er en VPN .

Vores mission

Vi er tre lidenskabelige online privatlivsentusiaster, der besluttede at dedikere deres fritid på at teste forskellige VPN -udbydere.

Vi har gjort dette siden 2015 og går stadig stærkt i 2022. Alle vores anmeldelser er uvildige, gennemsigtige og ærlige.

Hjælp os ved at forlade din egen anmeldelse nedenfor:

Bidragydere

- Rob Mardisalu (grundlægger)

- THEBESTVPN -teamet (VPN Testing & Analyes)

- Du (tilføj din anmeldelse her)

Til dato har vi gennemgået 78 VPN -udbydere og offentliggjort over 1.600 brugeranmeldelser.

© 2023 THEBESTVPN.com – Bedste VPN, anmeldelser og sammenligning

En oversigt over kryptografi: Grundlæggende koncepter

Kryptografi betyder dybest set at holde information i hemmelighed eller skjult. Der er en række funktioner, der er forbundet med kryptografi. Den ene er fortrolighed, hvilket dybest set betyder, at vi er nødt til at være sikre på, at ingen vil se vores oplysninger, når den rejser over et netværk. Autentificering og adgangskontrol er også en anden kapacitet leveret af kryptografi. Nogle andre muligheder leveret af kryptografi er ikke-afvisning og integritet, der er forklaret nedenfor.

Symmetrisk vs. Asymmetrisk

Symmetriske og asymmetriske krypteringer er datakrypteringsmetoder bruges i dagens netværk og computere. Symmetrisk kryptering er en slags kryptering, hvor man bruger den samme nøgle til at kryptere og dekryptere de samme oplysninger. Dette betyder, at de samme oplysninger kræves eller bruges under krypterings- og dekrypteringsprocessen. At være den samme krypteringsnøgle for begge ender, skal den holdes hemmelig. Dette betyder derfor, at hvis en person får nøglen, kan han eller hun læse alle de oplysninger, vi havde krypteret. I tilfælde af at de går tabt, er det vigtigt, at man udskifter den med det samme. Sikkerheden er en symmetrisk nøgle er normalt en ganske udfordring på grund af det faktum, at man ikke er sikker på, om man skal t til mange mennesker eller et enkelt individ.

Symmetrisk kryptering bruges i øjeblikket stærkt på grund af det faktum, at det er meget hurtigt at bruge. Dette er på grund af det faktum, at der kræves meget få ressourcer. Med hensyn til dette aspekt har mange mennesker en tendens til at kombinere både symmetrisk og asymmetrisk ikke kun for sikkerhed, men også for et hurtigt og effektivt arbejde.

Asymmetrisk kryptering er en anden slags kryptering, som man vil komme på tværs af. Det omtales ofte som offentlig nøglekryptografi, da der er to nøgler, der er nødvendige. En af nøglerne vil være en privat nøgle, som man bliver nødt til at holde den til sig selv og ikke dele den med andre. Der er også en offentlig nøgle, som man kan give til alle. Man kan f.eks. Sæt det på en offentlig server. Dette er en nøgle, som alle skal have adgang til. Den private nøgle skal kun være tilgængelig for en. Dette skyldes det faktum, at den private nøgle er den, der gør det muligt for folk at sende en data i krypterede formularer, mens den private nøgle gør det muligt for en at dekryptere informationen krypteret med en offentlig nøgle. Dette betyder derfor, at ingen kan dekryptere data ved hjælp af en offentlig nøgle.

Med kombinationen af symmetrisk og asymmetrisk kryptering er der en masse fleksibilitet med hensyn til at kryptere dataene, sende dem til andre mennesker og dekryptere dem.

Sessionstaster

Sessionstaster er specielle typer kryptografiske nøgler, der kun kan bruges én gang. Dette betyder, at hvis en session nøgle krypterer nogle oplysninger på et bestemt tidspunkt, kan det ikke bruges igen til at kryptere andre oplysninger.

Grundlæggende forskelle og krypteringsmetoder

Blok vs. strøm

Blokerchifferkryptering indebærer at tage en fuld blok af information og kryptere den som en fuld blok på samme tid. I de fleste tilfælde er blokke normalt på 64 bit eller 128-bit. Dette betyder, at deres størrelse er forudbestemt og forbliver den samme under kryptering og dekryptering. Når man bruger blokciffermetoden, skal man sikre, at for at have en vis forvirring, så de krypterede data virker langt meget forskellige. Når man bruger blokcifrene, kan man også implementere diffusionskonceptet, hvor output bliver helt anderledes end input.

Stream Cipher er en anden slags kryptering, der bruges med symmetrisk kryptering. I modsætning til blokering, hvor al kryptering udføres på én gang, er kryptering i strømchifre gjort en smule ad gangen. Dette er en type kryptering, der kan køre med en meget høj hastighed og kræver lav hardwarekompleksitet. Et vigtigt aspekt at vide, når man bruger strømchifre, er, at initialiseringsvektoren aldrig skal være den samme, når man begynder at gøre nogle af vandløbene, fordi nogen let kan finde ud af initialiseringsvektoren og krypteringsnøglen, som man bruger og bruger den hver gang en Send data på tværs af netværket. Sørg for, at ens initialiseringsvektor altid ændrer sig, når man bruger den til at kryptere information.

Transport kryptering

Transportkryptering er et aspekt af kryptografi, der involverer kryptering af data, der er i bevægelse. I dette tilfælde skal man sikre, at data, der sendes på tværs af et netværk, ikke kan ses af andre mennesker. Derudover bør krypteringsnøglerne ikke være synlige for andre. Transportkryptering kan implementeres ved hjælp af en VPN -koncentrator. Hvis man ligger uden for ens kontor, vil man bruge nogle software til at sende data til VPN -koncentratoren, hvor den vil blive dekrypteret og derefter sendt til sit lokale netværk på en måde, som det kan forstås.

Med denne form for kryptering bliver det meget vanskeligt for et individ at udnytte ens netværk og se på en samtale mellem to arbejdsstationer, da informationen allerede er skrumpet op.

Ikke-afvisning

Ikke-afvisning betyder, at oplysninger, som vi har modtaget, ikke kan tilskrives en anden, og der er ingen måde, de kan tage det tilbage. Med hensyn til kryptografi tilføjer vi et andet perspektiv til det, hvor vi kan tilføje et bevis på integritet, så vi ved, at de oplysninger, vi har modtaget, er intakte, og vi kan være sikre på, at de oplysninger, vi modtog, kom fra kilden.

Med dette kan man også have et bevis på oprindelse, hvor man har høj sikkerhed for, at informationen er godkendt fra kilden.

Hashing

En kryptografisk hash er en måde at tage eksisterende data på, en fil, billede, e -mail eller tekst, som man har oprettet, og opret en række meddelelsesdigest fra den. Hvis man ønsker at verificere en kryptografisk hash, kan man sende beskeden til en anden person og bede ham om at hash den, og hvis hashet matcher, er filen den samme på begge sider.

En vigtig egenskab ved hashing er en envejs tur. Dette betyder, at man ikke kan se på hash og finde ud af, hvad den originale tekst var. Dette er en metode, der bruges til at gemme adgangskoder, da hvis nogen får hash, kan han eller hun ikke finde ud af den originale adgangskode.

En hash kan også fungere som en digital signatur, idet den kan tilbyde en vis godkendelse af ens filer og data. Det sikrer også, at de data, man modtager. Dette betyder derfor, at man ikke behøver at kryptere alle ens oplysninger.

Man skal også sørge for, at hashene ikke har nogen kollision. Dette betyder dybest set, at to forskellige meddelelser, der indeholder forskellige oplysninger, ikke kan have den samme hash.

Nøgle escrow

Grundlæggende, når vi taler om escrow, taler vi om en tredjepart, der holder noget for os. I forbindelse med kryptografi henviser dette til krypteringsnøglerne. I dette tilfælde kræver det, at en tredjepart gemmer krypteringsnøglen, så vi kan dekryptere oplysninger, hvis den originale nøgle går tabt. I dette tilfælde skal krypteringsnøglen opbevares på et meget sikkert sted, så den ikke får adgang til af andre. Nøgle escrow hjælper også, når det kommer til gendannelse af data.

Symmetrisk kryptering i sammenhæng med nøgle escrow betyder, at man holder ens nøgle et eller andet sted at sørge for, at den sættes i et pengeskab, så ingen kan få adgang til det.

Asymmetrisk kryptering i dette tilfælde betyder, at man skal have en ekstra privat nøgle, som man kan bruge til at dekryptere information. Processen med at komme til nøgle escrow er lige så vigtig som nøglen, da så skal være opmærksom på, hvilke omstændigheder der kan få en til at få nøglen, og hvem der kan få adgang til nøglen. At have den rigtige proces på plads, og man har de rigtige ideer bag det, man laver med den vigtigste escrow, bliver det derefter en værdifuld del af at opretholde integriteten og sikkerheden for ens data.

Steganografi

Steganografi er en måde at kryptere eller skjule information på, men en har stadig oplysningerne i det almindelige syn hele tiden. Dette er en måde at sikre ting ved at gøre dem til skjult, hvilket i virkeligheden ikke er sikkerhed. Meddelelser vises usynlige, men det er lige der før en. I andre tilfælde kan det være indlejret i billeder, lyde og dokumenter. Dette betyder, at i et sådant tilfælde er alt det, vi ser, dækketeksten til det over den skjulte information.

En måde at implementere steganografi på er ved at skjule oplysningerne i netværkspakker. Det er åbenlyst, at pakker bevæger sig virkelig hurtigt, og det er derfor muligt at sende en masse information, der er indlejret i pakkerne.

Man kan også bruge et billede i steganografi. Dette betyder, at man kan integrere ens information på selve billedet.

Digitale underskrifter

I kryptografi bruges digitale signaturer til at kontrollere for ikke-afvisning. Dette betyder dybest set, at vi underskriver en besked eller fil digitalt. I dette tilfælde kræves ingen type kryptering på meddelelsen, da med den digitale signatur er et individ i stand til at verificere, at meddelelsen kom fra en og ikke var ændringer i kurset. Man kan sukke det med sin private nøgle, og folk, som man har sendt, vil bruge en offentlig nøgle for at kontrollere, at meddelelsen var fra en. Dette er den vigtige bit af at have offentlige nøgler, idet man er i stand til at verificere afsendere af de forskellige meddelelser, man modtager.

Hvis man bekræfter en digital signatur med dens kilde, er man sikre på, at filen eller stykke information ikke har gennemgået nogen ændringer imellem afsenderen og modtageren.

Brug af gennemprøvede teknologier

Der er mange forskellige måder, hvorpå folk kan implementere kryptografi. I de fleste tilfælde er folk måske ikke fortrolige med de mest kryptografiske teknologier, og i dette tilfælde rådes de til at bruge velprøvede teknologier til at kryptere deres data. I dette tilfælde reducerer folk deres over afhængighed af de mest almindelige datakrypteringstyper. Derudover er man med brug af gennemprøvede krypteringsteknologier i stand til at have en bred vifte af, hvorfra man kan vælge imellem.

Elliptisk kurve og kvantekryptografi

Den elliptiske kurve kryptografi er en voksende teknologi inden for kryptografi. Dette er en teknologi, der blev oprettet for at håndtere de mange begrænsninger forbundet med asymmetrisk kryptering, såsom adskillige matematiske tal. Denne kryptografimetode bruger kurver i stedet for tal, hvor hver kurve har en matematisk formel, der er forbundet med den.

Quantum Cryptography er også en anden voksende teknologi inden for kryptografi. Ligesom navnet antyder, er dette en teknologi, der anvender brugen af kvantefysik og anvender det i de beregninger og metoder til kryptering, vi gør inde i vores kryptografi.

Efemerisk nøgle

Efemeriske nøgler er specielle typer kryptografiske nøgler, der genereres for at udføre hver vigtige etableringsproces. Der er tilfælde, hvor en flygtig nøgle bruges mere end én gang i en enkelt session, især i tilfælde, hvor der kun genereres et flygtigt nøglepar for hver meddelelse.

Perfekt fremadrettet hemmeligholdelse

Perfekt fremadrettet hemmeligholdelse er også en anden slags kryptografisk teknologi, hvis hovedmål er at sikre, at oplysninger eller rettere. I dette tilfælde sendes sådanne pakker normalt, når der er meget trafik, der rejser gennem et netværk, da det er meget vanskeligt at identificere en bestemt pakke, hvis transmissionen er fuldt indlæst.

Generelt er kryptografi en teknologi, hvis anvendelse og implementering hurtigt øges. Dette skyldes, at det er en meget god metode til at sikre informationssikkerhed. Gennem kryptografi kan ethvert stykke information krypteres eller skrives på en sådan måde, at det kan være meget vanskeligt for en anden person at læse, om han eller hun ikke er i stand til at dekryptere det.

Brug VCE -eksamenssimulator til at åbne VCE -filer

Cryptography Introduktion

Kryptografi Er undersøgelsen og praksis med teknikker til sikker kommunikation i nærværelse af tredjepart kaldet modstandere. Det beskæftiger. Sikker kommunikation henviser til det scenarie, hvor meddelelsen eller dataene, der deles mellem to parter, ikke kan fås adgang til en modstander. I kryptografi er en modstander en ondsindet enhed, der sigter mod at hente dyrebar information eller data og derved undergrave principperne om informationssikkerhed. Datafortrolighed, dataintegritet, godkendelse og ikke-afvisning er kerneprincipper for moderne kryptografi.

- Fortrolighed henviser til visse regler og retningslinjer, der normalt udføres under fortrolighedsaftaler, der sikrer, at oplysningerne er begrænset til visse personer eller steder.

- Dataintegritet henviser til vedligeholdelse og sørg for, at dataene forbliver nøjagtige og konsistente i hele sin livscyklus.

- Godkendelse er processen med at sikre, at det stykke data, der kræves af brugeren.

- Ikke-afvisning Henviser til evnen til at sikre, at en person eller en part, der er knyttet til en kontrakt eller en kommunikation, ikke kan nægte ægtheden af deres underskrift over deres dokument eller afsendelse af en meddelelse.

Overvej to parter Alice og Bob. Nu vil Alice sende en besked M til Bob over en sikker kanal. Så hvad der sker er som følger. Afsenderens meddelelse eller nogle gange kaldet The Plaintext, konverteres til en uleselig form ved hjælp af en nøgle K. Den resulterende tekst, der er opnået, kaldes chifferteksten. Denne proces er kendt som kryptering. På det modtagne tidspunkt konverteres chifferteksten tilbage til klageren ved hjælp af den samme nøgle K, så den kan læses af modtageren. Denne proces er kendt som dekryptering.

Alice (afsender) Bob (modtager) C = E (M, K) ----> M = D (C, K)

Her henviser C til chifferteksten, mens E og D er henholdsvis krypterings- og dekrypteringsalgoritmer. Lad os overveje tilfældet med Cæsar -chiffer eller skifte chiffer som et eksempel. Som navnet antyder, i Cæsars chiffer, erstattes hver karakter med et ord af en anden karakter under nogle definerede regler. Således, hvis A erstattes af D, B med E og så videre. Derefter ville hver karakter i ordet blive flyttet med en position på 3. For eksempel:

PLAINTEXT: GeeksForgeeks Ciffertext: Jhhnvirujhhnv

Bemærk: Selv hvis modstanderen ved, at chifferen er baseret på Cæsars chiffer, kan den ikke forudsige The PlaintExt, da den ikke har nøglen i dette tilfælde, som er at flytte karaktererne tilbage med tre steder. Se introduktion til krypto-terminologier.

Typer af kryptografi:

Der er flere typer kryptografi, hver med sine egne unikke funktioner og applikationer. Nogle af de mest almindelige typer kryptografi inkluderer:

1. Symmetrisk-nøgle kryptografi: Denne type kryptografi involverer brugen af en enkelt nøgle til at kryptere og dekryptere data. Både afsenderen og modtageren bruger den samme nøgle, som skal holdes hemmelig for at bevare kommunikationens sikkerhed.

2. Asymmetrisk-nøgle kryptografi: Asymmetrisk-nøgle-kryptografi, også kendt som public-key kryptografi, bruger et par nøgler-en offentlig nøgle og en privat nøgle-til at kryptere og dekryptere data. Den offentlige nøgle er tilgængelig for enhver, mens den private nøgle holdes hemmelig af ejeren.

Hash -funktioner: En hash-funktion er en matematisk algoritme, der konverterer data af enhver størrelse til en output i fast størrelse. Hash -funktioner bruges ofte til at verificere dataets integritet og sikre, at de ikke er blevet manipuleret med.

Anvendelser af kryptografi:

Kryptografi har en bred vifte af applikationer i moderne kommunikation, herunder:

- Sikre online transaktioner: Kryptografi bruges til at sikre online-transaktioner, såsom online bank og e-handel, ved at kryptere følsomme data og beskytte dem mod uautoriseret adgang.

- Digitale underskrifter: Digitale underskrifter bruges til at verificere ægtheden og integriteten af digitale dokumenter og sikre, at de ikke er blevet manipuleret med.

- Adgangskodebeskyttelse: Adgangskoder krypteres ofte ved hjælp af kryptografiske algoritmer for at beskytte dem mod at blive stjålet eller opfanget.

Militære og efterretningsapplikationer: Kryptografi er vidt brugt i militære og efterretningsapplikationer til at beskytte klassificeret information og kommunikation.

Udfordringer ved kryptografi:

Mens kryptografi er et kraftfuldt værktøj til at sikre information, udgør det også flere udfordringer, herunder:

- Nøglestyring: Kryptografi er afhængig af brugen af nøgler, som skal styres omhyggeligt for at bevare kommunikationens sikkerhed.

- Quantum computing: Udviklingen af kvanteberegning udgør en potentiel trussel mod de nuværende kryptografiske algoritmer, som kan blive sårbare over for angreb.

- Menneskelig fejl: Kryptografi er kun så stærk som dets svageste led, og menneskelig fejl kan let kompromittere sikkerheden ved en kommunikation.

Sidst opdateret: 20. mar, 2023

Som artikel