Adgang til alle proton -tjenester med Tor Anonymity Network

Folk er blevet identificeret til kriminel aktivitet gennem TOR, da politiet identificerede nævnte beskeder som sendt gennem Tor og så derefter på en liste over, hvem der brugte TOR i et specifikt område på det tidspunkt, hvor meddelelsen blev sendt.

Er tor krypteret

Generelt er Tor et privatlivsværktøj, der bruges til at kommunikere online anonymt. Det står for løgrouteren og arbejder for at skjule din IP og placering, hvilket gør mindre kendt om dig end konventionelle browsingmetoder.

Specifikt er Tor en kommunikationsprotokol, der bruger et netværk af relæer til at forhindre andre i at spore dig. “Løg” -metaforen bruges til at indikere lagene på lag af kryptering påført, hvilket gør det vanskeligt at afgøre, hvem du er, og spore dine online aktiviteter.

Effektivt betyder det, at webstedsadministratorer og andre internetbrugere ikke kan finde ud af oplysninger om, hvem og hvor du er, og hvad du har været med på online.

Denne ekstra beskyttelse bruges af mennesker, der ønsker at skjule deres spor på World Wide Web og Internettet generelt-enhver fra aktivister, der bor under autoritære regimer til små kriminelle eller endda terrorister, samt lovlydige personer, for hvilke privatlivets fred er en prioritet bekymring.

Tor bruges også ofte til at få adgang til det, der undertiden kaldes The Dark Web, inklusive TOR Hidden Services, som undertiden er knyttet til ulovlig aktivitet, skønt ikke nødvendigvis.

De fleste svindlere, der arbejder online, vil sandsynligvis være Tor -brugere, fordi de prøver deres bedste for at dække deres spor. Men det er vigtigt at bemærke, at det at være en tor -bruger ikke betyder, at man har noget at skjule.

Hvem skabte Tor og hvem der driver Tor?

TOR -kommunikationsprotokollen blev oprettet af United States Naval Research Laboratory som en måde at beskytte amerikansk efterretningskommunikation på Internettet. Tor nåede sin alfa -version i september 2002, mens den blev frigivet under en gratis licens i 2004 til fordel for online privatliv og ytringsfrihed rundt om i verden.

Det er open source og gratis software, der er vedligeholdt af TOR -projektet, Inc. – En nonprofit baseret i Seattle, WA, siden 2006.

I dag fokuserer deres mission ifølge en officiel erklæring fra august 2015 på at støtte menneskerettigheder og friheder, fremme privatliv og anonymitet og fremme videnskabelig forståelse.

Hvordan fungerer tor?

TOR -protokollen bruger tre lag kryptering til at give anonymitet, strippet eller tilføjet hver gang meddelelsen hopper til en ny knude. I den ene ende er meddelelsen ulæselig. På den anden er afsenderen ukendt.

- Den bruger, der ønsker at sende beskeden, kører TOR -klienten.

- TOR -klienten får en liste over aktive Tor -noder, som den kan bruge.

- Beskeden er krypteret 3 gange af Tor -klienten.

- Meddelelsen forlader Tor -brugerens computer til knudepunkt 1 (postnoden).

- Ved hjælp af en nøgle, den allerede har modtaget, knudepunkt 1 strimler et lag af kryptering.

- Knudepunkt 1 sender beskeden til knudepunkt 2 (den midterste knude).

- Knude 2 strimler endnu et lag af kryptering.

- Knudepunkt 2 videresender beskeden til knudepunkt 3 (exit -knudepunktet).

- Knude 3 striber det sidste lag af kryptering. Beskeden er nu ikke -krypteret, men noden ved ikke, hvem der sendte den.

- Node 3 videresender beskeden til modtagerserveren, som ikke behøver at køre Tor.

Bemærk, at denne sti ændres hele tiden. Næste gang brugeren ønsker at sende en besked, vælger deres klient et andet sæt med tre noder.

Ingen af knudepunkterne har adgang til oplysninger, der kan skade brugeren, da de enten ikke ved, hvem brugeren er, og/eller hvad meddelelsen er, fordi den stadig er krypteret.

Efter at have passeret gennem knudepunkt 3 er meddelelsen imidlertid ikke længere krypteret og kan læses af alle, der opfanger det (medmindre der er yderligere beskyttelse). Den person, der

Opfang og læser beskeden efter udgangen vil ikke, Ved dog, hvem der sendte det. I stedet ved de sandsynligvis, at afsenderen har brugt tor.

På grund af de flere trin fra Relay Node til Relay Node, betyder Tor lidt langsommere kommunikation – men de, der vælger at bruge det, har bestemt ikke noget imod at ofre hastighed for et løft i anonymitet.

Hvad er løg routing?

Tor er en implementering af Onion Routing -konceptet, der springer omkring forbindelser mellem forskellige routere for at skjule identiteten af en bruger, der sender en besked eller får adgang til en server.

I løgruting bevæger allerede krypteret trafik fra knudepunkt til knudepunkt, hvor hver knude fjerner et af lagene af kryptering, hver med en anden nøgle. Meddelelsen er krypteret flere gange, så hver knude kan ikke læse den – undtagen for udgangsnoden, som endelig kan læse meddelelsen og handle på den.

Når den har nået udgangsnoden, er meddelelsen nu ikke -krypteret og derefter sendt til serveren, men ingen ved, hvem der har sendt den. Hver knude kender kun den nøgle, der er tildelt den, såvel som adressen på den forrige og næste knude. Intet andet.

Så TOR -protokollen er en implementering af løgruting som et koncept – men ikke den eneste måde at gøre det på. Det anslås at være den mest populære, dog med cirka 2-2.5 millioner relæbrugere hver dag i 2021, hovedsageligt fra USA (22.17% fra 1. januar til 1. oktober 2021), Rusland (14.86%) og derefter Tyskland (7.68%).

Hvad er tor skjulte tjenester?

Løgtjenester, også kendt som skjulte tjenester, er anonyme websteder og andre tjenester, der er oprettet til kun at modtage forbindelser gennem TOR. Deres IP og placering er helt ukendt, herunder til Tor -netværket.

De blev først introduceret i 2003 og har ændret navne fra “skjult” til “løg” -tjenester siden. Nogle af disse har historisk set været online sorte markeder såsom den berygtede Silk Road og andre, pornografiske websteder, opslagstavler, der tillader usmagelige og/eller ulovlige emner eller teknologiske værktøjer, der selv giver yderligere privatlivets fred.

Der er dog også løgtjenester, der drives af nogle af de mest velrenommerede nyhedsorganisationer i verden, såsom BBC og New York Times, af forskellige grunde, herunder at muliggøre anonyme beviser, og støtte varslere.

Er Tor og Tor -browseren de samme?

Tor Browser er en webbrowser, der er udstyret med TOR og andre anonymizer -værktøjer. Ved hjælp af det kan man gennemse internettet med mere anonymitet.

Det er uden tvivl den nemmeste og mest tilgængelige måde at køre ens kommunikation gennem Tor som et netværk.

Tor Browser er en praktisk måde at køre tor på. Du har dog ikke brug for Tor -browseren for at bruge Tor -netværket. Tor Browser er udviklet og vedligeholdt af TOR -projektet med den første udgivelse helt tilbage i 2008.

Hvordan bruger svindlere tor?

Selv begyndere kriminelle vil sandsynligvis bruge tor til at skjule deres spor. For eksempel at gøre noget af nedenstående:

- At købe stoffer, ulovlige skydevåben og kriminelle tjenester på markedspladser

- At købe stjålne varer eller varer, der er købt ved hjælp af stjålne legitimationsoplysninger

- At udføre enhed eller browser forfalskning og skjule ens spor

- At sælge ens falske tjenester direkte eller via markedspladser

- At begå overtagelsesangreb

- At begå lånebedrageri

- Til generel operationel sikkerhed (OPSEC) formål for at holde ens kriminelle og reelle identitet helt adskilt

Fordi Tor er et værktøjscyberkriminelle brug, ville enhver virksomhed og organisation, der er målrettet af dem, være klogt at tage det i betragtning, når man vurderer, om en transaktion eller bruger er legitim.

Bruger tor ulovligt?

Nej, at bruge TOR er ikke ulovlig. Det bruges heller ikke kun af kriminelle. Imidlertid har den anonymitet, som Tor -netværket leverer.

Så ikke alle Tor -brugere er kriminelle, men næsten alle online kriminelle gennemgår Tor.

Hvordan man beskytter mod tor-relateret svig

Nøglen i bestræbelserne på at bekæmpe svig, der er aktiveret af TOR -netværket eller forpligtet via løgrouting, er det anonyme resultat, der er returneret af TOR til fingeraftryksanmodninger.

Ja, tor øger ens privatliv meget. Men avancerede anti-svig-løsninger vil identificere, om nogen bruger TOR under deres IP-adresseanalyse og browserfingeraftryksbrugerprofileringsrutiner.

Dette skyldes, at Tor -brugere ser meget ens ud, som om de har lagt på den samme maske og returnerer næsten identiske browser -hashes. Tor -browseren afslører sig selv, når værktøjet matcher brugerens IP med en kendt TOR -udgangsnode, der fungerer som en proxy efter dekryptering.

Du kan prøve Seons IP -opslagsmodul nedenfor. Gå bare ind i nogens IP.

For en virksomheds indsats mod svindel er det, der er vigtigt, ikke nøjagtigt, hvem denne person er, men snarere om de bruger Tor. Dette er et rødt flag til risikoscoring, og vil rejse mistanker og udløse manuelle anmeldelser, når regelsættet for efterfølgende svig er effektivt.

Det skal også bemærkes, at tor skjuler ikke identiteten af afsenderen. Det fokuserer på at kryptere meddelelsen i stedet.

Folk er blevet identificeret til kriminel aktivitet gennem TOR, da politiet identificerede nævnte beskeder som sendt gennem Tor og så derefter på en liste over, hvem der brugte TOR i et specifikt område på det tidspunkt, hvor meddelelsen blev sendt.

For eksempel skete en sådan hændelse på Harvard University i 2013 med en falsk bombetrussel, og afsenderen blev fanget, fordi de blev identificeret som at have brugt Tor på det tidspunkt, fra universitetets campus.

Et eksempel på forsvar mod tor-relateret svig

Som en hurtig casestudie, lad os f.eks.

En cyberkriminel forsøger at få adgang til det gennem Tor, planlægger at bruge stjålet Fullz til at oprette en ny konto, købe genstande og derefter senere forsøge at returnere tomme kasser og dermed lomme refusionen. Eller ethvert forsøg på svig, der løber gennem Tor, virkelig.

Erfarne svindlere, der prøver at køre en sådan fidus, vil tage forskellige skridt for at skjule deres identitet og forekomme legitime. Imidlertid tager avancerede anti-svigværktøjer snesevis, ofte hundreder, af datapunkter i betragtning, at gøre med, hvordan brugeren og enheden i øjeblikket handler, såvel som deres cookies og cache (hvordan de har handlet i fortiden). Meget af dette er skjult af Tor, men det faktum, at de bruger Tor, er stadig markeret.

I tandem med de yderligere datapunkter vil TOR -brug resultere i højrisikoscore, der vil modregne alarmklokker og udløse passende protokoller. Svindlerens forsøg på enten at oprette kontoen eller købe varerne vil således blive blokeret og markeret til manuel gennemgang. Kort sagt, moderne anti-svig-løsninger er godt opmærksomme på torens særlige forhold, og hvad svindlere bruger det til, og tager derfor alt dette i betragtning, når man beskytter et firma.

Bange for det mørke web?

Vi foretog en egen undersøgelse for at få en bedre forståelse af, hvordan svindlere bruger det mørke web. I dag kan vi udnytte svindlers egne værktøjer og teknikker mod dem.

Læs efterforskningen

Kilder

The Verge: FBI -agenter sporet Harvard Bomb -trusler på trods af Tor

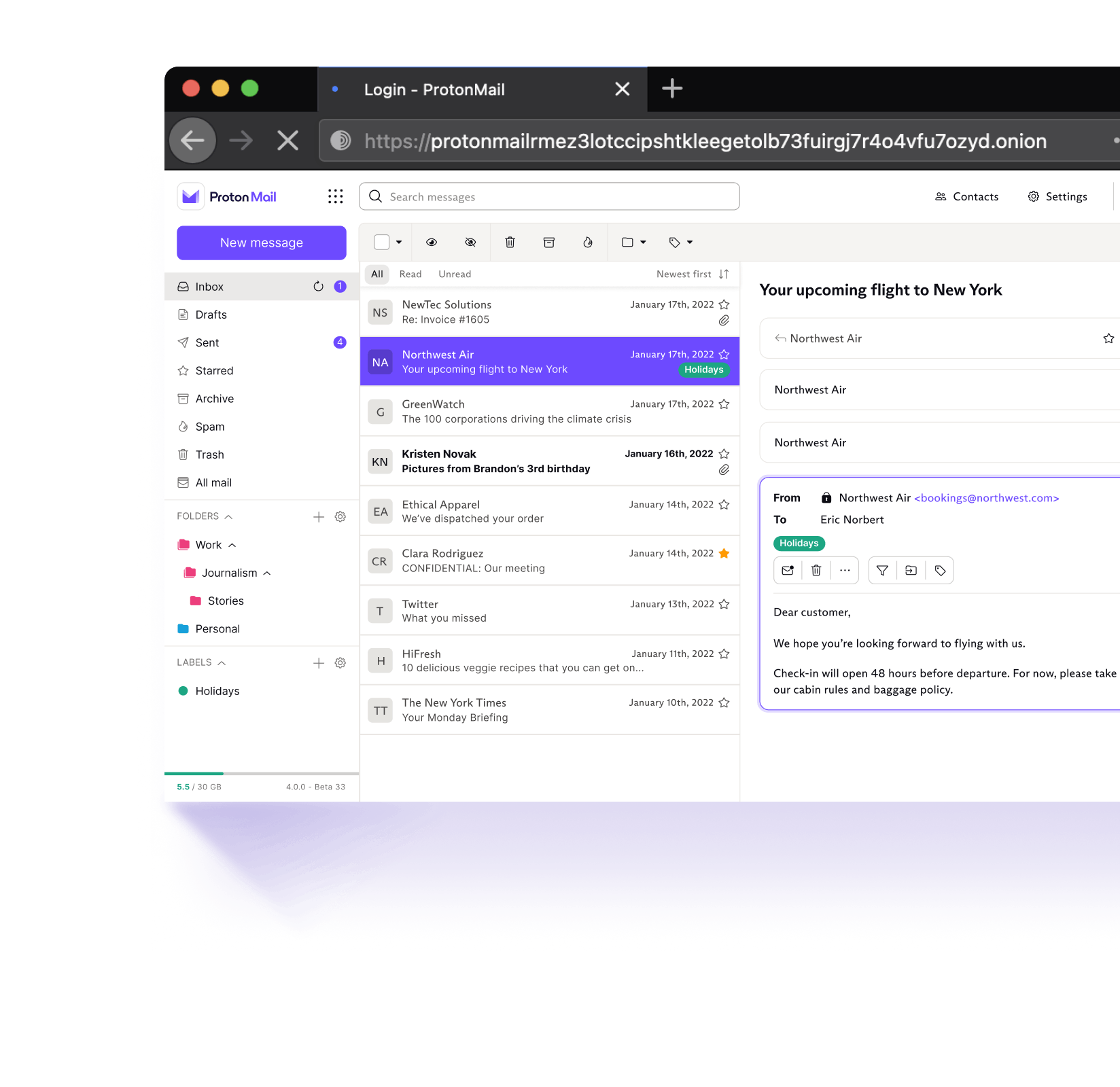

Adgang til alle proton -tjenester med Tor Anonymity Network

Tor er gratis, open source-software til at muliggøre anonym kommunikation.

Når du opretter forbindelse til internettet via Tor, dirigeres dit internet gennem et verdensomspændende, frivilligt netværk af relæer, der skjuler din placering og aktivitet fra alle, der prøver at overvåge dig.

Tor blev oprindeligt udviklet i 1990’erne og bruges i dag over hele verden af mennesker, der har brug for at gennemse internettet anonymt. For eksempel bruges det ofte af journalister og aktivister, der opererer under undertrykkende regimer. Specielle websteder, kaldet løgwebsteder, kan kun fås via Tor og kræve, at du installerer Tor -browseren på din enhed (eller får adgang til TOR -netværket med TOR over VPN (nyt vindue)).

Hvorfor bruge Tor?

Brug af Tor til at få adgang til proton er valgfrit, men i nogle situationer kan det bringe yderligere sikkerhedsfordele. Instruktioner om, hvordan man bruger vores TOR -krypterede e -mail eller TOR -krypteret filopbevaringsadgang, findes her (nyt vindue) . Mere information om, hvordan Proton bruger Tor til at beskytte dit privatliv, kan findes her (nyt vindue) .

Intet netværk snooping

Routing af din trafik til proton gennem TOR -netværket gør det vanskeligt at spore din internetforbindelse for at vide, at du bruger en proton -service.

Ingen mand i midten

Tor anvender ekstra krypteringslag på toppen af din forbindelse, hvilket gør det vanskeligere for en avanceret angriber at udføre et mand-i-midten angreb på din forbindelse til vores servere.

Anonym forbindelse

Tor opretter også dine forbindelser til Proton Anonymous. Vi vil ikke være i stand til at se den sande IP -adresse på din forbindelse til Proton.

Omgå censur

Tor kan også hjælpe med protontilgængelighed. Hvis vores tjenester bliver blokeret i dit land, kan det være muligt at nå os ved at gå til vores løgsted.

Ting at huske på, når du bruger Tor

Brug af Tor kommer med nogle ulemper. Tor -forbindelser leverer typisk meget langsommere og mindre pålidelig ydelse end en standard internetforbindelse.

Selv uden at bruge TOR er Protons tjenester sikret med ende-til-ende-kryptering, Secure Authentication (SRP) og valgfri to-faktor-godkendelse. De fleste mennesker behøver ikke at bruge vores TOR -krypterede e -mail eller TOR -krypterede filopbevaringsadgang. Men hvis du er en aktivist i en følsom situation, giver vores løgsted et ekstra lag med anonymitet og beskyttelse.

Hvordan man bruger tor

For at bruge vores Tor Hidden Service (også kendt som et løgsted), skal du have Tor installeret eller bruge Tor Browser.

Tor til desktop

Den nemmeste måde at gennemse løgwebsteder på er at downloade Tor Browser. Tor Browser er næsten den samme som den populære Firefox Web Browser, men den har indbygget support til TOR. Bare at downloade Tor Browser giver dig mulighed for at besøge løgwebsteder med det samme.

Tor til mobil

TOR -projektet støtter følgende mobile apps til browsing løgsider på mobil: