DNS -lækagebeskyttelse – Find og fastgørelse af en DNS -lækager let

Hvis problemet fortsætter, skal du kontakte kundesupport her.

IP -adresse lækage

Nogle gange vil brugerne opleve en IP -adresse lækage, når de er tilsluttet PIA. En IP -lækage er lækker af en brugers rigtige IP -adresse, mens den er tilsluttet en VPN -tjeneste.

For at løse IP -adresselækager er der et par skridt, der kan tages for at rette op på dette problem. Vær sikker på koble fra Fra Pia før du gør disse trin.

1) Ryd din cache og cookies i alle browsere på dit system (Chrome, Internet Explorer, Firefox osv..) Luk alle browservinduer, når du er færdig med at rydde cache/cookies.

2) Deaktiver WebRTC i alle browsere.

- Inden for applikationen, Indstillinger gå til Forbindelse Fanen

- Vælg en anden “Forbindelsestype“og”Fjernport“Kombination i menuen.

Bemærk: Valg af ‘UDP’ eller ‘TCP’ ændrer indstillingerne i menuen ‘Fjernport’.

4) Skift den protokol, du forbinder over:

- Inden for applikationen går indstillinger til fanen Forbindelse

- Vælg OpenVpn eller Wireguard Protokol

Efter at have udført ovenstående trin, kan du prøve at oprette forbindelse igen til VPN og gå til vores hjemmeside her for at se, om IP -adresseproblemet er løst.

Hvis problemet fortsætter, vil jeg gerne have, at du afinstallerer og geninstallerer appen ved hjælp af følgende guide til din enhed:

Når du har afinstalleret og geninstalleret vores applikation med succes, skal du prøve din forbindelse igen for at sikre, at du er beskyttet!

Den nemmeste måde at fortælle, om du er fuldt beskyttet af VPN, er at besøge vores “What’s My IP” VPN -testside her.

Hvis det rapporterer, at “du er beskyttet af pia” stor! Du er forbundet med vores VPN!

Hvis testsiden rapporterer, at “du ikke er beskyttet” eller “dine private oplysninger er udsat”, skal der rettes noget.

Hvis problemet fortsætter, skal du kontakte kundesupport her.

DNS -lækagebeskyttelse – Find og fastgørelse af en DNS -lækager let

Foruden VPN -forbindelsesfejl er den anden betydningsfulde trussel mod din anonymitet, når du bruger en betroet VPN -service.

Dette kan resultere i, at din internetudbyder kan ‘se’ og overvåge din online aktivitet, selvom du tror, at en krypteret VPN -tunnel sikkert beskytter dig.

I den følgende artikel skal vi diskutere, hvad en DNS er, hvad det betyder, når det lækker, hvordan du kan løse DNS -lækager, og DNS -lækagebeskyttelse.

Bemærk, at det er artiklen, der stort set er blevet erstattet af en komplet guide til IP -lækager. Imidlertid er DNS -lækagebeskyttelsesoplysninger, der er indeholdt her, stadig ajour og nyttige!

Hvad er en DNS?

Det dynamiske navnesystem (DNS) bruges til at oversætte domænenavne til numeriske IP -adresser (34.233.235.248). Denne oversættelsestjeneste udføres normalt af din internetudbyder ved hjælp af dens DNS -servere.

Hvad er en DNS -lækage?

En DNS -lækage er, når din internetudbyder på grund af softwareproblemer er i stand til at spore dine internetbevægelser, uanset om du bruger en VPN eller ej!

Når du bruger en VPN -service, skal DNS -anmodningen dirigeres gennem VPN -tunnelen til din VPN -udbyders DNS -servere snarere end dem fra din internetudbyder.

Det er dog ganske almindeligt, at Windows (den største skyldige for dette problem, selvom det aldrig siger aldrig for OSX og Linux) at i stedet bruge sine standardindstillinger og sende anmodningen til ISP’s DNS -server snarere end gennem VPN -tunnelen.

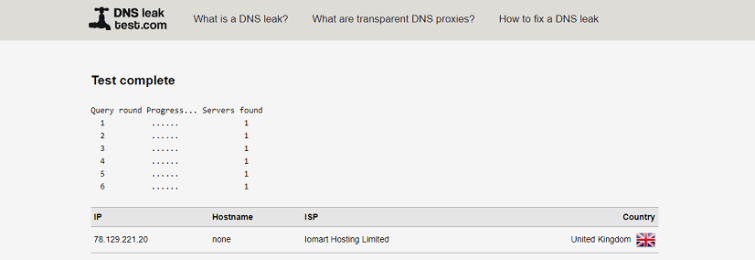

DNS -lækage -test

For at udføre en DNS -lækage -test skal du blot gå til DNSLEAKTEST.com

Kontroller resultaterne for at sikre dig, at du genkender IP -numrene. Især betyder ethvert resultat, der viser din ‘rigtige’ placering eller som hører til din internetudbyder.

Disse resultater ser alle ud til os, så vi ved, at vi ikke har en DNS -lækage. Phew!

DNS -lækage fix

Hvis du vil tilslutte en DNS -lækage, eller bare vil forhindre muligheden for, at en sker, er der en række tilgange, du kan tage.

1. Brug en VPN-klient med indbygget DNS-lækagebeskyttelse

Det er langt den enkleste måde, men desværre leverer kun et par VPN -udbydere denne mulighed. De, der inkluderer:

Privat internetadgang – Indstillinger/DNS lækagebeskyttelse*

Mullvad -settings/stop DNS lækager*

Torguard – Automatisk

*Disse klienter har også en ‘Internet Kill Switch’.

2. Brug VPNCheck (Pro Version)

Pro -versionen af VPNCheck inkluderer DNS -lækagebeskyttelse.

Sådan går du i gang med at indstille det.

- Download, installer og kør vpncheck.

- Klik på hovedskærmen ‘Config’.

- Sørg derefter for, at ‘DNS Lake Fix -boksen’ er markeret. Det er sandsynligvis også værd at specificere nogle programmer (såsom din yndlings bittorrent -klient), som du vil lukke ned i tilfælde af en VPN -afbrydelse, mens du er ved det.

- For at komme i gang skal.

Vpncheck pro koster $ 24.90 (i skrivende stund er der 20% rabat, der bringer prisen ned til $ 19.92), og leveres med en 13-dages gratis prøve.

3. Skift DNS -servere og få en statisk IP

Selvom ikke strengt taget en løsning, sørger skiftende DNS -servere for, at din internetudbyder ikke snooper på dig. De fleste VPN -udbydere vil med glæde give dig deres DNS -serverdetaljer, eller du kan rute dine anmodninger gennem en offentlig DNS -server, såsom dem, der tilbydes af Google Public DNS, Opendns og Comodo Secure DNS.

Redigering: Jeg har nu skrevet, hvordan man ændrer dine DNS -indstillinger – en komplet guide, der forklarer detaljeret, hvordan du ændrer dine DNS -indstillinger i alle større OSS. I den artikel anbefaler jeg at bruge OpenNIC over Google DNS, da Google DNS er et meget dårligt valg, når det kommer til privatlivets fred.

Installationsinstruktioner til forskellige platforme leveres på de respektive websteder, men når vi arbejder i Windows 7, er her en oversigt over, hvordan man gør det der (processen ligner på alle platforme).

- Åbent netværk og delingscenter (fra kontrolpanelet) og klik på ‘Skift adapterindstillinger.’

- Højreklik på din vigtigste forbindelse og vælg ‘Egenskaber’

- Se gennem listen og find ‘Internet Protocol version 4 (TCP/IPv4). Fremhæv det og klik på ‘egenskaber’

- Skriv en note af eventuelle eksisterende DNS -serveradresser, hvis du vil gendanne dit system til dets tidligere indstillinger på et tidspunkt i fremtiden, skal du klikke på knappen ‘Radioknap’ Brug de følgende DNS -serverradikos ‘radioknap, indtast de relevante adresser. Klik på ‘OK’ og genstart forbindelsen.

Hvis du bruger din VPN -udbyders DNS -server, vil de give dig DNS -serveradresser. Hvis du bruger en offentlig server, kan du finde disse adresser nyttige:

Google Public DNS

- Foretrukket DNS -server: 8.8.8.8

- Alternativ DNS -server: 8.8.4.4

Åbn DNS

- Foretrukket DNS -server: 208.67.222.222

- Alternativ DNS -server: 208.67.222.220

Comodo Secure DNS

- Foretrukket DNS -server: 8.26.56.26

- Alternativ DNS -server: 8.20.247.20

Ændring af DNS -serveren er ikke kun mere sikker, da den flytter DNS -oversættelsestjenesten til en mere betroet fest, men det kan bringe hastighedsfordele, da nogle tjenester er hurtigere end andre. For at finde ud af, hvor godt en DNS -serverudbyder klarer sig i denne henseende, kan du downloade et gratis værktøj kaldet DNS Benchmark.

En statisk IP -adresse er en enkelt fast IP -adresse. Hvis det er konfigureret til at oprette forbindelse til en statisk IP, vil Windows (eller andre OSS) altid rute dine DNS -anmodninger til den statiske IP -adresse i stedet for at tildele en tilfældig IP, hver gang du opretter forbindelse til Internettet (ved hjælp af DHCP).

I teorien, når du bruger en VPN med DHCP -aktiveret, skal alle DNS -anmodninger dirigeres gennem VPN -tunnelen (ved hjælp af en proces, der kaldes adressereservation). VPN -udbyderen håndterer derefter disse. Fejl i adressereservationsprocessen kan imidlertid resultere i, at DHCP misligholder de DNS -servere, der er specificeret af OS -indstillingerne, der snarere dirigerer dem gennem VPN -tunnelen.

Selvom det ikke er kritisk, er det derfor sandsynligvis også en god ide at rydde andre DNS -servere undtagen dem, der bruges af din VPN -adapter. Fuld instruktioner til at gøre det kan findes her sammen med rettelsen, der kun fungerer med den ‘klassiske’ open source openvpn-klient. Det er effektivt en 3 -delt batchfil, der:

- Skifter fra alle aktive DHCP -adaptere til en statisk IP (indstillet af dig)

- Rydder alle DNS -servere undtagen TAP32 -adapteren (brugt af OpenVPN)

- Returnerer dit system til sine originale indstillinger, når du er koblet fra VPN -serveren

Forfatterens note, 14. januar 2016: Dette tre år gamle hack er en delvis måde at omgå det faktum, at de fleste VPN-klienter på den tid ikke korrekt rutede DNS-anmodninger gennem VPN, der skal løses af VPN-udbyderen (som skulle ske.) Heldigvis er situationen markant forbedret, og de fleste gode klienter tilbyder nu robust DNS -lækagebeskyttelse. Forhåbentlig vil VPN -udbydere nu begynde at understøtte fuld IPv6 -routing (snarere end blot at deaktivere IPv6.)

DNS lækagebeskyttelse

Da det at sikre, at anonymitet er den vigtigste grund til, at de fleste bruger VPN, giver det mening at bruge et par minutter på at tilslutte eventuelle potentielle områder, hvor denne anonymitet kan blive kompromitteret. Det er også værd at huske, at mens Windows forårsager de mest DNS -lækageproblemer, er Linux og OSX ikke immun, så det er stadig en god ide at følge et lignende trin som disse konturer ovenfor, hvis dette er dine valgte platforme.

OPDATERING: Efter afsløringer af Googles medvirken i den nylige NSA -spioneringsskandale fraråder vi nu at bruge Google Public DNS -servere.

OPDATERING: Selvom pålidelighed kan være et problem, er det en decentral, åben, ucensureret og demokratisk alternativ til de åbne, der er anført ovenfor, der er anført ovenfor ovenfor, der er anført ovenfor, der er anført ovenfor. Det er også muligt at indstille dine DNS -indstillinger til dem fra din VPN -udbyder (spørg det om detaljer).

Vigtig opdatering: En ny “funktion” i Windows 10 betyder, at DNS -anmodninger er rettet ikke kun gennem din VPN -tunnel, men også gennem din internetudbyder og den lokale netværksgrænseflade. Det skyldes, at Windows 10 som standard forsøger at forbedre webpræstation ved at sende DNS -anmodninger parallelt med alle tilgængelige ressourcer på én gang og bruge den hurtigste. Især Windows 10-brugere bør derfor deaktivere “Smart Multi-Homed Name Resolution” straks (selvom Windows 8.X -brugere kan også drage fordel af at gøre dette.) Se advarsel! Windows 10 VPN -brugere med stor risiko for DNS -lækager for flere detaljer.

DNS Læksikkerhedskonklusion

Du skal nu være i stand til at udføre en DNS -lækage -test, og DNS -lækagebeskyttelse. Hvis du har fået feedback på denne vejledning, så fortæl os det i kommentarerne.

Relaterede artikler:

Skrevet af: Douglas Crawford

Har arbejdet i næsten seks år som Senior Staff Writer og Resident Tech og VPN Industry Expert hos Proprivacy.com. Meget citeret om spørgsmål, der vedrører cybersikkerhed og digitalt privatliv i den britiske nationale presse (The Independent & Daily Mail Online) og internationale teknologipublikationer som ARS Technica.