VPN -protokoller forklarede: Hvilken er bedst

Slofther, der blev udgivet i 2014, er en af de nyere VPN -protokoller, der er tilgængelige. De tidlige tegn er, at det giver god sikkerhed uden at gå på kompromis med hastigheden.

Hvilken VPN -protokol skal jeg bruge? (Easy Guide – Opdateret 2023)

Virtuelle private netværk (VPN’er) er en uvurderlig løsning på et udbredt problem i dag – at bevare din anonymitet og sikkerhed, mens du er på internettet. Den nysgerrige flok blandt de millioner af VPN -brugere er sandsynligvis ikke kun interesseret i at få en VPN, men at lære mere om dens ins og outs. Denne artikel er rettet mod dem af jer, der ønsker at få en bedre idé om VPN -protokoller, såvel som hvilke du skal se og vælge.

Vi gav allerede en dybdegående forklaring på de forskellige VPN-protokoller sammen med deres fordele og ulemper. Hvis du ønsker at blive bekendt med dem i detaljer, skal du sørge for at kigge. Denne artikel giver mere kortfattet information til dem, der ønsker et hurtigt og enkelt svar på den bedste samlede VPN -protokol.

Grundlæggende om protokol

I tilfælde af at du starter fra bunden, er en VPN -protokol i den enkleste udtryk brød og smør på hver VPN -tjeneste. De er rygraden, der består af transmissionsprotokoller og krypteringsstandarder, der giver dig hurtig og sikker adgang til VPN -servere og tilbage. Der er fem store VPN -protokoller: OpenVpn, PPTP, L2tp/ipsec, IKEV2, og SSTP -protokoldetaljer

Her er de vigtigste aspekter af hver VPN -protokol:

OpenVpn

- Relativt ny open source-protokol, der betragtes som “guldstandarden” på grund af dens pålidelighed.

- Ekstremt populær blandt tredjepartstjenester, ingen indfødt support på nogen platform.

- Understøtter en lang række algoritmer, der sikrer det bedste sikkerhedsniveau.

- En af de hurtigste tilgængelige protokoller – hastighed afhænger af krypteringsniveau, men almindelige brugere føler sig ikke hindret i de fleste tilfælde.

- Opsætning kan virke vanskeligt ved første øjekast, men enhver værdifuld VPN -service leveres med en automatiseret proces, der kræver minimal brugerinput.

IKEV2 (Internet Key Exchange V2)

- IPsec-baserede tunnelprotokol, udviklet af Microsoft og Cisco.

- Stabil og sikker takket være genforbindelsesfunktioner og support til en række algoritmer.

- Leverer i hastighedsafdelingen. Det er relativt hurtigere end L2TP, SSTP og PPTP.

- Understøtter BlackBerry -enheder, men ellers begrænset platformtilgængelighed

- Proprietær tech, så din mening afhænger af dine samlede følelser mod Microsoft; Imidlertid findes identiske open source-versioner.

L2TP (Layer 2 Tunneling Protocol)

- Stammer fra Ciscos L2F og Microsofts PPTP.

- Tilbyder ikke nogen sikkerhed på egen hånd, hvorfor det normalt er parret med ipsec.

- Indbygget på alle moderne VPN-kompatible enheder/operativsystemer.

- En anstændig all-round-protokol, men de nylige lækager peger på, at den kompromitteres af NSA.

- Tilbyder ikke nogen reelle fordele sammenlignet med OpenVPN.

SSTP (Secure Socket Tunneling Protocol)

- Først introduceret i Windows Vista SP1 af Microsoft.

- Helt integreret i Windows – andre platforme er muligvis ikke i stand til at bruge det.

- Omgår de fleste firewalls med lethed.

- Som Microsofts egen teknologi tilbyder det lidt forsikring om, hvor dine data går hen.

- Hurtig og relativt sikker, men sårbarhed over for bagdøre gør det til en af de mindst tiltalende protokoller.

PPTP (Point-to-Point Tunneling Protocol)

- Den første VPN -protokol understøttet af Windows.

- Understøttet af hver VPN-kapabel enhed.

- Meget hurtigt på grund af lavere krypteringsstandard.

- Ekstremt usikker – kendt for at let blive revnet af NSA i lang tid;

- På trods af Microsoft Patching PPTP anbefaler de stadig at bruge andre protokoller såsom SSTP eller L2TP/IPSEC.

Konklusion

Afslutningsvis for ikke-kritisk daglig brug er OpenVPN, L2TP/IPSEC og IKEV2 pålidelige muligheder. Du kan også finde SSTP egnet, hvis du er en Windows -bruger, men vi advarer mod dens brug på grund af potentielle sårbarheder. Denne forsigtighed strækker sig også til L2TP og IKEV2; Med hensyn til sikkerhed er effektiviteten af disse protokoller stort set afhængig af din tillid til Microsoft. Selv hvis du er en stødig tilhænger af Microsoft, anbefaler vi kun at bruge PPTP som en endelig mulighed, da dens effektivitet til at bevare dit privatliv er ret forældet.

For at sikre den største sikkerhed, skal du vælge en protokol med en bevist track record for at være blottet for anerkendte sårbarheder. I øjeblikket er OpenVPN den eneste protokol, der opfylder dette kriterium. Derudover er det en af de håndfulde sikre protokoller, der er tilgængelige på tværs af flere platforme.

Vital som det er, at vide, hvad den bedste VPN -protokol er, betyder ikke noget, hvis du ikke vælger en service, der understøtter den. Derfor har vi udarbejdet en liste over de bedste VPN’er, der er tilgængelige på markedet – hver eneste af dem har OpenVPN og andre hurtige, sikre protokoller, forventninger. Se:

VPN -protokoller forklarede: Hvilken er bedst?

JP Jones er vores CTO. Han har over 25 års softwareteknik og netværksoplevelse og fører tilsyn med alle tekniske aspekter af vores VPN -testproces.

- Hvad er en VPN?

- VPN -protokoller

Vores dom

OpenVPN er den mest sikre VPN -protokol. Det er kompatibelt med en række krypteringsciffer, herunder AES-256, blowfish og chacha20. Det har ingen kendte sårbarheder og understøttes naturligt af næsten enhver VPN -tjeneste. Mens vi anbefaler OpenVPN, er Wireguard et sikkert og hurtigere alternativ.

VPN -protokoller er det sæt regler, der beskriver, hvordan man opretter en sikker forbindelse mellem din enhed og en VPN -server.

De er også kendt som tunnelingsprotokoller, fordi de er ansvarlige for at danne VPN -tunnelen, der skjuler din webaktivitet fra internet -snoopers.

VPNS -brug protokoller For sikkert at forbinde din enhed til en VPN -server og derefter bruge en chiffer For at kryptere de data, der rejser over denne forbindelse. For flere detaljer, skal du læse vores begynderguide til, hvordan VPN’er fungerer.

I denne vejledning forklarer og sammenligner vi de forskellige typer VPN -protokoller og foreslår, hvilken protokol der er bedst afhængigt af dine behov.

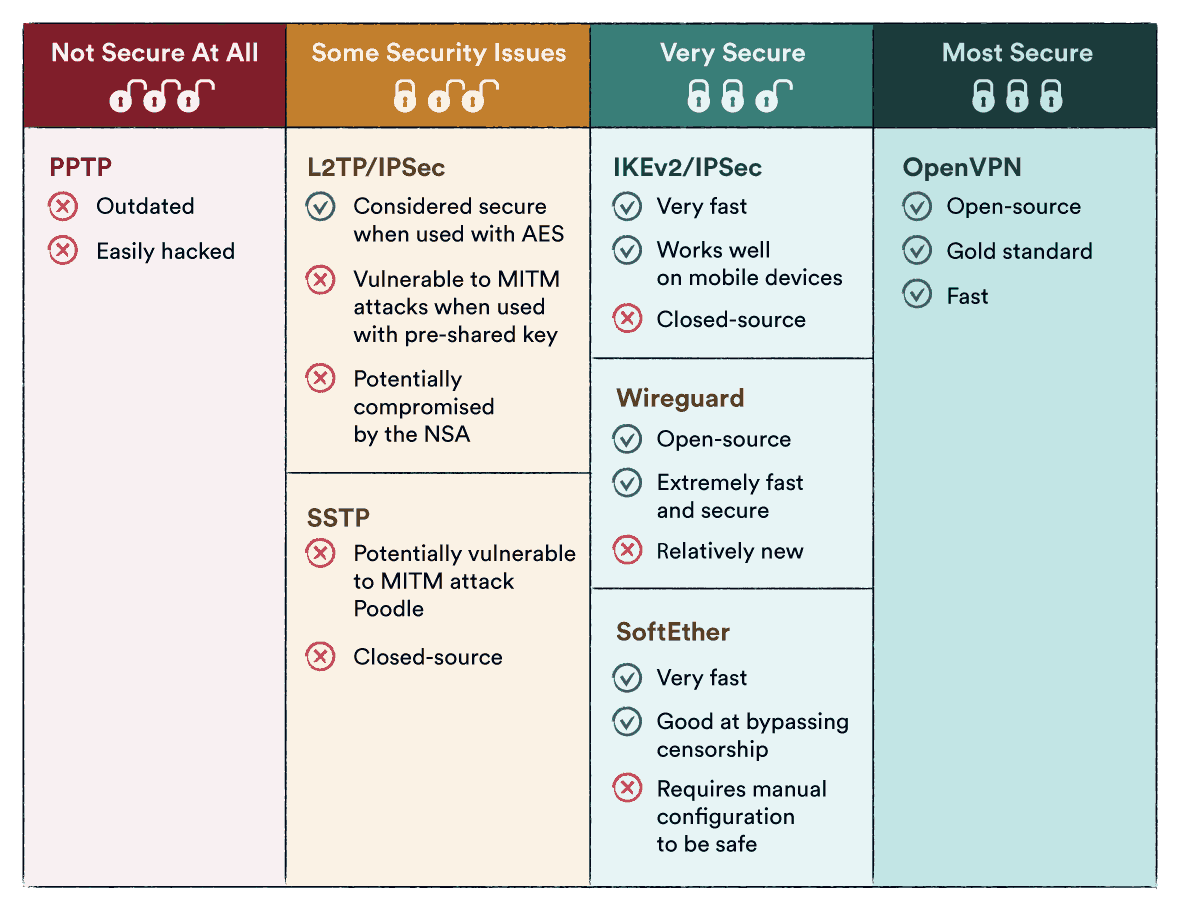

- OpenVPN: Bedste VPN -protokol

- Wireguard: Hurtigste VPN -protokol

- IKEV2/IPSEC: Great Protocol for Mobile -brugere

- Softher: God til omgåelse af webcensur

- L2tp/ipsec: langsom protokol er ikke værd at bruge

- SSTP: Protokol med lukket kilde med nogle risici

- PPTP: En usikker og forældet protokol

Hvad er der i denne guide

- De 7 vigtigste VPN -protokoller forklarede

- Hvad er den bedste VPN -protokol?

- Hvordan man vælger VPN -protokol

Hvad er der i denne guide

- De 7 vigtigste VPN -protokoller forklarede

- Hvad er den bedste VPN -protokol?

- Hvordan man vælger VPN -protokol

De 7 vigtigste VPN -protokoller forklarede

Dit valg af VPN -protokol varierer afhængigt af hvilken VPN du bruger.

Nogle VPN -tjenester giver dig mulighed for at vælge mellem en lang række protokoller. Andre VPN’er lader dig slet ikke vælge.

Hver protokol har sine egne styrker og svagheder, og du skal forstå forskellene mellem dem for at vælge den rigtige protokol til din internetaktivitet.

Nedenfor er den Syv mest almindeligt anvendte VPN-protokoller og deres fordele:

1. OpenVPN: Den bedste VPN -protokol

| Fordele | Ulemper |

|---|---|

| Nativt understøttet af næsten enhver VPN -service | Forbrug med høj båndbredde |

| Open source | Ikke den hurtigste VPN -protokol omkring |

| Blevet grundigt testet over en lang periode | Tung kodebase |

| Ingen kendte sårbarheder | |

| Brugere kan vælge mellem UDP- og TCP -versioner | |

| Kompatibel med en række chiffer, inklusive AES-256 | |

| Understøtter perfekt fremadrettet hemmeligholdelse | |

| Gold-standard VPN-protokollen i de sidste 2 årtier |

RESUMÉ : OpenVPN er stadig den bedste VPN -protokol, vi har testet. Det har været branchens førende VPN -protokol i godt over et årti, der er ekspertbalancerende uknuselig sikkerhed med hurtig ydeevne. Vi anbefaler at bruge OpenVPN, når det er tilgængeligt.

Openvpn blev oprettet i 2001 af James Yonan og betragtes som mest sikre VPN -protokol der er.

Softwaren er open source og har eksisteret i over to årtier, hvilket betyder, at sikkerhedsforskere har brugt masser af tid på at teste den for svagheder og usikkerhed.

I øjeblikket, OpenVPN har ingen kendte sårbarheder, Så du kan være sikker på, at din VPN -forbindelse er sikker og privat, når du bruger OpenVPN.

Protokollen er kompatibel med en lang række krypteringschifre, herunder AES, blowfish og chacha20.

OpenVPN er også en meget konfigurerbar protokol. Næsten hver VPN -app understøtter naturligt OpenVPN på tværs af de fleste større platforme, herunder Microsoft Windows, Apple Macos, Android, Linux og iOS.

For ikke -understøttede platforme vil du normalt være i stand til at downloade en konfigurationsfil, der giver dig mulighed for manuelt at oprette en OpenVPN -forbindelse.

OpenVPN kan arbejde med to forskellige kommunikationsprotokoller: TCP og UDP. Dette er transportlagsprotokoller, der styrer, hvor omhyggeligt dine data overføres på tværs af netværket.

Den vigtigste forskel mellem dem er det OpenVPN UDP er hurtigere, men OpenVPN TCP giver en mere pålidelig forbindelse Fordi det er bedre til at omgå firewalls.

Vores råd er at altid prøve UDP til din VPN -forbindelse. Hvis du finder det ikke fungerer, skal du skifte til TCP.

OpenVPNs hoved ulempe er, at den ikke er så hurtig, let eller effektiv som nogle af de andre VPN -protokoller. Dens hastigheder er gode, men ikke så hurtige som Wireguard eller IKEV2.

Det er også VPN -protokollen med Største krav til båndbredde. Som vores VPN -dataforbrugstest viser, forbruger OpenVPN langt flere data end nogen anden VPN -protokol. Dette betyder, at hvis du bruger din VPN på mobil, når du din kontrakts datagrænse omkring 20% hurtigere.

Hvornår skal du bruge OpenVpn:

- Hvis privatlivets fred og sikkerhed er din absolutte højeste prioritet, skal du bruge OpenVPN, når det er muligt.

Hvornår skal du ikke bruge OpenVpn:

- Hvis hastigheden er afgørende for din aktivitet (e.g. Gaming).

- Hvis du bruger en VPN, mens du er tilsluttet cellulære data (E.g. 3G/4G). Du når din maksimale godtgørelse hurtigere og betaler mere i roamingafgifter, når du er i udlandet.

2. Wireguard: Den hurtigste VPN -protokol

| Fordele | Ulemper |

|---|---|

| Meget let kodebase | Der er bekymringer om privatlivets fred med dens standardkonfiguration |

| Ekstremt hurtige hastigheder | Endnu ikke understøttet af enhver VPN -tjeneste |

| Open source | Har brug for tid til at blive fuldt afprøvet |

| Begrænset dataforbrug | Kan kun bruges sammen med UDP |

| Ingen kendte sikkerhedsproblemer | |

| God til håndtering af netværksændringer | |

| Understøtter perfekt fremadrettet hemmeligholdelse | |

| Meget let at manuelt konfigurere |

RESUMÉ : Wireguard er den nyeste VPN -protokol på scenen, og den matcher hurtigt OpenVPN. Dens ydeevne og effektivitet er fremragende, og der er ingen tegn på usikkerhed (endnu). Hvis du ikke er bekymret for dens umodenhed, er Wireguard muligvis den bedste VPN -protokol for dig.

Wireguard er en relativt ny, open source tunneling-protokol designet til at være hurtigere og mere effektiv end den mere populære OpenVPN-protokol. For at sammenligne de to protokoller skal du læse vores dybdegående Wireguard vs OpenVPN-guide.

Udgivet i 2019 har Wireguard gjort et stort indtryk på VPN -branchen. Talrige VPN’er handlede hurtigt for at integrere Wireguard i deres service, og mange har gjort det til deres standardprotokol.

Wireguard leverer mange af sin skaber Jason a. Donenfelds løfter:

- Det er bemærkelsesværdigt hurtigt. I henhold til Wireguards interne test udfører den over 3x hurtigere end OpenVPN. Vi så lignende resultater i vores egen test, især på forbindelser med længere afstand.

- Kodebasen er imponerende effektiv. Wireguard står på kun 4.000 kodelinjer, som er omkring 100x mindre end kolleger som OpenVPN og IKEV2. Dette er ikke kun godt til ydeevne, det bør også forbedre sikkerheden. En mindre kodebase gør protokollen lettere at revidere og reducerer angrebsoverfladen for hackere.

- Dataforbrug er minimal. Vores tests fandt, at Wireguard er langt den mindst båndbredde tunge VPN -protokol. Sammenlignet med OpenVPNs 20% tilføjer Wireguard kun yderligere 4% dataforbrug til din normale aktivitet. Læs mere om dette i vores guide til VPN’er og mobildata.

Wireguards spædbarn er den vigtigste faktor, der arbejder imod den i øjeblikket. Mens dens præstationsbenchmarks er fremragende, og der er endnu ingen tegn på sikkerhedssårbarheder, vil det tage tid at etablere ægte tillid.

Dette gælder også for sin chiffer. Wireguard er ikke kompatibel med afprøvede chiffere, såsom AES-256. I stedet bruger den den relativt nye chacha20. Alle indikatorer antyder, at Chacha20 er meget sikker og potentielt endnu hurtigere end AES, men privatlivsbevidste brugere tager altid tid til at varme op til nye krypteringsteknologier.

Der er også nogle Privatlivsmæssige bekymringer Om Wireguards standardkonfiguration. VPN -servere skal gemme en midlertidig log over din IP -adresse til protokollen til at fungere. Dette er ikke et krav med andre VPN -protokoller, der vedrører, hvis de ikke behandles.

Heldigvis kan afbødninger indføres for at overvinde dette problem. Nordvpn integrerer for eksempel Wireguard med sit proprietære dobbelt NAT -system for at skabe en sikrere, brugerdefineret protokol kaldet Nordlynx. Tilsvarende Mullvad Sletter din IP -adresse Efter ti minutters inaktivitet.

Her er en liste over VPN -tjenesterne, der i øjeblikket understøtter Wireguard:

- Astrill

- Azirevpn

- Cactusvpn

- Cyberghost

- Skjule.mig

- IVPN

- Mullvad

- Nordvpn

- Pia

- Strongvpn

- Surfshark

- Torguard

- VPN.Ac

- Vyprvpn

- Windscribe

Vi forventer, at dette nummer vil stige, når Wireguard opnår mainstream -accept.

Hvornår skal man bruge Wireguard:

- Alle de tidlige tegn antyder, at Wireguard er lige så sikker og sikker som OpenVPN og markant hurtigere. Hvis du er glad for at have tillid til en nyere protokol, anbefaler vi at bruge Wireguard til enhver aktivitet.

- Wireguard er især god til mobile VPN -brugere på grund af dets lave båndbreddeforbrug.

Hvornår skal man ikke bruge Wireguard:

- Hvis du er særlig forsigtig med dit privatliv og sikkerhed online, foretrækker du måske at give Wireguard mere tid til at bevise sig selv. Du skal også være på vagt over for VPN -tjenester, der ikke træffer foranstaltninger for at overvinde protokollens IP -logningskrav.

- Wireguard er ikke så god til at omgå firewalls som andre VPN -protokoller, fordi det kun er kompatibelt med UDP. Hvis du ønsker at omgå censur, kan du have større succes andre steder.

3. IKEV2/IPSEC: Great Protocol for Mobile -brugere

| Fordele | Ulemper |

|---|---|

| Giver en meget stabil forbindelse | Lukket kilde (undtagen Linux) |

| Leverer hurtige hastigheder | Muligvis kompromitteret af NSA |

| Kompatibel med en række chiffer, inklusive AES-256 | Dårligt til at omgå firewalls |

| God til håndtering af netværksændringer | |

| Understøtter perfekt fremadrettet hemmeligholdelse |

RESUMÉ : IKEV2/IPSEC er en hurtig VPN -protokol, der giver en meget stabil forbindelse til mobilbrugere, der regelmæssigt skifter mellem netværk. Der er mistanke om, at det kan være blevet hacket af NSA, men til regelmæssig browsing anbefaler vi IKEV2 som en sikker og sikker protokol.

Internet Key Exchange Version 2 (IKEV2) er en VPN -protokol, der er især populær blandt mobilbrugere.

Det tilbyder meget hurtige forbindelseshastigheder og bruger en Mobike -protokol til problemfrit at håndtere ændringen af netværk. Dette gør IKEV2 fantastisk til mobile VPN -brugere, der ofte skifter mellem cellulære data og wifi -netværk.

IKEV2 blev udviklet i et samarbejde mellem Microsoft og Cisco og er en efterfølger for den originale IKEV1.

På egen hånd leverer IKEV2 ingen kryptering. Dets fokus er på godkendelse og skabelse af en sikker VPN -tunnel. Derfor er IKEV2 typisk kombineret med IPSEC (Internet Protocol Security) for at danne IKEV2/IPSEC.

IPSEC er en pakke med sikkerhedsprotokoller, der bruger 256-bit chiffer, såsom AES, Camellia eller Chacha20. Efter at IKEV2 har etableret en sikker forbindelse mellem din enhed og VPN -serveren, krypterer IPsec dine data til sin rejse gennem tunnelen.

IKEV2/IPSEC understøttes af de fleste VPN-tjenester, men desværre er dens kodebase lukket kilde.

Protokollen forekommer sikker udefra, men uden gennemsigtighed af open source er det umuligt at verificere, at Microsoft ikke har bygget bagdøre eller andre sårbarheder i det.

BEMÆRK: Linux-versioner af IKEV2/IPSEC er open source, og revisioner har ikke vist noget uhensigtsmæssigt med protokollen. Af denne grund er IKEV2’s lukkede kilde mindre angående end med andre lukkede kildeprotokoller, såsom SSTP.

Sikkerhedsforskere som Edward Snowden har også antydet, at IPSec var bevidst svækket Under dens oprettelse. Selvom dette ikke er bekræftet, er det bredt mistænkt, at enhver IPsec-baseret VPN-protokol kan blive kompromitteret af NSA.

Der er ingen beviser, der antyder, at IKEV2/IPSEC er sårbar over for mindre sofistikerede modstandere, såsom hackere eller internetudbydere. Det er en hurtig, fleksibel og for det meste sikker VPN -protokol, der fungerer godt på din mobiltelefon.

IKEV2 fungerer kun på UDP -port 500. Dette er en let havn for firewalls og WiFi -administratorer at blokere, hvilket betyder, at IKEV2/IPSEC ikke er en effektiv VPN -protokol til at omgå censur på steder som Kina eller Rusland.

Hvornår skal man bruge IKEV2/IPSEC:

- Hvis du bruger en VPN på din mobil og skifter regelmæssigt mellem wifi og cellulære data (e.g. 3G/4G).

Hvornår skal man ikke bruge IKEV2/IPSEC:

- Hvis du prøver at omgå firewalls på din skole eller arbejdets lokale netværk, eller omgå censur i et autoritært land.

- Hvis du er specielt bekymret for dit privatliv og anonymitet. IKEV2 at være lukket kilde og IPsecs mulige tilknytning til NSA er nok til at stille tvivl om IKEV2/IPSEC’s privatliv.

4. Softher: God til omgåelse af censur

| Fordele | Ulemper |

|---|---|

| Open source | Kun frigivet i 2014 |

| Meget hurtige hastigheder | Kræver, at manuel konfiguration er sikker |

| Kompatibel med en række chiffer, inklusive AES-256 | Ikke nativt understøttet på noget operativsystem |

| God til at omgå firewalls | Kompatibel med kun et par VPN -tjenester |

RESUMÉ : Softher er en meget hurtig og rimelig sikker protokol. Det er især godt til at omgå censur, men brugerne skal være på vagt over for dens standardkonfigurationsindstillinger og mangel på mainstream VPN -kompatibilitet.

Softher er en open source VPN-protokol, der oprindeligt blev udviklet som en del af en master-afhandling på University of Tsukuba.

Slofther, der blev udgivet i 2014, er en af de nyere VPN -protokoller, der er tilgængelige. De tidlige tegn er, at det giver god sikkerhed uden at gå på kompromis med hastigheden.

Softher understøtter stærke krypteringschiffer, inklusive AES-256 og RSA-4096. Det kan også prale af hastigheder, der efter sigende er 13x hurtigere end OpenVPN.

Det er også godt designet at omgå tung webcensur. Softher baserer sine krypterings- og godkendelsesprotokoller på OpenSSL. Ligesom SSTP og OpenVPN betyder det, at det kan bruge TCP -port 433, hvilket er meget vanskeligt for firewalls og censursystemer at blokere.

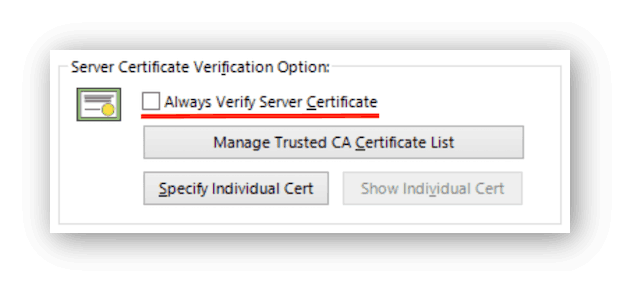

I 2018 modtog Softher en 80-timers sikkerhedsrevision, der afslørede 11 sikkerhedssårbarheder. Disse blev lappet i en efterfølgende opdatering, men forskere ved Aalto University har for nylig fundet, at Softigher undertiden er sårbar over for angreb på mellemmanden.

Dette skyldes, at standardkonfigurationen er for klienter Ikke for at verificere serverens certifikat. Angribere kan derfor efterligne en VPN -server og få adgang til brugeroplysninger og online aktivitet.

Når du bruger Softher, skal du sørge for at markere Bekræft altid servercertifikat Boks i de nye VPN -forbindelsesindstillinger.

Softher’s standardindstillinger inkluderer ikke servercertifikatbekræftelse

Softher understøttes ikke naturligt på noget operativsystem, og meget få VPN -udbydere støtter i øjeblikket brugen af brugen. Af dem, vi kun har testet Skjule.mig og Cactusvpn Understøtt Softher -protokollen.

Hvornår skal man bruge Softher:

- Hvis din VPN -service understøtter det, kan du bruge Softher til hurtig og sikker browsing.

- Det er især effektivt til at overvinde firewalls og omgå censur.

Hvornår skal man ikke bruge Softher:

- Begynd ikke med at bruge Softher, før du har tændt for ‘Kontroller altid servercertifikat’.

5. L2tp/ipsec: langsomt og ikke værd at bruge

| Fordele | Ulemper |

|---|---|

| Dobbelt indkapsling tilbyder øget sikkerhed | Muligvis kompromitteret af NSA |

| Støttet indfødte på de fleste platforme | Langsommere end andre VPN -protokoller |

| Kompatibel med en række chiffer, inklusive AES-256 | Modtagelige for mand-i-midten angreb |

RESUMÉ : L2TP/IPSEC er en relativt langsom VPN -protokol, der kræver, at løsninger skal bruges sikkert. Selv da er det simpelthen ikke det værd. Der vil næsten altid være en sikrere og hurtigere VPN -protokol tilgængelig.

Oprettet i 1999 som en efterfølger til PPTP, Lag 2 Tunneling -protokol (L2TP) er en brugervenlig protokol, der understøttes naturligt af de fleste VPN-tjenester, på de fleste enheder.

Ligesom IKEV2 kombineres L2TP med IPSEC for at danne en hybrid L2TP/IPSEC VPN -protokol. Desværre betyder det, at det er modtageligt for de samme bekymringer om privatlivets fred – rejst af Edward Snowden – at Ipsec er blevet kompromitteret af NSA.

Der er også en separat sikkerhedsfejl med L2TP. Dette problem opstår, når det bruges sammen med en VPN-service, der bruger pre-delte nøgler.

Hvis VPNs krypteringstaster kan downloades online, åbner det muligheden for, at angribere skal forfalskningsgodkendelser af godkendelsesoplysninger, efterligne din VPN -server og aflytte din forbindelse på din forbindelse. Dette er kendt som et mand-i-midten angreb.

L2TP tilbyder en dobbelt indkapslingsfunktion, der indpakker dine data i to lag af beskyttelse. Mens dette forbedrer protokollens sikkerhed, bremser den også betydeligt.

Ældre protokoller som L2TP kan også være uforenelige med NAT, hvilket kan forårsage tilslutningsproblemer. I dette tilfælde skal du bruge en VPN -gennemgangsfunktion på din router til at oprette forbindelse til en VPN ved hjælp af L2TP.

L2TP/IPSEC er den langsomste VPN -protokol på denne liste.

Hvornår skal du bruge L2TP/IPSEC:

- Vi anbefaler ikke at bruge L2TP/IPSEC overhovedet.

Hvornår skal du ikke bruge L2TP/IPSEC:

- Brug ikke L2TP, hvis du afslører personlige oplysninger, er bekymret for NSA -overvågning eller bruger en VPN, der offentligt deler sine krypteringstaster online.

6. SSTP: lukket kilde med potentielle risici

| Fordele | Ulemper |

|---|---|

| God til at omgå firewalls | Lukket kilde |

| Let at konfigurere på Windows | Kan være modtagelige for man-in-the-midten angreb |

| Bruger stærk AES-256-kryptering | Bekymrende forbindelser med NSA |

RESUMÉ : SSTP er en god VPN -protokol med hensyn til ydeevne: Det er rimeligt hurtigt og meget effektivt til at omgå censur. Det har dog nogle bemærkelsesværdige bekymringer om privatlivets fred og sikkerhed. Af disse grunde bør du undgå at bruge SSTP til følsom trafik, hvor det er muligt.

Secure Socket Tunneling Protocol (SSTP) er en proprietær protokol, der ejes og drives af Microsoft. Det er lukket source, så detaljer om dens implementering er uklare.

Vi ved, at SSTP er baseret på SSL/TLS -krypteringsstandarderne.

Dette er godt, fordi det giver SSTP mulighed for at bruge TCP -port 443. Dette er den port, som alle almindelige HTTPS -trafik strømmer igennem, hvilket gør det meget vanskeligt for firewalls at blokere.

Som et resultat er SSTP en effektiv VPN -protokol, der skal bruges, hvis du prøver at omgå censur, såsom den store firewall i Kina.

På den anden side SSL 3.0 er sårbar over for en bestemt mand-i-midten angreb kendt som Poodle. Det er ikke blevet bekræftet, om SSTP også er påvirket af denne sårbarhed, men efter vores opfattelse er det ikke værd at risikoen.

Der er også spørgsmålet om Microsofts tidligere samarbejde med NSA. Som en lukket kildeprotokol produceret af Microsoft er der en mulighed for, at NSA har opbygget en bagdør i den.

Hvornår skal man bruge SSTP:

- Hvis du prøver at omgå skole, arbejde eller regerings firewalls, og der ikke er en bedre protokol tilgængelig.

Hvornår skal man ikke bruge SSTP:

- I betragtning af muligheden for et puddelangreb og/eller NSA -overvågning, skal du ikke bruge SSTP til nogen aktivitet, hvor dit privatliv, sikkerhed eller anonymitet er af største betydning.

7. PPTP: Forældede og usikre

| Fordele | Ulemper |

|---|---|

| Meget hurtige hastigheder | Kendte sikkerhedssårbarheder |

| Støttet indfødte på næsten alle platforme | Ikke kompatibel med 256-bit krypteringstaster |

| Let at oprette | Vil ikke omgå censur |

| Efter sigende revnet af NSA | |

| Ineffektivt som et privatlivsværktøj |

RESUMÉ : PPTP er hurtig, fordi det ikke beskytter eller sikrer dine data. Hvis du bruger PPTP til at oprette din VPN -tunnel, udsættes din trafik let for aflytning.

Point-to-Point Tunneling Protocol (PPTP) var den originale VPN-protokol. Udviklet af Microsoft Engineer Gurdeep Singh-Pall I 1996 markerede det fødslen af VPN-teknologi.

I dag er PPTP forældet og helt usikker at bruge i en forbruger VPN.

Vi anbefaler ikke at bruge PPTP, medmindre det er absolut nødvendigt. Det er forældet som både et privatliv og sikkerhedsværktøj.

PPTP leverer hurtige hastigheder, men det er delvis fordi den stærkeste krypteringsnøgle, den kan bruge, er 128-bit. Det er ikke kompatibelt med den militære kvalitet AES-256-chiffer, som den mest sikre VPN’er bruger.

Protokollen handler med hastighed for sikkerhed på en måde, der efterlader den med Flere kendte sårbarheder. For eksempel er det vist, at en dygtig angriber kan hacke ind i en PPTP-krypteret VPN-forbindelse på kun få minutter.

NSA har også angiveligt udnyttet PPTP’s usikkerhed til at indsamle enorme mængder data fra VPN -brugere.

Mens det stadig undertiden bruges inden for Business VPN -netværk, Du bør bestemt undgå at bruge PPTP til din personlige VPN. Nogle VPN -udbydere har endda valgt at stoppe med at støtte PPTP helt på grund af dens sårbarheder.

Hvornår skal du bruge PPTP:

- Vi anbefaler aldrig nogensinde at bruge PPTP. Den eneste undtagelse kan være, hvis du bare leder efter hurtige hastigheder og er ligeglad med privatlivets fred eller sikkerhed.

Hvornår skal du ikke bruge PPTP:

- Det er især vigtigt, at du aldrig bruger PPTP til nogen aktivitet, der involverer følsomme oplysninger, såsom bankoplysninger eller adgangskoder.

Proprietære VPN -protokoller

Et antal VPN -tjenester tilbyder ikke kun de protokoller, der er anført ovenfor. Mange skaber også deres egne. Disse omtales som Proprietære VPN -protokoller.

Brug af en proprietær VPN -protokol leveres med både fordele og ulemper. Det vigtigste positive er, at det sandsynligvis er hurtigere end de andre, der tilbydes.

Efter at have brugt tid og penge på at skabe en ny protokol, er det kun naturligt, at en VPN -service ville dedikere sine bedste servere og infrastruktur for at gøre det så hurtigt som muligt. Udbydere vil ofte hævde, at det også er mere sikkert.

På den anden side er disse protokoller normalt Næsten helt uigennemsigtig.

Open-source-protokoller som OpenVPN er blevet undersøgt af tusinder af mennesker for at sikre sig, at det er sikkert, sikkert og gør nøjagtigt, hvad det lover. Proprietære VPN-protokoller har en tendens til at være lukket kilde, så det er meget svært at sige nøjagtigt, hvad der foregår bag kulisserne.

Antallet af VPN -udbydere, der bruger deres egen VPN -protokol, er lille, men vokser støt. Her er nogle vigtige at passe på:

- Astrill – OpenWeb og Stealthvpn

- ExpressVPN – Lightway

- Hotspot Shield – Hydra

- Hidester – Camovpn

- Nordvpn – Nordlynx

- VPN Unlimited – Keepsolid Wise

- Vyprvpn – Chameleon

- X-VPN-Protokol X

Hvad er den bedste VPN -protokol?

Den bedste VPN -protokol, der skal bruges Hvorfor har du brug for en VPN og hvilke kvaliteter du værdsætter mest.

Her er en tabel, der opsummerer, hvordan de forskellige protokoller sammenligner:

| Protokol | Kryptering | Fart | Pålidelighed | Svagheder |

|---|---|---|---|---|

| OpenVPN TCP | 256-bit | Moderat | Meget høj | Ingen kendt |

| OpenVPN UDP | 256-bit | Hurtig | Høj | Ingen kendt |

| PPTP | 128-bit | Meget hurtig | Moderat | Kendt |

| L2tp/ipsec | 256-bit | Moderat | Moderat | Mistænkt |

| SSTP | 256-bit | Hurtig | Meget høj | Mistænkt |

| Softher | 256-bit | Meget hurtig | Meget høj | Har brug for fix |

| IKEV2/IPSEC | 256-bit | Meget hurtig | Høj | Mistænkt |

| Wireguard | 256-bit | Meget hurtig | Høj | Ingen kendt |

OpenVpn er mest sikre VPN -protokol rundt om. Det er den bedste at bruge, når privatlivets fred og sikkerhed er afgørende, og du har det godt med nogle reducerede hastigheder og fleksibilitet.

Du skal bruge OpenVPN til at få adgang til det gratis internet i stater med højt censur, eller når du f.eks.

Hvis OpenVPN ikke er tilgængelig, er Softher en anden god mulighed for at omgå censur.

Wireguard er Hurtigste VPN -protokol Vi har set. Det ser også ud til at være ekstremt sikkert og sikkert, selvom dets umodenhed betyder, at vi stadig favoriserer OpenVPN til meget følsomme opgaver. Brug Wireguard til enhver aktivitet, hvor hastigheden er afgørende, såsom spil eller streaming.

Wireguard er også De fleste dataeffektive VPN -protokol. Hvis du bruger en VPN på din mobiltelefon, og du er bekymret for dataforbruget, skal du bruge Wireguard. Det holder din dataforbrug til et minimum.

IKEV2 IS En anden god protokol til mobile VPN -brugere. Dens Mobike -protokol gør det til Bedst til håndtering af hyppige og pludselige netværksændringer (e.g. mellem wifi og cellulære data).

IKEV2s dataforbrug er ikke så lav som Wireguard, men det er stadig meget mere effektivt end andre VPN -protokoller som OpenVPN.

Hvordan man vælger VPN -protokol

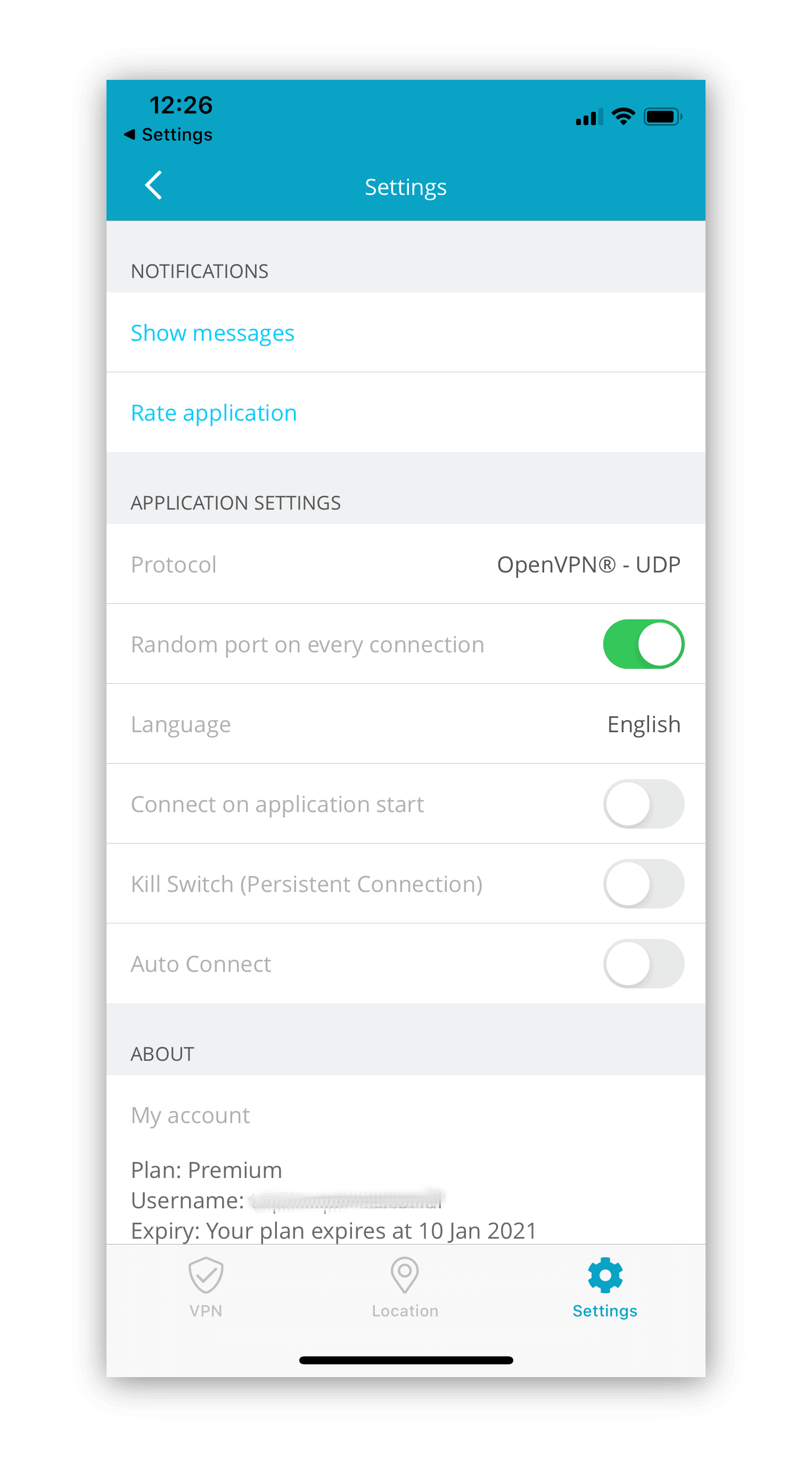

De fleste VPN -tjenester giver dig mulighed for at ændre VPN -protokol inden for VPN -appens indstillinger menu.

Hvis dette er tilfældet, skal du blot åbne indstillingsmenuen og vælge VPN -protokollen, du vil bruge. Nogle gange vil de blive skjult på en rulleliste.

Skjule.ME’s iOS -indstillinger

Hvis der ikke er nogen mulighed for at vælge protokol inden for den brugerdefinerede app, kan du muligvis installere alternative protokoller ved hjælp af manuel konfiguration.

Nordvpn er et eksempel på en VPN -service, der kører på OpenVPN, men giver mulighed for manuel installation af IKEV2.

Hvis din VPN -service understøtter alternativ protokollekonfiguration, skal du sørge for nøje at følge instruktionerne på sin hjemmeside.

Husk, at selv en VPN, der bruger de mest sikre protokoller og chiffer på markedet, kan sætte dine personlige data i fare på andre måder.

For at lære mere skal du læse vores guide til VPN -loggingspolitikker eller se vores forskning i VPN -datalækager.