Avanceret krypteringsstandard

På grund af sine nøglelængdeindstillinger forbliver AES -kryptering det bedste valg til at sikre kommunikation. Den tid, der kræves til at knække en krypteringsalgoritme, er direkte relateret til længden af den anvendte nøgle, jeg.e., 128-bit, 192-bit og 256-bit.

Avanceret krypteringsstandard (AES)

Morris J. Dworkin, Elaine B. Barker, James R. Nechvatal, James Foti, Lawrence E. Bassham, e. Roback, James F. Dray jr.

Abstrakt

Den avancerede krypteringsstandard (AES) specificerer en FIPS-godkendt kryptografisk algoritme, der kan bruges til at beskytte elektroniske data. AES -algoritmen er en symmetrisk blokciffer, der kan kryptere (encipher) og dekrypter (dechiffrere) information. Kryptering konverterer data til en uforståelig form kaldet Ciffertext; Dekryptering af chifferteksten konverterer dataene tilbage til sin oprindelige form, kaldet PLAINTEXT. AES -algoritmen er i stand til at bruge kryptografiske nøgler på 128, 192 og 256 bit til at kryptere og dekryptere data i blokke på 128 bit.

Avanceret krypteringsstandard

Den mere populære og vidt vedtagne symmetriske krypteringsalgoritme, der sandsynligvis vil blive stødt på i dag, er den avancerede krypteringsstandard (AES). Det findes mindst seks gange hurtigere end Triple Des.

En erstatning for DES var nødvendig, da dens nøglestørrelse var for lille. Med stigende computerkraft blev det betragtet. Triple Des var designet til at overvinde denne ulempe, men den blev fundet langsom.

Funktionerne i AES er som følger –

- Symmetrisk nøgle symmetrisk blokciffer

- 128-bit data, 128/192/256-bit taster

- Stærkere og hurtigere end triple-des

- Giv fuld specifikation og designoplysninger

- Software implementerbar i C og Java

Drift af AES

AES er en iterativ snarere end Feistel -chiffer. Det er baseret på ‘substitution -permutationsnetværk’. Det består af en række tilknyttede operationer, hvoraf nogle involverer udskiftning af input med specifikke output (substitutioner) og andre involverer blanding af bits omkring (permutationer).

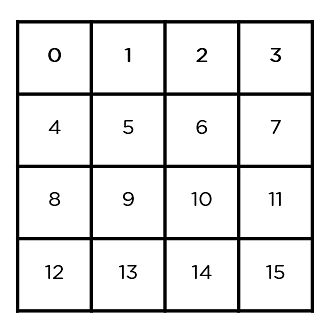

Interessant nok udfører AES alle sine beregninger på bytes snarere end bits. Derfor behandler AES de 128 bit af en PLAINTEXT -blok som 16 bytes. Disse 16 byte er arrangeret i fire kolonner og fire rækker til behandling som en matrix –

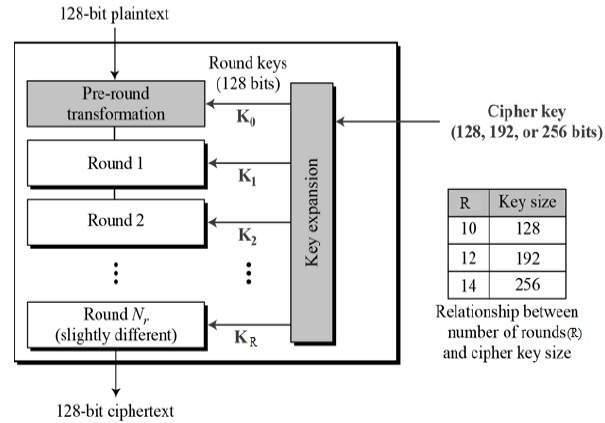

I modsætning til DES er antallet af runder i AES variabelt og afhænger af længden af nøglen. AES bruger 10 runder til 128-bit nøgler, 12 runder til 192-bit nøgler og 14 runder til 256-bit nøgler. Hver af disse runder bruger en anden 128-bit rund nøgle, der beregnes ud fra den originale AES-nøgle.

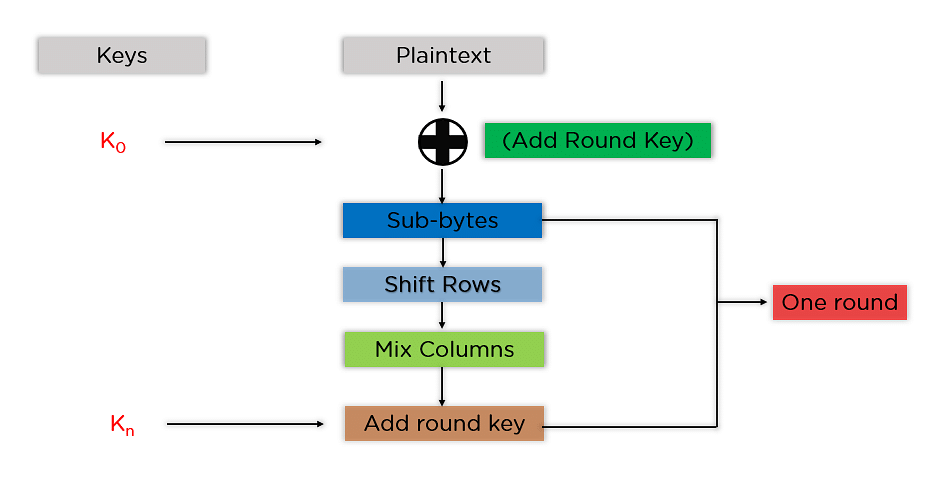

Skematisk af AES -strukturen er givet i følgende illustration –

Krypteringsproces

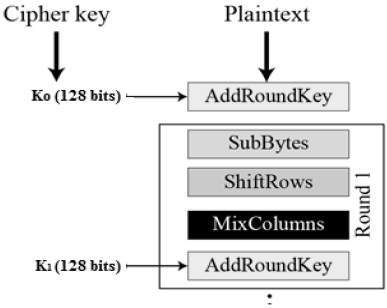

Her begrænser vi til beskrivelse af en typisk runde af AES -kryptering. Hver runde består af fire underprocesser. Den første runde -proces er afbildet under –

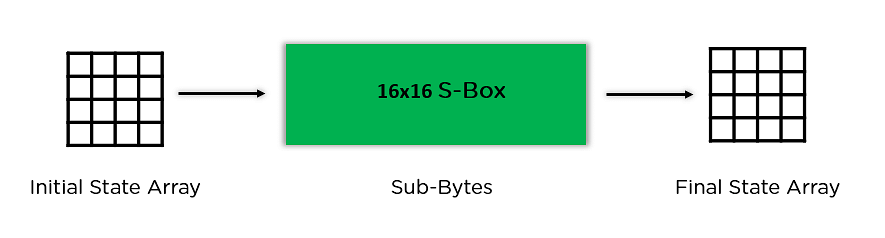

Byte Substitution (Subbytes)

De 16 inputbytes erstattes ved at slå op en fast tabel (S-Box), der er givet i design. Resultatet er i en matrix på fire rækker og fire kolonner.

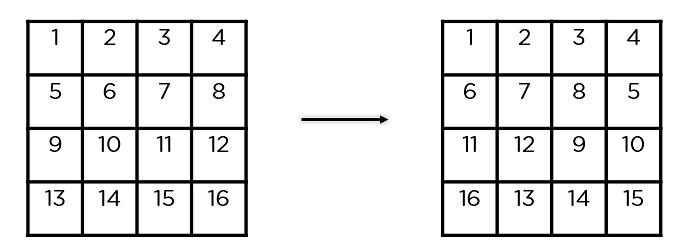

Shiftrows

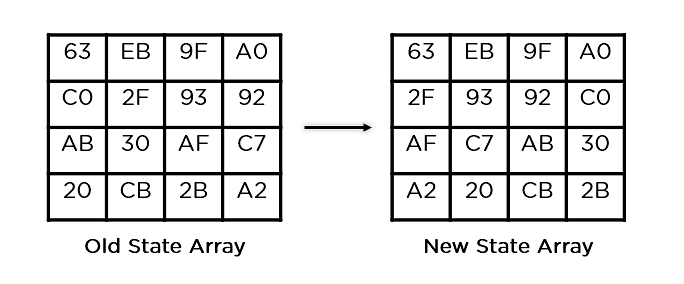

Hver af de fire rækker af matrixen flyttes til venstre. Eventuelle poster, der ‘falder af’, indsættes på højre side af række. Skift udføres som følger –

- Første række skiftes ikke.

- Anden række er forskudt en (byte) position til venstre.

- Tredje række forskydes to positioner til venstre.

- Fjerde række forskydes tre positioner til venstre.

- Resultatet er en ny matrix, der består af de samme 16 byte, men skiftede med hensyn til hinanden.

Mixcolumns

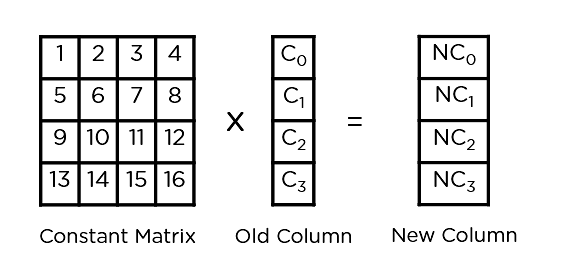

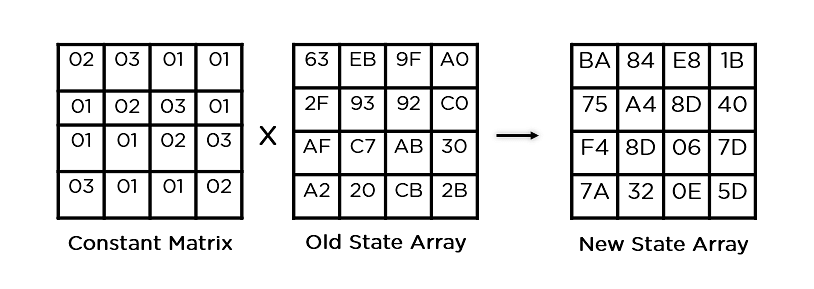

Hver kolonne med fire byte transformeres nu ved hjælp af en speciel matematisk funktion. Denne funktion tager som input de fire byte i en kolonne og udsender fire helt nye byte, der erstatter den originale kolonne. Resultatet er en anden ny matrix, der består af 16 nye byte. Det skal bemærkes, at dette trin ikke udføres i den sidste runde.

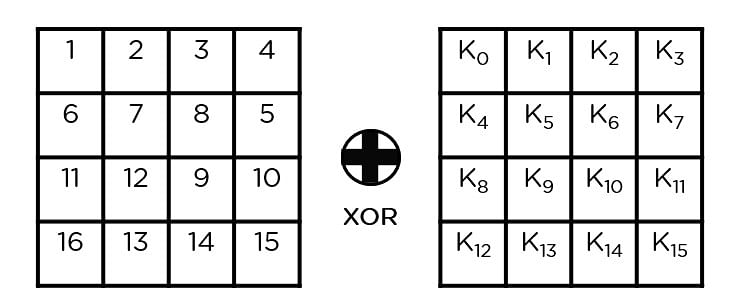

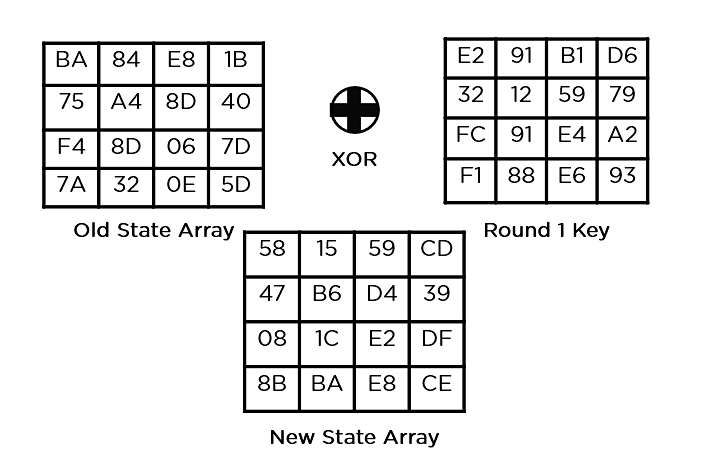

Addroundkey

Matrixens 16 byte betragtes nu som 128 bit og xored til de 128 bit af den runde nøgle. Hvis dette er den sidste runde, er outputet chifferteksten. Ellers fortolkes de resulterende 128 bit som 16 byte, og vi begynder en anden lignende runde.

Dekrypteringsproces

Processen med dekryptering af en AES -chiffertekst ligner krypteringsprocessen i omvendt rækkefølge. Hver runde består af de fire processer, der er udført i omvendt rækkefølge –

- Tilføj rundnøgle

- Bland kolonner

- Skift rækker

- Byte -substitution

Da underprocesser i hver runde er på omvendt måde, i modsætning til en feistel-chiffer, skal krypterings- og dekrypteringsalgoritmerne implementeres separat, selvom de er meget tæt beslægtede.

AES -analyse

I nutidens kryptografi vedtages og understøttes AES bredt i både hardware og software. Indtil dato er der ikke opdaget praktiske kryptanalytiske angreb mod AE’er. Derudover har AES indbygget fleksibilitet i nøglelængden, som tillader en grad af ‘fremtidssikring’ mod fremskridt i evnen til at udføre udtømmende nøglesøgninger.

Ligesom for DES er AES -sikkerheden kun sikret, hvis den implementeres korrekt, og der anvendes god nøglestyring.

Kickstart din karriere

Bliv certificeret ved at gennemføre kurset

Hvad er AES -kryptering, og hvordan fungerer det?

Kryptering har fundet et sted i dagens digitale verden ved at dyrke en kultur for sikkerhed og privatlivets fred. Da AES -krypteringsalgoritmen efterfulgte datakrypteringsstandarden som den globale standard for krypteringsalgoritmer i 2001, fik den mange mangler fra sin forgænger. Det blev set som fremtiden for kryptering i dagligdags applikationer. Indtil videre har den avancerede krypteringsstandard nået de mål, der er placeret under starten. Og det har en lang vej at vokse.

Bliv ekspert inden for cybersikkerhedsfeltet

Post Graduate Program i Cyber Security Explore Program

Hvorfor var AES -krypteringsalgoritmen nødvendig?

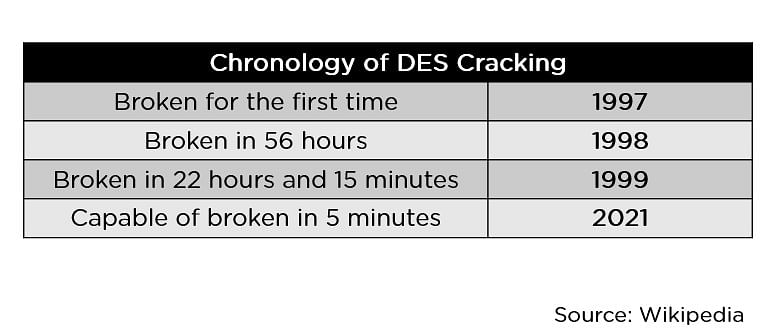

Når datakrypteringsstandardalgoritmen, også kendt som DES -algoritmen, blev dannet og standardiseret, gav det mening for den generation af computere. At gå efter dagens beregningsstandarder, at bryde ind i DES -algoritmen blev lettere og hurtigere med hvert år, som det ses på billedet herunder.

En mere robust algoritme var timens behov, med længere nøglestørrelser og stærkere chiffere til at bryde ind i. De skabte Triple DES til at løse dette problem, men det blev aldrig mainstream på grund af dets relativt langsommere tempo. Den avancerede krypteringsstandard kom således til at overvinde denne ulempe.

Hvad er den avancerede krypteringsstandard?

AES -krypteringsalgoritmen (også kendt som Rijndael -algoritmen) er en symmetrisk blokcifferalgoritme med en blok/chunk -størrelse på 128 bit. Det konverterer disse individuelle blokke ved hjælp af nøgler på 128, 192 og 256 bit. Når det krypterer disse blokke, slutter det dem sammen for at danne chifferteksten.

Det er baseret på et substitution-permutationsnetværk, også kendt som et SP-netværk. Det består af en række tilknyttede operationer, herunder udskiftning af input med specifikke output (substitutioner) og andre, der involverer bit blanding (permutationer).

I denne tutorial vil du gennemgå nogle af de fremtrædende funktioner, som AES tilbyder som en globalt standardiseret krypteringsalgoritme.

Hvad er funktionerne i AES?

- SP -netværk: Det fungerer på en SP -netværksstruktur snarere end en Feistel -chifferstruktur, som det ses i tilfælde af DES -algoritmen.

- Nøgleudvidelse: Det tager en enkelt nøgle op i den første fase, som senere udvides til flere nøgler, der bruges i individuelle runder.

- Byte -data: AES -krypteringsalgoritmen udfører operationer på byte -data i stedet for bitdata. Så den behandler den 128-bit blokstørrelse som 16 byte under krypteringsproceduren.

- Nøglelængde: Antallet af runder, der skal udføres. Den 128-bit nøglestørrelse har ti runder, den 192-bit nøglestørrelse har 12 runder, og den 256-bit nøglestørrelse har 14 runder.

Clear Comptia, CEH og CISSP -certificeringer!

Cyber Security Expert Master’s Program Explore Program

Hvordan fungerer AES?

For at forstå, hvordan AES fungerer, skal du først lære, hvordan det overfører information mellem flere trin. Da en enkelt blok er 16 byte, indeholder en 4×4 matrix dataene i en enkelt blok, hvor hver celle har en enkelt byte med information.

Den matrix, der er vist på billedet ovenfor, er kendt som en statsarray. Tilsvarende udvides nøglen, der oprindeligt bruges til (n+1) taster, hvor N er antallet af runder, der skal følges i krypteringsprocessen. Så for en 128-bit nøgle er antallet af runder 16, uden ingen. af nøgler, der skal genereres, er 10+1, hvilket er i alt 11 nøgler.

Skridt, der skal følges i AES

De nævnte trin skal følges for hver blok sekventielt. Når de med succes krypterer de enkelte blokke, slutter det dem sammen for at danne den endelige chiffertekst. Trinene er som følger:

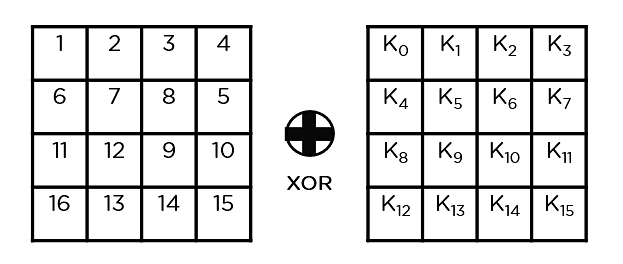

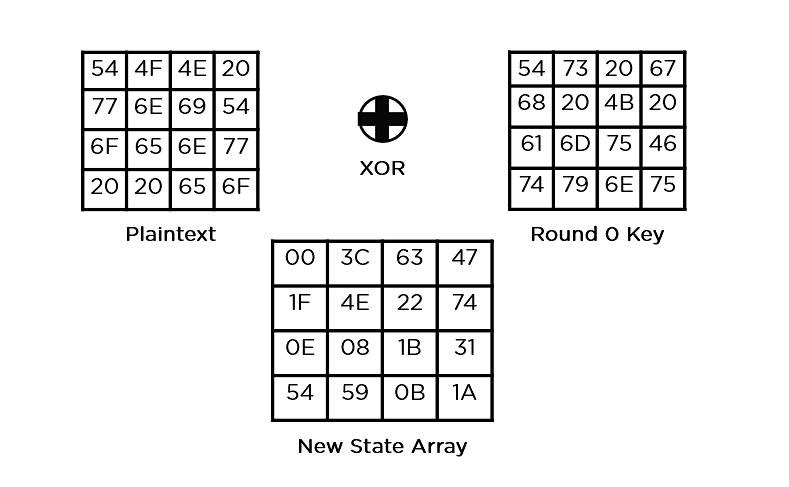

- Tilføj rundnøgle: Du videregiver de blokdata, der er gemt i statens array gennem en XOR -funktion med den første nøgle genereret (K0). Det videregiver den resulterende statsopstilling som input til det næste trin.

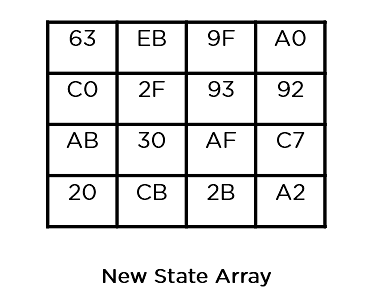

- Sub-Bytes: I dette trin konverterer det hver byte af statens array til hexadecimal, opdelt i to lige store dele. Disse dele er rækker og kolonner, der er kortlagt med en substitutionsboks (S-boks) for at generere nye værdier til den endelige statsgruppe.

Sneak peek til Caltechs cyber -sikkerhed bootcamp

Gratis webinar | 21. september, torsdag | 21.00 IST Registrer nu!

- Skift rækker: Det bytter rækkeelementerne mellem hinanden. Det springer over den første række. Det skifter elementerne i anden række, en position til venstre. Det skifter også elementerne fra den tredje række to på hinanden følgende positioner til venstre, og det skifter den sidste række tre positioner til venstre.

- Blandingskolonner: Det multiplicerer en konstant matrix med hver kolonne i statens array for at få en ny kolonne til den efterfølgende statsopstilling. Når alle kolonnerne er ganget med den samme konstante matrix, får du din statsgruppe til det næste trin. Dette særlige trin skal ikke gøres i den sidste runde.

- Tilføj rundnøgle: Den respektive nøgle til runden er XOR’d med statsarrayet opnås i det foregående trin. Hvis dette er den sidste runde, bliver den resulterende tilstandsarray chifferteksten for den specifikke blok; Ellers går det som den nye statsopstillingsinput til næste runde.

Nu hvor du forstår de grundlæggende trin, der er nødvendige for at gennemgå krypteringsproceduren, skal du forstå dette eksempel for at følge med.

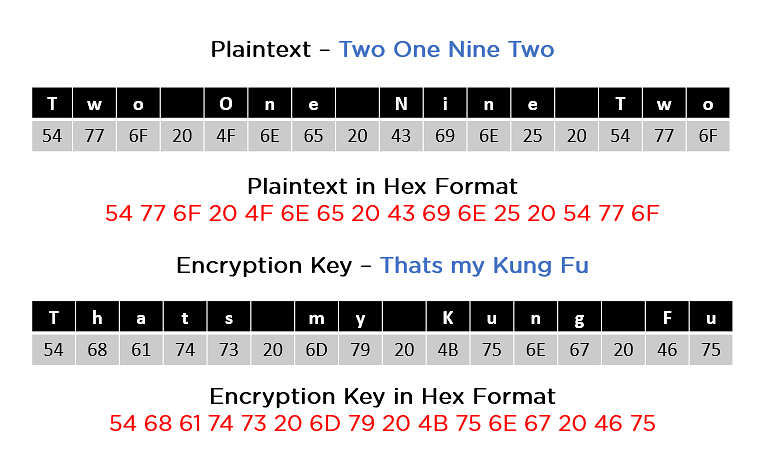

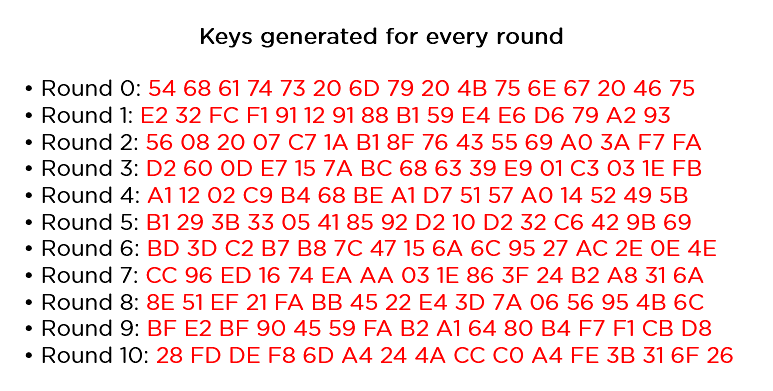

Som du kan se på billedet ovenfor, konverterer The Plaintext og Encryption Keys til hex -format, inden operationerne begynder. Derfor kan du generere nøglerne til de næste ti runder, som du kan se nedenfor.

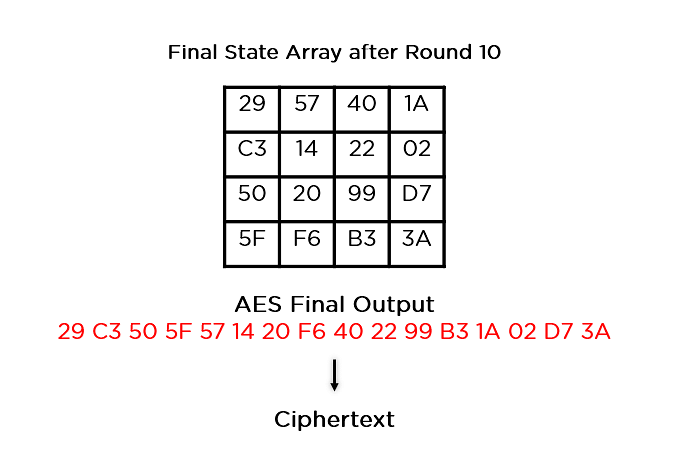

Du skal følge de samme trin, der er forklaret ovenfor, sekventielt udtrække statens array og videregive den som input til næste runde. Trinene er som følger:

Clear Comptia, CEH og CISSP -certificeringer!

Cyber Security Expert Master’s Program Explore Program

- Tilføj rundnøgle:

- Sub-Bytes: Det passerer elementerne gennem en 16×16 S-boks for at få en helt ny statsarray.

Denne statsopstilling er nu den sidste chiffertekst for netop denne runde. Dette bliver input til næste runde. Afhængig af nøglelængden gentager du ovenstående trin, indtil du gennemfører runde 10, hvorefter du modtager den endelige chiffertekst.

Nu hvor du forstår, hvordan AES fungerer, skal du gennemgå nogle af applikationerne af denne krypteringsalgoritme.

Clear Comptia, CEH og CISSP -certificeringer!

Cyber Security Expert Master’s Program Explore Program

Hvad er anvendelser af AE’er?

Anvendelserne af AES -krypteringsalgoritmen er som følger:

- Trådløs sikkerhed: Trådløse netværk er sikret ved hjælp af den avancerede krypteringsstandard til at autentificere routere og klienter. WiFi -netværk har firmwaresoftware og komplette sikkerhedssystemer baseret på denne algoritme og er nu i daglig brug.

- Krypteret browsing: AES spiller en enorm rolle i at sikre webstedsservergodkendelse fra både klient- og serverenden. Med både symmetrisk og asymmetrisk kryptering, der bruges, hjælper denne algoritme i SSL/TLS -krypteringsprotokoller til altid at gennemse den største sikkerhed og privatlivets fred og privatliv.

Nu hvor du lærte om anvendelsen af AES -kryptering, skal du se på dens opgraderinger over dens forgænger, DES -krypteringsalgoritmen.

Forskelle mellem AES & DES

Des algoritme

AES -algoritme

Nøglelængde – 56 bit

Nøglelængde – 128, 192, 256 bit

Blokstørrelse – 64 bit

Blokstørrelse – 128 bit

Rettet nr. af runder

Ingen. af runder afhængig af nøglelængden

Langsommere og mindre sikker

Hurtigere og mere sikker

FAQS

1. Er AES -kryptering sikkert?

AES -kryptering er sikker; Imidlertid varierer dens sikkerhed afhængigt af dets varianter. For eksempel ved hjælp af brute-force-metoder er 256-bit næsten uigennemtrængelig, mens 52-bit DES-tasten kan knækkes på mindre end en dag.

2.Er AES den bedste krypteringsmetode?

På grund af sine nøglelængdeindstillinger forbliver AES -kryptering det bedste valg til at sikre kommunikation. Den tid, der kræves til at knække en krypteringsalgoritme, er direkte relateret til længden af den anvendte nøgle, jeg.e., 128-bit, 192-bit og 256-bit.

3. Hvad bruges AES -kryptering til?

AES implementeres i hardware og software over hele verden for at kryptere følsomme data. Det er en symmetrisk blokciffer, der er vigtig for regeringens computersikkerhed, elektronisk databeskyttelse og cybersikkerhed.

4. Hvilket er bedre: RSA eller AES?

RSA er betydeligt langsommere og mere beregningsmæssigt intensiv end AES. RSA har at gøre med store antal og beregninger, hvilket gør det langsommere. AES betragtes som sikker mod analyse med kvantecomputere og bruges generelt af forskellige organisationer.

5. Er AES gratis at bruge?

AES er gratis tilgængelig, og enhver kan bruge det. Selvom flere lande anvender eksportbegrænsninger, er det en åben standard, der er gratis at bruge til enhver privat, offentlig, ikke-kommerciel eller kommerciel brug.

6. Hvad er Aes?

Avanceret krypteringsstandard er en symmetrisk blokciffer valgt af den amerikanske regering. Det konverterer de enkelte blokke ved hjælp af forskellige taster. Det er en af de bedste krypteringsprotokoller, der er tilgængelige, så alle kan nyde deres daglige online aktiviteter uden forstyrrelse.

Hvordan kan Simplilearn hjælpe dig?

Med dette har du set den indflydelse, som AES -kryptering har på den globale scene, med mange systemer, der har brug for en sikker kanal for godkendelse, da Des kollapsede. Med mange baser til at dække i cybersikkerhed er kryptografi et af de mest afgørende aspekter, selvom flere andre emner er vigtige for at udmærke sig som cybersecurity -ekspert.

Simplilearn tilbyder et “cybersecurity -ekspert” -kursus designet til at udstyre dig med alle de nødvendige færdigheder til at starte eller promovere din karriere inden for cybersikkerhed. Det har ikke nogen akademiske forudgående henvendelser, og det indledende modul vil forberede begyndere til det kommende kursus. Uddannelse til meget efterspurgte certificeringer som Comptia Security+, CEH, CISM og CISSP er i spidsen for dette kursus og forbereder dig til de bedste job, der tilbydes i branchen.

Transform din cybersikkerhedskarriere og blive en branche-klar professionel ved at tilmelde os vores avancerede udøvende program i cybersikkerhed i dag.

Konklusion

Denne tutorial udforsker behovet for AES -kryptering, dens oprindelse og proces med kryptering, helt op til dens applikationer og en direkte sammenligning med DES -algoritmen. Håber, at denne tutorial har været af værdi for dig.

Hvis du ønsker at lære yderligere om krypteringer, kryptografi og andre grundlæggende koncepter og færdigheder inden for cybersikkerhed, bør Simplilearns Advanced Executive Program i Cyber Security -program være en god pasform for dig. Dette program dækker alle de grundlæggende og avancerede aspekter af cybersikkerhed og giver dig den rigtige jobklare træning, du har brug for for at blive en ekspert i cybersecurity i verdensklasse i dag i dag. Udforsk programmet i dag.

Har du spørgsmål til os vedrørende denne AES -krypteringsvejledning? Tøv ikke med at nævne dem i kommentarsektionen i denne tutorial, og vi ville være glade for at få vores eksperter til at svare dem for dig.

Om forfatteren

Baivab Kumar Jena

Baivab Kumar Jena er en kandidat til datalogi Engineering, han er godt bevandret på flere kodende sprog såsom C/C ++, Java og Python.

Anbefalede programmer

Avanceret udøvende program i cybersikkerhed