Hvad er risikodetektioner

Beregnet i realtid eller offline. Denne risikodetekteringstype angiver brugeraktivitet, der er usædvanlig for brugeren eller i overensstemmelse med kendte angrebsmønstre. Denne detektion er baseret på Microsofts interne og eksterne trusselsinformationskilder.

Филтрациunder анонимных ip

Филтр аdedel ud, данные о которых постуаю elske. О направлен на противо decemberттвие мошеникам, исærdighed iel.

Этот филтр произво tror В Maxmind. Юой половател, свнзаный с с с с а а с с с с с с с с с с с § ыхых, атрибирретсunder к Untroaded Devices . Это помогает предотвратить болш как ои попадт в набор данных, а теже значително понижает эеектиåbe.

Решение для роста :

Svindelforebyggende suite – решение д oct. Д я актиåbe.com.

Знайте, как настроить филтрацию анимных ip-а арedel.

Данedel о филтрацииillede анонимных ip-а а § о о о а а а аiel

Утановки, отконенные филтром анонимных ip -аресов, назнаюаюånden. стройтва ». Те можно исærdighed к трафика.

| В отчетах | Kpi (кючевой показател эеективности) |

|---|---|

| Отконеннаnende dig | Afviste_installs_anon_ip |

| Отконенна ud реатрибиlende: аedel | Afviste_reattributioner_anon_ip |

FAQ

Развернуть Все

Ott?

Сети vpn

Сокращение vpn о B. Одна из функций сетей VPN — предоставление пользователю возможности подключаться к Интернету с IP-адреса, который отличается от собственного адреса пользователя. Сети vpn дают половател § дрedel. Издатели-мошенники используют сети VPN, чтобы имитировать ситуацию, когда установки поступают из более привлекательных стран.

Выходные з з tor

Tor – это сжа, которан перенаправлет тown. К 8. Зашифрованный трафик выходит интернет через выходной din tor tor tor tor tor tor tor tor tor. Ok.

Как и вчае vpn, сеть tor оесечивает повышеннavnю а а а а а п п иykke. Мошенники исjekt чных географичесих расоложений.

Центры оработки данных

Ц egen. Это значает, что юые december птвиpr друрjekt местоположениanske. Оычedel аточedel.

Ott?

Эятор утройтва – это оерационацна система сартфона, котораlende зена иаарфолнessen н к зedet и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и и edet. Т эиируемое програмное оесечение может запапать приложениindes и созаваoss просотры о о и и и и пedet автоматизированнiabar процеса. Оако важне всfee т. Эяторы dit mærke.

Har et spørgsmål? Kom i kontakt

Hvad er risikodetektioner?

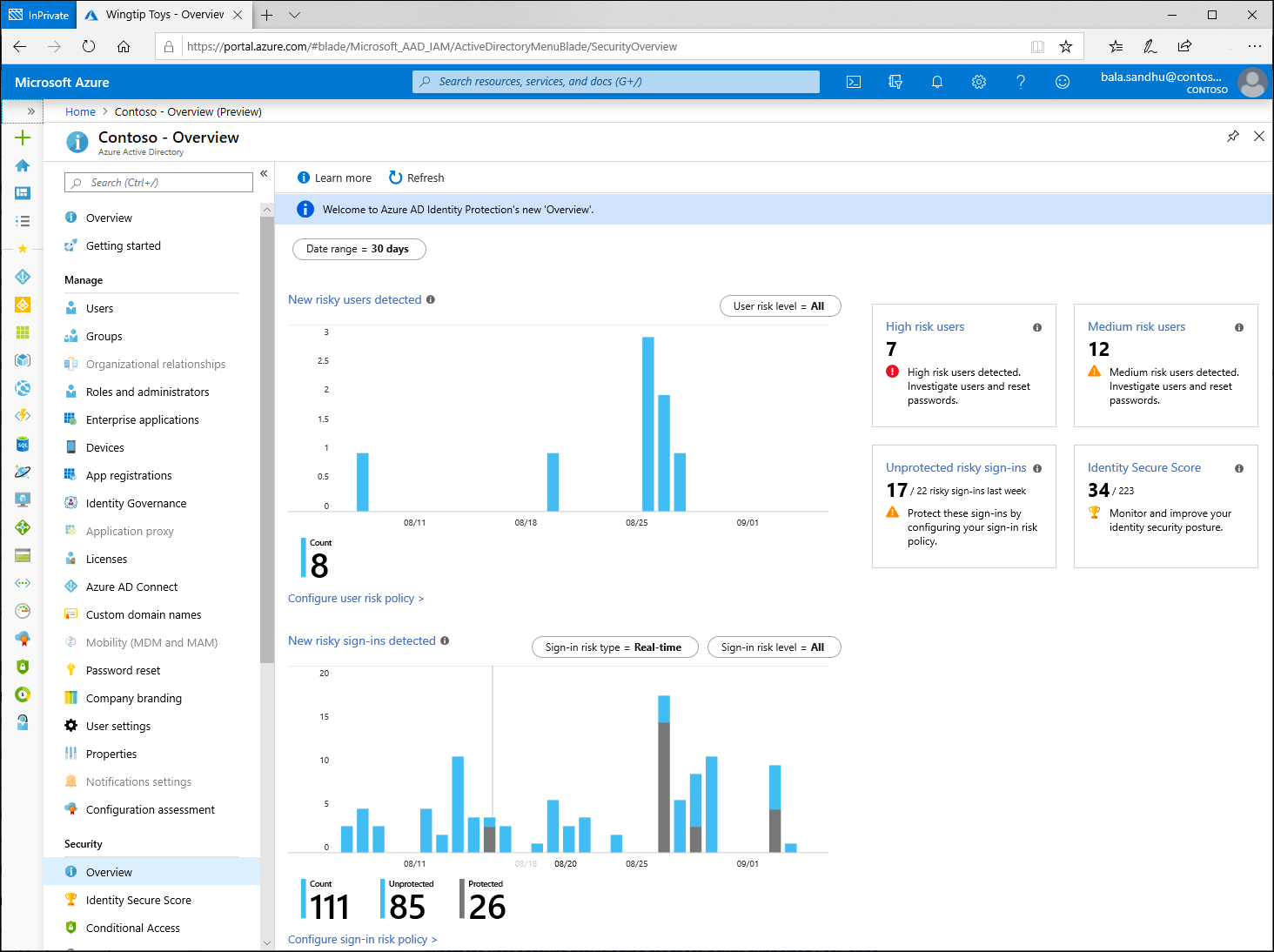

Risikodetektioner i Microsoft Entra ID -beskyttelse inkluderer eventuelle identificerede mistænkelige handlinger relateret til brugerkonti i biblioteket. Risikodetektioner (både bruger- og login-linket) bidrager til den samlede brugerrisikoscore, der findes i den risikable brugerrapport.

Identitetsbeskyttelse giver organisationer adgang til magtfulde ressourcer til at se og reagere hurtigt på disse mistænkelige handlinger.

Identitetsbeskyttelse genererer kun risikodetektioner, når de korrekte legitimationsoplysninger bruges. Hvis der bruges forkerte legitimationsoplysninger på et login, repræsenterer det ikke risiko for legitimationskompromis.

Risikotyper og detektion

Risiko kan påvises ved Bruger og Log ind niveau og to typer detektion eller beregning Realtid og Offline. Nogle risici betragtes kun som præmie til rådighed for Microsoft Entra ID P2 -kunder, mens andre er tilgængelige for gratis og Microsoft Entra ID P1 -kunder.

En login-risiko repræsenterer sandsynligheden for, at en given godkendelsesanmodning ikke er den autoriserede identitetsejer. Risikabel aktivitet kan påvises for en bruger, der ikke er knyttet til et specifikt ondsindet login, men til brugeren selv.

Detektioner i realtid vises muligvis ikke i rapportering i 5 til 10 minutter. Offline detektioner vises muligvis ikke i rapportering i 48 timer.

Vores system kan detektere, at risikobegivenheden, der bidrog til risikoen for risiko, var risiko, var enten:

- En falsk positiv

- Brugerrisikoen blev afhjulpet af politik af enten:

- Færdiggørelse af multifaktorautentisering

- Sikker adgangskodeændring.

Vores system vil afvise risikotilstanden, og en risikodetalje for “AI-bekræftet login-pengeskab” viser og bidrager ikke længere til brugerens samlede risiko.

Tilmeldingsrisiko

Risikodetektion Detektionstype Type Atypisk rejse Offline Præmie Anomal token Offline Præmie Token udsteder -anomali Offline Præmie Malware linket IP -adresse Offline Præmie Denne detektion er blevet udskrevet. Mistænksom browser Offline Præmie Ukendt loginegenskaber Realtid Præmie Ondsindet IP -adresse Offline Præmie Mistænkelige indbakke manipulationsregler Offline Præmie Adgangskodespray Offline Præmie Umulig rejse Offline Præmie Nyt land Offline Præmie Aktivitet fra anonym IP -adresse Offline Præmie Mistænksom indbakke videresendelse Offline Præmie Masseadgang til følsomme filer Offline Præmie Bekræftet trusselskuespiller IP Realtid Præmie Yderligere risiko detekteret Realtid eller offline Ikke -premium Anonym IP -adresse Realtid Ikke -premium Admin bekræftede bruger kompromitteret Offline Ikke -premium Microsoft Entra trussel intelligens Realtid eller offline Ikke -premium Brugerrisikodetektioner

Risikodetektion Detektionstype Type Muligt forsøg på at få adgang til Primary Refresh Token (PRT) Offline Præmie Anomal brugeraktivitet Offline Præmie Bruger rapporterede mistænksom aktivitet Offline Præmie Yderligere risiko detekteret Realtid eller offline Ikke -premium Lækkede legitimationsoplysninger Offline Ikke -premium Microsoft Entra trussel intelligens Offline Ikke -premium Premium detektioner

Følgende premium -detektioner er kun synlige for Microsoft Entra ID P2 -kunder.

Premium-tilmeldingsrisikodetektioner

Atypisk rejse

Beregnet offline. Denne risikodetekteringstype identificerer to login, der stammer fra geografisk fjerne placeringer, hvor mindst et af lokationerne også kan være atypiske for brugeren, givet tidligere opførsel. Algoritmen tager højde for flere faktorer, herunder tiden mellem de to login og den tid, det ville have taget for brugeren at rejse fra det første sted til det andet. Denne risiko kan indikere, at en anden bruger bruger de samme legitimationsoplysninger.

Algoritmen ignorerer åbenlyse “falske positive”, der bidrager til de umulige rejseforhold, såsom VPN’er og placeringer, der regelmæssigt bruges af andre brugere i organisationen. Systemet har en indledende læringsperiode på den tidligste af 14 dage eller 10 login, hvor det lærer en ny brugers tilmeldingsadfærd.

Anomal token

Beregnet offline. Denne detektion indikerer, at der er unormale egenskaber i token, såsom en usædvanlig token -levetid eller et token, der spilles fra et ukendt sted. Denne detektion dækker sessionstokens og opdateringstokens.

Anomal token er indstillet til at pådrage sig mere støj end andre detektioner på det samme risikoniveau. Denne afveksling er valgt for at øge sandsynligheden for at detektere afspilte symboler, der ellers kan gå upåagtet hen. Fordi dette er en høj støjdetektion, er der en højere chance end normal chance for, at nogle af de sessioner, der er markeret ved denne detektion, er falske positiver. Vi anbefaler at undersøge de sessioner, der er markeret ved denne detektion i sammenhæng med andre login fra brugeren. Hvis placeringen, applikationen, IP -adressen, brugeragenten eller andre egenskaber er uventede for brugeren, bør lejeradministratoren betragte denne risiko som en indikator for potentielt token -replay.

Token udsteder -anomali

Beregnet offline. Denne risikodetektion indikerer, at Saml -tokenudstederen for det tilknyttede SAML -token potentielt er kompromitteret. Påstandene, der er inkluderet i token.

Malware Linked IP -adresse (forældet)

Beregnet offline. Denne risikodetekteringstype angiver tilmelding fra IP-adresser inficeret med malware, der er kendt for aktivt at kommunikere med en BOT-server. Denne detektion matcher IP -adresserne på brugerens enhed mod IP -adresser, der var i kontakt med en BOT -server, mens BOT -serveren var aktiv. Denne detektion er blevet udskrevet. Identitetsbeskyttelse genererer ikke længere nye “malware -linkede IP -adresse” -detektioner. Kunder, der i øjeblikket har “malware-linket IP-adresse” -detektioner i deres lejer, vil stadig være i stand til at se, afhjælpe eller afvise dem, indtil den 90-dages detektionsretentionstid nås.

Mistænksom browser

Beregnet offline. Mistænksom browserdetektion indikerer anomal opførsel baseret på mistænksom tilmeldingsaktivitet på tværs af flere lejere fra forskellige lande i den samme browser.

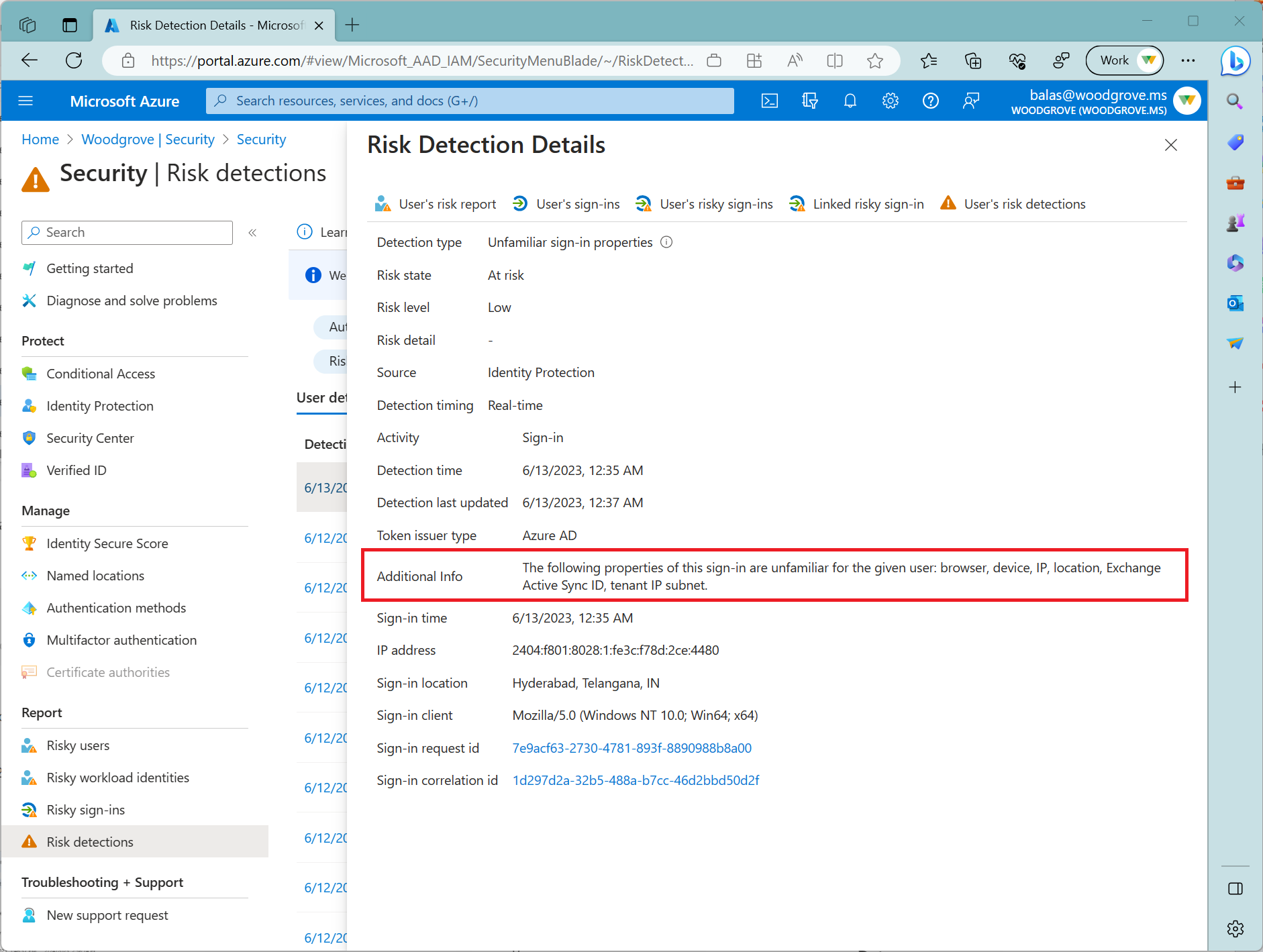

Ukendt loginegenskaber

Beregnet i realtid. Denne risikodetekteringstype overvejer tidligere loginhistorik for at se efter anomale tegn på. Systemet gemmer information om tidligere login og udløser en risikodetektion, når der opstår en login med egenskaber, der ikke er bekendt for brugeren. Disse egenskaber kan omfatte IP, ASN, placering, enhed, browser og lejer IP -undernet. Nyoprettede brugere er i “læringstilstand” -periode, hvor de ukendte tilmeldingsegenskaber risikodetektion er slukket, mens vores algoritmer lærer brugerens opførsel. Varigheden af læringstilstand er dynamisk og afhænger af, hvor lang tid det tager algoritmen at indsamle nok information om brugerens login-mønstre. Minimumsvarigheden er fem dage. En bruger kan gå tilbage i læringstilstand efter en lang periode med inaktivitet.

Vi kører også denne detektion til grundlæggende godkendelse (eller ældre protokoller). Fordi disse protokoller ikke har moderne egenskaber såsom klient -ID, er der begrænset telemetri til at reducere falske positiver. Vi anbefaler vores kunder at flytte til moderne godkendelse.

Ukendte login-egenskaber kan påvises på både interaktive og ikke-interaktive log-ins. Når denne detektion registreres på ikke-interaktive login, fortjener den øget kontrol på grund af risikoen for token-replay-angreb.

Valg af en ukendt tilmeldingsegenskaber Risiko giver dig mulighed for at se Yderligere information viser dig flere detaljer om, hvorfor denne risiko udløste. Følgende skærmbillede viser et eksempel på disse detaljer.

Ondsindet IP -adresse

Beregnet offline. Denne detektion angiver login fra en ondsindet IP-adresse. En IP -adresse betragtes som ondsindet baseret på høje fejlrater på grund af ugyldige legitimationsoplysninger modtaget fra IP -adressen eller andre IP -omdømme kilder.

Mistænkelige indbakke manipulationsregler

Beregnet offline. Denne detektion opdages ved hjælp af oplysninger leveret af Microsoft Defender til Cloud Apps. Denne detektion ser på dit miljø og udløser advarsler, når mistænkelige regler, der sletter eller flytter beskeder eller mapper, er indstillet på en brugers indbakke. Denne detektion kan indikere: en brugers konto kompromitteres, meddelelser skjules med vilje, og postkassen bruges til at distribuere spam eller malware i din organisation.

Adgangskodespray

Beregnet offline. Et adgangskode -sprayangreb er, hvor flere brugernavne angreb ved hjælp af almindelige adgangskoder på en samlet brute force måde for at få uautoriseret adgang. Denne risikodetektion udløses, når der er udført et adgangskodningsangreb med succes. For eksempel godkendes angriberen med succes i det detekterede tilfælde.

Umulig rejse

Beregnet offline. Denne detektion opdages ved hjælp af oplysninger leveret af Microsoft Defender til Cloud Apps. Denne detektion identificerer brugeraktiviteter (er en enkelt eller flere sessioner), der stammer fra geografisk fjerne placeringer inden for en periode, der er kortere end den tid, det tager at rejse fra det første sted til det andet. Denne risiko kan indikere, at en anden bruger bruger de samme legitimationsoplysninger.

Nyt land

Beregnet offline. Denne detektion opdages ved hjælp af oplysninger leveret af Microsoft Defender til Cloud Apps. Denne detektion overvejer tidligere aktivitetssteder for at bestemme nye og sjældne steder. Anomali -detektionsmotoren gemmer oplysninger om tidligere placeringer, der bruges af brugere i organisationen.

Aktivitet fra anonym IP -adresse

Beregnet offline. Denne detektion opdages ved hjælp af oplysninger leveret af Microsoft Defender til Cloud Apps. Denne detektion identificerer, at brugere var aktive fra en IP -adresse, der er identificeret som en anonym proxy IP -adresse.

Mistænksom indbakke videresendelse

Beregnet offline. Denne detektion opdages ved hjælp af oplysninger leveret af Microsoft Defender til Cloud Apps. Denne detektion ser efter mistænkelige e -mail -videresendelsesregler, for eksempel hvis en bruger oprettede en indbakke -regel, der videresender en kopi af alle e -mails til en ekstern adresse.

Masseadgang til følsomme filer

Beregnet offline. Denne detektion opdages ved hjælp af oplysninger leveret af Microsoft Defender til Cloud Apps. Denne detektion ser på dit miljø og udløser alarmer, når brugerne får adgang til flere filer fra Microsoft SharePoint eller Microsoft OneDrive. En alarm udløses kun, hvis antallet af adgangsfiler er usædvanligt for brugeren, og filerne kan indeholde følsomme oplysninger

Bekræftet trusselskuespiller IP

Beregnet i realtid. Denne risikodetektionstype indikerer loginaktivitet, der er i overensstemmelse med kendte IP-adresser, der er forbundet med nationalstatsaktører eller cyberkriminalitetsgrupper, baseret på Microsoft Threat Intelligence Center (MSTIC).

Premium brugerrisikodetektioner

Muligt forsøg på at få adgang til Primary Refresh Token (PRT)

Beregnet offline. Denne risikodetekteringstype opdages ved hjælp af oplysninger leveret af Microsoft Defender for Endpoint (MDE). Et primært opdateringstoken (PRT) er en vigtig artefakt af Microsoft Entra -godkendelse på Windows 10, Windows Server 2016 og senere versioner, iOS og Android -enheder. En PRT er et JSON-web-token (JWT), der er specielt udstedt til Microsofts førstepart-tokenmæglere for at muliggøre enkelt sign-on (SSO) på tværs af de applikationer, der bruges på disse enheder. Angribere kan forsøge at få adgang til denne ressource for at flytte lateralt ind i en organisation eller udføre legitimationstyveri. Denne detektion flytter brugere til høj risiko og kun brande i organisationer, der har implementeret MDE. Denne detektion er lavvolumen og ses sjældent i de fleste organisationer. Når denne detektion ser ud til at være høj risiko, og brugerne skal afhjælpes.

Anomal brugeraktivitet

Beregnet offline. Denne risikodetektering baselinjer normal administrativ brugeradfærd i Microsoft Entra ID og opdager anomale opførselsmønstre som mistænkelige ændringer i kataloget. Påvisningen udløses mod administratoren, der foretager ændringen eller det objekt, der blev ændret.

Bruger rapporterede mistænksom aktivitet

Beregnet offline. Denne risikodetektion rapporteres, når en bruger benægter en multifaktor -godkendelse (MFA) -prompt og rapporterer den som mistænksom aktivitet. En MFA -prompt, der ikke er initieret af en bruger, kan betyde, at deres legitimationsoplysninger kompromitteres.

Ikke -premiumdetektioner

Kunder uden Microsoft Entra ID P2 -licenser modtager detektioner med titlen “Yderligere risiko registreret” uden de detaljerede oplysninger om detektionen, som kunder med P2 -licenser gør.

Nonpremium-tilmeldingsrisikodetektioner

Yderligere risiko registreret (login)

Beregnet i realtid eller offline. Denne detektion indikerer, at en af premiumdetektioner blev detekteret. Da premiumdetektioner kun er synlige for Microsoft Entra ID P2 -kunder, har de titlen “Yderligere risiko, der er registreret” for kunder uden Microsoft Entra ID P2 -licenser.

Anonym IP -adresse

Beregnet i realtid. Denne risikodetekteringstype angiver tilmelding fra en anonym IP-adresse (for eksempel tor browser eller anonym VPN). Disse IP-adresser bruges typisk af skuespillere, der ønsker at skjule deres loginoplysninger (IP-adresse, placering, enhed og så videre) til potentielt ondsindet intention.

Admin bekræftede bruger kompromitteret

Beregnet offline. Denne detektion angiver, at en administrator har valgt ‘Bekræftelsesbruger kompromitteret’ i de risikable brugere UI eller ved hjælp af Riskyuser API. For at se, hvilken admin har bekræftet denne bruger kompromitteret, skal du kontrollere brugerens risikohistorie (via UI eller API).

Microsoft Entra Threat Intelligence (login)

Beregnet i realtid eller offline. Denne risikodetekteringstype angiver brugeraktivitet, der er usædvanlig for brugeren eller i overensstemmelse med kendte angrebsmønstre. Denne detektion er baseret på Microsofts interne og eksterne trusselsinformationskilder.

Ikke -premium brugerrisikodetektioner

Yderligere risiko detekteret (bruger)

Beregnet i realtid eller offline. Denne detektion indikerer, at en af premiumdetektioner blev detekteret. Da premiumdetektioner kun er synlige for Microsoft Entra ID P2 -kunder, har de titlen “Yderligere risiko, der er registreret” for kunder uden Microsoft Entra ID P2 -licenser.

Lækkede legitimationsoplysninger

Beregnet offline. Denne risikodetekteringstype indikerer, at brugerens gyldige legitimationsoplysninger er lækket. Når cyberkriminelle kompromitterer gyldige adgangskoder til legitime brugere, deler de ofte disse indsamlede legitimationsoplysninger. Denne deling udføres typisk ved at placere offentligt på det mørke web, pasta -steder eller ved at handle og sælge legitimationsoplysningerne på det sorte marked. Når Microsoft lækkede legitimationsoplysninger, erhverver brugeroplysninger fra Dark Web, Paste -websteder eller andre kilder, kontrolleres de mod Microsoft Entra -brugernes nuværende gyldige legitimationsoplysninger for at finde gyldige kampe. For mere information om lækkede legitimationsoplysninger, se almindelige spørgsmål.

Microsoft Entra Threat Intelligence (bruger)

Beregnet offline. Denne risikodetekteringstype angiver brugeraktivitet, der er usædvanlig for brugeren eller i overensstemmelse med kendte angrebsmønstre. Denne detektion er baseret på Microsofts interne og eksterne trusselsinformationskilder.

Almindelige spørgsmål

Risikoniveauer

Identitetsbeskyttelse kategoriserer risikoen i tre niveauer: lav, mellemstor og høj. Når du konfigurerer identitetsbeskyttelsespolitikker, kan du også konfigurere den til at udløse Ingen risiko niveau. Ingen risiko betyder, at der ikke er nogen aktiv indikation af, at brugerens identitet er blevet kompromitteret.

Microsoft giver ikke specifikke detaljer om, hvordan risikoen beregnes. Hvert risikoniveau bringer større tillid til, at brugeren eller login er kompromitteret. For eksempel er noget som en forekomst af ukendte loginegenskaber for en bruger muligvis ikke så truende som lækkede legitimationsoplysninger for en anden bruger.

Adgangskode Hash -synkronisering

Risikodetektioner som lækkede legitimationsoplysninger kræver, at tilstedeværelsen af adgangskode -hasher til detektion forekommer. For mere information om adgangskode Hash -synkronisering, se artiklen, implementering af hash -synkronisering med Microsoft Entra Connect Sync.

Hvorfor er der risikodetektioner genereret for handicappede brugerkonti?

Handicappede brugerkonti kan aktiveres igen. Hvis legitimationsoplysningerne på en handicappet konto kompromitteres, og kontoen bliver aktiveret, kan dårlige aktører muligvis bruge disse legitimationsoplysninger for at få adgang. Identitetsbeskyttelse genererer risikodetektioner for mistænkelige aktiviteter mod handicappede brugerkonti for at advare kunder. Hvis en konto ikke længere er i brug og ikke er aktiveret, skal kunderne overveje at slette den for at forhindre kompromis. Der genereres ingen risikodetektioner for slettede konti.

Hvor finder Microsoft lækkede legitimationsoplysninger?

Microsoft finder lækkede legitimationsoplysninger forskellige steder, herunder:

- Offentlige pasta -steder som Pastebin.com og indsæt.Ca hvor dårlige skuespillere typisk poster sådant materiale. Denne placering er mest dårlige skuespillers første stop på deres jagt for at finde stjålne legitimationsoplysninger.

- Retshåndhævende myndigheder.

- Andre grupper hos Microsoft udfører mørk webundersøgelse.

Hvorfor ser jeg ikke nogen lækkede legitimationsoplysninger?

Lækkede legitimationsoplysninger behandles når som helst Microsoft finder en ny, offentligt tilgængelig batch. På grund af den følsomme karakter slettes de lækkede legitimationsoplysninger kort efter behandlingen. Kun nye lækkede legitimationsoplysninger, der findes, når du aktiverer adgangskode Hash Synchronization (PHS), behandles mod din lejer. Bekræftelse mod tidligere fundet legitimationspar er ikke gjort.

Jeg har ikke set nogen lækkede legitimationsrisikobegivenheder i ganske lang tid

Hvis du ikke har set nogen lækkede legitimationsrisikobegivenheder, er det på grund af følgende grunde:

- Du har ikke aktiveret PHS for din lejer.

- Microsoft har ikke fundet nogen lækkede legitimationspar, der matcher dine brugere.

Hvor ofte behandler Microsoft nye legitimationsoplysninger?

Der behandles legitimationsoplysninger umiddelbart efter, at de er fundet, normalt i flere batches om dagen.

Placeringer

Placering i risikodetektioner bestemmes ved hjælp af IP -adresseopslag.

Næste skridt

- Politikker til rådighed for at afbøde risici

- Undersøge risiko

- Afhjælpning og fjernelse af brugere

- Sikkerhedsoversigt

Hvordan folk skjuler deres IP’er, og hvorfor det kan være nyttigt at opdage dem?

Næsten hvor som helst hvor du går i dag på internettet, efterlader du en slags sti bagpå. Uanset om det er dine online aktiviteter, placering eller noget andet, medmindre du er meget god til at dække dine spor, vil det være muligt at finde nok information om dig.

En sådan sti er din internetprotokol eller IP -adresse. Hver computer, router eller en anden enhed på netværket har en IP -adresse, der er tildelt dem som et identificerende nummer. Selve IP -adressen er forbundet til placeringen, hvilket er, hvordan vi typisk ved, om nogen bruger en bærbar computer i USA eller Frankrig for eksempel.

Men IP-placering kan gå endnu dybere end landets niveau. I dag er IP Geolocation Services i stand til meget nøjagtigt at finde ud af din placering til postnummeret, og i henhold til gennemsigtighedsrapporten vil Global IP Geolocation Market nå $ 4.5 milliarder i værdi i 2027.

Afhængigt af hvordan du ser på det, kan dette være en god eller dårlig ting. Vi vil vise dig de forskellige måder, folk bruger til at skjule deres rigtige IP’er, hvorfor de gør det, såvel som hvorfor du har brug for at opdage dem. Endelig viser vi dig, hvordan IPINFO kan hjælpe med det.

Hvorfor skjuler folk deres IP?

Der er mange grunde til, at folk skjuler deres IP -adresser.

For eksempel kan nogen skjule deres IP muligvis gøre det for at skjule deres identitet for hackere, der prøver at spore deres handlinger og afsløre så lidt information om sig selv som muligt.

Eller de vil beskytte sig mod at censurere regeringer, der spionerer på det, de siger og gør online.

De ønsker måske også at forhindre deres internetudbydere (ISP) eller søgemaskiner i at forhindre en log over deres internetbrowsingaktiviteter.

Nogle skjuler deres IP for at omgå geografisk blokeret indhold og websteder eller begrænsninger, der er opstillet på deres arbejdsplads eller skole.

Andre vil være i stand til at få adgang til videostreamingtjenester som Netflix eller Hulu og se de seneste episoder af deres yndlings -tv -shows, uanset hvor de er.

Mennesker, der bor i autoritære lande som Iran, Kina, Rusland osv. Skjul deres IP’er for at undgå statscensur og adgang blokerede steder og indhold i deres lande (hør den anden side, så at sige).

På den anden side betyder det ikke, at mennesker i demokratiske lande som USA eller UK er fritaget for at blive spioneret af deres regeringer. Anonymisering af IP kan også være nyttigt for alle, der bor under regeringen med kraftfulde elektroniske aflytningsfunktioner.

For eksempel er mennesker i mange vestlige lande under konstant overvågning under 14Ey. Dette er en koalition af lande, herunder USA, Storbritannien, Canada, Australien, New Zealand, Tyskland, Frankrig, Holland, Belgien, Italien, Spanien, Danmark, Sverige og Norge, der ikke kun overvåger deres egne borgere, men også handelsoplysninger Om de andre medlemmers borgere frem og tilbage med resten af ”øjnene”.

Uanset årsagen, vil folk forsøge at maskere deres IP -adresse. Hvis du har et websted, hvor det er vigtigt for dig at vide nøjagtigt, hvordan de har det.

Hvordan skjuler folk deres IP’er?

Der er flere måder at skjule din rigtige IP -adresse på. Her vil vi fokusere på de tre mest anvendte.

1. Brug af en VPN -software

Anslået verdensomspændende VPN -markedsværdi i 2019 var $ 23.6 mia., Og det vil være $ 27.1 mia. I henhold til deres tal vokser det verdensomspændende VPN -marked med ca. 4 milliarder dollars hvert år hvert år.

Et VPN eller virtuelt privat netværk fungerer som mellemmand mellem din computer og destinationsserveren.

Det tjener to formål. Den ene er at kryptere din forbindelse til internettet. Den anden er at skjule din rigtige IP -adresse.

For at skjule din IP -adresse med en VPN alt hvad du har brug for er at downloade en VPN, du vælger (såsom Nordvpn eller ExpressVPN), logge ind på den og tænde den. Når VPN først er på, skal du skjule din IP og din placering.

Hvad sker der her og den måde, VPN skjuler din IP på, er, at din trafik tager en lille omvej gennem VPN -serveren. På den måde når din trafik de websteder, du vil besøge (f.eks. Netflix), ikke gennem din rigtige IP, men VPN’s IP.

2. Med en proxyserver

En anden måde at skjule din IP -adresse på er at bruge en proxyserver. I bund.

Folk forvirrer ofte proxy med VPN -servere og tror, at de gør det samme. Dette er ikke tilfældet.

Proxy -servere krypterer ikke trafikken, hvilket betyder, at de ikke vil være i stand til at skjule din IP -adresse fra en person, der opfanger trafik på vej fra enheden til proxyserveren.

Derfor har fuldmagter en tendens til at være mindre pålidelige end VPN -servere, når det kommer til online -privatlivets fred.

Der er tre typer proxyservere med forskellige beskyttelsesgrader:

- Gennemsigtig, som ikke skjuler din IP eller det faktum, at du bruger en proxyserver.

- Anonym, Hvilket skjuler IP, men ikke at du bruger en proxy.

- Elite, Hvilket skjuler både din IP -adresse og din brug af en proxyserver.

3. Brug af Tor

Tor, eller løgrouteren, er et open source og gratis netværk af serverknudepunkter, der drives af frivillige, der skjuler din identitet bag lag af proxy (som en løg, deraf navnet).

Når du bruger Tor -browseren, opretter den først forbindelse til en tilfældig børsnoteret postnode. Dernæst gennemgår trafikken en tilfældigt valgt midterste knude. Endelig går trafikken gennem den tredje og sidste knude.

Som hver knude på stien kun kender IP af knudepunkterne umiddelbart før og efter den, er det næsten umuligt at finde ud af den originale (din) IP -adresse, selvom nogen kunne aflytte trafikken fra den endelige knude til destinationsserveren.

Dette gør Tor fremragende til at skjule din rigtige IP -adresse, men al denne hopping fra knudepunkt til knude har sin pris. Tradeoff kommer i hastighed som med Tor, det tager længere tid at gennemføre rejsen.

Sådan opdager du, om dine besøgende bruger en VPN, proxy eller tor?

Selvom der er masser af legitime grunde til, at nogen vil skjule deres IP -adresse, er der mange af dem, der ikke er så legitime.

Websteder som Netflix, for eksempel, blokerer VPN’er (de har en liste over kendte VPN IP -adresser) for at beskytte copyright -indehavere og sørge for, at de modtager penge til folk, der ser deres film eller tv -shows.

En anden grund til, at du måske vil opdage, hvis nogen skjuler deres IP på en anden måde er at bekæmpe spam. Lad os sige, at nogen lægger spam på dit websted. Hvis du prøver at blokere deres IP, kan de komme tilbage med en anden, da de står bag en proxy. I dette tilfælde kan dit bedste handlingsforløb være at blokere en række IP’er for denne proxy.

Klik på svig er en anden altid tilstedeværende trussel, som online-virksomhedsejere har at gøre med. Det anslås, at falske PPC -klik koster virksomheder 60 millioner dollars om året, og at klik på svindeltrafik vokser med en alarmerende hastighed (50% om året).

Endelig vil du også vide, hvor dine besøgende kommer fra for at bekæmpe hackere.

Lad os sige, at dit websted henvender sig til det USA-baserede publikum og måske nogle UK og Europa. Men så, når du ser på analysen, bemærker du, at din næststørste publikumskilde er Kina, og dit indhold på ingen måde henvender sig til det bestemte publikum. At vide, at Kina har den største befolkning af hackere i verden, kan dette være bekymrende.

Alt det sagt, hvordan registrerer du brugen af en VPN, proxyserver eller tor?

Der er flere måder at gøre det på, men de er enten alt for komplicerede, eller de kan kun opdage en af dem. For eksempel nævnte vi allerede, hvordan Netflix har en liste over kendte VPN IP’er, de blokerer, hvis nogen prøver at oprette forbindelse igennem.

IPINFO giver en meget enklere løsning med sin API. Denne API registrerer forskellige metoder, som dine besøgende muligvis bruger til at skjule deres rigtige IP’er, herunder VPN, proxy, TOR eller hosting.

Privatlivsdetektering API udfører fuld internet-dækkende scanninger for at detektere op til 10 millioner aktive VPN’er. Dette kombineres derefter med data om TOR -udgangsknudepunkter, HTTP og Socks Proxies og IPINFOs egen IP -type detektion for at finde IP -intervallerne, der hører til deres brugers hostingudbydere.

IPINFO er en omfattende IP -adressedata og API -udbyder med fleksible priser for at imødekomme dine forretningsbehov. Vi håndterer milliarder af API -anmodninger om måneden, serverer data som IP Geolocation, ASN, mobilbærer, fortrolighedsdetektion og hostede domæner. Tilmeld dig en gratis konto eller kontakt vores dataeksperter for at lære mere.

Linket er blevet kopieret!